So automatisieren Sie PowerPoint 365

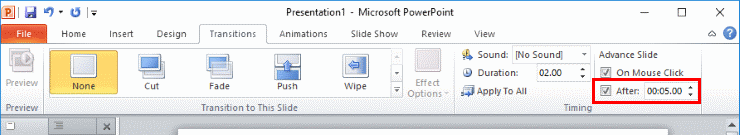

Ein Tutorial, das zeigt, wie Sie Microsoft PowerPoint 365 dazu bringen, Ihre Diashow automatisch abzuspielen, indem Sie die Zeit für den Folienwechsel einstellen.

Das Hauptziel dieses Artikels besteht darin, den Exchange-Onlineschutz für einen Datenverlust oder ein kompromittiertes Konto zu verbessern, indem die bewährten Methoden der Microsoft-Sicherheit befolgt und die eigentliche Einrichtung durchlaufen werden. Microsoft bietet zwei Ebenen der Microsoft 365-E-Mail-Sicherheit – Exchange Online Protection (EOP) und Microsoft Defender Advanced Threat Protection. Diese Lösungen können die Sicherheit der Microsoft-Plattform verbessern und Bedenken hinsichtlich der Microsoft 365-E-Mail-Sicherheit beseitigen.

1 Aktivieren Sie die E-Mail-Verschlüsselung

2 Aktivieren Sie Weiterleitungsblöcke für Clientregeln

4 Postfachdelegierung nicht zulassen

9 Erweiterte Filterung konfigurieren

10 Konfigurieren Sie die ATP-Richtlinie für sichere Links und sichere Anhänge

11 Fügen Sie SPF, DKIM und DMARC hinzu

12 Freigabe von Kalenderdetails nicht zulassen

14 Postfachüberwachung für alle Benutzer aktivieren

15 Powershell-Befehle zur Postfachüberwachung

16 Überprüfen Sie die Rollenänderungen wöchentlich

17 Überprüfen Sie die Postfachweiterleitungsregeln wöchentlich

18 Überprüfen Sie den Bericht „Postfachzugriff durch Nicht-Besitzer“ alle zwei Wochen

19 Überprüfen Sie den Malware-Erkennungsbericht wöchentlich

20 Überprüfen Sie wöchentlich Ihren Account Provisioning Activity Report

E-Mail-Verschlüsselung aktivieren

E-Mail-Verschlüsselungsregeln können hinzugefügt werden, um eine Nachricht mit einem bestimmten Schlüsselwort in der Betreffzeile oder im Text zu verschlüsseln. Am häufigsten wird „Secure“ als Schlüsselwort im Betreff hinzugefügt, um die Nachricht zu verschlüsseln. M365/O365 Message Encryption funktioniert mit Outlook.com, Yahoo!, Gmail und anderen E-Mail-Diensten. Durch die Verschlüsselung von E-Mail-Nachrichten wird sichergestellt, dass nur die beabsichtigten Empfänger den Nachrichteninhalt anzeigen können.

Verwenden Sie den folgenden Befehl, um zu überprüfen, ob Ihr Mandant für die Verschlüsselung eingerichtet ist, und stellen Sie sicher, dass der Sender-Wert ein gültiges Konto in Ihrem Mandanten ist:

Test-IRMConfiguration -Sender [email protected]

Wenn Sie „GESAMTERGEBNIS: BESTANDEN“ sehen, können Sie loslegen

Lesen Sie auch : Wie verschlüsselt man Microsoft 365-E-Mails mit ATP?

Weiterleitungsblöcke für Clientregeln aktivieren

Dies ist eine Transportregel, die helfen soll, die Datenexfiltration mit vom Kunden erstellten Regeln zu stoppen, die E-Mails automatisch von den Postfächern der Benutzer an externe E-Mail-Adressen weiterleiten. Dies ist eine zunehmend verbreitete Datenleckmethode in Organisationen.

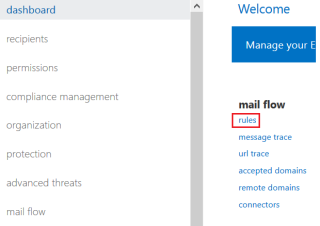

Wechseln Sie zu Exchange Admin Center > E-Mail-Fluss > Regeln

Klicken Sie auf das Pluszeichen und wählen Sie Microsoft 365-Nachrichtenverschlüsselung und Rechteschutz auf die Nachrichten anwenden…

Fügen Sie der Regel die folgenden Eigenschaften hinzu:

Tipp 1: Für die dritte Bedingung müssen Sie Nachrichteneigenschaften >Diesen Nachrichtentyp einbeziehen auswählen, damit die Option Automatische Weiterleitung ausgefüllt wird

Tipp 2 : Für die vierte Bedingung müssen Sie Nachricht blockieren …> Nachricht ablehnen und eine Erklärung zum Ausfüllen hinzufügen

Power Shell

Postfachdelegierung nicht zulassen

Remove-MailboxPermission -Identity Test1 -User Test2 -AccessRights FullAccess -InheritanceType All

Verbindungsfilterung

Sie verwenden die Verbindungsfilterung in EOP, um gute oder schlechte Quell-E-Mail-Server anhand ihrer IP-Adressen zu identifizieren. Die Schlüsselkomponenten der standardmäßigen Verbindungsfilterrichtlinie sind:

IP -Zulassungsliste : Überspringen Sie die Spam-Filterung für alle eingehenden Nachrichten von den Quell-E-Mail-Servern, die Sie anhand der IP-Adresse oder des IP-Adressbereichs angeben. Weitere Informationen dazu, wie die IP-Zulassungsliste in Ihre Gesamtstrategie für sichere Absender passen sollte, finden Sie unter Erstellen von Listen sicherer Absender in EOP .

IP -Sperrliste : Blockieren Sie alle eingehenden Nachrichten von den Quell-E-Mail-Servern, die Sie anhand der IP-Adresse oder des IP-Adressbereichs angeben. Die eingehenden Nachrichten werden abgewiesen, nicht als Spam markiert und es findet keine zusätzliche Filterung statt. Weitere Informationen dazu, wie die IP-Sperrliste in Ihre Gesamtstrategie für blockierte Absender passen sollte, finden Sie unter Erstellen von Listen mit blockierten Absendern in EOP .

Spam und Malware

Zu stellende Fragen:

Malware

Dies ist bereits unternehmensweit über die standardmäßige Anti-Malware-Richtlinie eingerichtet. Müssen Sie detailliertere Richtlinien für eine bestimmte Gruppe von Benutzern erstellen, z. B. zusätzliche Benachrichtigungen per Text oder eine verstärkte Filterung basierend auf Dateierweiterungen?

Anti-Phishing-Richtlinie

Microsoft 365-Abonnements werden mit einer vorkonfigurierten Standardrichtlinie für Anti-Phishing geliefert, aber wenn Sie über die richtige Lizenzierung für ATP verfügen, können Sie zusätzliche Einstellungen für Identitätswechselversuche innerhalb des Mandanten konfigurieren. Wir werden diese zusätzlichen Einstellungen hier konfigurieren.

Lesen Sie auch : Microsoft Cloud App Security: The Definitive Guide

Erweiterte Filterung konfigurieren

For enhanced filtering configuration steps: click here

Configure ATP Safe Links and Safe Attachments Policy

Microsoft Defender Advanced Threat Protection (Microsoft Defender ATP) allows you to create policies for safe links and safe attachments across Exchange, Teams, OneDrive, and SharePoint. Real-time detonation occurs when a user clicks on any link and the content is contained in a sandbox environment. Attachments are opened inside a sandbox environment as well before they are fully delivered over email. This allows zero-day malicious attachments and links to be detected.

Add SPF, DKIM and DMARC

To add records:

Use the following format for the CNAME Record:

Where:

= our primary domain = The prefix of our MX record (ex. domain-com.mail.protection.outlook.com)

= domain.onmicrosoft.com

Example: DOMAIN = techieberry.com

CNAME Record #1:

Host Name: selector1._domainkey.techiebery.com

Points to address or value: selector1-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL: 3600

CNAME Record #2:

Host Name: selector2._domainkey.techiebery.com

Points to address or value: selector2-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL: 3600

_dmarc.domain TTL IN TXT “v=DMARC1; pct=100; p=policy

Wobei :

= Domäne, die wir schützen möchten

= 3600

= gibt an, dass diese Regel für 100 % der E-Mails verwendet werden soll

= gibt an, welche Richtlinie der empfangende Server befolgen soll, wenn DMARC fehlschlägt.

HINWEIS: Sie können „Keine“, „Quarantäne“ oder „Ablehnen“ festlegen

Beispiel :

Freigabe von Kalenderdetails nicht zulassen

Sie sollten Ihren Benutzern nicht erlauben, Kalenderdetails mit externen Benutzern zu teilen. Mit dieser Funktion können Ihre Benutzer die vollständigen Details ihrer Kalender mit externen Benutzern teilen. Angreifer verbringen sehr häufig Zeit damit, sich über Ihr Unternehmen zu informieren (Erkundung durchzuführen), bevor sie einen Angriff starten. Öffentlich verfügbare Kalender können Angreifern helfen, organisatorische Zusammenhänge zu verstehen und festzustellen, wann bestimmte Benutzer möglicherweise anfälliger für einen Angriff sind, z. B. wenn sie unterwegs sind.

Audit-Log-Suche aktivieren

Sie sollten die Überwachungsdatenaufzeichnung für Ihren Microsoft 365- oder Office 365-Dienst aktivieren, um sicherzustellen, dass Sie Aufzeichnungen über die Interaktionen aller Benutzer und Administratoren mit dem Dienst haben, einschließlich Azure AD, Exchange Online, Microsoft Teams und SharePoint Online/OneDrive for Business. Diese Daten ermöglichen es, eine Sicherheitsverletzung zu untersuchen und einzugrenzen, falls sie jemals auftreten sollte. Sie (oder ein anderer Administrator) müssen die Überwachungsprotokollierung aktivieren, bevor Sie mit der Suche im Überwachungsprotokoll beginnen können .

$auditlog = Search-UnifiedAuditLog -StartDate 01.01.2021 -EndDate 31.01.2021 -RecordType SharePointFileOperation

$Auditlog | Select-Object -Property CreationDate,UserIds,RecordType,AuditData | Export-Csv -Append -Pfad c:\AuditLogs\PowerShellAuditlog.csv -NoTypeInformation

Postfachüberwachung für alle Benutzer aktivieren

Standardmäßig wird der gesamte Nicht-Besitzer-Zugriff überwacht, aber Sie müssen die Überwachung für das Postfach aktivieren, damit der Besitzerzugriff ebenfalls überwacht wird. Auf diese Weise können Sie den illegalen Zugriff auf Exchange Online-Aktivitäten entdecken, wenn das Konto eines Benutzers verletzt wurde. Wir müssen ein PowerShell-Skript ausführen , um die Überwachung für alle Benutzer zu aktivieren.

HINWEIS : Verwenden Sie das Überwachungsprotokoll, um nach protokollierten Postfachaktivitäten zu suchen. Sie können nach Aktivitäten für ein bestimmtes Benutzerpostfach suchen.

Liste der Postfachüberwachungsaktionen

Powershell-Befehle zur Postfachüberwachung

So überprüfen Sie den Überwachungsstatus eines Postfachs:

Get-Mailbox [email protected] | fl *audit*

So durchsuchen Sie eine Postfachüberwachung:

Search-MailboxAuditLog [email protected] -ShowDetails -StartDate 01.01.2021 -EndDate 31.01.2021

So exportieren Sie Ergebnisse in eine CSV-Datei:

Search-MailboxAuditLog [email protected] -ShowDetails -StartDate 01.01.2021 -EndDate 31.01.2021 | Export-Csv C:\users\AuditLogs.csv -NoTypeInformation

So zeigen Sie Protokolle basierend auf Vorgängen an und exportieren sie :

Search-MailboxAuditLog -Identity [email protected] -ResultSize 250000 -Operations HardDelete,Move,MoveToDeletedItems,SoftDelete -LogonTypes Admin,Delegate,Owner -StartDate 01/01/2021 -EndDate 01/31/2021 -ShowDetails | Export-Csv C:\AuditLogs.csv -NoTypeInformation

So zeigen Sie Protokolle basierend auf Anmeldetypen an und exportieren sie :

Search-MailboxAuditLog [email protected] -ResultSize 250000 -StartDate 01.01.2021 -EndDate 31.01.2021 -LogonTypes Owner,Delegate,Admin -ShowDetails | Export-Csv C:\AuditLogs.csv -NoTypeInformation

Überprüfen Sie die Rollenänderungen wöchentlich

Sie sollten dies tun, weil Sie auf unerlaubte Rollengruppenänderungen achten sollten, die einem Angreifer erhöhte Berechtigungen geben könnten, um gefährlichere und wirkungsvollere Dinge in Ihrem Mandanten auszuführen.

Überwachen Sie Rollenänderungen in allen Kundenmandanten

Überprüfen Sie die Postfachweiterleitungsregeln wöchentlich

Sie sollten die Weiterleitungsregeln für Postfächer an externe Domänen mindestens wöchentlich überprüfen. Dazu gibt es mehrere Möglichkeiten, darunter das einfache Überprüfen der Liste der E-Mail-Weiterleitungsregeln an externe Domänen in allen Ihren Postfächern mithilfe eines PowerShell-Skripts oder das Überprüfen der Aktivitäten zum Erstellen von E-Mail-Weiterleitungsregeln in der letzten Woche aus der Überwachungsprotokollsuche. Obwohl es viele legitime Verwendungen von E-Mail-Weiterleitungsregeln an andere Standorte gibt, ist dies auch eine sehr beliebte Datenexfiltrationstaktik für Angreifer. Sie sollten sie regelmäßig überprüfen, um sicherzustellen, dass die E-Mails Ihrer Benutzer nicht exfiltriert werden. Wenn Sie das unten verlinkte PowerShell-Skript ausführen, werden zwei CSV-Dateien, „MailboxDelegatePermissions“ und „MailForwardingRulesToExternalDomains“, in Ihrem System32-Ordner generiert.

Überprüfen Sie den Bericht zum Postfachzugriff durch Nicht-Inhaber zweiwöchentlich

Dieser Bericht zeigt, auf welche Postfächer von jemand anderem als dem Postfachbesitzer zugegriffen wurde. Obwohl es viele legitime Verwendungen von Stellvertretungsberechtigungen gibt, kann die regelmäßige Überprüfung dieses Zugriffs dazu beitragen, einen externen Angreifer daran zu hindern, den Zugriff für lange Zeit aufrechtzuerhalten, und dazu beitragen, böswillige Insider-Aktivitäten früher zu entdecken.

Überprüfen Sie den Malware-Erkennungsbericht wöchentlich

Dieser Bericht zeigt bestimmte Fälle, in denen Microsoft verhindert, dass ein Malware-Anhang Ihre Benutzer erreicht. Dieser Bericht ist zwar nicht unbedingt umsetzbar, aber wenn Sie ihn überprüfen, erhalten Sie einen Eindruck vom Gesamtvolumen der Malware, die auf Ihre Benutzer abzielt, was Sie dazu veranlassen kann, aggressivere Malware-Abwehrmaßnahmen zu ergreifen

Überprüfen Sie Ihren Kontobereitstellungs-Aktivitätsbericht wöchentlich

Dieser Bericht enthält einen Verlauf der Versuche, Konten für externe Anwendungen bereitzustellen. Wenn Sie normalerweise keinen Drittanbieter verwenden, um Konten zu verwalten, ist jeder Eintrag auf der Liste wahrscheinlich illegal. Aber wenn Sie dies tun, ist dies eine großartige Möglichkeit, das Transaktionsvolumen zu überwachen und nach neuen oder ungewöhnlichen Anwendungen von Drittanbietern zu suchen, die Benutzer verwalten.

So verbessern Sie den Online-Schutz von Börsen für mehr Sicherheit.

Jetzt würde ich gerne von Ihnen hören:

Welche Erkenntnis aus dem heutigen Bericht fandest du am interessantesten? Oder vielleicht haben Sie eine Frage zu etwas, das ich abgedeckt habe.

Wie auch immer, ich würde gerne von Ihnen hören. Also mach weiter und hinterlasse unten einen Kommentar.

Ein Tutorial, das zeigt, wie Sie Microsoft PowerPoint 365 dazu bringen, Ihre Diashow automatisch abzuspielen, indem Sie die Zeit für den Folienwechsel einstellen.

Stylesets können Ihrem gesamten Dokument auf einen Schlag ein gepflegtes und konsistentes Aussehen verleihen. So verwenden Sie Stylesets in Word und finden sie.

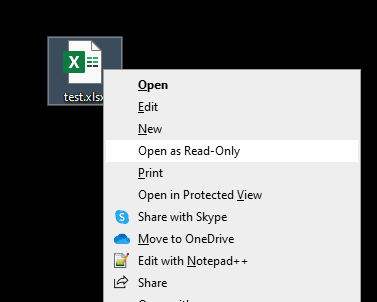

Erzwingen Sie eine Aufforderung bei Ihren Microsoft Excel für Office 365-Dateien, die "Öffnen als schreibgeschützt" anzeigt, mit diesem Leitfaden.

Wir zeigen Ihnen einen Trick, mit dem Sie ganz einfach alle Ihre Microsoft Outlook 365 Kontakte in vCard-Dateien exportieren können.

Erfahren Sie, wie Sie die Anzeige von Formeln in Zellen in Microsoft Excel aktivieren oder deaktivieren können.

Erfahren Sie, wie Sie Zellen in Microsoft Excel 365 mit diesem Tutorial sperren und entsperren können.

Es ist üblich, dass die Junk-Option in Microsoft Outlook ausgegraut ist. Dieser Artikel zeigt Ihnen, wie Sie damit umgehen können.

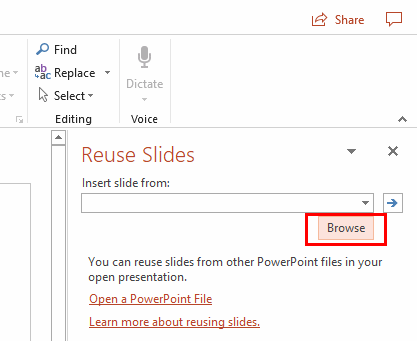

Ein Tutorial, das zeigt, wie man Folien aus einer anderen Microsoft PowerPoint 365-Präsentationsdatei importiert.

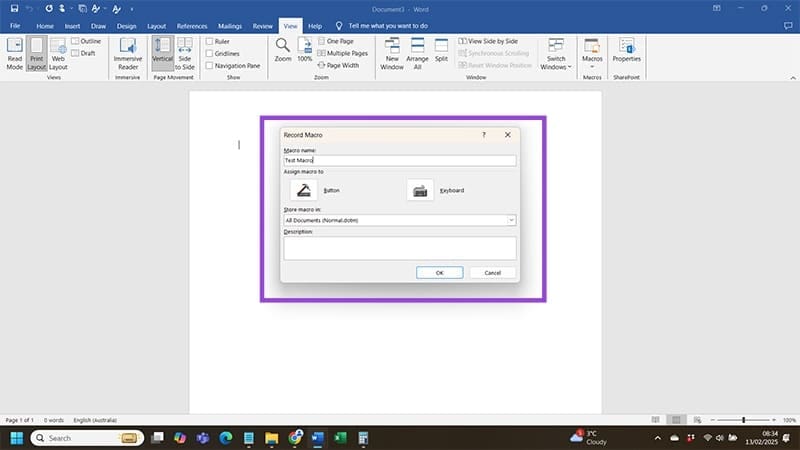

Erfahren Sie, wie Sie ein Makro in Word erstellen, um Ihre häufigsten Funktionen in kürzerer Zeit einfacher auszuführen.

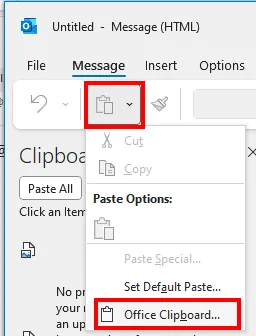

Wir zeigen Ihnen, wie Sie die sichtbaren Clipboard-Optionen in Microsoft Office 365-Anwendungen aktivieren oder deaktivieren können.