So installieren Sie Blacklistd unter FreeBSD 11.1

Einführung Jeder Dienst, der mit dem Internet verbunden ist, ist ein potenzielles Ziel für Brute-Force-Angriffe oder ungerechtfertigten Zugriff. Es gibt Tools wie fail2ba

Einführung Jeder Dienst, der mit dem Internet verbunden ist, ist ein potenzielles Ziel für Brute-Force-Angriffe oder ungerechtfertigten Zugriff. Es gibt Tools wie fail2ba

Verwenden Sie ein anderes System? TLS 1.3 ist eine Version des TLS-Protokolls (Transport Layer Security), das 2018 als vorgeschlagener Standard in RFC 8446 veröffentlicht wurde

In diesem Artikel erfahren Sie, wie Sie unter Debian ein Chroot-Gefängnis einrichten. Ich gehe davon aus, dass Sie Debian 7.x verwenden. Wenn Sie Debian 6 oder 8 ausführen, funktioniert dies möglicherweise, bu

ModSecurity ist ein WAF-Modul (Open Source Web Application Firewall), mit dem Apache, Nginx und IIS vor verschiedenen Cyberangriffen geschützt werden können

MongoDB ist standardmäßig nicht sicher. Wenn Sie MongoDB installieren und starten, ohne es für die Authentifizierung zu konfigurieren, werden Sie eine schlechte Zeit haben

Sicherheit ist entscheidend, wenn Sie Ihren eigenen Server betreiben. Sie möchten sicherstellen, dass nur autorisierte Benutzer auf Ihren Server, Ihre Konfiguration und Ihre Dienste zugreifen können. ich

Rkhunter ist eine Software, die Rootkits auf einem Linux-Server findet. Rootkits werden von Hackern installiert, damit sie immer auf den Server zugreifen können. In diesem Dokument werden Sie b

Verwenden Sie ein anderes System? TLS 1.3 ist eine Version des TLS-Protokolls (Transport Layer Security), das 2018 als vorgeschlagener Standard in RFC 8446 veröffentlicht wurde

Verwenden Sie ein anderes System? Es gibt verschiedene Möglichkeiten, sich über SSH bei einem Server anzumelden. Zu den Methoden gehören die Kennwortanmeldung, die schlüsselbasierte Anmeldung und Two-Facto

Mod_evasive ist ein Modul für Apache, das automatisch Maßnahmen ergreift, wenn ein HTTP-DoS-Angriff oder ein Brute-Force-Angriff erkannt wird. Mod_evasive kann eine protokollieren

Lets Encrypt ist eine Zertifizierungsstelle (Certificate Authority, CA), die kostenlose SSL-Zertifikate mit einem automatisierten Client bereitstellt. Mit einem Lets Encrypt SSL-Zertifikat können Sie ca.

In diesem Artikel werde ich erklären, wie ein durch ModSecurity geschützter LEMP-Stack erstellt wird. ModSecurity ist eine Open-Source-Firewall für Webanwendungen, die nützlich ist

Nun, es gibt eine weitere SSL-Sicherheitslücke in freier Wildbahn. Technisch gesehen ist es keine wirkliche Sicherheitslücke, sondern nur eine Lücke innerhalb des Protokolls, auf das wir uns verlassen

Einführung Linux-Funktionen sind spezielle Attribute im Linux-Kernel, die Prozessen und binären ausführbaren Dateien bestimmte Berechtigungen gewähren, die normalerweise üblich sind

SELinux, eine Abkürzung für Security-Enhanced Linux, ist eine Sicherheitsverbesserung für das Linux-Betriebssystem. Es ist ein Kennzeichnungssystem, das viele Systeme blockiert

Einführung In diesem Lernprogramm erfahren Sie, wie Sie das TLS / SSL-Zertifikat auf dem Apache-Webserver installieren. Wenn fertig, alle Verkehr

Es ist nicht mehr erforderlich, dass jemand seine eigenen SSL-Zertifikate erstellen muss, da Sie jetzt Ihr eigenes kostenloses, gültiges SSL-Zertifikat von Let erhalten können

Lets Encrypt ist ein kostenloser Dienst, der Zertifikate zur Sicherung Ihrer Website generiert. Es unterstützt das Generieren verschiedener Arten von Zertifikaten, einschließlich

Verwenden Sie ein anderes System? Inzwischen haben Sie wahrscheinlich Ihren Standard-SSH-Port geändert. Trotzdem können Hacker Portbereiche leicht scannen, um diesen Port zu entdecken - aber witzig

Vultr bietet eine Funktion, mit der Sie SSH-Schlüssel beim Erstellen einer neuen Instanz vorinstallieren können. Auf diese Weise können Sie jedoch auf den Root-Benutzer des Servers zugreifen

Nachdem Sie Ihren SSH-Port geändert, das Klopfen von Ports konfiguriert und weitere Optimierungen für die SSH-Sicherheit vorgenommen haben, gibt es möglicherweise noch eine weitere Möglichkeit, Sie zu schützen

Durch Ändern Ihres SSH-Ports können Sicherheitsprobleme vermieden werden. In diesem Handbuch erfahren Sie, wie Sie den SSH-Port unter CoreOS ändern können. Schritt 1: Ändern des SSH-Ports

Verwenden Sie ein anderes System? Einführung Neben dem Ändern des Standardports für SSH und der Verwendung eines Schlüsselpaars zur Authentifizierung kann das Port-Knocking verwendet werden

Dieses Tutorial zeigt Ihnen, wie Sie SSH-Schlüssel unter macOS Sierra (10.12) und macOS High Sierra (10.13) generieren und sichern. Mit SSH-Schlüsseln können Sie sich bei Ihnen anmelden

Einführung Das Ziel dieses Tutorials ist es, die öffentlichen SSH- und öffentlichen RDP-Verbindungen zu entfernen. Indem Sie dies alles hinter einen sehr praktischen HTML5-Client stellen

Wichtiger Sicherheitshinweis: Wie Sie vielleicht wissen, verwendet Vultr das Cloudflares CDN-Produkt, um die Geschwindigkeit unserer Website rund um den Globus zu erhöhen und Schutzmaßnahmen zu ergreifen

Icinga2 ist ein leistungsstarkes Überwachungssystem. Wenn es in einem Master-Client-Modell verwendet wird, kann es die Notwendigkeit von NRPE-basierten Überwachungsprüfungen ersetzen. Der Meister-Clien

LetsEncrypt ist eine Zertifizierungsstelle mit einem automatisierten Client. Kurz gesagt bedeutet dies, dass Sie Ihre Websites kostenlos sichern können. Das ist richtig, Sie können g

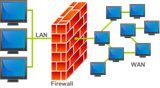

Einführung Eine Firewall ist eine Art Netzwerksicherheitstool, das den eingehenden und ausgehenden Netzwerkverkehr gemäß dem vordefinierten Regelsatz steuert. Wir ca.

Linux Malware Detect und ClamAV sind zwei effektive Tools, mit denen Sie auf einem VPS-Server problemlos nach Malware und Viren suchen können. In diesem Artikel werden wir bot installieren