Qué Hacer Si Powerbeats Pro No Carga en el Estuche

Si tus Powerbeats Pro no cargan, utiliza otra fuente de energía y limpia tus auriculares. Deja el estuche abierto mientras cargas tus auriculares.

Si tus Powerbeats Pro no cargan, utiliza otra fuente de energía y limpia tus auriculares. Deja el estuche abierto mientras cargas tus auriculares.

Mantener tu equipo en buen estado es fundamental. Aquí hay algunos consejos útiles para mantener tu impresora 3D en óptimas condiciones.

Cómo habilitar el escaneo en la Canon Pixma MG5220 cuando se queda sin tinta.

Descubre algunas de las posibles razones por las que tu portátil se está sobrecalentando, junto con consejos y trucos para evitar este problema y mantener tu dispositivo fresco.

¿Acabas de comprar un SSD con la esperanza de mejorar el almacenamiento interno de tu PC, pero no sabes cómo instalarlo? ¡Lee este artículo ahora!

Te estás preparando para una noche de juegos y va a ser una gran noche: acabas de conseguir “Star Wars Outlaws” en el servicio de streaming GeForce Now. Descubre la única solución conocida que te muestra cómo arreglar el error 0xC272008F de GeForce Now para que puedas empezar a jugar los juegos de Ubisoft nuevamente.

Mantener sus impresoras 3D es muy importante para obtener los mejores resultados. Aquí hay algunos consejos importantes a tener en cuenta.

¿Tienes problemas para averiguar cuál es la dirección IP de tu impresora? Te mostraremos cómo encontrarla.

Si tienes dudas sobre si comprar AirPods para tu teléfono Samsung, esta guía te ayudará. La pregunta más obvia es si son compatibles, y la respuesta es: ¡sí, lo son!

Asegúrate de que tu dispositivo Roku funcione correctamente actualizando el software. Aquí tienes soluciones efectivas para el problema de actualizaciones de Roku.

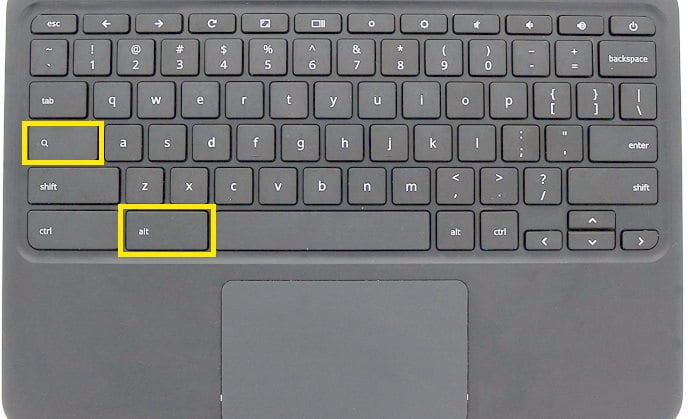

Los Chromebook son herramientas versátiles para múltiples propósitos, descubra cómo habilitar y deshabilitar el bloqueo de mayúsculas de manera simple.

Un virus del sector de arranque es un tipo clásico de malware que infecta el sector de arranque de los dispositivos de almacenamiento. Aprende sobre su funcionamiento, identificación y eliminación.

Descubre cómo tomar fotos en silencio apagando el sonido del obturador en tu Galaxy S21 Plus. Aprende trucos adicionales para mejorar tus fotografías.

VRAM o Video Random Access Memory es una forma de RAM que se utiliza específicamente para procesadores gráficos. Descubre cómo mejora el rendimiento gráfico.

La seguridad a través de la oscuridad se basa en el secreto de un sistema, pero en la actualidad, la seguridad real proviene de la criptografía moderna y de mantener en secreto la clave de cifrado.

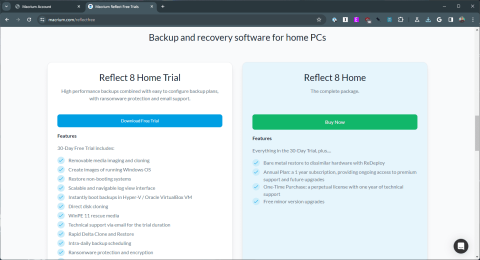

En la era digital moderna, donde los datos son un activo valioso, clonar un disco duro en Windows puede ser un proceso crucial para muchos. Esta guía completa

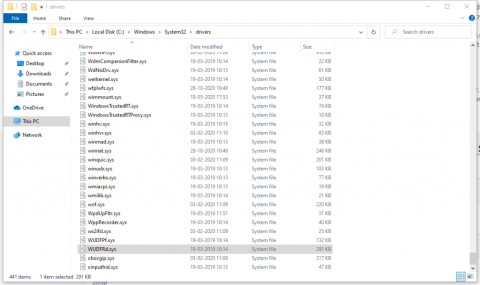

¿Se enfrenta al mensaje de error al iniciar su computadora que dice que el controlador WUDFRd no se pudo cargar en su computadora?

¿Tiene el código de error 0x0003 de la experiencia NVIDIA GeForce en su escritorio? En caso afirmativo, lea el blog para descubrir cómo solucionar este error de forma rápida y sencilla.

¿Necesitas quitar la GPU de tu PC? Únase a mí mientras explico cómo quitar una GPU de su PC en esta guía paso a paso.

¿Compró un nuevo SSD NVMe M.2 pero no sabe cómo instalarlo? Siga leyendo para aprender cómo instalar un SSD NVMe en una computadora portátil o de escritorio.

Una bomba lógica es un incidente de seguridad en el que un atacante establece una acción retrasada. Sigue leyendo para saber más.

Stuxnet era un gusano que se propagaba a sí mismo. Fue el primer uso de un arma cibernética y la primera instancia de malware.

Un hacker ético es un hacker que actúa dentro de los límites de la ley. Sigue leyendo para saber más sobre el tema.

Hay muchas partes diferentes de la criptografía. Sin embargo, si desea cifrar algunos datos, hay dos tipos de algoritmos que puede usar: simétrico

¿Quiere hacer una prueba de estrés de la GPU en su PC con Windows para garantizar un rendimiento confiable para los juegos de alta definición? ¡Lea esta guía de GPU de prueba de estrés ahora!

Los conceptos básicos de los algoritmos de cifrado son bastante fáciles de entender. Se toma una entrada o texto sin formato junto con una clave y el algoritmo la procesa. El

Si alguna vez ha mirado dentro de una torre de PC, puede ver que hay muchos componentes diferentes. Su computadora portátil promedio contiene la mayoría de los mismos componentes

Te mostramos dos formas de encontrar la dirección MAC a la impresora Canon Pixma MG5200.

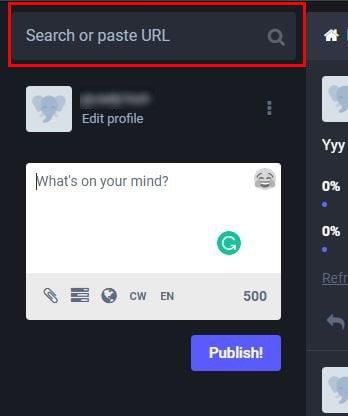

Descubra cómo buscar publicaciones y otros usuarios en Mastodon para encontrar lo que es más importante para usted. Aquí se explica cómo utilizar la opción de búsqueda.

Los algoritmos de cifrado asimétrico utilizan dos claves distintas. Una clave se utiliza para el cifrado y la otra para el descifrado.