نحوه نصب بستر سبد خرید LiteCart در اوبونتو 16.04

LiteCart یک بستر سبد خرید آزاد و منبع باز است که به زبان های PHP ، jQuery و HTML 5 نوشته شده است. این نرم افزار ساده ، سبک و با کاربرد آسان است.

در طول این آموزش شما یاد می گیرید که چگونه یک سطح اولیه امنیتی را در ماشین مجازی Vultr VC2 با مجازی جدید اجرا کنید که اوبونتو 18.04 را پیکربندی می کند.

اولین کاری که می خواهیم انجام دهیم ایجاد کاربر جدید ماست که برای ورود به VM استفاده خواهیم کرد:

adduser porthorian

توجه: توصیه می شود از یک نام کاربری منحصر به فرد استفاده کنید که حدس زدن آن دشوار خواهد بود. ترین رباتها به طور پیش فرض به تلاش root، admin، moderator، و مشابه است.

در اینجا از شما خواسته می شود که یک رمز عبور را وارد کنید. این است که به شدت توصیه می شود که یک رمز عبور عددی آلفا قوی استفاده می کنید. پس از آن ، اعلان های موجود در صفحه خود را دنبال کنید و وقتی از شما می پرسد که آیا اطلاعات صحیح است فقط کافی است را فشار دهید Y.

پس از افزودن آن کاربر جدید ، باید به آن مجوزهای sudo کاربر بدهیم تا بتوانیم دستورات کاربر را به نمایندگی از کاربر root اجرا کنیم:

usermod -aG sudo porthorian

هنگامی که مجوز sudo کاربر خود را به کاربر جدید خود تغییر دهید:

su - porthorian

برای تولید کلید SSH ، این مقاله را دنبال کنید .

پس از ایجاد کلید جدید SSH ، کلید عمومی خود را کپی کنید. باید مانند زیر باشد:

ssh-rsa AAAAB3NzaC1yc2EAAAABJQAAAQEAmB3uRWxAAELNJ8oGBCBmZx7S11vnAp0RG8rdKf6CLdvT7NMbKF55F8Wf0hFPewEryplaH54ibdmaTuheJVKy1lUhHnVi0AcBpkhJiiOQdEtvbYKT/eIkQl/Qm92Gz6aL3lJ0UknO4gO0LzgqI2vYX0b9LHMF+ZvApEDahLCna6RKo3/lffnANUKfExE+dVwOcJwATL3Ld5IkSatm7zBqbJAim0wj/JQ5ejzkL+aYd3YawpW3qf+WsY3HGbK2TIJt3LsiZJ3M7giZo/fVIZCJqsIOyO9NUOEx5/+KE8IniGb7gdRYgquAEJr89poDCNz/8CBODi9z3ukiE1+UnVlhfQ== rsa-key-20190408

اگر قبلاً در آن نیستید به فهرست خانه کاربران خود بروید:

cd $HOME

$HOMEمتغیر محیط برای فهرست خانه کاربران شما است. این به طور خودکار هنگام ایجاد کاربر جدید تنظیم می شود.

در حالی که در فهرست خانه ما قصد داریم فهرست دیگری را درون آن قرار دهیم. این دایرکتوری به غیر از root و کاربری که مالک دایرکتوری است ، از سایر کاربران موجود در دستگاه مخفی نخواهد شد. دایرکتوری جدید ایجاد کنید و مجوزهای آن را با دستورات زیر محدود کنید:

mkdir ~/.ssh

chmod 700 ~/.ssh

اکنون می خواهیم پرونده ای به .sshنام باز کنیم authorized_keys. این پرونده جهانی است که OpenSSH به دنبال آن است. در صورت نیاز می توانید نام این را در پیکربندی OpenSSH تغییر دهید /etc/ssh/sshd_config.

از ویرایشگر مورد علاقه خود برای ایجاد پرونده استفاده کنید. در این آموزش از نانو استفاده می شود:

nano ~/.ssh/authorized_keys

کلید ssh خود را در authorized_keysپرونده ای که باز کرده ایم کپی و جایگذاری کنید . هنگامی که کلید عمومی در داخل است ، می توانید پرونده را با فشار دادن CTRL+ ذخیره کنید O.

اطمینان حاصل کنید که مسیر پرونده مناسب نشان داده شده است:

/home/porthorian/.ssh/authorized_keys

اگر این مسیر پرونده صحیح است ، فقط فشار دهید ENTER، در غیر این صورت ، تغییرات لازم را برای مطابقت با مثال بالا ایجاد کنید. سپس از پرونده با CTRL+ خارج شوید X.

اکنون می خواهیم دسترسی به پرونده را محدود کنیم:

chmod 600 ~/.ssh/authorized_keys

از کاربر ایجاد شده ما خارج شوید و به کاربر root بروید:

exit

اکنون می توانیم تأیید رمز عبور را بر روی سرور غیرفعال کنیم ، به این ترتیب ورود به یک کلید ssh نیاز دارد. توجه داشته باشید که اگر تأیید اعتبار را غیرفعال کنید و کلید عمومی به درستی نصب نشده باشد ، خود را از سرور خود قفل خواهید کرد. توصیه می شود که ابتدا کلید را قبل از خارج کردن از کاربر اصلی خود تست کنید.

ما در حال حاضر به کاربر اصلی ما وارد شده ایم ، بنابراین می خواهیم ویرایش کنید sshd_config:

nano /etc/ssh/sshd_config

ما می خواهیم 3 مقدار را جستجو کنیم تا مطمئن شویم که OpenSSH به درستی پیکربندی شده است.

PasswordAuthenticationPubkeyAuthenticationChallengeResponseAuthenticationمی توانیم با فشار دادن CTRL+ این مقادیر را پیدا کنیم W.

مقادیر باید به صورت زیر تنظیم شود:

PasswordAuthentication no

ChallengeResponseAuthentication no

PubkeyAuthentication yes

اگر مقادیر از این نظر خارج شد ، #در ابتدای خط حذف کنید و مطمئن شوید که مقادیر آن متغیرها مطابق شکل بالا نشان داده شده است. پس از تغییر آن متغیرها ، ویرایشگر خود را با CTRL+ O، ENTERو در آخر CTRL+ ذخیره کنید و از آن خارج شوید X.

اکنون می خواهیم sshdبا دستور زیر بارگذاری مجدد کنیم:

systemctl reload sshd

اکنون می توانیم ورود را تست کنیم. اطمینان حاصل کنید که هنوز از جلسه اصلی خود خارج نشده اید ، و یک پنجره جدید ssh را باز کرده و با کلید ssh خود که به اتصال وصل شده است ، وصل شوید.

در PuTTY این زیر Connection-> SSH-> است Auth.

برای یافتن کلید خصوصی خود برای تأیید اعتبار ، مرور کنید ، زیرا باید هنگام ایجاد کلید ssh آن را ذخیره کرده اید.

به عنوان تأیید اعتبار خود ، با کلید خصوصی به سرور خود وصل شوید. اکنون وارد دستگاه مجازی Vultr VC2 خود می شوید.

توجه: اگر در حین تولید کلید ssh عبارتی را اضافه کردید ، از شما درخواست می شود. این کاملا با رمزعبور کاربر واقعی شما در ماشین مجازی متفاوت است.

در ابتدا قصد داریم با نصب UFW در صورتی که در دستگاه مجازی وجود ندارد ، شروع کنیم. یک روش خوب برای چک کردن با دستور زیر است:

sudo ufw status

اگر UFW نصب شود ، از آن خارج می شود Status:inactive. اگر نصب نشده باشد ، به شما آموزش داده می شود.

ما می توانیم با این دستور آن را نصب کنیم:

sudo apt-get install ufw -y

اکنون می خواهیم پورت SSH را 22در دیوار آتش خود مجاز کنیم:

sudo ufw allow 22

از طرف دیگر ، می توانید OpenSSH را مجاز کنید:

sudo ufw allow OpenSSH

یا یکی از دستورات بالا کار خواهد کرد.

اکنون که به پورت از طریق فایروال خود اجازه داده ایم می توانیم UFW را فعال کنیم:

sudo ufw enable

از شما سؤال می شود که آیا مطمئن هستید که می خواهید این عملیات را انجام دهید یا خیر. تایپ به yدنبال آن ENTER، فایروال را فعال می کند:

porthorian@MEANStack:~$ sudo ufw enable

Command may disrupt existing ssh connections. Proceed with operation? y

توجه: اگر اجازه OpenSSH یا پورت 22 را ندادید ، خود را از ماشین مجازی خود قفل خواهید کرد. قبل از فعال کردن UFW مطمئن شوید که یکی از این موارد مجاز است.

پس از فعال کردن فایروال ، شما همچنان به نمونه خود وصل خواهید شد. ما می خواهیم فایروال خود را اکنون با همان فرمان قبلی بررسی کنیم:

sudo ufw status

شما چیزی مشابه خروجی زیر را مشاهده خواهید کرد:

porthorian@MEANStack:~$ sudo ufw status

Status: active

To Action From

-- ------ ----

22 ALLOW Anywhere

22 (v6) ALLOW Anywhere (v6)

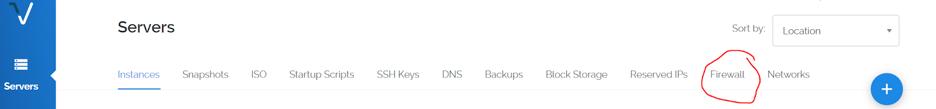

برای ایمن سازی بیشتر سرور خود ، قصد داریم از Firewall Vultr استفاده کنیم. وارد حساب کاربری خود شوید . پس از ورود به سیستم ، به برگه فایروال واقع در بالای صفحه خود بروید:

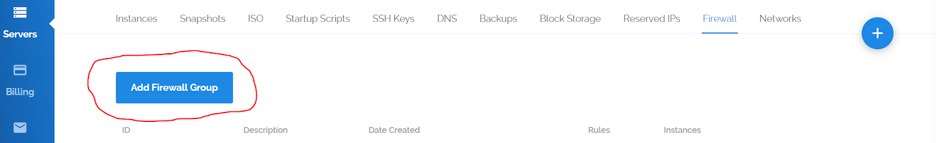

اکنون می خواهیم یک گروه فایروال جدید اضافه کنیم. به ما این امکان را می دهد تا مشخص کنیم که کدام پورتها حتی می توانند به فایروال UFW ما برسند و یک لایه امنیتی مضاعف را برای ما فراهم می کنند:

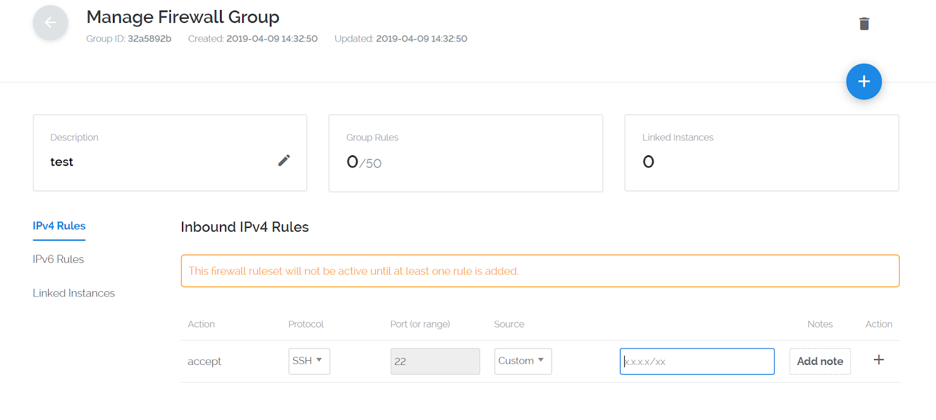

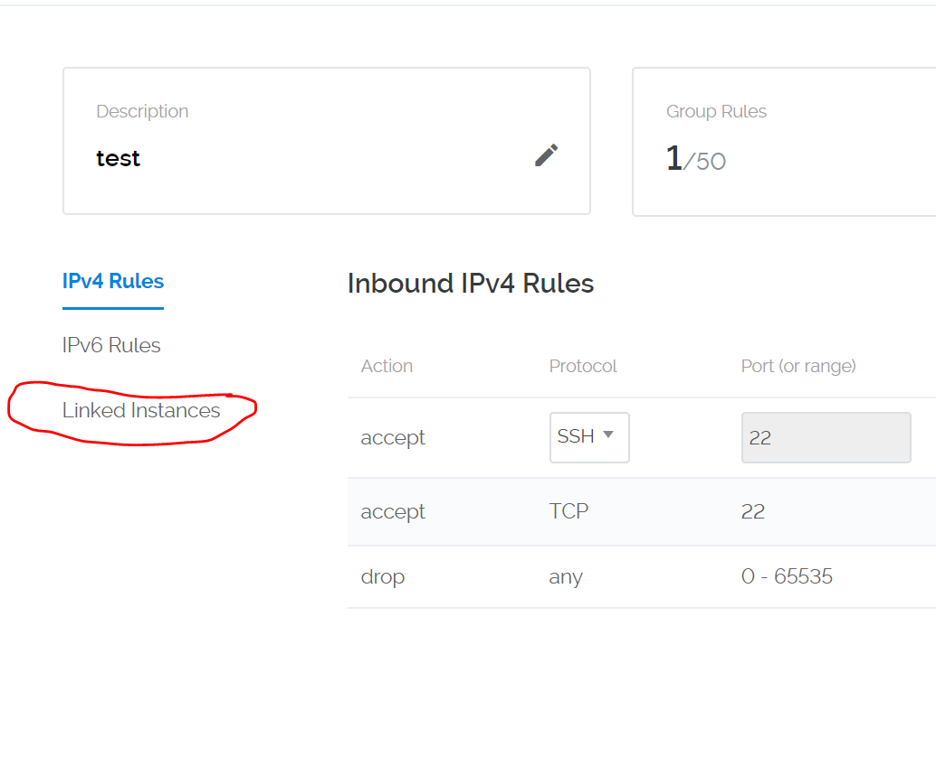

اکنون Vultr از شما سؤال می کند که می خواهید با استفاده از قسمت "توضیحات" ، فایروال خود را نامگذاری کنید. اطمینان حاصل کنید که سرورهای این گروه فایروال را برای مدیریت آسانتر آینده شرح داده اید. به خاطر این آموزش قصد داریم اسم آن را بگذاریم test. در صورت تمایل همیشه می توانید توضیحات را بعداً تغییر دهید.

ابتدا می خواهیم آدرس IP خود را دریافت کنیم. دلیل اینکه ما مستقیماً این کار را انجام می دهیم این است که اگر آدرس IP شما ثابت نیست و به طور مداوم در حال تغییر است ، می توانید به سادگی به حساب Vultr خود وارد شوید و آدرس IP را تغییر دهید.

به همین دلیل است که ما نیازی به آدرس IP در فایروال UFW نداریم. به علاوه ، استفاده از فایروال ماشین مجازی شما را از فیلتر کردن سایر درگاه های دیگر محدود می کند و فقط به دیوار آتش Vultr اجازه می دهد تا آن را اداره کند. این فشار فیلتر کلی ترافیک را به عنوان مثال محدود می کند.

برای پیدا کردن آدرس IP خود از شیشه به دنبال شیشه Vultr استفاده کنید.

بنابراین اکنون که آدرس IP خود را داریم می خواهیم یک قانون IPV4 را به فایروال تازه ایجاد شده ما اضافه کنیم:

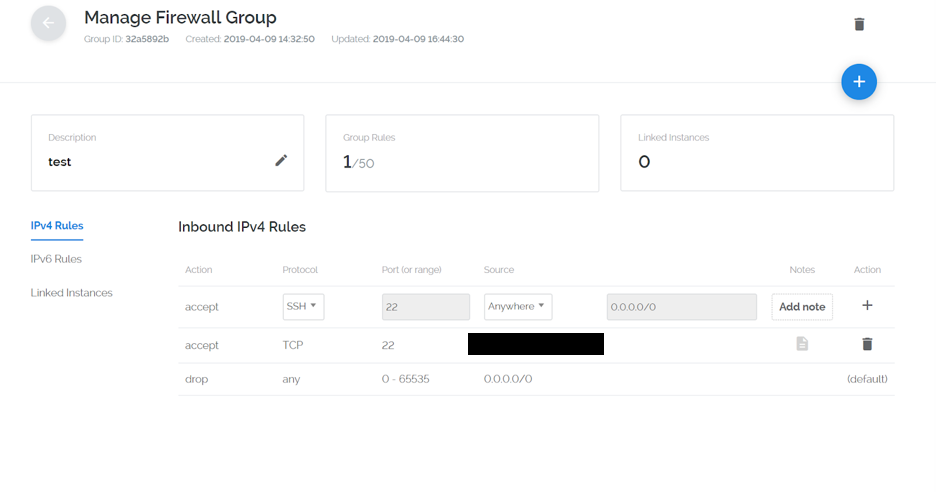

پس از وارد کردن آدرس IP ، روی +نماد کلیک کنید تا آدرس IP خود را به فایروال اضافه کنید.

گروه فایروال شما به شرح زیر خواهد بود:

اکنون که IP خود را به درستی در گروه Firewall قرار داده ایم ، باید Vultr Instance خود را پیوند دهیم. در سمت چپ برگه ای را مشاهده می کنید که می گوید "موارد مرتبط":

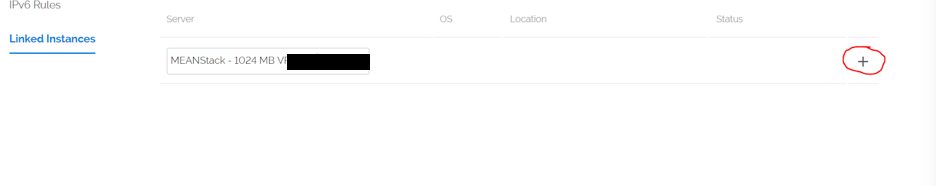

هنگامی که در این صفحه هستید ، لیستی از فهرست موارد سرور خود را مشاهده می کنید:

روی کشویی کلیک کنید و نمونه خود را انتخاب کنید. سپس ، هنگامی که شما آماده اضافه کردن نمونه به گروه فایروال هستید ، روی +نماد کلیک کنید .

تبریک می گویم ، شما با موفقیت ماشین مجازی Vultr VC2 خود را ایمن کرده اید. این امر به شما می دهد پایه و اساس خوبی برای یک لایه امنیتی بسیار اساسی بدون نگرانی کسی که می خواهد نمونه شما را زور بزند.

LiteCart یک بستر سبد خرید آزاد و منبع باز است که به زبان های PHP ، jQuery و HTML 5 نوشته شده است. این نرم افزار ساده ، سبک و با کاربرد آسان است.

با استفاده از یک سیستم متفاوت؟ Anchor CMS یک سیستم مدیریت محتوا (CMS) بسیار ساده و بسیار سبک ، بسیار آزاد و آزاد است.

NFS یک سیستم فایل مبتنی بر شبکه است که به رایانه ها اجازه می دهد تا از طریق شبکه رایانه ای به فایلها دسترسی پیدا کنند. این راهنما توضیح می دهد که چگونه می توانید پوشه ها را روی NF قرار دهید

با استفاده از یک سیستم متفاوت؟ Matomo (سابقا پیویک) یک بستر تحلیلی منبع باز است ، یک جایگزین باز برای Google Analytics. منبع Matomo میزبان o

TeamTalk یک سیستم کنفرانس است که به کاربران امکان می دهد مکالمات صوتی / تصویری با کیفیت بالا ، چت متنی ، انتقال فایل ها و صفحه های به اشتراک بگذارند. من

Vultr یک ویژگی را فراهم می کند که به شما امکان می دهد با ایجاد یک نمونه جدید ، کلیدهای SSH را از قبل نصب کنید. این اجازه می دهد تا به کاربر root دسترسی داشته باشید ، با این حال ، th

رنجر یک مدیر فایل مبتنی بر خط فرمان است که دارای کلیدهای اتصال VI است. این برنامه یک رابط لعنتی مینیمالیستی و زیبا با نمای سلسله مراتب فهرست ارائه می دهد

مقدمه RethinkDB یک پایگاه داده NoSQL است که داده ها را به عنوان اسناد JSON ذخیره می کند. این یک زبان پرس و جو بسیار بصری است و از ویژگی های آن معمولا در دسترس است

با استفاده از یک سیستم متفاوت؟ Brotli یک روش فشرده سازی جدید با نسبت فشرده سازی بهتر از GZIP است. کد منبع آن در این Githu به صورت عمومی میزبانی می شود

مقدمه MySQL دارای یک ویژگی عالی است که به عنوان بازدید شناخته می شود. نمایش نمایش داده شد. برای یک سؤال طولانی مدت از آنها فکر کنید. در این راهنما ،

اجازه ورود به سیستم ریشه در SSH معمولاً یک روش امنیتی ضعیف در کل صنعت فناوری تلقی می شود. درعوض ، می توانید اداری حساس را انجام دهید

Vtiger CRM یک نرم افزار محبوب مدیریت ارتباط با مشتری است که می تواند به بنگاهها در رشد فروش ، ارائه خدمات به مشتری و افزایش سود کمک کند. من

با استفاده از یک سیستم متفاوت؟ DokuWiki یک برنامه ویکی منبع باز است که به زبان پی اچ پی نوشته شده است و به پایگاه داده نیاز ندارد. این داده ها را در پرونده های متنی ذخیره می کند. DokuWik

در این مقاله به شما می آموزد که چگونه زندان دزدگیر را در دبیان تنظیم کنید. تصور می کنم از Debian 7.x استفاده می کنید. اگر دبیان 6 یا 8 را اجرا کردید ، ممکن است این کار کند

مقدمه یک راه آسان برای راه اندازی سرور VPN در دبیان با PiVPN است. PiVPN نصب و بسته بندی OpenVPN است. این دستورات ساده را برای شما ایجاد می کند

EasyEngine (ee) ابزاری پایتون است که به شما امکان می دهد سایت های وردپرس خود را به راحتی و به صورت خودکار مدیریت کنید. با استفاده از EasyEngine ، شما مجبور به dea نیستید

با استفاده از یک سیستم متفاوت؟ مقدمه CyberPanel یکی از اولین صفحه کنترل در بازار است که هم منبع باز است و هم از OpenLiteSpeed استفاده می کند. چی

با استفاده از یک سیستم متفاوت؟ Brotli یک روش فشرده سازی جدید با نسبت فشرده سازی بهتر از Gzip است. کد منبع آن در Github به صورت عمومی میزبانی می شود. تی

با استفاده از یک سیستم متفاوت؟ Couch CMS یک سیستم مدیریت محتوای منبع ساده و انعطاف پذیر ، آزاد و منبع باز (CMS) است که به طراحان وب اجازه می دهد تا طراحی کنند.

بررسی اجمالی که آیا شما در حال همکاری در یک پروژه همکاری بزرگ با تیم توسعه خود هستید و یا در جدیدترین بازی نقش آفرینی رئیس را می کشید ، می خواهید

LiteCart یک بستر سبد خرید آزاد و منبع باز است که به زبان های PHP ، jQuery و HTML 5 نوشته شده است. این نرم افزار ساده ، سبک و با کاربرد آسان است.

با استفاده از یک سیستم متفاوت؟ Anchor CMS یک سیستم مدیریت محتوا (CMS) بسیار ساده و بسیار سبک ، بسیار آزاد و آزاد است.

NFS یک سیستم فایل مبتنی بر شبکه است که به رایانه ها اجازه می دهد تا از طریق شبکه رایانه ای به فایلها دسترسی پیدا کنند. این راهنما توضیح می دهد که چگونه می توانید پوشه ها را روی NF قرار دهید

هنگام راه اندازی سرور جدید لینوکس ، به روزرسانی سیستم های هسته و سایر بسته ها تا آخرین نسخه پایدار یک روش توصیه شده است. در این مقاله

با استفاده از یک سیستم متفاوت؟ Matomo (سابقا پیویک) یک بستر تحلیلی منبع باز است ، یک جایگزین باز برای Google Analytics. منبع Matomo میزبان o

TeamTalk یک سیستم کنفرانس است که به کاربران امکان می دهد مکالمات صوتی / تصویری با کیفیت بالا ، چت متنی ، انتقال فایل ها و صفحه های به اشتراک بگذارند. من

Vultr یک ویژگی را فراهم می کند که به شما امکان می دهد با ایجاد یک نمونه جدید ، کلیدهای SSH را از قبل نصب کنید. این اجازه می دهد تا به کاربر root دسترسی داشته باشید ، با این حال ، th

با استفاده از یک سیستم متفاوت؟ NodeBB یک نرم افزار انجمن مبتنی بر Node.js است. از سوکت های وب برای تعامل فوری و اعلامیه های زمان واقعی استفاده می کند. NodeB

ZNC یک پیشرانه پیشرفته شبکه IRC است که تمام وقت بهم متصل می شود تا مشتری IRC بتواند بدون از دست دادن جلسه گپ قطع یا وصل شود.

رنجر یک مدیر فایل مبتنی بر خط فرمان است که دارای کلیدهای اتصال VI است. این برنامه یک رابط لعنتی مینیمالیستی و زیبا با نمای سلسله مراتب فهرست ارائه می دهد