Les cybercriminels utilisent de plus en plus différentes cyberattaques pour victimiser les internautes. Les attaques telles que le vol de données personnelles ou commerciales, la création d'escroqueries, etc. sont devenues plus fréquentes. Les cybercriminels contrôlent furtivement nos systèmes et volent nos données. Ainsi, les criminels sont devenus très habitués à exploiter les failles et ont maîtrisé l'acte de manipuler les utilisateurs à leur guise. Mais de nombreux internautes ignorent encore les pièges tendus par ces cybercriminels professionnels pour porter atteinte à leur vie privée. Par conséquent, nous avons rédigé un article qui peut vous aider à rester informé des principales cyberattaques et des moyens de les combattre. Continuer à lire!

Source de l'image : macobserver.com

C'est l'attaque la plus courante qui est utilisée depuis des lustres pour piéger les utilisateurs communs. Bien qu'elle soit ancienne, l'attaque est devenue un excellent outil pour violer les données et la confidentialité des utilisateurs. Voici un exemple d'attaque de malware :

En surfant sur Internet, les utilisateurs tombent généralement sur des fenêtres contextuelles conçues pour les attirer. Intentionnellement ou non, une fois que l'utilisateur clique sur la fenêtre contextuelle, il lance l'attaque et l'utilisateur se retrouve avec une infection malveillante sur son appareil.

Doit lire: Moyens de protéger vos transactions de crypto-monnaie

Comment cela nuit-il à votre système ?

- Il prend le contrôle de l'appareil

- Écoute les actions des utilisateurs

- Suivi des frappes

- Transmet l'information à l'attaquant

Comment lutter contre les logiciels malveillants ?

Les logiciels malveillants ne peuvent pénétrer dans votre appareil que lorsque l'installation malveillante est déclenchée par l'utilisateur. Par conséquent, ne cliquez jamais sur les fenêtres contextuelles et ne visitez jamais des sites Web non fiables. De plus, recherchez les certificats SSL « HTTPS sécurisé » lorsque vous surfez sur le Web. Utilisez le meilleur antimalware pour protéger vos appareils contre de telles attaques. Advanced System Protector est le meilleur programme de protection contre les logiciels malveillants qui peut détecter et nettoyer n'importe quel logiciel malveillant en un instant. Sa base de données se compose de plus de 10 millions de définitions de logiciels malveillants (toujours en croissance). Téléchargez cette application puissante et légère en cliquant sur le bouton de téléchargement.

Source de l'image : itsecurity.blog.fordham.edu

L'attaquant essaie de voler les informations de l'utilisateur à l'aide d'e-mails et d'autres méthodes de communication. De telles communications sont imitées comme légitimes pour convaincre les utilisateurs qu'elles proviennent d'une source fiable. L'e-mail contiendra une pièce jointe. Une fois que l'utilisateur clique sur la pièce jointe, il télécharge automatiquement le logiciel malveillant dans l'appareil.

Comment cela nuit-il à votre système ?

Le logiciel malveillant viole alors la sécurité de l'appareil, vole des informations, invite d'autres logiciels malveillants ou prend le contrôle de l'appareil.

Comment lutter contre le phishing ?

C'est un problème sérieux s'il n'est pas empêché au début. Il peut ouvrir les portes à d'autres attaques graves sur votre appareil. Vous pouvez empêcher l'événement en analysant les pièces jointes des e-mails avant de les ouvrir. Bien que de nombreux principaux fournisseurs de messagerie aient un scanner de messagerie intégré pour détecter les e-mails de phishing, il est préférable d'installer l'outil de scanner de messagerie sur votre appareil en tant que couche de sécurité supplémentaire. Encore une fois, vous pouvez acheter un programme antivirus ou antimalware qui analyse également vos e-mails entrants.

Doit lire : 9 façons simples de prévenir efficacement les violations de données

C'est une pratique très courante parmi les gens de réutiliser les informations d'identification dans différents comptes. Les experts en sécurité conseillent d'utiliser des mots de passe forts uniques dans tous les différents comptes. Mais ce n'est généralement pas suivi et les pirates informatiques profitent de telles situations. Dès que les criminels informatiques ont accès aux informations personnelles de l'utilisateur, ils exploitent la situation et essaient d'utiliser les informations pour casser des comptes.

Comment faire face à la situation

Il n'y a pas d'autre moyen que d'utiliser des informations d'identification fortes et uniques dans différents comptes. Vous pouvez utiliser un outil de gestion de mots de passe pour stocker tous vos mots de passe importants.

Remarque : Vous pouvez remplacer les mots de passe par une phrase secrète. Par exemple, vous pouvez créer des informations d'identification telles que - " ILove2RideBike$ " .

De telles phrases sont faciles à retenir et difficiles à résoudre.

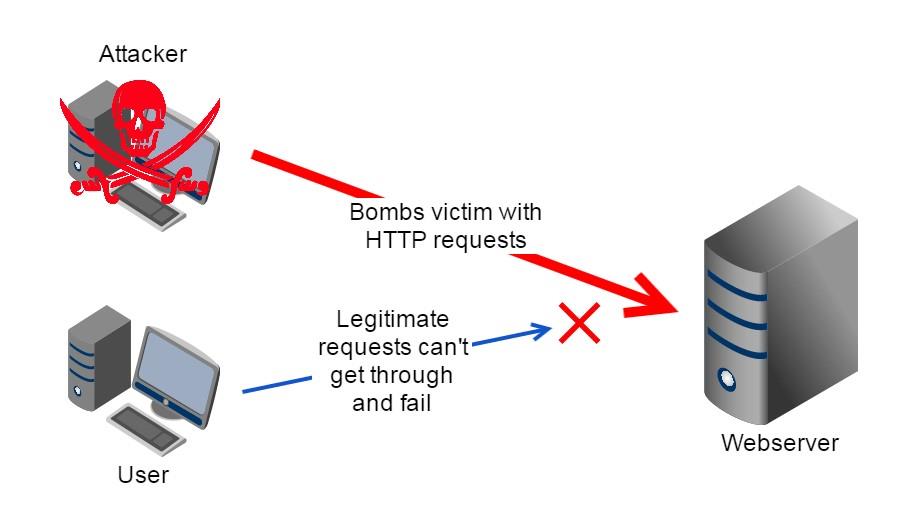

Source de l'image : windowsreport.com

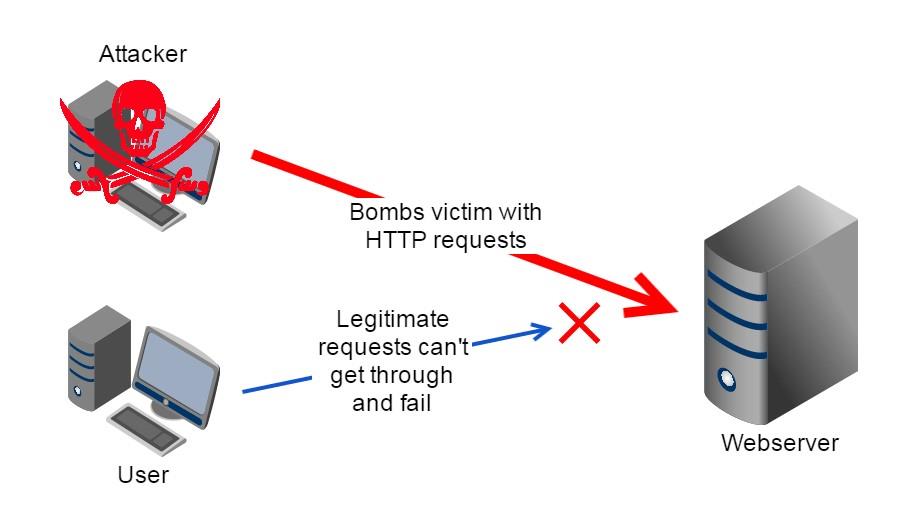

L'attaque DoS ou déni de service est une attaque très populaire parmi les cybercriminels. Le but de l'attaque est de créer un trafic élevé sur des sites Web pour créer un déni de service à ses utilisateurs.

De telles attaques sont lancées à partir d'adresses IP à travers le monde pour masquer l'emplacement exact de l'attaquant. Les cybercriminels utilisent des logiciels malveillants comme les botnets pour lancer une attaque comme le DoS.

Remarque : Un botnet peut produire plus de 100 000 adresses IP différentes lors d'une attaque DoS.

Comment prévenir les attaques DoS ?

Vous pouvez empêcher les attaques DoS en installant un puissant programme antivirus sur votre appareil. Pour les entreprises, il existe des services tiers qui sécurisent les sites Web contre les attaques DoS. Ils peuvent être coûteux, mais ils peuvent être efficaces.

Doit lire: 10 plus grandes violations de données du 21e siècle

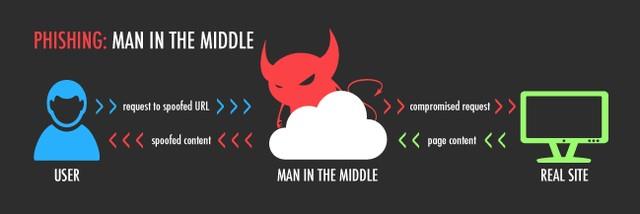

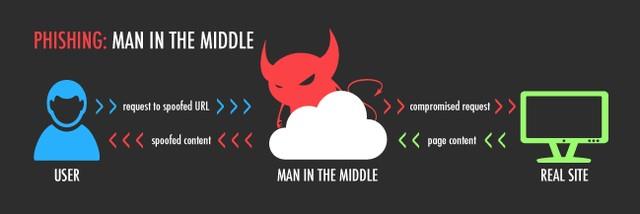

Source de l'image : ebuddyblog.com

Également connue sous le nom de piratage d'ID de session, cette attaque se produit lors d'une activité Internet en direct. Un identifiant de session permet à l'utilisateur d'interagir avec le site Web. L'attaquant arrive entre l'ordinateur de l'utilisateur et le serveur Web et vole les informations partagées à l'insu de l'utilisateur.

Comment prévenir les attaques MITM ?

Évitez de vous connecter directement à un Wifi ouvert. Si vous souhaitez vous connecter, utilisez un plugin de navigateur comme ForceTLS ou HTTPS Everywhere. La plupart des tâches telles que la mise en œuvre de certifications d'authentification et l'utilisation de HSTS sur le site Web doivent être effectuées côté serveur.

Pour les entreprises

- Attaque par injection SQL

SQL, un langage de programmation est utilisé pour interagir avec différentes bases de données. Les serveurs de base de données qui stockent les informations vitales du site Web utilisent SQL pour gérer leur base de données.

Un attaquant utilise une attaque par injection SQL pour accéder aux informations du site Web en injectant un code malveillant dans la base de données.

Comment cela nuit-il à votre système ?

Il s'agit d'une attaque grave car elle peut extraire tous les mots de passe et autres informations utilisateur vitales stockées pour le site une fois celui-ci réussi. L'attaquant prend le contrôle du champ de recherche du site. L'attaquant insère alors le code qui révèle les informations de l'utilisateur en fonction de ses besoins.

Comment arrêter l'attaque par injection SQL ?

L'attaque peut être arrêtée par : -

- Utilisation du pare-feu d'application Web sur les serveurs Web

- Application des correctifs logiciels en temps opportun

- Gardez les messages d'erreur locaux si possible

- Utiliser des outils pour surveiller les instructions SQL

- Nettoyer ou filtrer les données des utilisateurs

Attaque de script intersites

Dans cette attaque, l'attaquant vise l'utilisateur du site Web. L'attaquant insère un code malveillant dans un site Web populaire et exécute automatiquement des scripts et des commentaires pour voler les informations de l'utilisateur. Par conséquent, cela nuit à la réputation du site Web.

Comment arrêter les attaques de scripts intersites ?

L'installation d'un pare-feu d'application Web peut empêcher les scripts intersites ou les attaques XSS, car le pare-feu vérifie si votre site Web est vulnérable aux attaques XSS et renforce la sécurité du site Web.

Doit lire: Une cyberattaque massive balaie le monde après avoir anéanti l'Ukraine

En tant qu'internaute qui stocke des informations personnelles, des travaux et d'autres fichiers en ligne, nous devons être conscients des cyberattaques. Connaître ces attaques nous équipera pour empêcher le plus tôt possible de sécuriser nos données et nos appareils. Nous espérons que cet article vous aidera à protéger vos actifs informatiques.