Comment repérer et signaler des escrocs sur Facebook

Pour signaler un escroc sur Facebook, cliquez sur Plus d

Si c'est la première fois que vous entendez le terme « ordinateur zombie » et que vous n'êtes pas sûr de ce que cela signifie, continuez à lire ce guide pour en savoir plus à ce sujet. Soit dit en passant, votre machine pourrait être un ordinateur zombie sans même que vous en soyez conscient.

Un ordinateur zombie est une machine compromise que les pirates peuvent contrôler à distance et lui demander d'effectuer diverses tâches malveillantes. La majorité des ordinateurs zombies sont en fait des machines domestiques détenues et utilisées par la moyenne de Joe et Jane. Le pire, c'est que les utilisateurs soupçonnent rarement que les pirates informatiques ont pris le contrôle de leurs ordinateurs et les ont transformés en zombies.

Une attaque zombie est une attaque coordonnée d'ordinateurs zombies impliquant des milliers d'ordinateurs contrôlés à distance par des pirates. Tous ces ordinateurs travaillent ensemble pour atteindre un objectif commun, comme envoyer des spams aux utilisateurs, voler des données ou obstruer des systèmes entiers.

Les pirates informatiques préfèrent les attaques de zombies parce qu'elles sont bon marché (ils n'ont pas à payer pour la bande passante) et qu'elles sont difficiles à détecter.

Les pirates informatiques utilisent fréquemment des ordinateurs zombies pour lancer des attaques de spam . En fait, les chercheurs en sécurité estiment qu'environ 80 % des attaques de spam impliquent des PC zombies. Les pirates informatiques s'appuient souvent sur des zombies pour lancer des attaques de phishing et de vol de données .

Les zombies sont parfaits pour lancer des attaques DDoS . En dirigeant simultanément un grand nombre de requêtes vers un seul site Web, les pirates peuvent ralentir et même faire planter les serveurs de ce site Web.

Les cybercriminels peuvent également utiliser des ordinateurs zombies pour stocker et distribuer des fichiers illégaux . Au fait, vous souvenez-vous de la vague d' attaques de ransomware de 2017 avec Wannacry et Petya en tête ? Oui, les pirates ont utilisé des ordinateurs zombies pour lancer ces attaques de ransomware.

Un ordinateur zombie est souvent difficile à repérer car les symptômes déclenchent rarement l'alarme. En effet, les appareils restent en veille et fonctionnent comme prévu jusqu'à ce que les pirates commencent à leur donner des commandes. Lorsque les symptômes deviennent visibles, les propriétaires rencontrent généralement des problèmes de ralentissement de l'ordinateur , des processus inconnus peuvent apparaître dans le Gestionnaire des tâches ; vous pouvez également remarquer une augmentation de l'utilisation de la bande passante, ainsi qu'une utilisation élevée du processeur et de la RAM.

Un bot est un script ou un outil qui permet aux pirates d'exécuter des tâches sur des machines infectées. Un zombie est un ordinateur qui a été infecté par des robots. En termes simples, les robots infectent les ordinateurs ordinaires et les transforment en zombies. En d'autres termes, les robots sont le moyen et les ordinateurs zombies sont le résultat. Lorsque les pirates utilisent des ordinateurs zombies pour diffuser des logiciels malveillants, ils les transforment en robots.

Les pirates cherchent constamment à augmenter leur parc d'ordinateurs zombies pour effectuer des attaques à grande échelle, telles que des attaques DDoS. Plus le nombre d'ordinateurs zombies est élevé, plus les dommages que les pirates peuvent infliger sont importants. Un réseau de machines zombies prêtes à diffuser des logiciels malveillants ou à lancer des attaques de zombies s'appelle un botnet.

Si vous souhaitez protéger votre ordinateur et l'empêcher de se transformer en zombie, suivez les conseils ci-dessous.

Un ordinateur zombie est une machine qui n'a plus de volonté propre, tout comme les morts-vivants. En effet, les pirates peuvent contrôler à distance son comportement et l'utiliser pour diffuser des logiciels malveillants et du spam ou lancer des attaques DDoS. Pour protéger votre ordinateur, installez un programme antivirus fiable et un outil antimalware compatible.

Avez-vous déjà soupçonné que votre machine pouvait en fait être un ordinateur zombie ? Quels sont les signes qui ont sonné l'alarme ? Faites-nous savoir dans les commentaires ci-dessous.

Pour signaler un escroc sur Facebook, cliquez sur Plus d

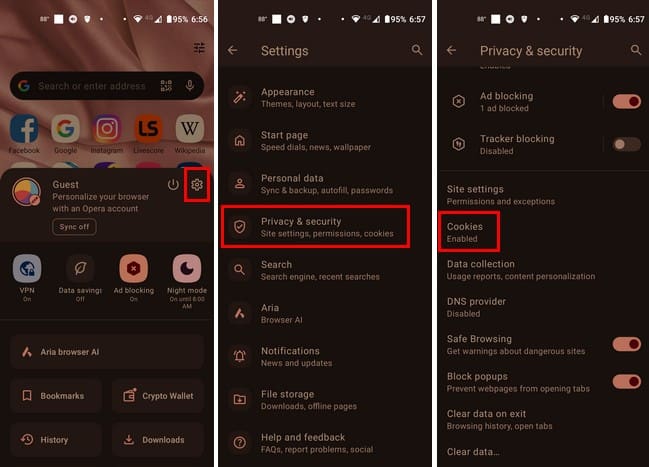

Lorsque vous entendez le mot cookies, vous pourriez penser à ceux avec des pépites de chocolat. Mais il y a aussi ceux que vous trouvez sur les navigateurs qui vous aident à découvrir comment configurer les préférences de cookies sur le navigateur Opera pour Android.

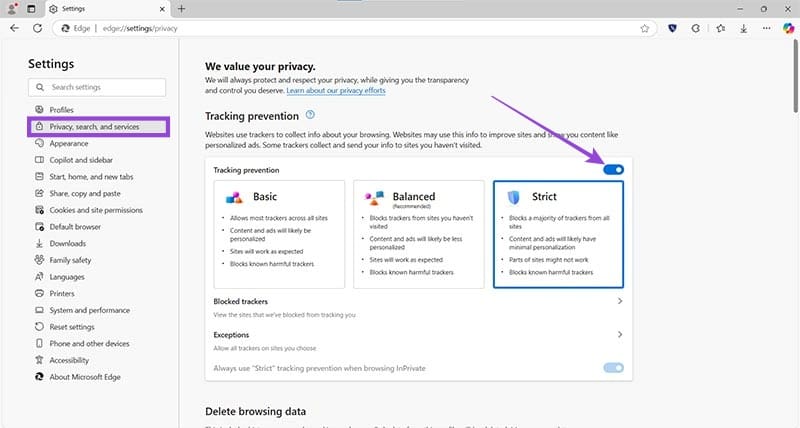

Edge facilite la navigation en toute sécurité. Voici comment modifier les paramètres de sécurité dans Microsoft Edge.

Configurez Chrome pour effacer les cookies à la fermeture afin d

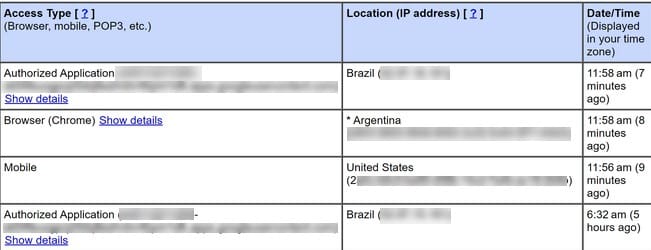

Vérifiez l

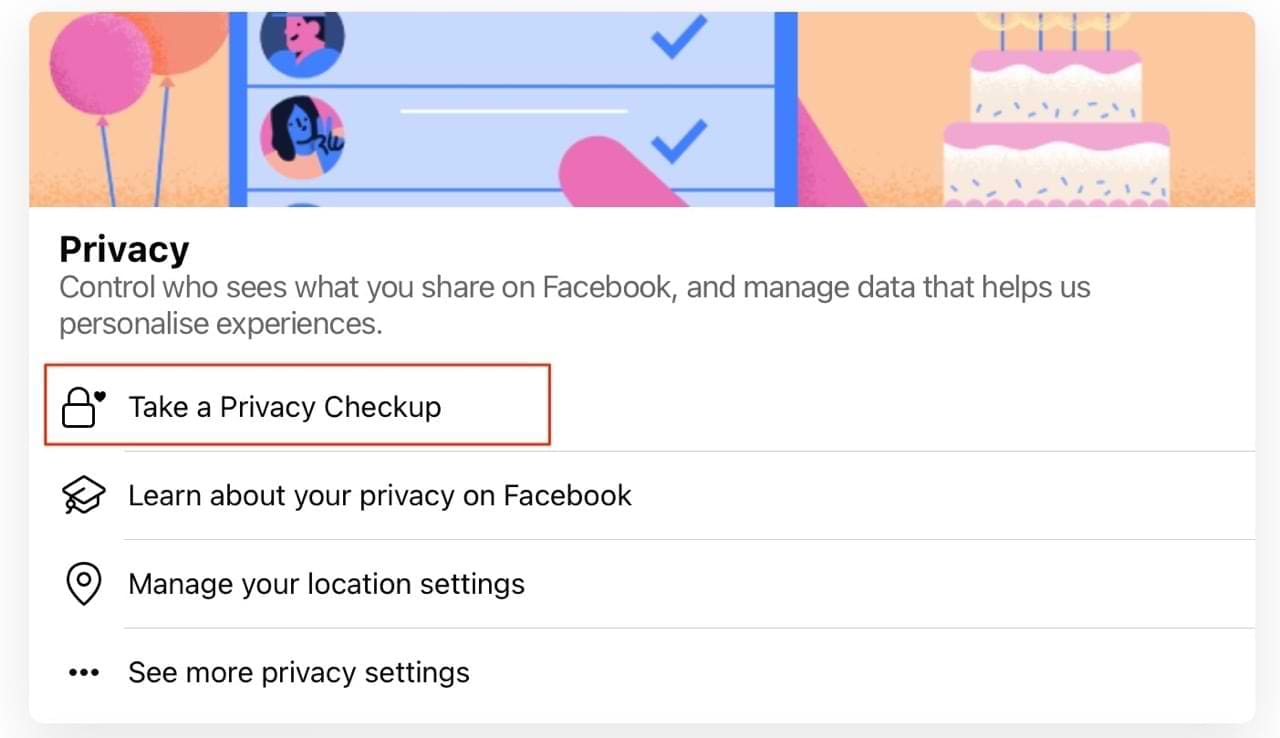

Savoir comment modifier les paramètres de confidentialité de Facebook sur un téléphone ou une tablette facilitera la gestion de votre compte.

Découvrez comment générer une clé SSH pour accéder à votre serveur sans mot de passe. Suivez nos étapes faciles à comprendre pour créer et ajouter des clés SSH.

Si vous envisagez d’arrêter d’utiliser Spotify ou si vous utilisez le service de diffusion de musique sur un appareil public ou partagé, vous devez vous déconnecter de votre compte Spotify partout.

Découvrez comment protéger un dossier par mot de passe dans Windows 10 sans outils tiers en utilisant des méthodes simples et sécurisées. Ne laissez personne s

Empêchez l

Découvrez comment le <strong>Zoom SSO</strong> permet aux entreprises de simplifier la connexion des utilisateurs tout en renforçant la sécurité.

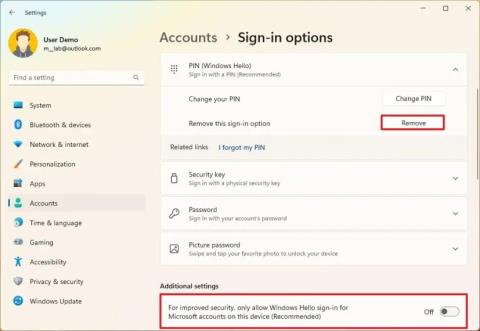

Pour activer la protection améliorée contre le phishing sur Windows 11, désactivez Window Hello et activez la protection contre le phishing dans l'application de sécurité Windows.

Pour supprimer le code PIN du compte sous Windows 10, accédez à Paramètres > Comptes > Options de connexion et supprimez le code PIN Windows Hello.

Voici deux façons de supprimer un mot de passe de compte sur Windows 10 lors de l'utilisation d'un compte Microsoft ou d'un compte local.

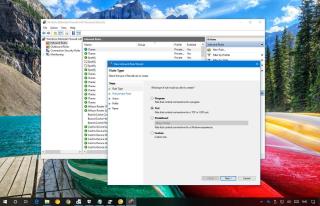

Sous Windows 10, vous pouvez rapidement OUVRIR un PORT dans le PARE-FEU à l'aide de la sécurité Windows. Voici comment procéder et les étapes pour fermer le port.

Nous avons déjà parlé de la façon de commencer à utiliser Spybot - Search & Destroy et vous avez appris les fonctionnalités de base les plus importantes pour garder votre ordinateur

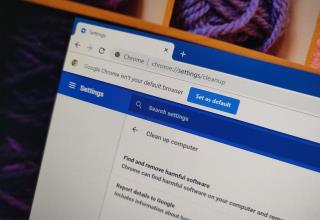

Chrome est livré avec un outil secret appelé Chrome Cleanup, conçu pour supprimer les logiciels malveillants de votre PC Windows 10. Voici comment l'utiliser.

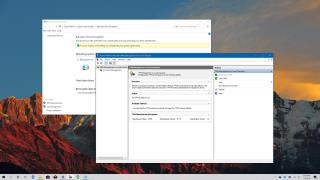

Vous pouvez utiliser ces étapes pour vérifier si votre PC dispose d'une puce Trusted Platform Module (TPM) pour activer Drive Encryption ou BitLocker sur Windows 10

Sous Windows 11, vous pouvez protéger gratuitement votre ordinateur contre les virus et les pirates grâce à de nombreux outils intégrés. Voici tout ce que vous devez savoir.

Microsoft Security Essentials, l'antivirus gratuit populaire parmi les utilisateurs de PC, a maintenant été mis à niveau vers la version 4.0. Cette dernière version peut être installée dans

Si les applications et programmes non épinglés réapparaissent sur la barre des tâches, vous pouvez modifier le fichier Layout XML et supprimer les lignes personnalisées.

Supprimez les informations enregistrées de l

Dans ce tutoriel, nous vous montrons comment effectuer une réinitialisation douce ou dure sur l

Il existe tellement d\

Chercher la bonne carte pour payer peut être un vrai casse-tête. Découvrez comment Samsung Pay simplifie vos paiements avec le Galaxy Z Fold 5.

Lorsque vous supprimez l

Ce guide vous montrera comment supprimer des photos et des vidéos de Facebook en utilisant un PC, un appareil Android ou iOS.

Nous avons passé un peu de temps avec le Galaxy Tab S9 Ultra, et c’est la tablette parfaite à associer à votre PC Windows ou au Galaxy S23.

Désactivez les messages texte de groupe sur Android 11 pour garder vos notifications sous contrôle pour l

Effacez l