Cara Memasang Panel Kontrol Hosting Mudah di Ubuntu 16.04

Pelajari langkah-langkah untuk memasang Panel Kontrol Hosting Mudah (EHCP) di Ubuntu 16.04 dengan panduan ini.

Sepanjang tutorial ini Anda akan belajar cara mengkonfigurasi tingkat keamanan dasar pada mesin virtual Vultr VC2 baru yang menjalankan Ubuntu 18.04.

Hal pertama yang akan kita lakukan adalah membuat pengguna baru yang akan kita gunakan untuk masuk ke VM:

adduser porthorian

Catatan: Disarankan untuk menggunakan nama pengguna unik yang akan sulit ditebak. Kebanyakan bot akan default untuk mencoba root, admin, moderator, dan yang sejenis.

Anda akan dimintai kata sandi di sini. Hal ini sangat disarankan agar Anda menggunakan password alpha numerik yang kuat. Setelah itu, ikuti petunjuk di layar Anda dan ketika ditanya apakah informasi itu benar, cukup tekan Y.

Setelah pengguna baru ditambahkan, kami perlu memberikan izin sudo pengguna tersebut sehingga kami dapat menjalankan perintah dari pengguna atas nama pengguna root:

usermod -aG sudo porthorian

Setelah Anda memberikan izin sudo pengguna Anda beralih ke pengguna baru Anda:

su - porthorian

Untuk menghasilkan kunci SSH, silakan ikuti dokumen ini .

Setelah Anda membuat kunci SSH baru Anda, salin kunci publik Anda. Seharusnya terlihat seperti berikut:

ssh-rsa AAAAB3NzaC1yc2EAAAABJQAAAQEAmB3uRWxAAELNJ8oGBCBmZx7S11vnAp0RG8rdKf6CLdvT7NMbKF55F8Wf0hFPewEryplaH54ibdmaTuheJVKy1lUhHnVi0AcBpkhJiiOQdEtvbYKT/eIkQl/Qm92Gz6aL3lJ0UknO4gO0LzgqI2vYX0b9LHMF+ZvApEDahLCna6RKo3/lffnANUKfExE+dVwOcJwATL3Ld5IkSatm7zBqbJAim0wj/JQ5ejzkL+aYd3YawpW3qf+WsY3HGbK2TIJt3LsiZJ3M7giZo/fVIZCJqsIOyO9NUOEx5/+KE8IniGb7gdRYgquAEJr89poDCNz/8CBODi9z3ukiE1+UnVlhfQ== rsa-key-20190408

Arahkan ke direktori home pengguna Anda jika Anda belum memilikinya:

cd $HOME

$HOMEadalah variabel lingkungan untuk direktori home pengguna Anda. Ini secara otomatis diatur ketika pengguna baru dibuat.

Sementara di direktori home kami, kami akan menempatkan direktori lain di dalamnya. Direktori ini akan disembunyikan dari pengguna lain di mesin, kecuali root dan pengguna yang memiliki direktori. Buat direktori baru dan batasi izinnya dengan perintah berikut:

mkdir ~/.ssh

chmod 700 ~/.ssh

Sekarang kita akan membuka file .sshbernama authorized_keys. Ini adalah file universal yang dicari OpenSSH. Anda dapat mengubah nama ini di dalam konfigurasi OpenSSH /etc/ssh/sshd_config,, jika perlu.

Gunakan editor favorit Anda untuk membuat file. Tutorial ini akan menggunakan nano:

nano ~/.ssh/authorized_keys

Salin dan rekatkan kunci ssh Anda ke authorized_keysfile yang telah kami buka. Setelah kunci publik ada di dalam Anda dapat menyimpan file dengan menekan CTRL+ O.

Pastikan jalur file yang sesuai muncul:

/home/porthorian/.ssh/authorized_keys

Jika itu adalah jalur file yang benar, cukup tekan ENTER, jika tidak, buat perubahan yang diperlukan untuk mencocokkan contoh di atas. Kemudian keluar file dengan CTRL+ X.

Sekarang kita akan membatasi akses ke file:

chmod 600 ~/.ssh/authorized_keys

Keluar dari pengguna yang kami buat dan kembali ke pengguna root:

exit

Kami sekarang dapat menonaktifkan otentikasi kata sandi ke server, dengan cara itu login akan memerlukan kunci ssh. Penting untuk dicatat bahwa jika Anda menonaktifkan otentikasi kata sandi dan kunci publik tidak diinstal dengan benar, Anda akan mengunci diri dari server Anda. Disarankan agar Anda menguji kunci terlebih dahulu sebelum bahkan keluar dari pengguna root Anda.

Kami saat ini masuk ke pengguna root kami, jadi kami akan mengedit sshd_config:

nano /etc/ssh/sshd_config

Kami akan mencari 3 nilai untuk memastikan bahwa OpenSSH dikonfigurasi dengan benar.

PasswordAuthenticationPubkeyAuthenticationChallengeResponseAuthenticationKami dapat menemukan nilai-nilai ini dengan menekan CTRL+ W.

Nilai harus ditetapkan sebagai berikut:

PasswordAuthentication no

ChallengeResponseAuthentication no

PubkeyAuthentication yes

Jika nilai-nilai dikomentari, hapus #di awal baris dan pastikan bahwa nilai-nilai variabel tersebut seperti yang ditunjukkan di atas. Setelah Anda mengubah variabel-variabel itu, simpan dan keluar dari editor Anda, dengan CTRL+ O, ENTERdan akhirnya CTRL+ X.

Sekarang kita akan memuat ulang sshddengan perintah berikut:

systemctl reload sshd

Sekarang kita dapat menguji login. Pastikan Anda belum keluar dari sesi root, dan buka jendela ssh baru dan sambungkan dengan kunci ssh Anda yang terhubung ke koneksi.

Dalam Putty ini berada di bawah Connection-> SSH-> Auth.

Jelajahi untuk menemukan kunci pribadi Anda untuk otentikasi, karena Anda harus menyimpannya saat membuat kunci ssh.

Hubungkan ke server Anda dengan kunci pribadi sebagai otentikasi Anda. Anda sekarang akan masuk ke mesin virtual Vultr VC2 Anda.

Catatan: Jika Anda menambahkan kata sandi saat membuat kunci ssh Anda akan diminta untuk memasukkannya. Ini sama sekali berbeda dari kata sandi pengguna Anda yang sebenarnya di mesin virtual.

Pertama kita akan mulai dengan menginstal UFW jika belum ada di mesin virtual. Cara yang baik untuk memeriksa adalah dengan perintah berikut:

sudo ufw status

Jika UFW diinstal, itu akan ditampilkan Status:inactive. Jika tidak diinstal, Anda akan diperintahkan untuk melakukannya.

Kita dapat menginstalnya dengan perintah ini:

sudo apt-get install ufw -y

Sekarang kita akan mengizinkan port SSH 22di firewall kita:

sudo ufw allow 22

Sebagai alternatif, Anda dapat mengizinkan OpenSSH:

sudo ufw allow OpenSSH

Salah satu dari perintah di atas akan berfungsi.

Sekarang kami telah mengizinkan port melalui firewall kami, kami dapat mengaktifkan UFW:

sudo ufw enable

Anda akan ditanya apakah Anda yakin ingin melakukan operasi ini. Mengetik ydiikuti oleh ENTERakan mengaktifkan firewall:

porthorian@MEANStack:~$ sudo ufw enable

Command may disrupt existing ssh connections. Proceed with operation? y

Catatan: Jika Anda tidak mengizinkan OpenSSH atau Port 22, Anda akan mengunci diri dari mesin virtual Anda. Pastikan salah satu dari ini diperbolehkan sebelum mengaktifkan UFW.

Setelah firewall diaktifkan, Anda masih akan terhubung ke instance Anda. Kita akan mengecek firewall kita sekarang dengan perintah yang sama seperti sebelumnya:

sudo ufw status

Anda akan melihat sesuatu yang mirip dengan output berikut:

porthorian@MEANStack:~$ sudo ufw status

Status: active

To Action From

-- ------ ----

22 ALLOW Anywhere

22 (v6) ALLOW Anywhere (v6)

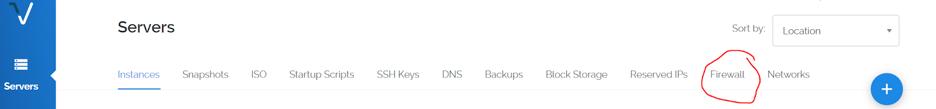

Untuk lebih mengamankan server kami, kami akan menggunakan Firewall Vultr kami. Masuk ke akun Anda . Setelah masuk, Anda akan menavigasi ke tab firewall yang terletak di bagian atas layar Anda:

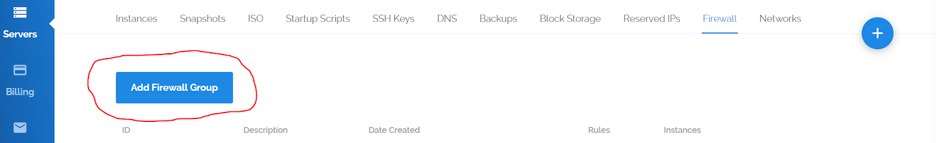

Sekarang kita akan menambahkan grup firewall baru. Ini akan memungkinkan kami untuk menentukan port mana yang bahkan dapat mencapai firewall UFW kami, memberi kami keamanan ganda:

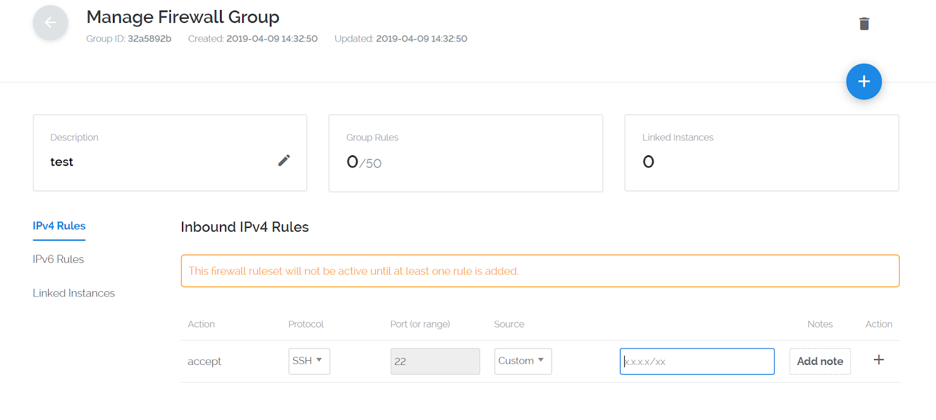

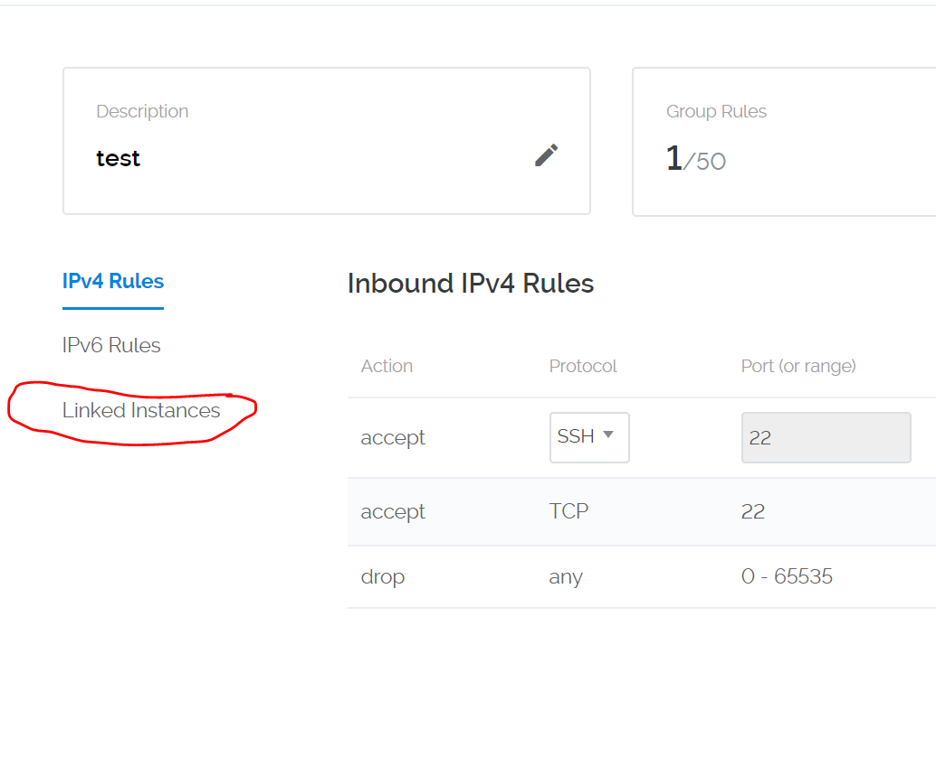

Vultr sekarang akan bertanya kepada Anda apa yang akan Anda beri nama firewall Anda menggunakan bidang "Deskripsi". Pastikan Anda menjelaskan apa yang akan dilakukan oleh server di bawah grup firewall ini, untuk administrasi yang lebih mudah di masa mendatang. Demi tutorial ini kita akan menamainya test. Anda selalu dapat mengubah deskripsi nanti jika mau.

Pertama kita perlu mendapatkan alamat IP kita. Alasan kami melakukan ini secara langsung adalah bahwa jika alamat IP Anda tidak statis dan terus berubah, Anda cukup masuk ke akun Vultr Anda dan mengubah alamat IP.

Itu juga sebabnya kami tidak memerlukan alamat IP pada firewall UFW. Plus itu membatasi penggunaan firewall mesin virtual Anda dari menyaring semua port lain dan hanya membiarkan firewall Vultr menanganinya. Ini membatasi ketegangan keseluruhan penyaringan lalu lintas pada instance Anda.

Gunakan kaca yang mencari jaringan Vultr untuk menemukan alamat IP Anda.

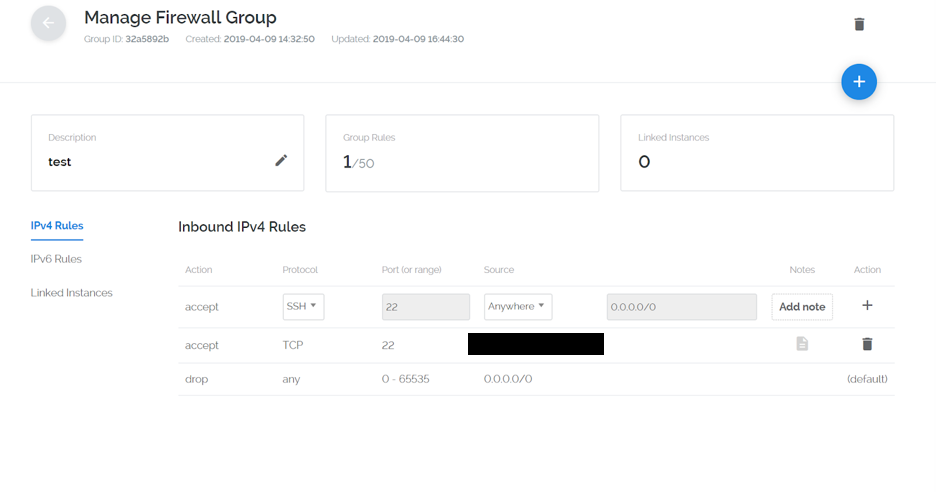

Jadi sekarang kita memiliki alamat IP kita, kita akan menambahkan Aturan IPV4 ke firewall yang baru kita buat:

Setelah Anda memasukkan alamat IP, klik +simbol untuk menambahkan alamat IP Anda ke firewall.

Grup firewall Anda akan terlihat seperti berikut:

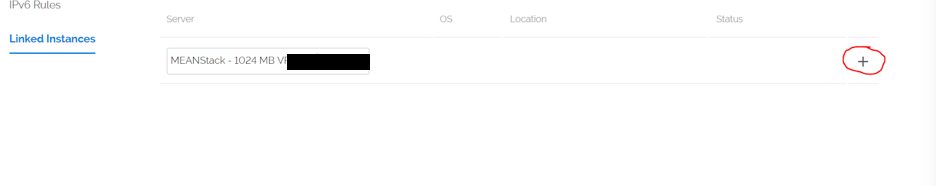

Sekarang setelah IP kami diikat dengan benar di grup Firewall, kami perlu menautkan Instance Vultr kami. Di sisi kiri Anda akan melihat tab yang bertuliskan "Instance Terkait":

Setelah di halaman Anda akan melihat drop down dengan daftar contoh server Anda:

Klik tarik turun dan pilih contoh Anda. Kemudian, ketika Anda siap untuk menambahkan instance ke grup firewall klik +simbol.

Selamat, Anda telah berhasil mengamankan Mesin Virtual Vultr VC2 Anda. Ini memberi Anda dasar yang bagus untuk lapisan keamanan yang sangat mendasar tanpa khawatir ada orang yang mencoba memaksa Anda.

Pelajari langkah-langkah untuk memasang Panel Kontrol Hosting Mudah (EHCP) di Ubuntu 16.04 dengan panduan ini.

Menggunakan Sistem yang Berbeda? Graylog server adalah perangkat lunak manajemen log sumber terbuka siap pakai perusahaan. Ia mengumpulkan log dari berbagai sumber dan menganalisis

Menggunakan Sistem yang Berbeda? Anchor CMS adalah Content Engine System (CMS) Blog Engine yang super-sederhana dan sangat ringan, gratis, dan terbuka

NFS adalah sistem file berbasis jaringan yang memungkinkan komputer untuk mengakses file di seluruh jaringan komputer. Panduan ini menjelaskan bagaimana Anda dapat mengekspos folder melalui NF

Panduan ini mencakup instalasi dasar dan pengaturan GitBucket untuk instance Vultr yang menjalankan Ubuntu 16.04, dan mengasumsikan bahwa Anda menjalankan perintah sebagai

Menggunakan Sistem yang Berbeda? Directus 6.4 CMS adalah Headless Content Management System (CMS) yang kuat dan fleksibel, gratis dan open source yang menyediakan pengembang

Menggunakan Sistem yang Berbeda? Mattermost adalah sumber terbuka, alternatif yang di-host-sendiri ke layanan pesan Slack SAAS. Dengan kata lain, dengan Mattermost, Anda ca

TeamTalk adalah sistem konferensi yang memungkinkan pengguna untuk memiliki percakapan audio / video berkualitas tinggi, obrolan teks, transfer file, dan berbagi layar. Itu saya

Vultr menyediakan fitur yang memungkinkan Anda untuk melakukan pra-instal kunci SSH setelah membuat instance baru. Ini memungkinkan Anda untuk mengakses pengguna root server, namun, th

Prasyarat Server Vultr berjalan terbaru Arch Linux (lihat artikel ini.) Akses Sudo. Perintah yang diperlukan untuk dijalankan karena root diawali oleh #, dan satu

Ranger adalah manajer file berbasis baris perintah dengan binding kunci VI. Ini memberikan antarmuka kutukan minimalis dan bagus dengan tampilan pada hierarki direktori

Menggunakan Sistem yang Berbeda? Redmine adalah alat manajemen proyek berbasis web gratis dan open source. Itu ditulis dalam Ruby on Rails dan mendukung banyak database

Menggunakan Sistem yang Berbeda? Brotli adalah metode kompresi baru dengan rasio kompresi yang lebih baik daripada GZIP. Kode sumbernya dihosting secara publik di Githu ini

Pada kesempatan tertentu, Administrator Sistem mungkin perlu membuat akun pengguna dan membatasi akses mereka untuk hanya mengelola file mereka sendiri melalui sFTP, tetapi tidak

Pendahuluan MySQL memiliki fitur hebat yang dikenal sebagai tampilan. Tampilan adalah kueri yang disimpan. Pikirkan mereka sebagai alias untuk permintaan yang panjang. Dalam panduan ini,

Prasyarat Server Vultr berjalan terbaru Arch Linux (lihat artikel ini.) Akses Sudo. Perintah yang harus dijalankan sebagai root diawali oleh #. Th

Mengizinkan login root melalui SSH umumnya dianggap sebagai praktik keamanan yang buruk di seluruh industri teknologi. Sebagai gantinya, Anda dapat melakukan administrativ sensitif

Menggunakan Sistem yang Berbeda? Seafile (versi komunitas) adalah solusi sinkronisasi dan berbagi file sumber gratis dan terbuka yang mirip dengan ownCloud. Sepanjang kecerdasan

Menggunakan Sistem yang Berbeda? Thelia adalah alat sumber terbuka untuk membuat situs web e-bisnis dan mengelola konten online yang ditulis dalam PHP. Kode sumber thelia i

Prasyarat Server Vultr berjalan terbaru Arch Linux (lihat artikel ini) Akses Sudo: Perintah yang diperlukan untuk dijalankan karena root diawali oleh #, dan satu

Pelajari langkah-langkah untuk memasang Panel Kontrol Hosting Mudah (EHCP) di Ubuntu 16.04 dengan panduan ini.

Wawasan tentang 26 Teknik Analisis Data Besar: Bagian 1

Banyak dari Anda tahu Switch keluar pada Maret 2017 dan fitur-fitur barunya. Bagi yang belum tahu, kami sudah menyiapkan daftar fitur yang membuat 'Switch' menjadi 'gadget yang wajib dimiliki'.

Apakah Anda menunggu raksasa teknologi untuk memenuhi janji mereka? periksa apa yang belum terkirim.

Baca blog untuk mengetahui berbagai lapisan dalam Arsitektur Big Data dan fungsinya dengan cara yang paling sederhana.

Baca ini untuk mengetahui bagaimana Kecerdasan Buatan menjadi populer di antara perusahaan skala kecil dan bagaimana hal itu meningkatkan kemungkinan untuk membuat mereka tumbuh dan memberi keunggulan pada pesaing mereka.

CAPTCHA telah berkembang cukup sulit bagi pengguna untuk dipecahkan dalam beberapa tahun terakhir. Apakah itu akan tetap efektif dalam deteksi spam dan bot di masa mendatang?

Saat Sains Berkembang dengan kecepatan tinggi, mengambil alih banyak upaya kita, risiko menundukkan diri kita pada Singularitas yang tidak dapat dijelaskan juga meningkat. Baca, apa arti singularitas bagi kita.

Apa itu telemedicine, perawatan kesehatan jarak jauh dan dampaknya terhadap generasi mendatang? Apakah itu tempat yang bagus atau tidak dalam situasi pandemi? Baca blog untuk menemukan tampilan!

Anda mungkin pernah mendengar bahwa peretas menghasilkan banyak uang, tetapi pernahkah Anda bertanya-tanya bagaimana cara mereka mendapatkan uang sebanyak itu? mari berdiskusi.