Firefox: Cancella la Cronologia degli URL nella Barra degli Indirizzi

Cancella la cronologia degli URL nella barra degli indirizzi di Firefox e mantieni le tue sessioni private seguendo questi rapidi e facili passi.

Se è la prima volta che senti il termine " computer zombie " e non sei sicuro di cosa significhi, continua a leggere questa guida per saperne di più. A proposito, la tua macchina potrebbe essere un computer zombie senza che tu te ne accorga.

Un computer zombi è una macchina compromessa che gli hacker possono controllare in remoto e istruirlo a eseguire varie attività dannose. La maggior parte dei computer zombi sono in realtà macchine domestiche di proprietà e utilizzate da Joe e Jane medi. La parte peggiore è che raramente gli utenti sospettano che gli hacker abbiano preso il controllo dei loro computer e li abbiano trasformati in zombi.

Un attacco di zombi è un attacco di computer zombi coordinato che coinvolge migliaia di computer controllati in remoto da hacker. Tutti questi computer lavorano insieme per raggiungere un obiettivo comune, come inviare spam agli utenti, rubare dati o intasare interi sistemi.

Gli hacker preferiscono gli attacchi zombie perché sono economici (non devono pagare per la larghezza di banda) e sono difficili da rilevare.

Gli hacker utilizzano spesso computer zombie per lanciare attacchi di spam . In effetti, i ricercatori sulla sicurezza stimano che circa l'80% degli attacchi di spam coinvolge PC zombie. Gli hacker spesso si affidano agli zombi per lanciare attacchi di phishing e furto di dati .

Gli zombi sono perfetti per lanciare attacchi DDoS . Indirizzando un gran numero di richieste a un singolo sito Web contemporaneamente, gli hacker possono rallentare e persino bloccare i server di quel sito Web.

I criminali informatici possono anche utilizzare computer zombie per archiviare e distribuire file illegali . A proposito, ricordi l'ondata di attacchi ransomware del 2017 con Wannacry e Petya in testa? Sì, gli hacker hanno utilizzato computer zombie per lanciare questi attacchi ransomware.

Un computer zombie è spesso difficile da individuare perché i sintomi raramente fanno suonare i campanelli d'allarme. Questo perché i dispositivi rimangono inattivi e funzionano come previsto fino a quando gli hacker non iniziano a dare loro comandi. Quando i sintomi diventano visibili, i proprietari generalmente riscontrano problemi di rallentamento del computer , processi sconosciuti possono apparire nel Task Manager; potresti anche notare un aumento dell'utilizzo della larghezza di banda, nonché un elevato utilizzo di CPU e RAM.

Un bot è uno script o uno strumento che consente agli hacker di eseguire attività su macchine infette. Uno zombi è un computer che è stato infettato da bot. In poche parole, i robot infettano i computer normali e li trasformano in zombi. In altre parole, i robot sono i mezzi e i computer zombie sono il risultato. Quando gli hacker utilizzano computer zombie per diffondere malware, li trasformano in bot.

Gli hacker cercano costantemente di aumentare il proprio pool di computer zombie per eseguire attacchi su larga scala, come gli attacchi DDoS. Maggiore è il numero di computer zombie, maggiore è il danno che gli hacker possono infliggere. Una rete di macchine zombie pronte a diffondere malware o fornire attacchi zombie è chiamata botnet.

Se vuoi proteggere il tuo computer ed evitare che si trasformi in uno zombi, segui i suggerimenti di seguito.

Un computer zombie è una macchina che non ha più una volontà propria, proprio come i morti viventi. Questo perché gli hacker possono controllare in remoto il suo comportamento e utilizzarlo per diffondere malware e spam o lanciare attacchi DDoS. Per proteggere il tuo computer, installa un programma antivirus affidabile e uno strumento antimalware compatibile.

Hai mai sospettato che la tua macchina potesse essere effettivamente un computer zombie? Quali sono stati i segnali che hanno fatto scattare l'allarme? Fateci sapere nei commenti qui sotto.

Cancella la cronologia degli URL nella barra degli indirizzi di Firefox e mantieni le tue sessioni private seguendo questi rapidi e facili passi.

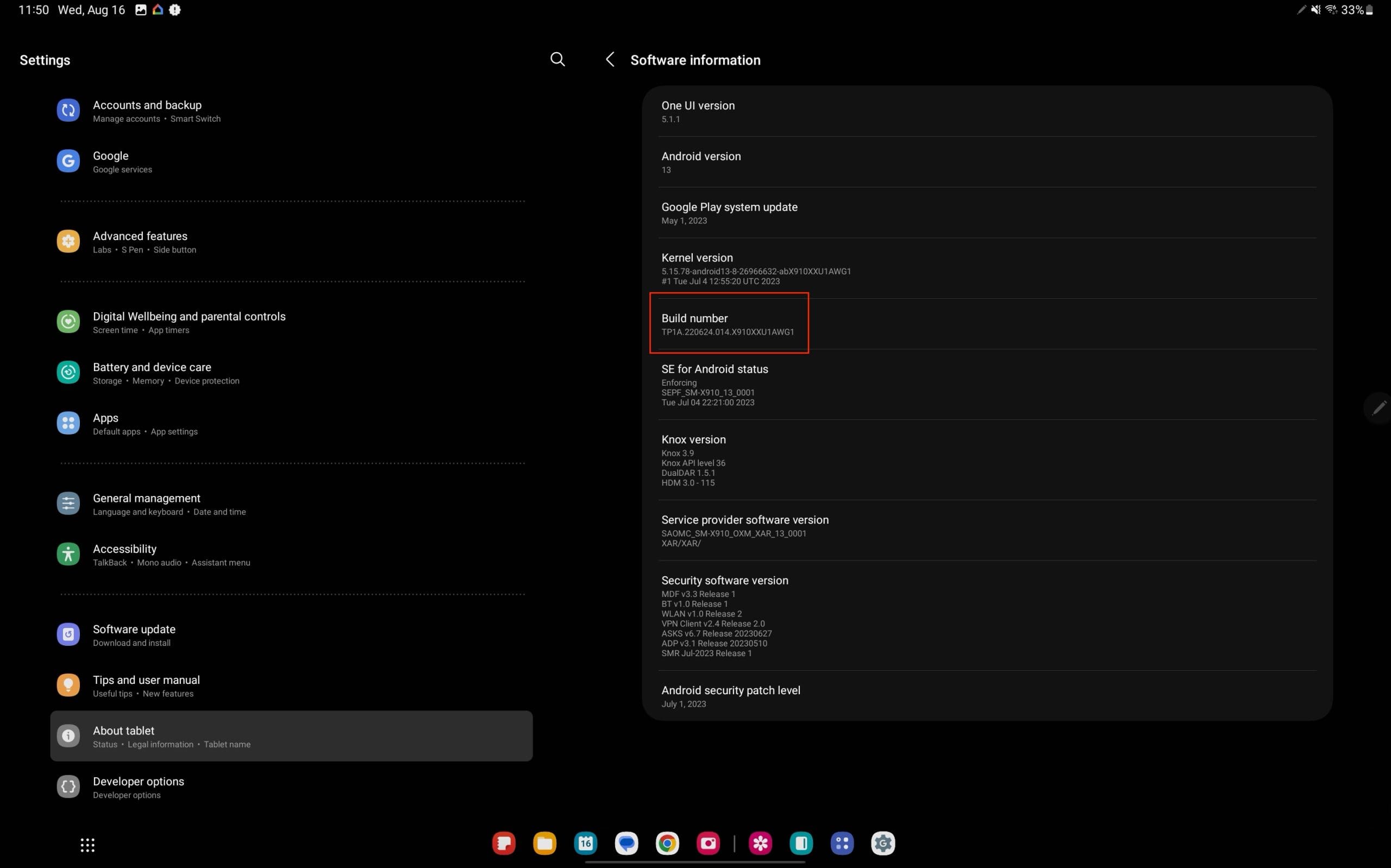

Un tutorial che ti guida su come abilitare le Opzioni Sviluppatore e il Debug USB sul tablet Samsung Galaxy Tab S7.

Impedire che un comune avviso appaia quando apri file tramite un collegamento ipertestuale all

Se imposti uno schermo di blocco sul tuo dispositivo Android, lo schermo di inserimento del PIN presenterà un pulsante di Chiamata di Emergenza verso il fondo dello schermo.

Imposta Chrome per cancellare i cookie all

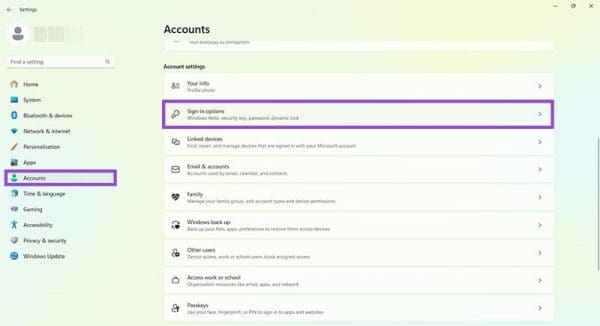

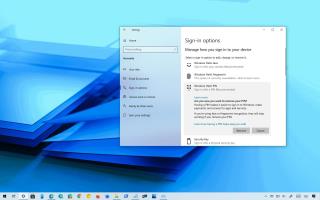

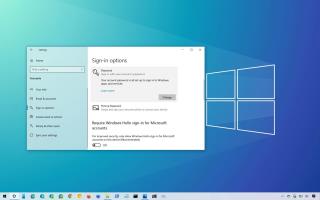

Scopri come disabilitare e abilitare i codici PIN in Windows 11, passo dopo passo, per controllare come accedi e utilizzi il tuo dispositivo.

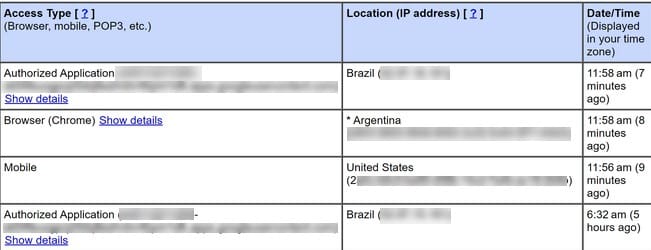

Controlla la cronologia dell

Scopri cos

Sapere come cambiare le impostazioni della privacy di Facebook su un telefono o un tablet renderà più facile gestire il tuo account.

Scopri il browser CCleaner, caratterizzato da velocità, privacy, nessun tracciamento e nessuna pubblicità. Un

Scopri come bloccare i popup sui dispositivi Android e iPhone, proteggendo la tua privacy dagli attacchi di phishing e da pubblicità indesiderate.

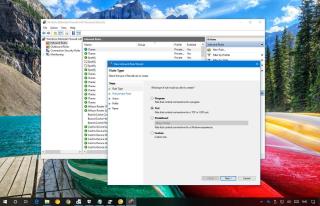

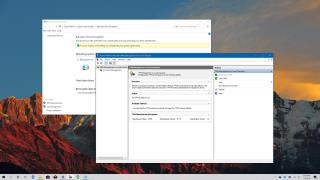

Scopri come abilitare e disabilitare la firma del driver del dispositivo in Microsoft Windows 10 per risolvere problemi di installazione.

Proteggi le tue informazioni sensibili da occhi indiscreti. Ecco come nascondere i dati della schermata di blocco su Android.

Per rimuovere il PIN dell'account su Windows 10, vai su Impostazioni > Account > Opzioni di accesso e rimuovi il PIN di Windows Hello.

Nel mondo di oggi, le informazioni sono potere e, in caso di furto dei tuoi dispositivi informatici personali, ciò significherebbe l'accesso a molte delle tue informazioni.

Ecco due modi per rimuovere la password di un account su Windows 10 quando si utilizza un account Microsoft o un account locale.

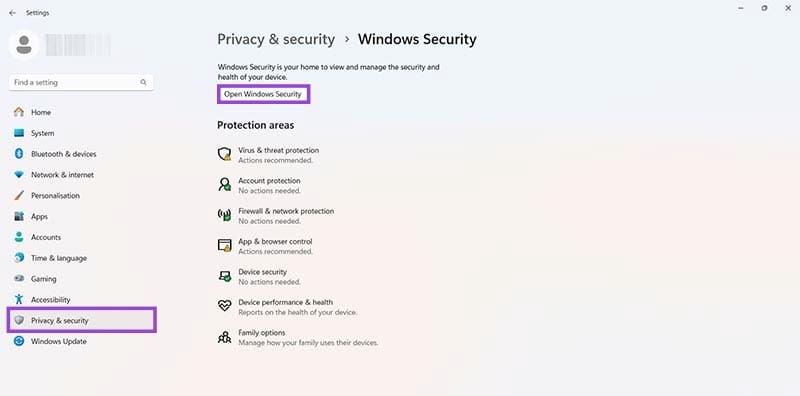

Su Windows 10, puoi APRIRE rapidamente una PORTA nel FIREWALL utilizzando la sicurezza di Windows. Ecco come farlo e i passaggi per chiudere la porta.

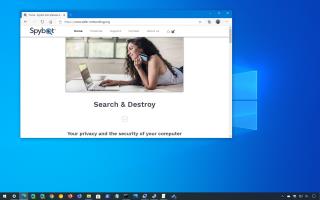

Abbiamo già parlato di come iniziare a utilizzare Spybot - Search & Destroy e hai imparato le funzionalità di base più importanti per mantenere il tuo computer

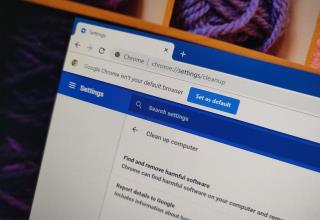

Chrome viene fornito con uno strumento segreto chiamato Chrome Cleanup ed è progettato per rimuovere il malware dal tuo PC Windows 10. Ecco come usarlo.

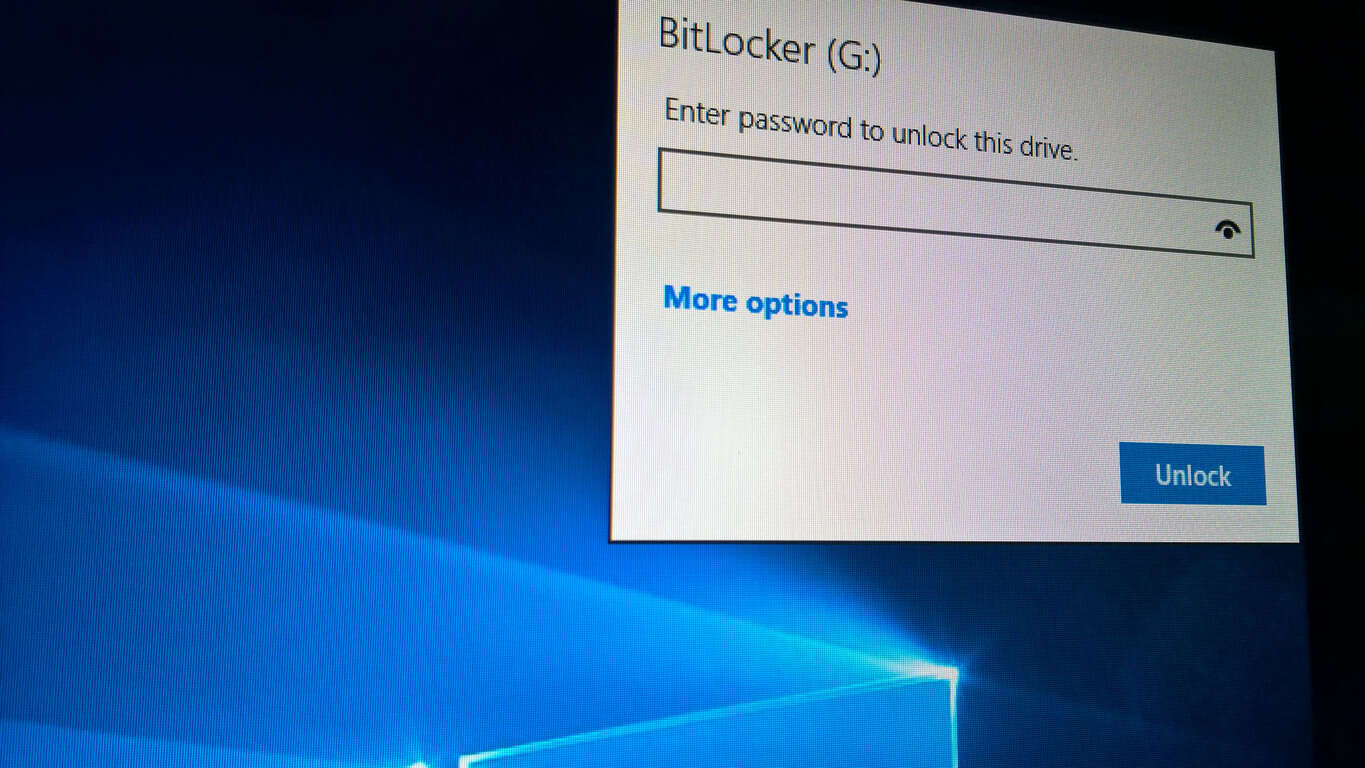

Puoi utilizzare questi passaggi per verificare se il tuo PC dispone di un chip Trusted Platform Module (TPM) per abilitare Drive Encryption o BitLocker su Windows 10

Se le app e i programmi non pinnati continuano a riapparire nella barra delle applicazioni, puoi modificare il file Layout XML e rimuovere le righe personalizzate.

In questo tutorial ti mostriamo come eseguire un soft o hard reset sull

Ci sono così tante fantastiche app su Google Play che non puoi fare a meno di iscriverti. Dopo un po

Cercare nella propria tasca o portafoglio il giusto documento di pagamento può essere un vero disagio. Negli ultimi anni, diverse aziende hanno sviluppato e lanciato soluzioni di pagamento contactless.

Eliminare la cronologia dei download di Android aiuta a liberare spazio di archiviazione, tra le altre cose. Ecco i passaggi da seguire.

Questa guida ti mostra come eliminare foto e video da Facebook utilizzando un PC, un dispositivo Android o iOS.

Abbiamo trascorso del tempo con il Galaxy Tab S9 Ultra, e si tratta del tablet perfetto da abbinare al tuo PC Windows o al Galaxy S23.

Disattiva i messaggi di testo di gruppo su Android 11 per mantenere sotto controllo le notifiche per l

Cancella la cronologia degli URL nella barra degli indirizzi di Firefox e mantieni le tue sessioni private seguendo questi rapidi e facili passi.

Per segnalare un truffatore su Facebook, clicca su Altre opzioni e seleziona Trova supporto o segnala profilo. Compila poi il modulo di segnalazione.