Pengenalan

Sepanjang tutorial ini anda akan belajar bagaimana mengkonfigurasi tahap keselamatan asas pada mesin maya Vultr VC2 baru yang menjalankan Ubuntu 18.04.

Prasyarat

Buat dan ubah suai pengguna

Perkara pertama yang akan kami lakukan ialah membuat pengguna baru yang akan kami gunakan untuk log masuk ke VM:

adduser porthorian

Catatan: Sebaiknya gunakan nama pengguna unik yang sukar diteka. Kebanyakan bots akan lalai untuk mencuba root, admin, moderator, dan serupa.

Anda akan diminta kata laluan di sini. Ia amat disyorkan bahawa anda menggunakan kata laluan alfa berangka yang kuat. Selepas itu, ikuti arahan di skrin anda dan apabila ia menanyakan apakah maklumat itu betul, tekan saja Y.

Sebaik sahaja pengguna baru itu ditambahkan, kita perlu memberi kebenaran pengguna itu sudo supaya kita dapat melaksanakan perintah dari pengguna bagi pihak pengguna root:

usermod -aG sudo porthorian

Sebaik sahaja anda memberikan kebenaran untuk menukar pengguna kepada pengguna baru anda:

su - porthorian

Untuk menghasilkan kunci SSH, sila ikuti dokumen ini .

Setelah membuat kunci SSH baru anda, salin kunci awam anda. Ia harus kelihatan seperti berikut:

ssh-rsa AAAAB3NzaC1yc2EAAAABJQAAAQEAmB3uRWxAAELNJ8oGBCBmZx7S11vnAp0RG8rdKf6CLdvT7NMbKF55F8Wf0hFPewEryplaH54ibdmaTuheJVKy1lUhHnVi0AcBpkhJiiOQdEtvbYKT/eIkQl/Qm92Gz6aL3lJ0UknO4gO0LzgqI2vYX0b9LHMF+ZvApEDahLCna6RKo3/lffnANUKfExE+dVwOcJwATL3Ld5IkSatm7zBqbJAim0wj/JQ5ejzkL+aYd3YawpW3qf+WsY3HGbK2TIJt3LsiZJ3M7giZo/fVIZCJqsIOyO9NUOEx5/+KE8IniGb7gdRYgquAEJr89poDCNz/8CBODi9z3ukiE1+UnVlhfQ== rsa-key-20190408

Konfigurasikan direktori pengguna anda

Navigasi ke direktori pengguna anda jika anda belum berada di dalamnya:

cd $HOME

$HOMEadalah pemboleh ubah persekitaran untuk direktori rumah pengguna anda. Ini ditetapkan secara automatik semasa pengguna baru dibuat.

Semasa di direktori rumah kami, kami akan meletakkan direktori lain di dalamnya. Direktori ini akan disembunyikan dari pengguna lain pada mesin, kecuali root dan pengguna yang memiliki direktori. Buat direktori baru dan hadkan izinnya dengan arahan berikut:

mkdir ~/.ssh

chmod 700 ~/.ssh

Sekarang kita akan membuka fail yang .sshdipanggil authorized_keys. Ini adalah fail universal yang dicari oleh OpenSSH. Anda boleh menukar nama ini dalam konfigurasi OpenSSH /etc/ssh/sshd_config, jika keperluan timbul.

Gunakan editor kegemaran anda untuk membuat fail. Tutorial ini akan menggunakan nano:

nano ~/.ssh/authorized_keys

Salin dan tampal kunci ssh anda ke dalam authorized_keysfail yang telah kami buka. Setelah kunci awam ada di dalam, anda boleh menyimpan fail dengan menekan CTRL+ O.

Pastikan laluan fail yang sesuai muncul:

/home/porthorian/.ssh/authorized_keys

Jika ia adalah laluan fail yang betul tekan ENTER, sebaliknya, buat perubahan yang perlu untuk dipadankan dengan contoh di atas. Kemudian keluar fail dengan CTRL+ X.

Sekarang kita akan menyekat akses ke fail:

chmod 600 ~/.ssh/authorized_keys

Keluar dari pengguna kami yang dibuat dan kembali ke pengguna root:

exit

Melumpuhkan pengesahan kata laluan

Sekarang kita boleh melumpuhkan pengesahan kata laluan ke pelayan, dengan cara itu login memerlukan kunci ssh. Penting untuk diperhatikan bahawa jika anda mematikan pengesahan kata laluan dan kunci awam tidak dipasang dengan betul, anda akan mengunci diri dari pelayan anda. Adalah disyorkan bahawa anda menguji kunci terlebih dahulu sebelum keluar dari pengguna root anda.

Kami kini masuk ke pengguna root kami, jadi kami akan mengedit sshd_config:

nano /etc/ssh/sshd_config

Kami akan mencari 3 nilai untuk memastikan bahawa OpenSSH dikonfigurasi dengan betul.

PasswordAuthenticationPubkeyAuthenticationChallengeResponseAuthentication

Kita boleh mencari nilai ini dengan menekan CTRL+ W.

Nilai harus ditetapkan sebagai berikut:

PasswordAuthentication no

ChallengeResponseAuthentication no

PubkeyAuthentication yes

Sekiranya nilai dikomentari, hapus #di awal baris dan pastikan bahawa nilai pemboleh ubah tersebut adalah seperti yang ditunjukkan di atas. Setelah anda menukar pemboleh ubah tersebut, simpan dan keluar dari editor anda, dengan CTRL+ O, ENTERdan akhirnya CTRL+ X.

Sekarang kita akan tambah nilai sshddengan arahan berikut:

systemctl reload sshd

Sekarang kita boleh menguji login. Pastikan anda belum keluar dari sesi root anda, dan buka tetingkap ssh baru dan sambungkan dengan kunci ssh anda yang dihubungkan ke sambungan.

Di PuTTY ini berada di bawah Connection-> SSH-> Auth.

Semak imbas untuk mencari kunci persendirian anda untuk pengesahan, kerana anda seharusnya menyimpannya semasa membuat kunci ssh.

Sambungkan ke pelayan anda dengan kunci persendirian sebagai pengesahan anda. Anda kini akan dilog masuk ke mesin maya Vultr VC2 anda.

Nota: Jika anda menambah frasa laluan semasa menjana kunci ssh anda akan diminta untuk satu. Ini sama sekali berbeza dengan kata laluan pengguna sebenar anda pada mesin maya.

Sediakan firewall asas

Konfigurasi UFW

Mula-mula kita mulakan dengan memasang UFW jika ia belum ada di mesin maya. Cara yang baik untuk diperiksa adalah dengan arahan berikut:

sudo ufw status

Sekiranya UFW dipasang, ia akan dikeluarkan Status:inactive. Jika ia tidak dipasang, anda akan diarahkan untuk berbuat demikian.

Kita boleh memasangnya dengan arahan ini:

sudo apt-get install ufw -y

Sekarang kita akan membenarkan port SSH 22di firewall kita:

sudo ufw allow 22

Sebagai alternatif, anda boleh membenarkan OpenSSH:

sudo ufw allow OpenSSH

Salah satu arahan di atas akan berfungsi.

Kini kami telah membenarkan pelabuhan melalui firewall kami yang membolehkan UFW:

sudo ufw enable

Anda akan ditanya sama ada anda pasti ingin melakukan operasi ini. Menaip ydiikuti oleh ENTERakan membolehkan firewall:

porthorian@MEANStack:~$ sudo ufw enable

Command may disrupt existing ssh connections. Proceed with operation? y

Catatan: Sekiranya anda tidak membenarkan OpenSSH atau Port 22, anda akan mengunci diri dari mesin maya anda. Pastikan bahawa salah satu daripada ini dibenarkan sebelum membolehkan UFW.

Setelah firewall diaktifkan, anda masih akan disambungkan ke contoh anda. Kami akan menyemak semula firewall kami sekarang dengan arahan yang sama seperti sebelumnya:

sudo ufw status

Anda akan melihat sesuatu yang serupa dengan output berikut:

porthorian@MEANStack:~$ sudo ufw status

Status: active

To Action From

-- ------ ----

22 ALLOW Anywhere

22 (v6) ALLOW Anywhere (v6)

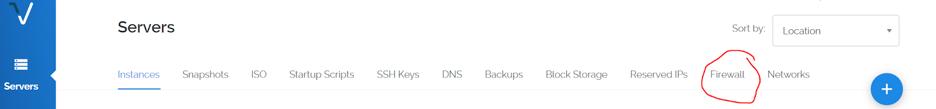

Mengkonfigurasi firewall Vultr

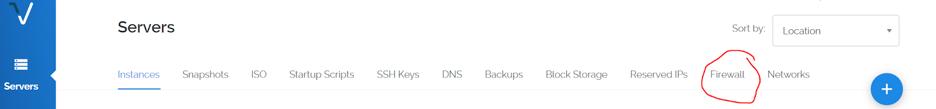

Untuk lebih melindungi pelayan kami, kami akan menggunakan Vultr Firewall kami. Log masuk ke akaun anda . Setelah log masuk, anda akan menavigasi ke tab firewall yang terletak di bahagian atas skrin anda:

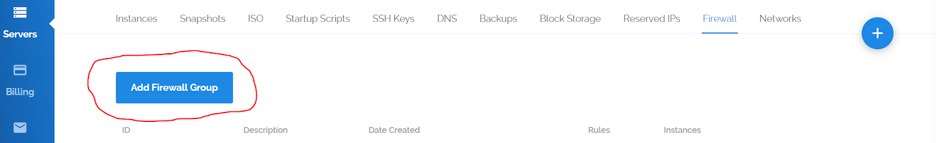

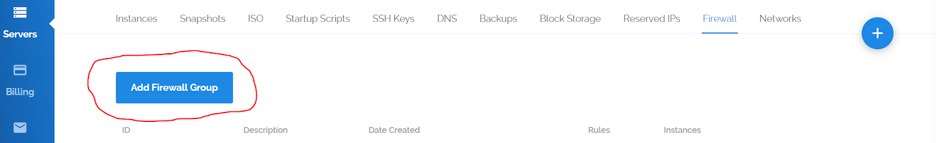

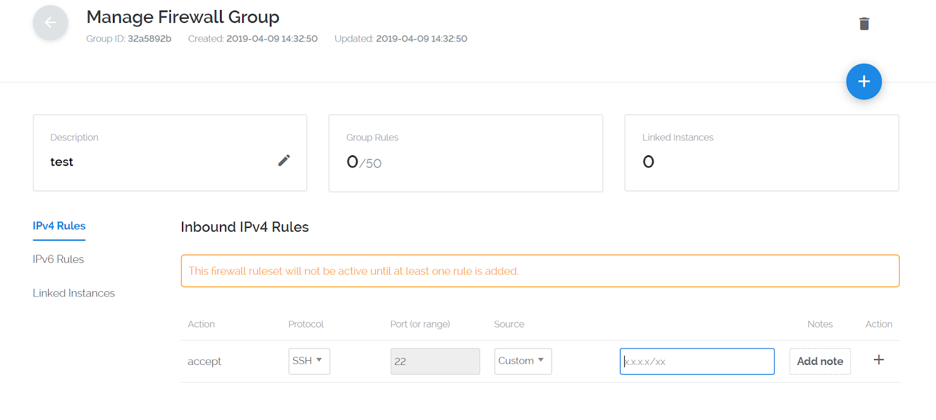

Sekarang kita akan menambah kumpulan firewall baru. Ini akan membolehkan kami menentukan pelabuhan mana yang boleh sampai ke firewall UFW kami, menyediakan kami lapisan keselamatan yang berlipat ganda:

Vultr sekarang akan bertanya kepada anda apa yang akan anda namakan firewall anda menggunakan medan "Penerangan". Pastikan anda menerangkan apa yang akan dilakukan oleh pelayan di bawah kumpulan firewall ini, untuk pentadbiran masa depan yang lebih mudah. Demi tutorial ini, kita akan namakannya test. Anda boleh menukar keterangannya kemudian jika anda mahu.

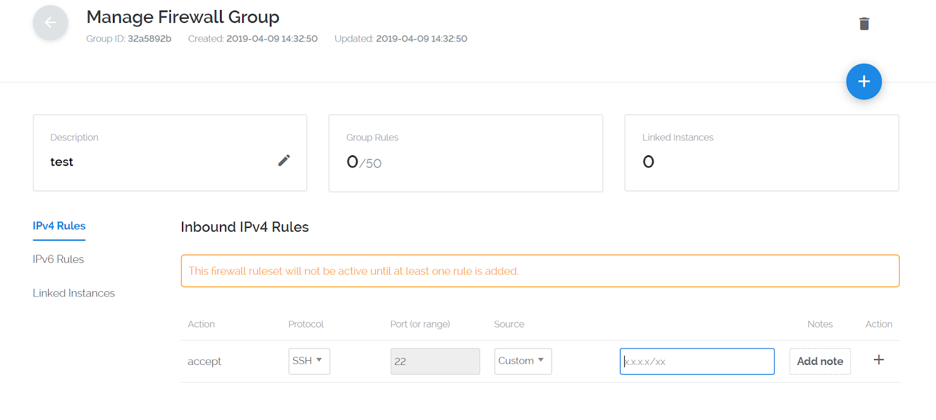

Mula-mula kita perlu mendapatkan alamat IP kami. Sebab kami melakukan ini secara langsung ialah jika alamat IP anda tidak statik dan sentiasa berubah, anda hanya boleh log masuk ke akaun Vultr anda dan menukar alamat IP.

Itulah sebabnya kami tidak memerlukan alamat IP pada firewall UFW. Plus ia menghadkan penggunaan firewall mesin maya anda daripada menapis semua pelabuhan lain dan hanya membenarkan firewall Vultr mengendalikannya. Ini mengehadkan ketegangan penapisan lalu lintas secara keseluruhan pada contoh anda.

Gunakan rangkaian mencari rangkaian Vultr untuk mencari alamat IP anda.

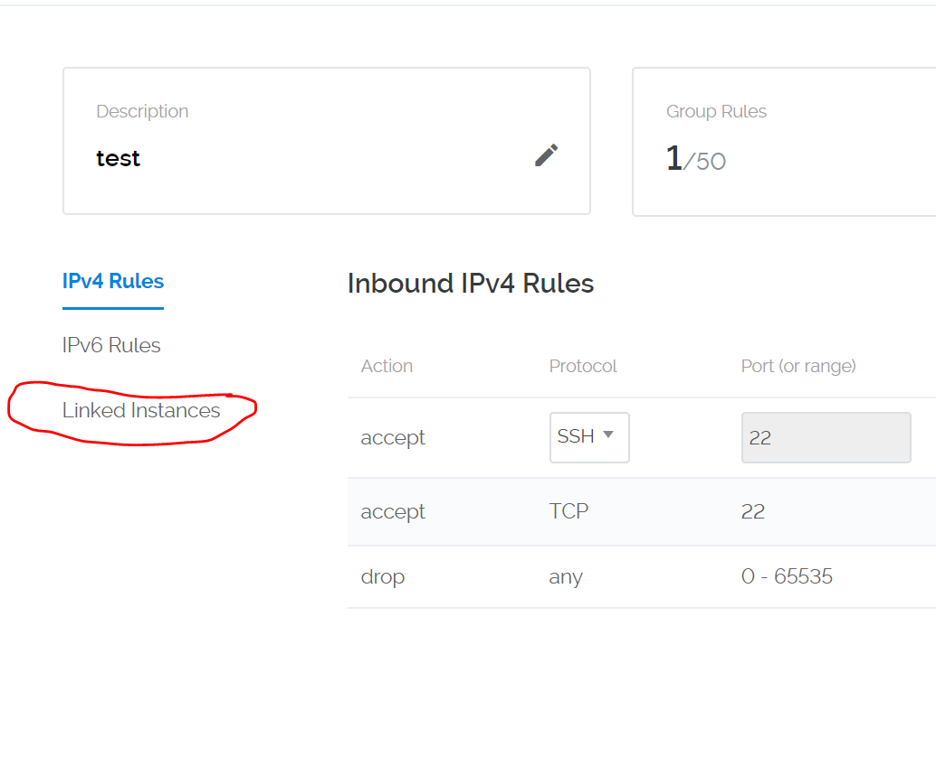

Jadi sekarang bahawa kami mempunyai alamat IP kami, kami akan menambah Peraturan IPV4 kepada firewall yang baru diwujudkan:

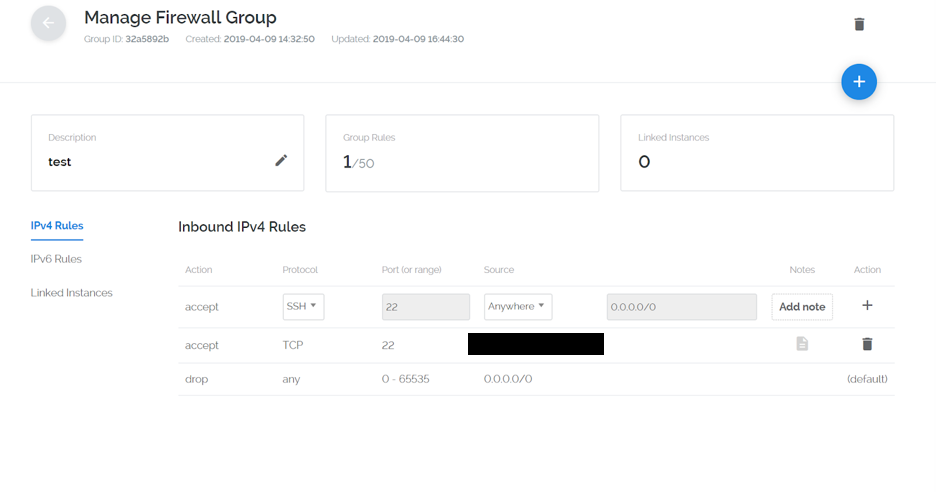

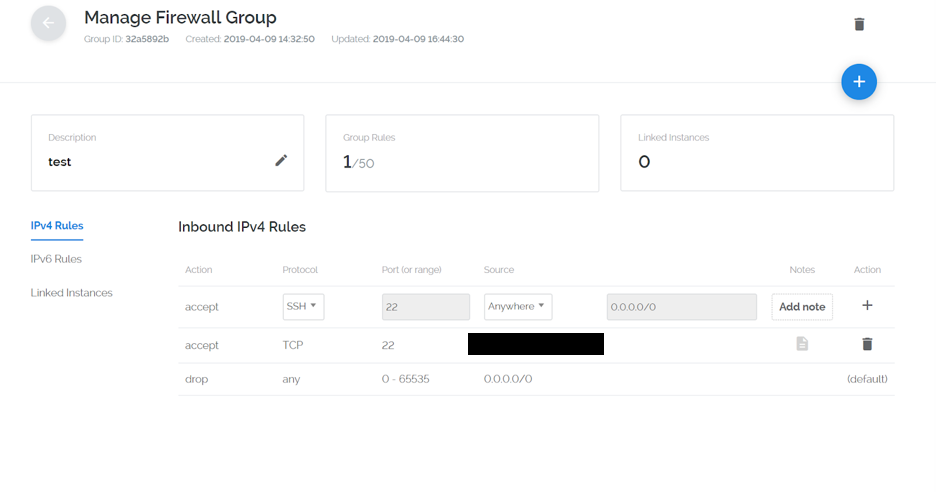

Setelah anda memasukkan alamat IP, klik +simbol untuk menambah alamat IP anda ke firewall.

Kumpulan firewall anda akan kelihatan seperti berikut:

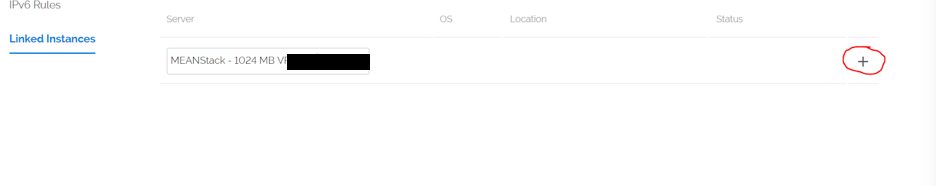

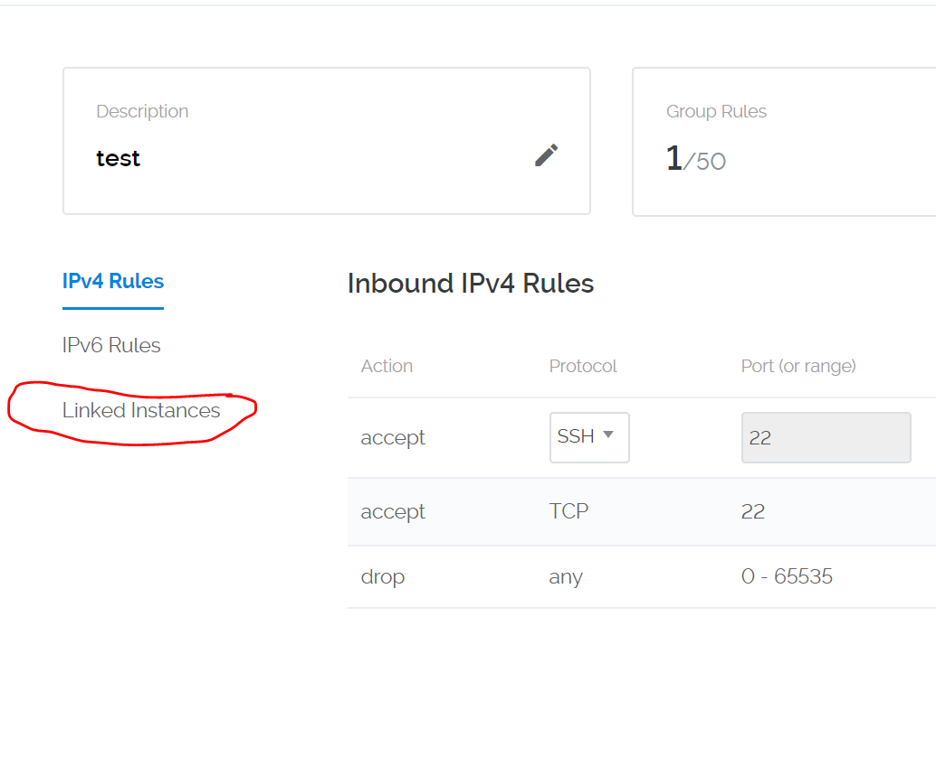

Sekarang bahawa kami mempunyai IP kami dengan betul mengikat dalam kumpulan Firewall, kami perlu menghubungkan Vultr Instance kami. Di sebelah kiri anda akan melihat tab yang mengatakan "Kesan Berkaitan":

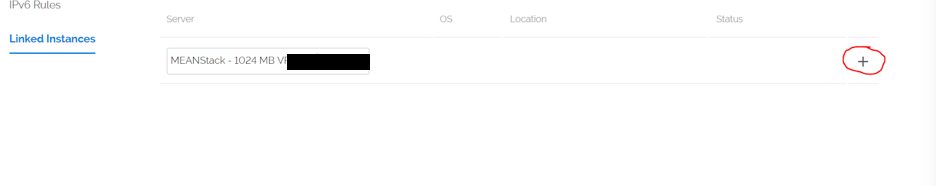

Sebaik sahaja di halaman, anda akan melihat drop down dengan senarai contoh pelayan anda:

Klik drop down dan pilih contoh anda. Kemudian, apabila anda bersedia untuk menambah contoh kepada kumpulan firewall klik +simbol.

Tahniah, anda telah berjaya memperoleh Mesin Maya Vultr VC2 anda. Ini memberi anda asas yang baik untuk lapisan keselamatan yang sangat asas tanpa bimbang seseorang yang cuba untuk memaksakan kekuatan contoh anda.