Cara Pasang dan Konfigur CyberPanel pada Server CentOS 7 anda

Menggunakan Sistem Berbeza? Pengenalan CyberPanel adalah salah satu panel kawalan pertama di pasaran yang merupakan sumber terbuka dan menggunakan OpenLiteSpeed. Apa itu

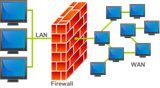

Firewall adalah sejenis alat keselamatan rangkaian yang mengawal lalu lintas rangkaian masuk dan keluar mengikut set peraturan yang telah ditetapkan. Kami dapat menggunakan firewall bersama dengan langkah keselamatan lain untuk melindungi pelayan kami dari serangan dan serangan penggodam.

Reka bentuk firewall boleh menjadi perkakasan khusus atau program perisian yang berjalan di mesin kami. Pada CentOS 6, program firewall lalai adalah iptables.

Dalam artikel ini, saya akan menunjukkan kepada anda cara menyiapkan firewall iptables asas berdasarkan aplikasi Vultr "WordPress on CentOS 6 x64", yang akan menyekat semua lalu lintas kecuali untuk perkhidmatan web, SSH, NTP, DNS, dan ping. Walau bagaimanapun, ini hanyalah konfigurasi awal yang memenuhi keperluan keselamatan bersama. Anda memerlukan konfigurasi iptables yang lebih canggih jika anda mempunyai keperluan lebih lanjut.

Nota :

Sekiranya anda menambahkan alamat IPv6 ke pelayan anda, anda juga harus menyediakan perkhidmatan ip6tables. Mengkonfigurasi ip6tables berada di luar skop artikel ini.

Tidak seperti CentOS 6, iptables bukan lagi program firewall lalai di CentOS 7, dan telah diganti dengan program yang disebut firewalld. Sekiranya anda merancang untuk menggunakan CentOS 7, anda perlu menyiapkan firewall anda menggunakan firewalld.

Baru gunakan contoh pelayan dengan aplikasi Vultr "WordPress on CentOS 6 x64", kemudian log masuk sebagai root.

Saya menganggap bahawa pelayan ini hanya akan menghoskan blog WordPress, dan tidak akan digunakan sebagai penghala atau menyediakan perkhidmatan lain (contohnya, surat, FTP, IRC, dll.).

Di sini, kami memerlukan perkhidmatan berikut:

Semua port lain yang tidak diperlukan akan disekat.

Iptables mengawal lalu lintas dengan senarai peraturan. Apabila paket rangkaian dihantar ke pelayan kami, iptables akan memeriksanya menggunakan setiap peraturan secara berurutan dan mengambil tindakan yang sewajarnya. Sekiranya peraturan dipenuhi, peraturan lain akan diabaikan. Sekiranya tidak ada peraturan yang dipenuhi, iptables akan menggunakan dasar lalai.

Semua trafik boleh dikategorikan sebagai INPUT, OUTPUT, dan FORWARD.

Sekarang, mari kita konfigurasikan peraturan iptables mengikut keperluan kita. Semua arahan berikut harus dimasukkan dari terminal SSH anda sebagai root.

Periksa peraturan yang ada:

iptables -L -n

Bilas semua peraturan yang ada:

iptables -F; iptables -X; iptables -Z

Oleh kerana perubahan pada konfigurasi iptables akan berlaku serta merta, jika anda salah mengatur peraturan iptables, anda mungkin tersekat dari pelayan anda. Anda boleh mengelakkan penyekat secara tidak sengaja dengan arahan berikut. Ingatlah untuk mengganti [Your-IP-Address]dengan alamat IP awam atau julat alamat IP anda sendiri (misalnya, 201.55.119.43 atau 201.55.119.0/24).

iptables -A INPUT -s [Your-IP-Address] -p tcp --dport 22 -j ACCEPT

Benarkan semua trafik loopback (lo) dan turunkan semua traffic ke 127.0.0.0/8 selain lo:

iptables -A INPUT -i lo -j ACCEPT

iptables -A INPUT -d 127.0.0.0/8 -j REJECT

Sekat beberapa serangan biasa:

iptables -A INPUT -p tcp ! --syn -m state --state NEW -j DROP

iptables -A INPUT -p tcp --tcp-flags ALL NONE -j DROP

iptables -A INPUT -p tcp --tcp-flags ALL ALL -j DROP

Terima semua sambungan masuk:

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

Benarkan trafik masuk HTTP dan HTTPS:

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

iptables -A INPUT -p tcp --dport 443 -j ACCEPT

Benarkan sambungan SSH:

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

Benarkan sambungan NTP:

iptables -A INPUT -p udp --dport 123 -j ACCEPT

Benarkan pertanyaan DNS:

iptables -A INPUT -p udp --dport 53 -j ACCEPT

iptables -A INPUT -p tcp --dport 53 -j ACCEPT

Benarkan ping:

iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPT

Akhirnya, tetapkan dasar lalai:

iptables -P INPUT DROP

iptables -P OUTPUT ACCEPT

iptables -P FORWARD DROP

Setiap perubahan yang kami buat di atas telah berlaku, tetapi tidak akan kekal. Sekiranya kita tidak menyimpannya ke cakera keras, ia akan hilang apabila sistem dihidupkan semula.

Simpan konfigurasi iptables dengan arahan berikut:

service iptables save

Perubahan kami akan disimpan dalam fail /etc/sysconfig/iptables. Anda boleh menyemak atau mengubah peraturan dengan mengedit fail itu.

Sekiranya anda disekat keluar dari pelayan anda kerana kesalahan konfigurasi, anda masih boleh mendapatkan semula akses anda dengan beberapa penyelesaian.

iptables -Funtuk membuang semua peraturan iptables. Kemudian anda boleh menetapkan peraturan lagi.Menggunakan Sistem Berbeza? Pengenalan CyberPanel adalah salah satu panel kawalan pertama di pasaran yang merupakan sumber terbuka dan menggunakan OpenLiteSpeed. Apa itu

Apache Maven adalah alat pengurusan projek perisian sumber terbuka dan bebas yang banyak digunakan untuk menyebarkan aplikasi berbasis Java. Prasyarat yang baru

FFmpeg adalah penyelesaian sumber terbuka yang popular untuk merakam, menukar, dan menstrim audio dan video, yang banyak digunakan dalam semua jenis perkhidmatan streaming dalam talian. Saya

Menggunakan Sistem Berbeza? Backdrop CMS 1.8.0 adalah Sistem Pengurusan Kandungan (CMS) sumber mudah alih, mudah alih, percuma dan terbuka yang membolehkan kami

Menggunakan Sistem Berbeza? AirSonic adalah pelayan streaming media sumber terbuka dan terbuka. Dalam tutorial ini, saya akan membimbing anda melalui proses penyebaran a

Pengenalan Komposer adalah pengurus pergantungan yang popular untuk PHP yang dapat mempermudah pemasangan dan kemas kini perpustakaan yang diperlukan untuk projek anda

RockMongo adalah alat Pengurusan MongoDB berasaskan web yang serupa dengan alat Pengurusan MySQL: phpMyAdmin. Tutorial ini akan merangkumi proses installin

.NET NET adalah rangka kerja pembangunan merentas platform terbuka yang disusun oleh Microsoft dan masyarakat NET yang semakin berkembang. Dengan bantuan .NE

Menggunakan Sistem yang berbeza? Netdata adalah bintang yang semakin meningkat dalam bidang pemantauan metrik sistem masa nyata. Berbanding dengan alat lain yang serupa, Netdata:

Menggunakan Sistem yang berbeza? Dalam tutorial ini, saya akan menerangkan cara menyediakan pelayan Starbound di CentOS 7. Prasyarat Anda perlu memiliki permainan ini untuk anda

Django adalah rangka kerja Python yang popular untuk menulis aplikasi web. Dengan Django, anda dapat membina aplikasi dengan lebih cepat, tanpa mencipta semula roda. Sekiranya anda mahu

Selamat datang ke tutorial Vultr yang lain. Di sini, anda akan belajar cara memasang dan menjalankan pelayan SAMP. Panduan ini ditulis untuk CentOS 6. Prasyarat Anda akan hadir

Revive Adserver adalah sistem penayangan iklan sumber terbuka dan bebas yang dapat digunakan untuk mengelola iklan di laman web, dalam aplikasi, dan / atau dalam pemutar video. Dalam artikel ini,

Parse Server adalah alternatif sumber terbuka untuk perkhidmatan backend Parse yang sedang ditutup. Sekiranya anda peminat perkhidmatan ini, anda masih boleh menikmati perkhidmatan ini

Menggunakan Sistem Berbeza? Elgg adalah mesin rangkaian sosial sumber terbuka yang membolehkan penciptaan persekitaran sosial seperti rangkaian sosial kampus dan

Pengenalan Caddy adalah program pelayan web yang muncul dengan sokongan asli untuk HTTP / 2 dan HTTPS automatik. Dengan kemudahan penggunaan dan keselamatan, Caddy dapat b

Gambaran Keseluruhan Artikel ini dimaksudkan untuk membantu anda mendapatkan cluster Kubernet dan berjalan dengan kubeadm dalam waktu singkat. Panduan ini akan menggunakan dua pelayan, di

Pengenalan Mengendalikan sistem Linux bermaksud seseorang menggunakan baris perintah lebih kerap daripada tidak. Perlu menaip nama direktori panjang berulang-ulang sebagai wel

OpenCart adalah penyelesaian keranjang belanja sumber terbuka yang popular yang direka untuk memberikan fungsi, kemudahan penggunaan, dan penampilan yang sangat baik. Dengan OpenCart, anda pasti

Menggunakan Sistem Berbeza? Pengenalan Sails.js adalah rangka kerja MVC untuk Node.js, mirip dengan Ruby on Rails. Ia menjadikan untuk mengembangkan aplikasi moden

Pandangan tentang 26 Teknik Analisis Data Besar: Bahagian 1

Ramai daripada anda tahu Switch akan keluar pada Mac 2017 dan ciri baharunya. Bagi yang tidak tahu, kami telah menyediakan senarai ciri yang menjadikan 'Tukar' sebagai 'gajet yang mesti ada'.

Adakah anda menunggu gergasi teknologi memenuhi janji mereka? semak apa yang masih belum dihantar.

Baca blog untuk mengetahui lapisan berbeza dalam Seni Bina Data Besar dan fungsinya dengan cara yang paling mudah.

Baca ini untuk mengetahui cara Kecerdasan Buatan semakin popular di kalangan syarikat berskala kecil dan cara ia meningkatkan kebarangkalian untuk menjadikan mereka berkembang dan memberikan pesaing mereka kelebihan.

CAPTCHA telah menjadi agak sukar untuk diselesaikan oleh pengguna dalam beberapa tahun kebelakangan ini. Adakah ia dapat kekal berkesan dalam pengesanan spam dan bot pada masa hadapan?

Apabila Sains Berkembang pada kadar yang pantas, mengambil alih banyak usaha kita, risiko untuk menundukkan diri kita kepada Ketunggalan yang tidak dapat dijelaskan juga meningkat. Baca, apakah makna ketunggalan bagi kita.

Apakah teleperubatan, penjagaan kesihatan jauh dan impaknya kepada generasi akan datang? Adakah ia tempat yang baik atau tidak dalam situasi pandemik? Baca blog untuk mencari paparan!

Anda mungkin pernah mendengar bahawa penggodam memperoleh banyak wang, tetapi pernahkah anda terfikir bagaimana mereka memperoleh wang seperti itu? Mari berbincang.

Baru-baru ini Apple mengeluarkan macOS Catalina 10.15.4 kemas kini tambahan untuk menyelesaikan masalah tetapi nampaknya kemas kini itu menyebabkan lebih banyak masalah yang membawa kepada pemusnahan mesin mac. Baca artikel ini untuk mengetahui lebih lanjut