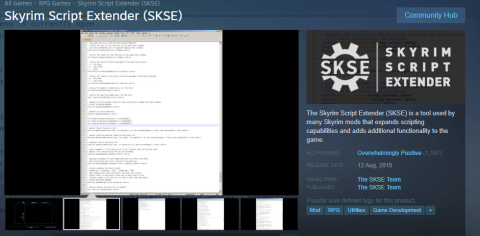

Jak naprawić problem z ekranem ładowania Skyrim Infinite?

Poznaj skuteczne metody rozwiązywania frustrujących problemów z nieskończonym ekranem ładowania w Skyrim, zapewniając płynniejszą i nieprzerwaną rozgrywkę.

Czy zdarzyło Ci się kiedyś otworzyć komputer i znaleźć wszystkie pliki zaszyfrowane przez oprogramowanie ransomware? A może otrzymałeś e-mail z pogróżkami, w którym twierdzono, że hakerzy udostępnią historię Twojej przeglądarki, jeśli nie zapłacisz? Jeśli jeszcze tego nie zrobiłeś, możesz stać się ofiarą coraz powszechniejszych schematów wyłudzeń cybernetycznych. Te cyfrowe wstrząsy niekorzystnie wpływają na osoby i organizacje.

Wystarczy kliknąć jeden zły link lub mieć słabe, ponownie użyte hasło, które nagle zostało naruszone w wyniku naruszenia bezpieczeństwa danych. Zanim wpadniesz w panikę, dobra wiadomość jest taka, że pewne przemyślane środki ostrożności mogą drastycznie zmniejszyć ryzyko. Wdrażanie silniejszego uwierzytelniania i unikanie podejrzanych linków lub załączników może znacznie pomóc.

Ten artykuł rzuca nieco światła na mroczny świat cyberwymuszeń i konkretne kroki, które możesz zacząć podejmować już dziś, aby chronić siebie lub swoją rodzinę przed kolejną dużą falą ataków.

Zacznijmy!

Przeczytaj także: Jak cyberprzestępcy atakują firmy bez użycia złośliwego oprogramowania

Wymuszenie cybernetyczne to złośliwa praktyka, w ramach której cyberprzestępcy wykorzystują różne techniki, aby zmusić osoby, firmy lub organizacje do spełnienia ich żądań. Ta forma wymuszenia cyfrowego obejmuje szereg taktyk, w tym ataki oprogramowania typu ransomware szyfrujące cenne dane, groźby ujawnienia poufnych informacji, rozproszone ataki typu „odmowa usługi” (DDoS) lub schematy szantażu.

Sprawcy wykorzystują luki w systemach lub manipulują ludzkim zachowaniem w celu wyłudzenia pieniędzy, wrażliwych danych lub innych ustępstw. Motywy wymuszenia cybernetycznego mogą być różne, ale wspólnym celem jest wyłudzenie ofiar w celu uzyskania korzyści finansowych lub spowodowania szkody dla reputacji.

Przeczytaj także: Najczęstsze jak dotąd naruszenia danych i ataki cybernetyczne – 2023 r

Oto kilka podstawowych środków zapobiegawczych, które mogą pomóc w zabezpieczeniu przed takimi atakami internetowymi:

Wymuszenia cybernetyczne często rozpoczynają się od kliknięcia złośliwego łącza. Link może pojawić się w podstępnej wiadomości e-mail, która będzie wyglądać jak autentyczna poczta. Może to brzmieć na przykład „Twoja paczka nadchodzi” lub „Zresetuj teraz hasło”. Jeśli klikniesz łącze, potajemnie pobierze ono oprogramowanie.

Hakerzy używają tego oprogramowania do uzyskiwania dostępu do komputera lub blokowania go. Następnie grożą, że zapłacisz pieniądze za odzyskanie danych komputerowych. Najlepszym sposobem na uniknięcie tego jest nie klikanie łączy w wiadomościach e-mail, jeśli nie masz 100% pewności, kto je wysłał. Sprawdź, czy adres jest poprawny. Najedź kursorem na link, aby sprawdzić, czy adres, do którego będzie kierowany, nie wygląda podejrzanie. I nigdy nie klikaj linków nakazujących podjęcie działań szybko lub z określonymi terminami. Uważając na to, jakie linki klikasz, możesz powstrzymać cyberwymuszenia, zanim się rozpoczną.

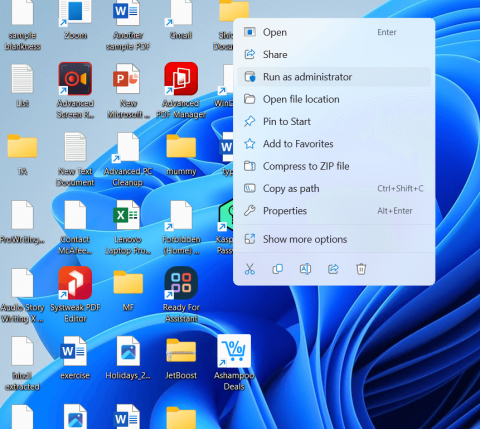

#2 Regularnie aktualizuj system operacyjny i aplikacje

Jednym z najważniejszych sposobów zapobiegania wszelkiego rodzaju cyberatakom jest regularne aktualizowanie całego oprogramowania i aplikacji. Programiści stale publikują łatki, aby naprawić luki wykorzystywane w swoich programach przez przestępców. Niezainstalowanie tych aktualizacji zabezpieczeń w odpowiednim czasie stwarza hakerom łatwą okazję do infiltracji sieci i urządzeń.

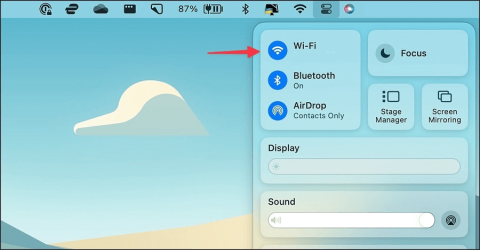

Ponadto pamiętaj o wdrożeniu solidnych rozwiązań zabezpieczających we wszystkich technologiach podłączonych do Internetu, niezależnie od tego, czy są to komercyjne programy antywirusowe na komputerach, czy wbudowane zabezpieczenia w routerach i telefonach. Włącz automatyczne aktualizacje, jeśli to możliwe, abyś nawet nie musiał o tym myśleć. Pamiętaj, że skuteczne bezpieczeństwo wymaga warstwowej ochrony obejmującej aktualizacje oprogramowania, zapory ogniowe, sieci VPN, ochronę przed złośliwym oprogramowaniem i nie tylko.

Słabe, wielokrotnie wykorzystywane hasła tworzą luki w zabezpieczeniach, które chętnie wykorzystują cyberprzestępcy. Kiedy duża firma doznaje naruszenia danych, zhakowane listy haseł są sprzedawane na forach przestępczych w ciemnej sieci. Następnie oszuści wypróbowują te kombinacje nazwy użytkownika i hasła na kontach bankowych, e-mailowych, w mediach społecznościowych i innych. Jeśli ponownie używasz haseł na różnych kontach, naruszenie w jednej witrynie prowadzi do katastrofy w całym Twoim cyfrowym życiu. Chroń się, używając unikalnego, losowo generowanego długiego hasła do każdego konta. Dzięki menedżerowi haseł jest to możliwe.

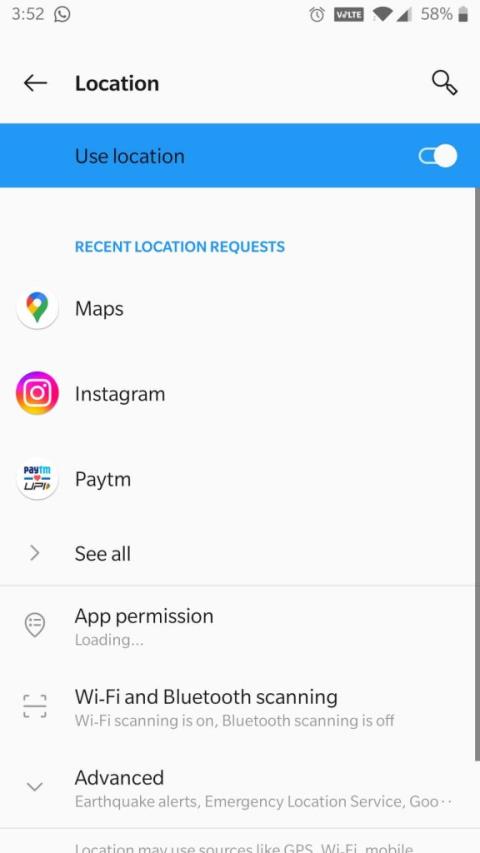

Włącz także wszędzie, gdzie to możliwe, uwierzytelnianie wieloskładnikowe, które wymaga dostępu zarówno do hasła, jak i innego urządzenia, takiego jak smartfon lub klucz bezpieczeństwa.

Przeczytaj także: Jak chronić się przed atakami online za pomocą tych narzędzi cyberbezpieczeństwa

#4 Polegaj na kopiach zapasowych offline

Cyberprzestępcy często atakują niezastąpione dane, takie jak zdjęcia osobiste, ważne dokumenty i dokumentacja finansowa. Grożąc trwałą stratą w wyniku szyfrowania lub usunięcia, wywierają niesamowitą presję na zapłatę okupu. Możesz znacznie zmniejszyć tę dźwignię, wykonując spójne kopie zapasowe offline.

Pamiętaj o regularnym tworzeniu kopii zapasowych najważniejszych plików na zewnętrznym dysku twardym lub w chmurze, która nie jest stale połączona z głównymi urządzeniami.

Ciągła edukacja ma kluczowe znaczenie dla identyfikowania i unikania najnowszych taktyk i zagrożeń związanych z wymuszeniami cybernetycznymi. Cyberprzestępcy stale rozwijają swoją technologię, złośliwe oprogramowanie i techniki inżynierii społecznej.

Szkolenie w zakresie świadomości bezpieczeństwa uczy pracowników i osoby fizyczne rozpoznawania prób phishingu, nawyków bezpiecznego przeglądania, zasad haseł, ochrony danych i protokołów raportowania. Regularnie inwestuj czas w formalne lub nieformalne szkolenia, aby zachować świeżość swojej wiedzy.

Nawet jeśli będziesz przestrzegać doskonałych praktyk w zakresie cyberbezpieczeństwa, nadal istnieje ryzyko, że staniesz się ofiarą próby wymuszenia. Ubezpieczenie cybernetyczne zapewnia dodatkową warstwę ochrony poprzez wsparcie finansowe w płaceniu okupu lub kosztach odzyskiwania danych.

Zasady są różne, ale mogą obejmować wydatki związane z dochodzeniem, negocjacjami z wyłudzaczami, płatnością okupu (choć nie jest to zalecane), tymczasową utratą przychodów, odzyskiwaniem danych, opłatami prawnymi, zarządzaniem PR i zwiększonymi aktualizacjami cyberbezpieczeństwa po ataku. Upewnij się, że Twoja polisa obejmuje odpowiednią ochronę przed wymuszeniami i oprogramowaniem ransomware u renomowanego dostawcy.

Przeczytaj także: Niektóre główne przyczyny cyberprzestępstw, o których musisz wiedzieć

Kluczowym aspektem wielu planów wymuszenia cybernetycznego jest groźba publicznego ujawnienia wrażliwych danych osobowych uzyskanych nielegalnie w wyniku włamań lub złośliwego oprogramowania. Im bardziej zawstydzająca lub szkodliwa jest informacja, tym większą dźwignię muszą uzyskać oszuści, żądając wysokich okupów. Chociaż wyeliminowanie swojego śladu cyfrowego jest niezwykle trudne, możesz podjąć kroki w celu ograniczenia ilości dostępnych danych osobowych, aby zminimalizować potencjalne narażenie.

Dokładnie przejrzyj ustawienia prywatności na wszystkich profilach mediów społecznościowych i ogranicz wszystko, co umożliwia identyfikację, wyłącznie do znanych kontaktów. Unikaj nadmiernego udostępniania w Internecie osobistych historii, które w przyszłości mogą zostać połączone w całość przez przestępców.

Aby ograniczyć swój cyfrowy ślad przed potencjalnymi zagrożeniami związanymi z wymuszeniami, skorzystaj z solidnych narzędzi zapewniających prywatność, takich jak program antywirusowy T9 dla komputerów PC. T9 Antivirus zapewnia kompleksową ochronę nie tylko przed wirusami i złośliwym oprogramowaniem, ale także przed cyberprzestępcami atakującymi Twoje dane za pomocą oprogramowania szpiegującego, śledzenia i innego nielegalnego nadzoru. Aktywnie monitoruje aktywność w zainstalowanych aplikacjach i ruch sieciowy, aby identyfikować i blokować potencjalne naruszenia prywatności.

Oprogramowanie oczyszcza również metadane ujawniające dane osobowe i umożliwia bezpieczne, szyfrowane przeglądanie.

Pobierz bezpłatną wersję próbną programu T9 Antivirus, aby doświadczyć kompleksowej ochrony przed próbami wyłudzeń cybernetycznych, które często zaczynają się od utraty kontroli nad Twoimi danymi osobowymi dzięki zaawansowanym rozwiązaniom monitorującym.

Wniosek

Wymuszenia cybernetyczne to zagrożenie, które niestety będzie się utrzymywało, ponieważ hakerzy stale znajdują nowe sposoby na włamywanie się do sieci i danych. Liczba programów wyłudzeń, takich jak oprogramowanie ransomware i kradzież danych, stale rośnie, wyrządzając poważne szkody finansowe i emocjonalne ofiarom dowolnej wielkości.

Zachowaj czujność wobec prób phishingu i zgłaszaj przypadki wymuszenia, jeśli są one celem. Dzięki podejściu opartemu na dogłębnej obronie i odrobinie czujności możesz odciąć większość dróg wyłudzaczom, zanim w ogóle je zaczną.

Postępując zgodnie z właściwymi protokołami, możesz ograniczyć skutki i uniknąć płacenia okupu nawet w przypadku niefortunnego, udanego ataku. Bądź na bieżąco z trendami w zakresie wyłudzeń cybernetycznych i nie daj się paraliżować strachowi – możesz znacznie zmniejszyć ryzyko dzięki świadomości i proaktywnym środkom ostrożności. Śledź nas w mediach społecznościowych – Facebooku , Instagramie i YouTube .

Poznaj skuteczne metody rozwiązywania frustrujących problemów z nieskończonym ekranem ładowania w Skyrim, zapewniając płynniejszą i nieprzerwaną rozgrywkę.

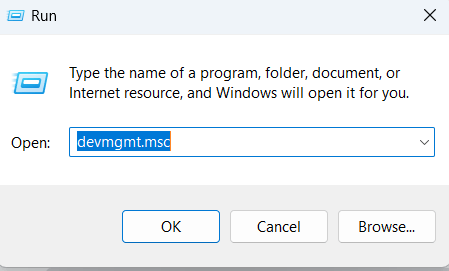

Nagle nie mogę pracować z ekranem dotykowym zgodnym ze skargą na HID. Nie mam pojęcia, co uderzyło w mój komputer. Jeśli to ty, oto kilka poprawek.

Chcesz wiedzieć, jak możesz przesyłać strumieniowo Aquamana, nawet jeśli nie jest on dostępny w Twoim kraju do przesyłania strumieniowego? Czytaj dalej, a pod koniec posta będziesz mógł cieszyć się Aquamanem.

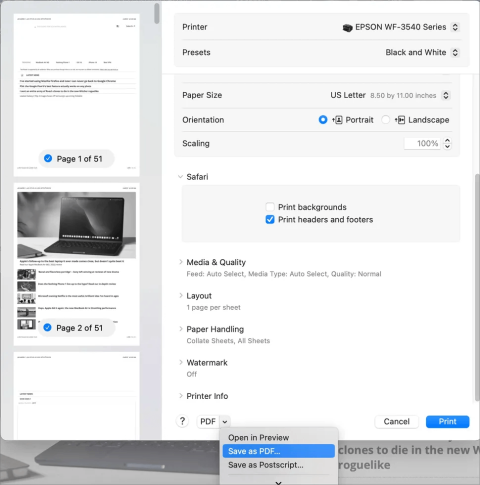

Dowiedz się, jak łatwo zapisać stronę internetową w formacie PDF i odkryj różne metody i narzędzia do konwertowania treści internetowych na przenośne pliki PDF w celu uzyskania dostępu w trybie offline i udostępniania.

Ten blog pomoże użytkownikom pobrać, zainstalować i zaktualizować sterownik Logitech G510, aby zapewnić im pełne wykorzystanie funkcji tej klawiatury Logitech.

Poznaj kroki rozwiązywania problemów i sprawdzone metody rozwiązywania problemów z opóźnieniami w Rainbow Six Siege, zapewniając płynniejszą i przyjemniejszą rozgrywkę

Czym przekonwertować plik PDF na plik tekstowy? Nie martw się, w tym przewodniku znajdziesz dwie najprostsze metody konwersji pliku PDF na plik tekstowy.

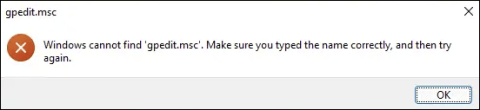

Edytor zasad grupy może nie działać na Twoim komputerze z powodu błędu „nie znaleziono pliku gpedit.msc”. Oto jak to naprawić!

Google Find My Device nie działa? Nie martw się, na blogu znajdziesz kompleksowy przewodnik dotyczący rozwiązywania problemów z usługą Google Find My Device.

Poznaj krok po kroku rozwiązania dostosowane do systemów Mac, zapewniające płynne korzystanie z Discorda bez zakłóceń.

Zapoznaj się z krokami rozwiązywania typowych problemów i bezproblemowym przywracaniem strumieniowego przesyłania treści z serwisu Netflix na Roku.

Dowiedz się, jak efektywnie zwiększać pojemność pamięci iPhone'a, korzystając z naszego obszernego przewodnika. Odkryj praktyczne kroki i opcje, dzięki którym nigdy więcej nie zabraknie Ci miejsca na cenne wspomnienia i niezbędne dane.

Czy wiesz, jak zobaczyć wszystkie aplikacje śledzące Cię na Facebooku? A masz pomysł jak je zablokować? Czytaj dalej, aby dowiedzieć się, jak chronić swoje dane przed aplikacjami śledzonymi przez Facebooka.

Ten blog pomoże czytelnikom pobrać i zaktualizować sterownik Canon MF237W dla systemu Windows 11/10, wykonując czynności zalecane przez ekspertów.

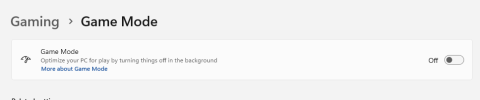

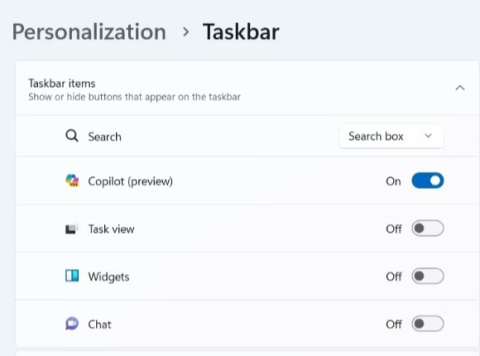

Ten blog pomoże czytelnikom wyłączyć funkcję Copilot w systemie Windows, jeśli nie chcą korzystać z modelu AI.

Kupujesz nowy dysk zewnętrzny? Zaoszczędź trochę pieniędzy i zamień swój stary dysk twardy na zewnętrzny dysk twardy. Przeczytaj, aby dowiedzieć się więcej na temat konwersji i typów obudów dla nowego dysku twardego.

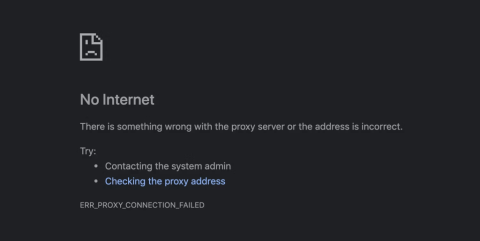

Ten blog pomoże czytelnikom, którzy borykają się z błędem „Coś jest nie tak z serwerem proxy” w przeglądarce Chrome w systemie Windows.

Kaspersky Password Manager nie działa poprawnie na komputerze z systemem Windows 11/10. Niezależnie od przyczyny, oto niektóre z najlepszych sposobów rozwiązania problemu.

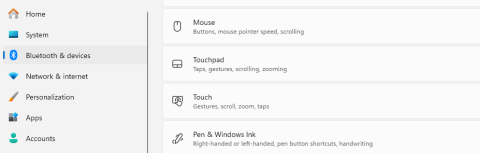

Ten blog pomoże czytelnikom rozwiązać problem z touchpadem ASUS, który nie działa w systemie Windows, za pomocą zalecanych przez ekspertów kroków, które są szybkie i łatwe do wykonania.

Jeśli pomimo wielu prób funkcja kopiowania i wklejania nie działa w sieci WhatsApp, wypróbuj te poprawki, a problem powinien być w stanie rozwiązać w mgnieniu oka.

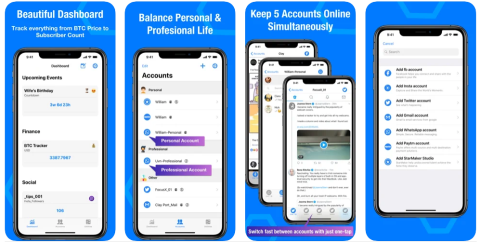

Dowiedz się, jak sklonować aplikacje na iPhone

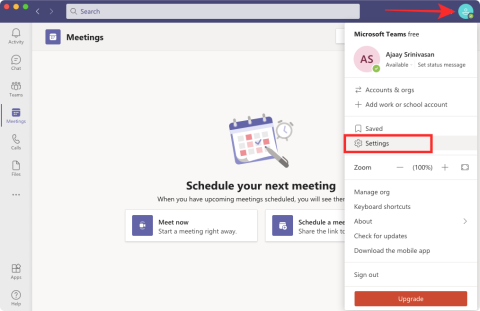

Dowiedz się, jak skutecznie przetestować kamerę w Microsoft Teams. Odkryj metody, które zapewnią doskonałą jakość obrazu podczas spotkań online.

Jak naprawić niedziałający mikrofon Microsoft Teams? Sprawdź nasze sprawdzone metody, aby rozwiązać problem z mikrofonem w Microsoft Teams.

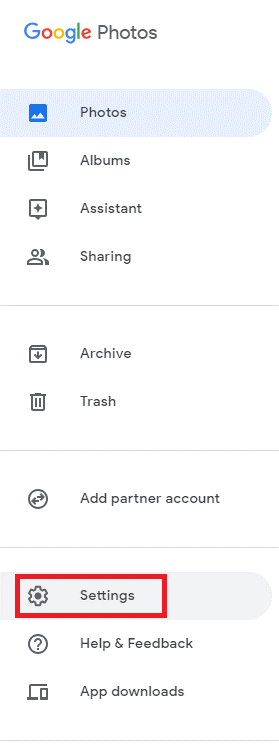

Jeśli masz dużo duplikatów zdjęć w Zdjęciach Google, sprawdź te cztery skuteczne metody ich usuwania i optymalizacji przestrzeni.

Chcesz zobaczyć wspólnych znajomych na Snapchacie? Oto, jak to zrobić skutecznie, aby zapewnić znaczące interakcje.

Aby zarchiwizować swoje e-maile w Gmailu, utwórz konkretną etykietę, a następnie użyj jej do utworzenia filtra, który zastosuje tę etykietę do zestawu e-maili.

Czy Netflix ciągle Cię wylogowuje? Sprawdź przyczyny oraz 7 skutecznych sposobów na naprawienie tego problemu na dowolnym urządzeniu.

Jak zmienić płeć na Facebooku? Poznaj wszystkie dostępne opcje i kroki, które należy wykonać, aby zaktualizować profil na Facebooku.

Dowiedz się, jak ustawić wiadomość o nieobecności w Microsoft Teams, aby informować innych o swojej niedostępności. Krok po kroku guide dostępny teraz!

Dowiedz się, jak wyłączyć Adblock w Chrome i innych przeglądarkach internetowych, aby móc korzystać z wartościowych ofert reklamowych.