Funkcja LinkedIn „Otwarta na pracę”: czy warto jej używać?

LinkedIn to potężne narzędzie do poszukiwania pracy. Dowiedz się, jak korzystać z funkcji „Otwarta na pracę” i jakie są jej zalety oraz wady.

Znajomy powiedział mi niedawno, że otrzymał e-mail weryfikacyjny od Apple, w którym stwierdził, że nowy adres e-mail został dodany do jego identyfikatora Apple ID. Osoba wiedziała, że nie dodała żadnego adresu e-mail, a kiedy zalogowała się na swoje konto Apple, nie pojawił się żaden inny adres e-mail poza własnym.

Znajomy chciał wiedzieć, czy był to e-mail służący do wyłudzania informacji, czy też był uzasadniony, ale wysłany do niego nieprawidłowo przez firmę Apple? Cóż, skończyło się na fałszywym e-mailu, który próbował skłonić użytkownika do kliknięcia łącza, aby wprowadzić swoje dane uwierzytelniające Apple ID. Na szczęście znajomy nie kliknął łącza, ale zamiast tego otworzył przeglądarkę, wpisał iCloud.com i zalogował się w ten sposób.

Chociaż ten znajomy otrzymał wiadomość e-mail phishingową, nie wszystkie e-maile weryfikacyjne są fałszywe. W tym artykule pokażę, jak rozpoznać, czy wiadomość e-mail jest fałszywa, oraz najlepsze praktyki sprawdzania konta, jeśli nie masz pewności.

E-maile weryfikacyjne

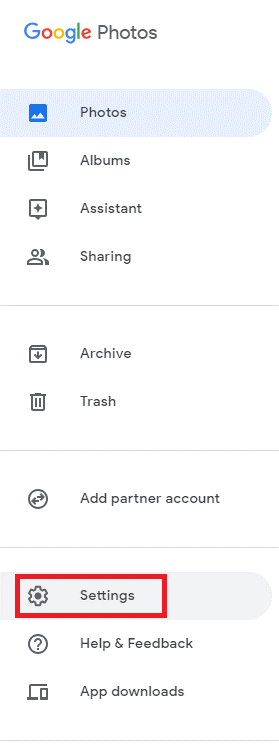

Mimo że jestem informatykiem i ogólnie maniakiem komputerowym, wciąż oszukują mnie niektóre e-maile. Na przykład, kiedy po raz pierwszy otrzymałem tego e-maila od Google, martwiłem się, że ktoś próbuje włamać się na moje konto.

Treść tego e-maila sugeruje, że ktoś utworzył nowe konto e-mail i w jakiś sposób połączył je z moim kontem. Czy mogliby następnie spróbować odzyskać moje hasło i wysłać je na ten nowy adres e-mail? Nie byłem pewien, więc kliknąłem link na dole, który mówi, że jeśli ten adres e-mail nie został utworzony przez Ciebie, możesz odłączyć go od swojego konta.

Prawdopodobnie nie powinienem był klikać linku w e-mailu, ponieważ tak naprawdę w tamtym momencie nie wiedziałem, czy pochodzi on od Google, czy nie. Na szczęście dla mnie tak było, a e-mail był nieszkodliwy. Zasadniczo, gdy ktoś tworzy nowe konto Gmail, musi dodać pomocniczy adres e-mail, który czasami jest błędnie wpisany i dlatego wysyłany do niewłaściwej osoby. W każdym razie musisz zachować czujność przed kliknięciem dowolnego łącza w tego typu wiadomościach e-mail.

Jak sprawdzić, czy wiadomość e-mail jest autentyczna

Aby zweryfikować autentyczność e-maila, musisz spojrzeć na adres e-mail nadawcy, a także nagłówek e-maila, aby był naprawdę bezpieczny. Możliwość odróżnienia prawdziwej wiadomości e-mail od fałszywej zależy również od klienta poczty e-mail. Wyjaśnię dalej poniżej.

Na przykład na powyższym zrzucie ekranu widać, że e-mail został wysłany z adresu [email protected] . Powinno to potwierdzić, że e-mail naprawdę pochodzi od Google, prawda? Cóż, to zależy. Jeśli ktoś skonfiguruje nieuczciwy serwer poczty e-mail, może wysłać fałszywą wiadomość e-mail, która może zawierać adres nadawczy jako [email protected]. Chociaż mogą sfałszować ten aspekt, reszty nie da się sfałszować.

Jak więc zweryfikować, czy e-mail jest faktycznie wysyłany z prawdziwego źródła, a nie od kogoś innego? Mówiąc prościej, sprawdzasz nagłówek wiadomości e-mail. Tutaj również wchodzi w grę klient poczty e-mail. Jeśli korzystasz z Gmaila, możesz bardzo szybko zweryfikować źródło, po prostu klikając strzałkę Pokaż szczegóły bezpośrednio pod nazwą nadawcy.

Ważne sekcje to wysłane pocztą , podpisane przez i szyfrowanie . Ponieważ w obu tych polach jest napisane google.com , e-mail naprawdę pochodzi od Google. W przypadku każdego e-maila, który twierdzi, że pochodzi z banku lub dużej firmy, zawsze powinien zawierać pola wysłane przez i podpisane przez . Widoczne pole „mailed by” oznacza, że e-mail został uwierzytelniony przez SPF. Widoczne pole podpisu oznacza, że e-mail został podpisany przez DKIM. Wreszcie, wiadomość e-mail prawie zawsze będzie zaszyfrowana, jeśli zostanie wysłana z dużego banku lub firmy.

Mimo że te pola zapewniają, że e-mail został zweryfikowany, musisz upewnić się, że został zweryfikowany przez tę samą firmę, która rzekomo go wysłała. Na przykład, ponieważ ten e-mail pochodzi od Google, w dwóch polach powinien znajdować się adres google.com, co jest prawdą. Niektórzy spamerzy zmądrzeli i podpisują i weryfikują własne wiadomości e-mail, ale nie będą one pasować do rzeczywistej firmy. Spójrzmy na przykład:

Jak widać, ten e-mail rzekomo pochodzi z banku ICICI, ale adres e-mail automatycznie podaje w wątpliwość autentyczność e-maila. Zamiast czegokolwiek związanego z nazwą banku, domena to seajin.chtah.com, co brzmi bardzo spamersko. Wiadomość e-mail zawiera pola wysłane przez i podpisane przez, ale znowu nie jest to domena banku. Wreszcie, e-mail nie jest szyfrowany, co znowu jest bardzo podejrzane.

Oto kolejny e-mail, w którym pole zostało wysłane pocztą i zostało zaszyfrowane, ale z pewnością nie pochodzi od firmy Microsoft. Jak widać, domena nie jest Microsoft.com, ale jakaś niespotykana domena. Podczas weryfikowania wiadomości e-mail zawsze sprawdzaj, czy adres e-mail nadawcy pochodzi od firmy, z której Twoim zdaniem pochodzi, tj. [email protected] , a adres wysłany i podpisany przez pochodzi z drugiej części adresu e-mail, tj. paypal.com .

Spójrzmy na jeszcze jeden przykład, który może być nieco mylący.

Tutaj mam wiadomość e-mail od firmy o nazwie Actiontec, ale jest to VIA actiontecelectronics.onmicrosoft.com . Jest również podpisany przez actiontecelectronics.onmicrosoft.com i został zaszyfrowany. W tym przypadku oznacza to, że wiadomość e-mail jest wysyłana przez usługę e-mail innej firmy, która niekoniecznie może zostać uwierzytelniona. W tym przypadku firma używa usługi Office 365 do obsługi firmowej poczty e-mail i dlatego jest ona wysyłana z tej domeny.

Mimo że powyższy e-mail jest prawdziwy, informacje zawarte w nagłówku nie gwarantują, że jest on bezpieczny. Najlepszą opcją jest upewnienie się, że zewnętrzna usługa e-mail jest również dużą, renomowaną firmą. W tym przypadku jest to firma Microsoft. Wreszcie, jeśli ktoś naprawdę próbuje sfałszować inny adres e-mail, Google prawdopodobnie będzie w stanie powiedzieć i ostrzec Cię w ten sposób:

Lub coś w tym stylu:

Jeśli kiedykolwiek otrzymasz którekolwiek z tych ostrzeżeń, nie powinieneś w ogóle ufać e-mailom. Być może zastanawiasz się, co zrobić, jeśli nie korzystasz z Gmaila i nie przeglądasz wiadomości e-mail w przeglądarce internetowej? Cóż, w takich przypadkach musisz wyświetlić pełny nagłówek wiadomości e-mail. Wystarczy wyszukać w Google nazwę dostawcy poczty e-mail, a następnie „ wyświetl nagłówek wiadomości e-mail ”. Na przykład Google Outlook 2016 wyświetla nagłówek wiadomości e-mail, aby uzyskać instrukcje dla tego klienta.

Gdy to zrobisz, chcesz wyszukać następujące fragmenty tekstu pod nagłówkiem Wyniki uwierzytelniania :

spf=pass

dkim=pass

Wiersz spf jest równoważny z polem mailed-by w Gmailu, a dkim jest odpowiednikiem pola “signed-by”. Powinno to wyglądać mniej więcej tak:

Ponownie, nawet jeśli oba elementy mają PASS , musisz upewnić się, że dotyczy to prawdziwej domeny, a nie fałszywej, której może używać spamer. Jeśli chcesz przeczytać więcej o uwierzytelnianiu poczty e-mail w Gmailu, skorzystaj z poniższych łączy:

https://support.google.com/mail/answer/180707?hl=pl

https://support.google.com/mail/troubleshooter/2411000?hl=pl&ref_topic=3395029

https://support.google.com/mail/answer/1311182?hl=pl

Po przetestowaniu wielu usług jest to również powód, dla którego trzymam się Gmaila zamiast innych klientów poczty e-mail i dlaczego specjalnie korzystam z interfejsu internetowego, ponieważ zapewnia on o wiele więcej warstw ochrony, których inaczej byś nie uzyskał.

Na koniec powinieneś wyrobić sobie nawyk przechodzenia do przeglądarki i ręcznego odwiedzania strony internetowej zamiast klikania linku w wiadomości e-mail. Nawet jeśli wiesz, że e-mail jest bezpieczny, jest to pewny sposób, aby wiedzieć, że nie odwiedzasz fałszywej witryny. Jeśli w wiadomości e-mail znajduje się link, który należy kliknąć, sprawdź adres URL w pasku adresu przeglądarki przed wprowadzeniem jakichkolwiek danych logowania lub innych poufnych informacji. Jeśli masz jakieś pytania, zachęcamy do komentowania. Cieszyć się!

LinkedIn to potężne narzędzie do poszukiwania pracy. Dowiedz się, jak korzystać z funkcji „Otwarta na pracę” i jakie są jej zalety oraz wady.

Nie ma znaczenia, czy Twoje hasło ma 32 znaki alfanumeryczne, a jego złamanie zajęłoby kilka trylionów lat — nie jest bezpieczne. W rzeczywistości wszystko, co dotyka Internetu, nie jest bezpieczne.

To zrozumiałe, że chcesz odpocząć od mediów społecznościowych. Jeśli nie zostanie to zaznaczone, korzystanie z mediów społecznościowych może zamienić się w pozornie niekończące się zasysanie czasu.

Szkicowe programy, złośliwe rozszerzenia i porywacze przeglądarki mogą zmieniać domyślne ustawienia przeglądarki Google Chrome bez Twojej zgody. Jeśli więc nagle nadal widzisz wyniki wyszukiwania z Yahoo.

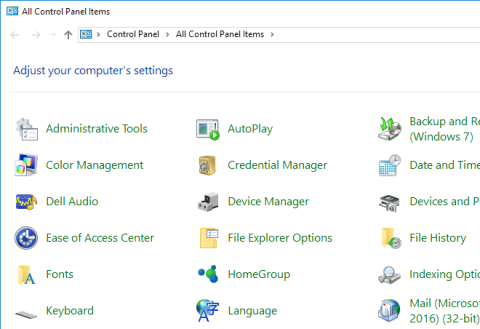

System Windows ma ogromną liczbę ustawień, które można skonfigurować w celu dostosowania sposobu działania systemu Windows. Jednak dostosowanie tych ustawień nie jest najłatwiejszą rzeczą do zrobienia.

Kij strumieniowy Roku to jedna z najbardziej wszechstronnych opcji rozrywki strumieniowej. Umożliwia dostęp do ulubionych usług, takich jak Apple TV i HBO Max, a nawet korzystanie z kopii lustrzanej ekranu do odtwarzania treści z telefonu.

Zoom to aplikacja do wideokonferencji wybierana przez wielu. Powodem, dla którego ludzie wybierają go przez Skype lub innych klientów, jest to, że Zoom jest łatwy w użyciu i przez większość czasu działa jak w zegarku.

Efekt rozbryzgów kolorów to fajny efekt fotograficzny, w którym zdjęcie jest najpierw konwertowane na czarno-białe, a następnie do niektórych części obrazu ponownie dodawany jest kolor. Działa to bardzo dobrze na obrazach z dużą ilością jasnych kolorów, ponieważ wygląda znacznie bardziej dramatycznie, gdy reszta obrazu jest konwertowana na czarno-biały, a jeden element pozostaje w kolorze.

Laptopy z wyświetlaczami dotykowymi są wygodne i łatwe w użyciu. Wprowadzanie dotykowe umożliwia szybszą nawigację i optymalizuje działanie komputera pod kątem funkcji i aplikacji obsługujących ekran dotykowy.

Pliki wideo MP4 są szeroko stosowane w filmach. Jeśli właśnie skończyłeś edytować wideo w programie Adobe Premiere Pro, możesz wyeksportować je w tym formacie.

Możesz używać Facebooka, aby pozostać w kontakcie ze znajomymi, kupować lub sprzedawać produkty, dołączać do grup fanów i nie tylko. Ale problemy pojawiają się, gdy zostaniesz dodany do grup przez inne osoby, zwłaszcza jeśli ta grupa ma na celu spamowanie lub sprzedawanie ci czegoś.

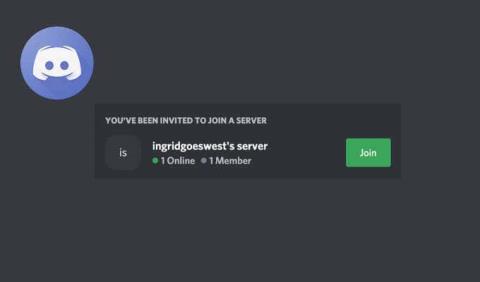

Discord stał się jedną z najpopularniejszych aplikacji komunikacyjnych na świecie i świetną alternatywą dla Whatsappa i Snapchata. Został opracowany dla graczy, ale stał się głównym ośrodkiem, w którym gromadzi się wiele różnych społeczności.

Wiele osób używa teraz Discord do łączenia się z innymi graczami oraz do komunikacji osobistej i biznesowej. Aby uniknąć nieporozumień lub przypadkowych pomyłek, możesz utworzyć osobne serwery dla różnych grup osób.

Aby w pełni wykorzystać możliwości urządzenia Roku, musisz dodać kanały. Kanał jest źródłem rozrywki na twoim Roku i możesz dodać dowolną liczbę kanałów do swojego urządzenia Roku.

Serwis Netflix jest dostępny na całym świecie z wyjątkiem kilku miejsc, takich jak Chiny i Korea Północna. Istnieje jednak wiele treści Netflix, które są ograniczone w zależności od kraju, w którym się znajdujesz.

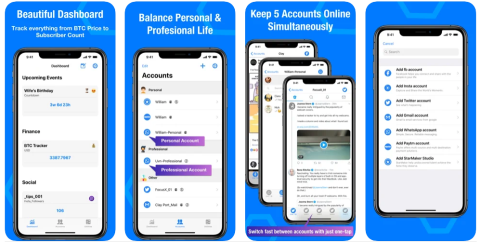

Posiadanie konta w wielu sieciach społecznościowych jest niezbędne, aby odnosić sukcesy w mediach społecznościowych. Zarządzanie wieloma kontami może zająć dużo czasu i wysiłku.

Procreate na iOS ma wiele funkcji do tworzenia wspaniałych dzieł sztuki, rywalizując z najlepszymi edytorami graficznymi. Jedną przydatną funkcją dla artystów w Procreate jest możliwość używania czcionek.

Czy właśnie pobrałeś plik bez rozszerzenia. Prawdopodobnie zauważyłeś, że system Windows nie może otworzyć tego pliku i wyświetlił monit o wybranie programu do jego otwarcia.

MS Excel może wyświetlić 1 048 576 wierszy. Chociaż w normalnym użytkowaniu może się to wydawać naprawdę dużą liczbą, istnieje wiele scenariuszy, w których to nie wystarczy.

Jeśli szukasz VPN, któremu możesz zaufać, nie możesz nie natknąć się na termin „kill switch” lub, rzadziej, „kill switch”. ” Choć ta funkcja VPN jest przydatna, sposób jej działania nie zawsze jest dobrze wyjaśniony.

Dowiedz się, jak sklonować aplikacje na iPhone

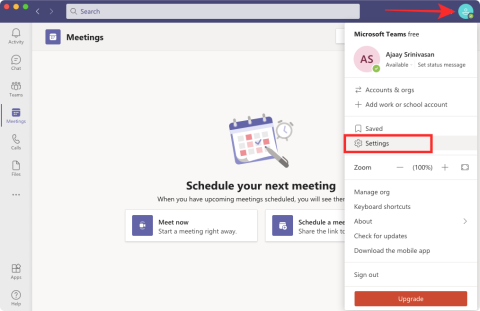

Dowiedz się, jak skutecznie przetestować kamerę w Microsoft Teams. Odkryj metody, które zapewnią doskonałą jakość obrazu podczas spotkań online.

Jak naprawić niedziałający mikrofon Microsoft Teams? Sprawdź nasze sprawdzone metody, aby rozwiązać problem z mikrofonem w Microsoft Teams.

Jeśli masz dużo duplikatów zdjęć w Zdjęciach Google, sprawdź te cztery skuteczne metody ich usuwania i optymalizacji przestrzeni.

Chcesz zobaczyć wspólnych znajomych na Snapchacie? Oto, jak to zrobić skutecznie, aby zapewnić znaczące interakcje.

Aby zarchiwizować swoje e-maile w Gmailu, utwórz konkretną etykietę, a następnie użyj jej do utworzenia filtra, który zastosuje tę etykietę do zestawu e-maili.

Czy Netflix ciągle Cię wylogowuje? Sprawdź przyczyny oraz 7 skutecznych sposobów na naprawienie tego problemu na dowolnym urządzeniu.

Jak zmienić płeć na Facebooku? Poznaj wszystkie dostępne opcje i kroki, które należy wykonać, aby zaktualizować profil na Facebooku.

Dowiedz się, jak ustawić wiadomość o nieobecności w Microsoft Teams, aby informować innych o swojej niedostępności. Krok po kroku guide dostępny teraz!

Dowiedz się, jak wyłączyć Adblock w Chrome i innych przeglądarkach internetowych, aby móc korzystać z wartościowych ofert reklamowych.