Windows 11 vs. MacOS – Pięć Kluczowych Różnic

Windows 11 vs. MacOS – Odkryj kluczowe różnice między tymi systemami operacyjnymi, aby pomóc w wyborze urządzenia.

Uwierz lub nie! Każdy komputer Mac podłączony do Internetu może zostać zaatakowany przez cyberprzestępcę za pośrednictwem nieautoryzowanych witryn internetowych, wiadomości e-mail lub kogoś, kto ma bezpośredni dostęp do komputera Mac. Ale czy wiesz, że Apple ma wbudowane narzędzia i narzędzia, które można wykorzystać do efektywnego zachowania bezpieczeństwa i prywatności w systemie macOS?

Oto kilka czynników, które należy wziąć pod uwagę, aby zabezpieczyć komputer i zapobiec naruszeniu prywatności.

Standardowe praktyki dotyczące bezpieczeństwa i prywatności zalecane dla systemu macOS.

Nie ma określonego zestawu reguł ani praktyk, które mogą zapewnić bezpieczeństwo systemu macOS. Gdyby takowe istniały, hakerzy znaleźliby sposób, aby z łatwością je przeniknąć. To właśnie nieoczekiwane i zróżnicowane metody stosowane przez użytkowników macOS na całym świecie hamują postęp tych cyberprzestępców. Z szerokiej gamy stosowanych praktyk bezpieczeństwa, oto kilka najlepszych, które zostały uwzględnione nie dlatego, że są przestrzegane przez wiele, ale w rzeczywistości mają sens.

O czym należy pamiętać przed przyjęciem najlepszych praktyk bezpieczeństwa:

Identyfikacja : Pierwszym krokiem jest stworzenie modelu zagrożeń, który obejmuje identyfikację Twoich danych, które mogą zostać naruszone i kto może je ukraść.

Aktualizacje : Wielu z Was może nie wiedzieć, że Apple działa przez całą dobę, 24/7/365, identyfikując zagrożenia i tworząc łatki bezpieczeństwa, które są dostarczane wszystkim użytkownikom za pośrednictwem aktualizacji. Najmniej, co możemy zrobić, aby nasz komputer był bezpieczny, to aktualizowanie go. Aktualizacje można zainstalować za pomocą aplikacji App Store lub pobrać bezpośrednio ze strony wsparcia Apple.

Szyfrowanie . Szyfrowanie polega na przepakowaniu danych w pomieszane kody, które w razie potrzeby można rozszyfrować i uzyskać do nich dostęp w uporządkowany sposób. Powszechnie stosowaną praktyką jest utrzymywanie pełnego szyfrowania dysku, które ogranicza szkody w przypadku nieautoryzowanego transferu danych. Zaleca się również posiadanie przynajmniej zaszyfrowanej partycji do przechowywania dokumentów osobistych i poświadczeń.

Kopia zapasowa . Każdy rodzaj awarii systemu lub kompromisu można łatwo rozwiązać, pod warunkiem, że masz kopię zapasową danych. Kopie zapasowe danych można tworzyć na zewnętrznym urządzeniu pamięci masowej lub można je przesłać do usług przechowywania w chmurze, które mogą je pobrać w dowolnym miejscu. Jako środek ostrożności ważne jest, aby zaszyfrować dane lokalnie przed przesłaniem ich do chmury. W takim przypadku, nawet przy 0,0001% szansy, że dane zostaną naruszone, okaże się to bezużyteczne, ponieważ sam posiadasz klucz kryptograficzny do tych danych.

Spójrz zanim klikniesz . Jak mówi słynne powiedzenie, ważne jest, aby z góry określić, jaki będzie wynik następnego kliknięcia. Obowiązkiem użytkowników jest ocena linku przed kliknięciem. Każde nieprawidłowe kliknięcie prowadziłoby do złośliwej strony lub instalowało fałszywą aplikację ze złośliwym oprogramowaniem złośliwym i oprogramowaniem szpiegującym.

Przeczytaj więcej: Najlepsze oprogramowanie do czyszczenia komputerów Mac do usuwania niepotrzebnych plików

Pierwszym krokiem do zapewnienia bezpieczeństwa komputera z systemem macOS jest zainstalowanie samego systemu operacyjnego z wiarygodnego źródła. Jeśli zainstalujesz dowolny nieoficjalny lub niestandardowy system operacyjny, szanse na to, że Twój komputer zostanie naruszony, są wysokie i nie ma najmniejszej szansy na naprawienie, ponieważ pliki złośliwego oprogramowania mogą być osadzone w samym systemie operacyjnym, który został zainstalowany z trzeciej strony. -źródło strony. Kilka autentycznych sposobów instalacji macOS to:

Unikalną i bardzo przydatną funkcją systemu macOS jest FileVault, który zapewnia pełne szyfrowanie dysku. Został opracowany przez firmę Apple, aby chronić Twoje dane i zapobiegać kradzieży lub manipulowaniu danymi przechowywanymi na komputerze Mac. Zaleca się włączenie FileVault z preferencji systemowych po zainstalowaniu systemu macOS, zamiast tworzenia zaszyfrowanej partycji przed instalacją. Aby włączyć FileVault, wykonaj czynności wymienione poniżej:

Krok 1. Kliknij menu Apple, znajdź Preferencje systemowe, a następnie kliknij Bezpieczeństwo i prywatność.

Krok 2. Otworzy się nowe pudełko. Kliknij kartę FileVault.

Krok 3. Kliknij znak kłódki w lewym dolnym rogu pola i wprowadź swoje poświadczenia administratora.

Krok 4. Na koniec kliknij „Włącz FileVault”.

Teraz, gdy dysk jest zaszyfrowany, popracujmy nad wejściem do komputera. Hasło oprogramowania układowego uniemożliwia uruchomienie komputera Mac, chyba że zostanie spełnione kilka określonych warunków. Wymaga hasła i nie może uruchomić się z żadnego innego urządzenia niż wymienione w Preferencjach dysku startowego. Ta funkcja ogranicza każdemu dostęp do Twoich danych, nawet jeśli komputer zostanie skradziony, ponieważ hasło do oprogramowania sprzętowego można zresetować tylko za pośrednictwem sklepu Apple Store, który wymaga oryginalnego potwierdzenia zakupu jako dowodu zakupu. Kroki umożliwiające włączenie hasła oprogramowania sprzętowego to:

Krok 1. Uruchom komputer Mac, naciskając klawisze Command i R, aby uruchomić go w trybie odzyskiwania.

Krok 2. W oknie odzyskiwania wybierz narzędzie Firmware Password Utility z narzędzi.

Krok 3. W nowym oknie kliknij Włącz hasło oprogramowania układowego .

Krok 4. Wprowadź dwukrotnie wybrane hasło i kliknij Ustaw hasło.

Krok 5. Wybierz Quit Firmware Utility i uruchom ponownie. Przy każdym ponownym uruchomieniu komputera Mac zostaniesz poproszony o podanie hasła.

Jedną wielką cechą, która odróżnia macOS od innych systemów operacyjnych, jest obecność kilku typów zapór. Firewall to funkcja, która działa zgodnie z instrukcjami dostarczonymi przez użytkownika.

Zapora warstwy aplikacji : jest to domyślna wbudowana zapora sieciowa, która ma możliwość monitorowania i blokowania połączeń przychodzących. Nie sprawdza żadnych połączeń wychodzących. Aby sprawdzić stan zapory, możesz wykonać następujące czynności:

Krok 1. Otwórz Preferencje systemowe i znajdź Bezpieczeństwo i prywatność.

Krok 2. Kliknij przycisk blokady w lewym dolnym rogu tego okna i wprowadź swoje poświadczenia administratora.

Krok 3. Teraz kliknij przycisk obok Włącz zaporę sieciową.

Krok 4. Kliknij opcje zapory i zaznacz pole wyboru obok opcji Włącz tryb ukrycia.

Zapora innej firmy: Ze względu na kilka ograniczeń domyślnej zapory systemu macOS inni twórcy oprogramowania opracowali pewne aplikacje zapory, które mogą monitorować zarówno przychodzące, jak i wychodzące połączenia sieciowe. Są one dostępne w Apple App Store i można je zadeklarować jako zaufane aplikacje. Przykładami są Little Snitch, Radio Silence, Lulu itp., żeby wymienić tylko kilka.

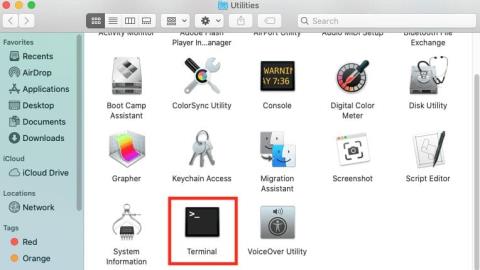

Filtrowanie pakietów na poziomie jądra: Filtrowanie pakietów w systemie macOS to potężna, ale skomplikowana metoda konfigurowania zapory w jądrze komputera. Aby aktywować ten poziom zapory, należy zapoznać się z plikiem konfiguracyjnym pfctl . Użytkownik musi ręcznie dodać kilka kodów do pliku o nazwie pf.rules lub też skorzystać z aplikacji Icefloor, która posiada graficzny interfejs użytkownika. Istnieje wiele książek i stron internetowych, które wyjaśniają temat zapory sieciowej i są wykorzystywane przez duże organizacje, które mogą blokować dostęp do sieci dla całego zakresu adresów sieciowych.

Did you know that any word you search for in your macOS using the Spotlight feature is sent to the Apple database along with your location? The same is true for Microsoft’s Bing search.

Aby zachować bezpieczeństwo i prywatność w systemie macOS, zaleca się wyłączenie sugestii Spotlight w samej aplikacji Spotlight oraz w preferencjach wyszukiwania Safari. Pamiętaj, że opcje Spotlight są różne i należy je wyłączać pojedynczo. Ponadto, jeśli w opcjach Spotlight masz opcję Bing Web Searches, wyłącz ją, aby uniemożliwić wysyłanie zapytań wyszukiwania do firmy Microsoft.

Nigdy nie utrzymuj komputera w stanie otwartym dla wszystkich. Hasło jest niezbędne, nawet jeśli jest to Twój komputer osobisty i tylko Ty masz do niego fizyczny dostęp. Hasło to pierwszy poziom bezpieczeństwa, którego naruszenie może być sporym wyzwaniem.

Twoja prywatność i bezpieczeństwo mają znaczenie dla rodzaju aplikacji, które zainstalowałeś w swoim systemie. Nigdy nie pobieraj żadnych plików instalacyjnych z witryn internetowych innych firm. Zamiast tego pobierz wszystko, czego potrzebujesz z Apple App Store. Dla użytkowników macOS dostępne są dwie opcje: App Store i Identified Developers. Zalecam włączenie tylko przycisku App Store. W starszych wersjach systemu macOS istniała trzecia opcja Zezwalaj na aplikacje z dowolnego miejsca, która jest ścisłym NIE i odradzałbym ci kiedykolwiek włączanie tej opcji.

System nazw domen to standard używany do konwersji adresu strony internetowej na numeryczny adres internetowy, dzięki czemu komputery mogą go łatwo zrozumieć. Na przykład łatwo jest zapamiętać nazwę witryny w prostym języku angielskim – https://www.google.com/, ale to samo jest konwertowane na zestaw liczb, taki jak – 172.217.9.228, co ułatwia komputerom zrozumienie. Wszystkie komputery podłączone do Internetu konsultują się z serwerami DNS dostarczonymi przez Twojego dostawcę usług internetowych.

Jestem pewien, że już zrozumiałeś, że ten proces nie jest bezpieczny, ponieważ dane są dostępne dla wszystkich. Z tego samego powodu zaleca się użycie DNSCrypt, który szyfruje dane podczas wysyłania i odbierania z serwera DNS. W ten sposób nikt nie wie, jakie prośby wysłałeś, ani jakie wyniki otrzymałeś. Po włączeniu nie odczujesz żadnej różnicy w surfowaniu po sieci, ale będziesz bezpieczniejszy niż wcześniej.

DNSCrypt można pobrać z oficjalnej strony domowej DNSCrypt i wymaga konfiguracji po zainstalowaniu. Aby to skonfigurować, otwórz Preferencje systemowe i znajdź ikonę DNSCrypt na dole. Następnie włącz opcje, klikając pola wyboru obok Włącz DNSCrypt i automatycznie wyłącz jeśli zablokowane .

Kiedy mówimy o Proxy, oznacza to, że mamy na myśli bramę między komputerem a Internetem. Gdy chcesz uzyskać dostęp do strony internetowej, żądanie przechodzi przez serwer proxy na żądany adres. Następnie wynik żądania wraca najpierw do serwera proxy, a następnie do komputera. Dzieje się tak, ponieważ serwer proxy może zapewniać różne poziomy funkcjonalności, takie jak dane z pamięci podręcznej, zapora, bezpieczeństwo i prywatność, zgodnie z uznaniem użytkownika. Dostosowanie serwera proxy do własnych potrzeb wymaga złożonego programowania.

Zaleca się używanie Privoxy jako lokalnego serwera proxy do filtrowania ruchu związanego z przeglądaniem stron internetowych. Jest to bezpłatna aplikacja, która obsługuje zarówno sieci autonomiczne, jak i sieci dla wielu użytkowników.

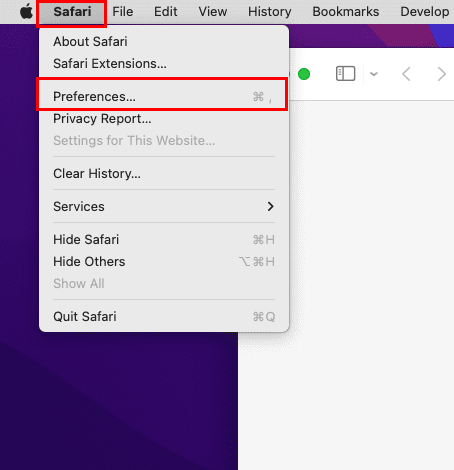

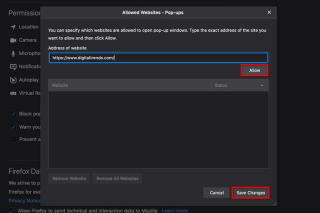

Chociaż jest to najważniejszy program do surfowania po Internecie, jest to również jedna z głównych przyczyn infekcji występujących na komputerze. Przeglądarka jest przeznaczona do pobierania i wykonywania dowolnego kodu z Internetu. Twórcy przeglądarek zwiększyli środki bezpieczeństwa, aby zapobiec przedostawaniu się złośliwego oprogramowania i innych złośliwych plików do komputera. Ale jest inny problem, który się rozwija. Wszystkie przeglądarki zbierają informacje o naszych nawykach przeglądania i wykorzystują te informacje, aby pokazać nam dane związane z naszym wyszukiwaniem za pośrednictwem reklam. Te informacje wraz z naszymi danymi uwierzytelniającymi i szczegółami płatności mogą być nadużywane przez inne osoby. Aby zachować naszą prywatność (która jest naszym prawem z urodzenia), możemy wykonać kilka kroków, aby zminimalizować, jeśli nie całkowicie uniknąć naruszeń prywatności.

Czytaj więcej: Deinstalator dla komputerów Mac w celu usunięcia aplikacji

Teraz, gdy zajęliśmy się przeglądarką, kolejnym czynnikiem, który przychodzi nam na myśl, jest korzystanie z sieci współdzielonej. Każdy wystarczająco wykwalifikowany może połączyć się z tą samą publiczną siecią WIFI w kawiarni lub stacji i uzyskać dostęp do Twoich plików i danych. Aby tego uniknąć, zaleca się korzystanie z usługi VPN.

Usługa wirtualnej sieci prywatnej pomaga użytkownikom zaszyfrować wszystkie dane i trasy wybrane podczas wysyłania i odbierania żądań. Wszystkie procesy szyfrowania i deszyfrowania nie wpływają na komfort użytkownika, ale zapewniają mu bezpieczeństwo. Po zasubskrybowaniu usługi VPN udostępnisz aplikację, która działa jako narzędzie do konfiguracji usług VPN.

Niewiele osób wie, że macOS zapewnia wbudowane narzędzie, które można skonfigurować za pomocą subskrybowanych ustawień VPN. Otwórz Preferencje systemowe i kliknij ikonę sieci i znajdź przycisk Plus pod listą połączeń. Pojawi się okno dialogowe, w którym należy wybrać VPN i wprowadzić dane serwera i logowania dostarczone przez usługę VPN.

Pomimo wszystkich podejmowanych przez nas środków ostrożności, nadal istnieje ryzyko, że wirus i złośliwe oprogramowanie dostanie się do systemu i spowoduje spustoszenie lub przechwyci dane osobowe.

Gdy Apple twierdzi, że system jest najbezpieczniejszy, powstał powszechny mit, że systemy macOS są odporne na wszelkiego rodzaju złośliwe oprogramowanie. Ale czy to prawda?

Prawdę mówiąc, wcześniej na świecie było więcej komputerów z systemem operacyjnym Windows, dlatego cyberprzestępcy opracowali w nim błędy, ponieważ było to opłacalne. Jednak wraz ze wzrostem liczby użytkowników komputerów Mac cyberprzestępcy zaczęli przenosić swoje bezbożne wysiłki również w stronę użytkowników systemu macOS. A prawda jest taka, że żaden system operacyjny nie jest odporny na wirusy, złośliwe oprogramowanie, oprogramowanie szpiegujące, oprogramowanie reklamowe, oprogramowanie ransomware, trojany i inne takie nieprzyjemne zagrożenia.

Firma Apple wiedziała o tym przez cały czas i dlatego wprowadziła Xprotect – niewidzialne narzędzie do zwalczania złośliwego oprogramowania w systemie MacOS.

Wydaje się jednak, że Xprotect nie spełnia standardów dostępnych na rynku narzędzi do usuwania złośliwego oprogramowania. Dlatego zaleca się zainwestowanie w oprogramowanie antywirusowe, które daje najwięcej z niego. Jednym z najlepszych programów, z których korzystałem przez lata, jest Systweak Anti-Malware . Jak sama nazwa wskazuje, to potężne narzędzie zabezpieczające dla komputerów Mac pomaga wykrywać i usuwać oprogramowanie szpiegujące, wirusy, złośliwe oprogramowanie i inne infekcje.

Pobierz Systweak Anti-Malware tutaj

Kopia zapasowa to inne słowo oznaczające tworzenie kopii plików i zapisywanie ich w innej lokalizacji niż system. Tradycyjnie kopie zapasowe były tworzone na dyskach zewnętrznych, które mogły zostać skradzione, uszkodzone i kosztowne ze względu na ich stan fizyczny. Pojawiło się nowe rozwiązanie w postaci usług przechowywania w chmurze, które przezwyciężyło ograniczenia urządzeń zewnętrznych. Wymaga tylko szybkiego połączenia z Internetem i danych uwierzytelniających użytkownika. Zaleca się jednak zaszyfrowanie plików i folderów przed wykonaniem kopii zapasowej, aby uniknąć ograniczenia kradzieży danych.

Jedną z funkcji, która jest dobrodziejstwem dla wielu użytkowników, jest fakt, że macOS zapamiętuje wszystkie punkty dostępowe, z którymi jest połączony. Łatwo jest zidentyfikować między innymi nazwy sieci, a także rozgłasza wszystkie nazwy punktów dostępu za każdym razem, gdy szuka sieci. Jednak to dobrodziejstwo może stać się zmorą, ponieważ zagraża prywatności. Aby usunąć wszystkie sieci wymienione na liście, przejdź do Preferencji systemowych i zlokalizuj Sieć, a następnie przejdź do ustawień Zaawansowane.

Jak już wspomniałem, wszystko, co ma ustalony zestaw zasad, jest łatwiejsze do złamania, ponieważ cyberprzestępcy wiedzą, czego się spodziewać i skupią swoją energię na złamaniu określonego kodu lub włamaniu się do sieci. Jednak, gdy użytkownik podejmuje tak wiele środków ostrożności, z każdym podejmowanym krokiem staje się to trudniejsze. Ważne jest, abyśmy przejęli nasze bezpieczeństwo i prywatność w swoje ręce i nie polegali na oprogramowaniu, które jest tworzone na podstawie próbki użytkowników, którzy borykają się z najczęstszymi problemami.

Dodałem wszystkie punkty, które mogłem wymyślić i zastosować na moim Macu. Jeśli znasz jakieś inne lub znajdziesz problemy z którymkolwiek z wyżej wymienionych kroków, napisz w sekcji komentarzy, a na pewno znajdę rozwiązanie Twoich problemów.

Windows 11 vs. MacOS – Odkryj kluczowe różnice między tymi systemami operacyjnymi, aby pomóc w wyborze urządzenia.

Dowiedz się, jak zainstalować macOS na komputerze z Windows za pomocą szczegółowego przewodnika, który pokazuje dokładnie, jak uzyskać system operacyjny Apple na urządzeniu Microsoft.

Dowiedz się, jak przeglądać kod źródłowy na stronie internetowej w Apple Safari, korzystając z narzędzia Inspektor Sieci w Safari.

Jak odinstalować OneDrive na Macu? Oto przewodnik krok po kroku, który ułatwi Ci ten proces. Dowiedz się, jak szybko i skutecznie usunąć OneDrive z komputera Mac.

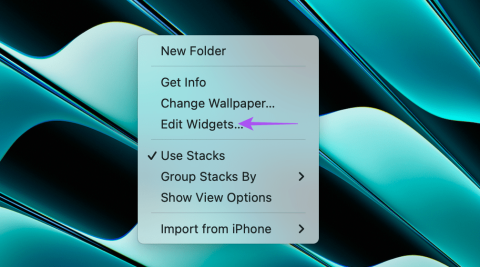

Chcesz pozbyć się wyskakujących okienek na Macu? Przeczytaj artykuł i dowiedz się, jak blokować i zezwalać na wyskakujące okienka na Macu. Ten krótki przewodnik pomoże odblokować wyskakujące okienka

Czy właśnie napotkałeś błąd „Nie można się skontaktować z serwerem odzyskiwania” w systemie macOS? Oto 4 skuteczne metody rozwiązania, które pomogą Ci szybciej przywrócić system.

Jeśli planujesz uaktualnienie do systemu macOS Sonoma, oto czym różni się on od systemu macOS Ventura pod względem funkcji.

Na komputerze Mac zmienne środowiskowe przechowują informacje, takie jak bieżący użytkownik, domyślne ścieżki do poleceń i nazwa komputera-hosta. Jeśli ty

Jeśli w programie Outlook brakuje przycisku Początek, wyłącz i włącz Pocztę domową na Wstążce. To szybkie obejście pomogło wielu użytkownikom.

Chcesz wysłać wiadomość e-mail do wielu odbiorców? Nie wiesz, jak utworzyć listę dystrybucyjną w Outlooku? Oto jak to zrobić bez wysiłku!