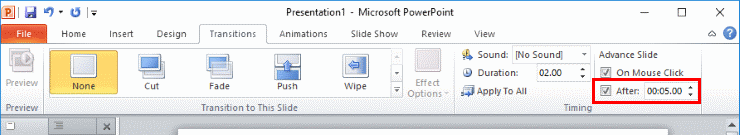

Como Avançar Automaticamente no PowerPoint 365

Um tutorial que mostra como fazer o Microsoft PowerPoint 365 reproduzir sua apresentação automaticamente definindo o tempo de Avançar Slides.

O principal objetivo deste artigo é melhorar a proteção online do Exchange para perda de dados ou conta comprometida seguindo as práticas recomendadas de segurança da Microsoft e passando pela configuração real. A Microsoft oferece dois níveis de segurança de email do Microsoft 365 – Proteção do Exchange Online (EOP) e Proteção Avançada contra Ameaças do Microsoft Defender. Essas soluções podem aprimorar a segurança da plataforma Microsoft e aliviar as preocupações de segurança de email do Microsoft 365.

1 Ativar criptografia de e-mail

2 Habilitar Blocos de Encaminhamento de Regras do Cliente

4 Não permitir delegação de caixa de correio

9 Configurar filtragem avançada

10 Configurar a política de links seguros e anexos seguros ATP

12 Não permitir o compartilhamento de detalhes do calendário

13 Ativar pesquisa de log de auditoria

14 Habilitar auditoria de caixa de correio para todos os usuários

15 comandos powershell de auditoria de caixa de correio

16 Revise as Mudanças de Função Semanalmente

17 Revise as Regras de Encaminhamento da Caixa de Correio Semanalmente

18 Revise o relatório de acesso à caixa de correio por não proprietários quinzenalmente

19 Revise o Relatório de Detecções de Malware Semanalmente

20 Revise seu relatório de atividade de provisionamento de conta semanalmente

Ativar criptografia de e-mail

As regras de criptografia de e-mail podem ser adicionadas para criptografar uma mensagem com uma palavra-chave específica na linha de assunto ou no corpo. O mais comum é adicionar “Secure” como palavra-chave no assunto para criptografar a mensagem. A criptografia de mensagens M365/O365 funciona com Outlook.com, Yahoo!, Gmail e outros serviços de e-mail. A criptografia de mensagens de email ajuda a garantir que apenas os destinatários pretendidos possam visualizar o conteúdo da mensagem.

Para verificar se seu locatário está configurado para criptografia, use o comando a seguir, certificando-se de que o valor do remetente seja uma conta válida em seu locatário:

Test-IRMConfiguration -Sender [email protected]

Se você vir “RESULTADO GERAL: APROVADO”, então você está pronto para ir

Leia também : Como criptografar emails do Microsoft 365 com ATP?

Ativar blocos de encaminhamento de regras do cliente

Esta é uma regra de transporte para ajudar a interromper a exfiltração de dados com regras criadas pelo cliente que encaminha automaticamente emails das caixas de correio dos usuários para endereços de email externos. Este é um método de vazamento de dados cada vez mais comum nas organizações.

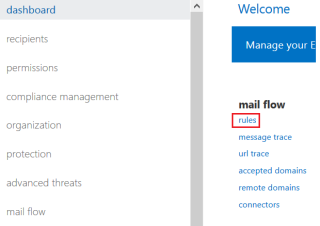

Vá para o Centro de administração do Exchange> Fluxo de e-mails> Regras

Clique no sinal de adição e selecione Aplicar criptografia de mensagens do Microsoft 365 e proteção de direitos às mensagens…

Adicione as seguintes propriedades à regra:

Dica 1: Para a 3ª condição, você precisa selecionar Propriedades da mensagem > Incluir este tipo de mensagem para obter a opção Encaminhamento automático para preencher

Dica 2 : Para a 4ª condição, você precisa selecionar Bloquear a mensagem …> rejeitar a mensagem e incluir uma explicação para preencher

Powershell

Não permitir delegação de caixa de correio

Remove-MailboxPermission -Identity Test1 -User Test2 -AccessRights FullAccess -InheritanceType All

Filtragem de conexão

Você usa a filtragem de conexão no EOP para identificar servidores de e-mail de origem bons ou ruins por seus endereços IP. Os principais componentes da política de filtro de conexão padrão são:

Lista de IPs Permitidos : Ignore a filtragem de spam para todas as mensagens recebidas dos servidores de e-mail de origem que você especifica por endereço IP ou intervalo de endereços IP. Para obter mais informações sobre como a Lista de Permissões de IP deve se encaixar em sua estratégia geral de remetentes seguros, consulte Criar listas de remetentes seguros no EOP .

Lista de Bloqueios de IP : Bloqueie todas as mensagens recebidas dos servidores de e-mail de origem que você especificar por endereço IP ou intervalo de endereços IP. As mensagens recebidas são rejeitadas, não são marcadas como spam e não ocorre filtragem adicional. Para obter mais informações sobre como a Lista de Bloqueios de IP deve se encaixar em sua estratégia geral de remetentes bloqueados, consulte Criar listas de remetentes bloqueados no EOP .

Spam e malware

Perguntas a serem feitas:

Malware

Isso já está configurado em toda a empresa por meio da política antimalware padrão. Você precisa criar políticas mais granulares para um determinado grupo de usuários, como notificações adicionais por meio de texto ou filtragem aprimorada com base em extensões de arquivo?

Política antiphishing

As assinaturas do Microsoft 365 vêm com uma política padrão para antiphishing pré-configurada, mas se você tiver o licenciamento correto para ATP, poderá definir configurações adicionais para tentativas de representação no locatário. Estaremos configurando essas configurações adicionais aqui.

Leia também : Microsoft Cloud App Security: o guia definitivo

Configurar filtragem avançada

For enhanced filtering configuration steps: click here

Configure ATP Safe Links and Safe Attachments Policy

Microsoft Defender Advanced Threat Protection (Microsoft Defender ATP) allows you to create policies for safe links and safe attachments across Exchange, Teams, OneDrive, and SharePoint. Real-time detonation occurs when a user clicks on any link and the content is contained in a sandbox environment. Attachments are opened inside a sandbox environment as well before they are fully delivered over email. This allows zero-day malicious attachments and links to be detected.

Add SPF, DKIM and DMARC

To add records:

Use the following format for the CNAME Record:

Where:

= our primary domain = The prefix of our MX record (ex. domain-com.mail.protection.outlook.com)

= domain.onmicrosoft.com

Example: DOMAIN = techieberry.com

CNAME Record #1:

Host Name: selector1._domainkey.techiebery.com

Points to address or value: selector1-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL: 3600

CNAME Record #2:

Host Name: selector2._domainkey.techiebery.com

Points to address or value: selector2-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL: 3600

_dmarc.domain TTL IN TXT “v=DMARC1; pct=100; p=policy

Onde :

= domínio que queremos proteger

= 3600

= indica que esta regra deve ser usada para 100% do email

= especifica qual política você deseja que o servidor de recebimento siga se o DMARC falhar.

NOTA: Você pode definir como nenhum, quarentena ou rejeitar

Exemplo :

Não permitir o compartilhamento de detalhes do calendário

Você não deve permitir que seus usuários compartilhem detalhes do calendário com usuários externos. Esse recurso permite que seus usuários compartilhem todos os detalhes de seus calendários com usuários externos. Os invasores geralmente gastam tempo aprendendo sobre sua organização (realizando reconhecimento) antes de iniciar um ataque. Os calendários disponíveis publicamente podem ajudar os invasores a entender as relações organizacionais e determinar quando usuários específicos podem estar mais vulneráveis a um ataque, como quando estão viajando.

Ativar pesquisa de registro de auditoria

Você deve habilitar a gravação de dados de auditoria para seu serviço Microsoft 365 ou Office 365 para garantir que você tenha um registro de cada usuário e interação do administrador com o serviço, incluindo Azure AD, Exchange Online, Microsoft Teams e SharePoint Online/OneDrive for Business. Esses dados possibilitarão a investigação e o escopo de uma violação de segurança, caso ela ocorra. Você (ou outro administrador) deve ativar o log de auditoria antes de começar a pesquisar o log de auditoria .

$auditlog = Search-UnifiedAuditLog -StartDate 01/01/2021 -EndDate 01/31/2021 -RecordType SharePointFileOperation

$auditlog | Select-Object -Property CreationDate,UserIds,RecordType,AuditData | Export-Csv -Append -Path c:\AuditLogs\PowerShellAuditlog.csv -NoTypeInformation

Habilitar auditoria de caixa de correio para todos os usuários

Por padrão, todo acesso de não proprietário é auditado, mas você deve habilitar a auditoria na caixa de correio para que o acesso do proprietário também seja auditado. Isso permitirá que você descubra o acesso ilícito da atividade do Exchange Online se a conta de um usuário tiver sido violada. Precisaremos executar um script do PowerShell para habilitar a auditoria para todos os usuários.

NOTA : Use o log de auditoria para pesquisar a atividade da caixa de correio que foi registrada. Você pode pesquisar a atividade de uma caixa de correio de usuário específica.

Lista de ações de auditoria de caixa de correio

Comandos powershell de auditoria de caixa de correio

Para verificar o status de auditoria de uma caixa de correio:

Get-Mailbox [email protected] | fl *auditoria*

Para pesquisar uma auditoria de caixa de correio:

Search-MailboxAuditLog [email protected] -ShowDetails -StartDate 01/01/2021 -EndDate 31/01/2021

Para exportar os resultados para um arquivo csv:

Search-MailboxAuditLog [email protected] -ShowDetails -StartDate 01/01/2021 -EndDate 01/31/2021 | Export-Csv C:\users\AuditLogs.csv -NoTypeInformation

Para visualizar e exportar logs com base em operações :

Search-MailboxAuditLog -Identity [email protected] -ResultSize 250000 -Operations HardDelete,Move,MoveToDeletedItems,SoftDelete -LogonTypes Admin,Delegate,Owner -StartDate 01/01/2021 -EndDate 01/31/2021 -ShowDetails | Export-Csv C:\AuditLogs.csv -NoTypeInformation

Para visualizar e exportar logs com base nos tipos de logon :

Search-MailboxAuditLog [email protected] -ResultSize 250000 -StartDate 01/01/2021 -EndDate 01/31/2021 -LogonTypes Owner,Delegate,Admin -ShowDetails | Export-Csv C:\AuditLogs.csv -NoTypeInformation

Revise as mudanças de função semanalmente

Você deve fazer isso porque deve observar as alterações ilícitas do grupo de funções, o que pode dar a um invasor privilégios elevados para realizar coisas mais perigosas e impactantes em sua locação.

Monitorar alterações de função em todos os locatários do cliente

Revise as regras de encaminhamento da caixa de correio semanalmente

Você deve revisar as regras de encaminhamento de caixa de correio para domínios externos pelo menos toda semana. Há várias maneiras de fazer isso, incluindo simplesmente revisar a lista de regras de encaminhamento de email para domínios externos em todas as suas caixas de correio usando um script do PowerShell ou revisar a atividade de criação de regra de encaminhamento de email na última semana da pesquisa de log de auditoria. Embora existam muitos usos legítimos de regras de encaminhamento de e-mail para outros locais, também é uma tática de exfiltração de dados muito popular para invasores. Você deve revisá-los regularmente para garantir que o e-mail de seus usuários não seja exfiltrado. A execução do script do PowerShell vinculado abaixo gerará dois arquivos csv, “MailboxDelegatePermissions” e “MailForwardingRulesToExternalDomains”, em sua pasta System32.

Revise o relatório de acesso à caixa de correio por não proprietários quinzenalmente

Este relatório mostra quais caixas de correio foram acessadas por alguém que não seja o proprietário da caixa de correio. Embora existam muitos usos legítimos de permissões de delegação, a revisão regular desse acesso pode ajudar a impedir que um invasor externo mantenha o acesso por um longo tempo e pode ajudar a descobrir atividades internas mal-intencionadas mais cedo.

Revise o relatório de detecções de malware semanalmente

Este relatório mostra instâncias específicas da Microsoft impedindo que um anexo de malware chegue aos seus usuários. Embora este relatório não seja estritamente acionável, revisá-lo dará a você uma noção do volume geral de malware direcionado a seus usuários, o que pode levar você a adotar mitigações de malware mais agressivas

Revise seu relatório de atividade de provisionamento de conta semanalmente

Este relatório inclui um histórico de tentativas de provisionar contas para aplicativos externos. Se você não costuma usar um provedor terceirizado para gerenciar contas, qualquer entrada na lista provavelmente é ilícita. Mas, se você fizer isso, essa é uma ótima maneira de monitorar os volumes de transações e procurar aplicativos de terceiros novos ou incomuns que estejam gerenciando usuários.

É assim que você melhora a proteção online do Exchange para uma melhor segurança.

Agora eu gostaria de ouvir de você:

Qual descoberta do relatório de hoje você achou mais interessante? Ou talvez você tenha uma pergunta sobre algo que eu abordei.

De qualquer forma, eu gostaria de ouvir de você. Então vá em frente e deixe um comentário abaixo.

Um tutorial que mostra como fazer o Microsoft PowerPoint 365 reproduzir sua apresentação automaticamente definindo o tempo de Avançar Slides.

Os Conjuntos de Estilo podem dar instantaneamente ao seu documento inteiro uma aparência polida e consistente. Veja como usar os Conjuntos de Estilo no Word e onde encontrá-los.

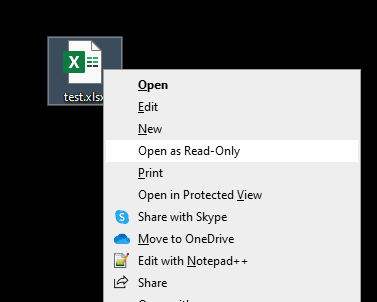

Force um prompt em seus arquivos do Microsoft Excel para Office 365 que diz Abrir como Somente Leitura com este guia.

Mostramos um truque que você pode usar para exportar facilmente todos os seus Contatos do Microsoft Outlook 365 para arquivos vCard.

Aprenda a ativar ou desativar a exibição de fórmulas em células no Microsoft Excel.

Aprenda como bloquear e desbloquear células no Microsoft Excel 365 com este tutorial.

É comum que a opção Junk esteja desativada no Microsoft Outlook. Este artigo mostra como lidar com isso.

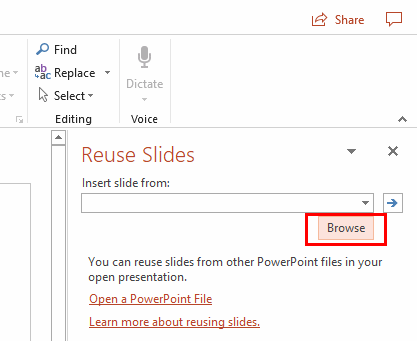

Um tutorial que mostra como importar slides de outro arquivo de apresentação do Microsoft PowerPoint 365.

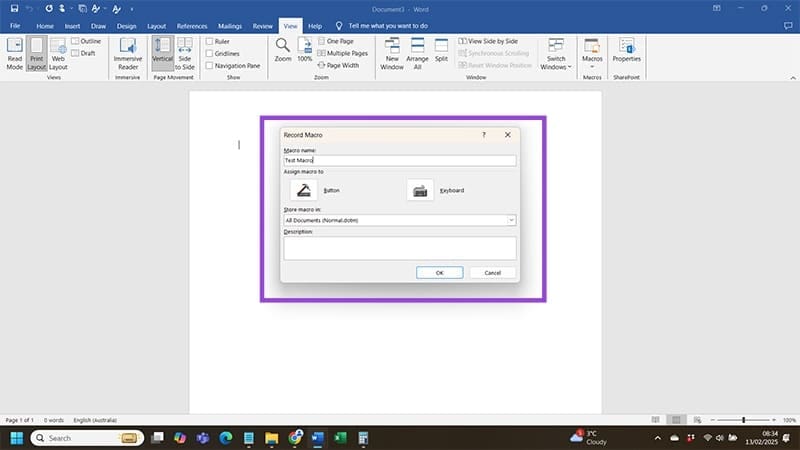

Descubra como criar uma Macro no Word para facilitar a execução de suas funções mais utilizadas em menos tempo.

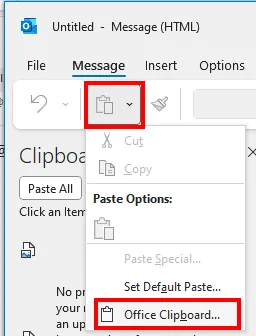

Mostramos como habilitar ou desabilitar as opções visíveis da área de transferência em aplicações do Microsoft Office 365.