Introducere

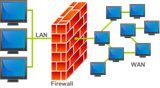

Un firewall este un tip de instrument de securitate a rețelei care controlează traficul de rețea de intrare și de ieșire în conformitate cu setul său de reguli predefinite. Putem folosi un firewall împreună cu alte măsuri de siguranță pentru a ne proteja serverele împotriva prizelor și atacurilor hackerilor.

Designul unui firewall poate fi fie un hardware dedicat, fie un program software care rulează pe mașina noastră. Pe CentOS 6, programul implicit pentru firewall este iptables.

În acest articol, vă voi arăta cum să configurați un firewall de bază iptables bazat pe aplicația Vultr „WordPress pe CentOS 6 x64”, care va bloca tot traficul, cu excepția serviciilor web, SSH, NTP, DNS și ping. Cu toate acestea, aceasta este doar o configurație preliminară care satisface nevoile comune de securitate. Ați avea nevoie de o configurație iptables mai sofisticată dacă aveți cerințe suplimentare.

Notă :

Dacă adăugați o adresă IPv6 serverului dvs., ar trebui să configurați și serviciul ip6tables. Configurarea tabelelor ip6 este în afara domeniului de aplicare al acestui articol.

Spre deosebire de CentOS 6, iptables nu mai este programul de firewall implicit pe CentOS 7 și a fost înlocuit cu un program numit firewalld. Dacă intenționați să folosiți CentOS 7, va trebui să vă configurați firewallul folosind firewalld.

Cerințe preliminare

Procesați recent o instanță de server cu aplicația Vultr „WordPress pe CentOS 6 x64”, apoi conectați-vă ca root.

Pasul 1: Determinați serviciile și porturile utilizate pe serverul dvs.

Presupun că acest server va găzdui doar un blog WordPress și nu va fi folosit ca un router sau nu va furniza alte servicii (de exemplu, e-mail, FTP, IRC etc.).

Aici, avem nevoie de următoarele servicii:

- HTTP (TCP pe portul 80)

- HTTPS (TCP pe portul 443)

- SSH (TCP la portul 22 în mod implicit, poate fi modificat în scopuri de securitate)

- NTP (UDP pe portul 123)

- DNS (TCP și UDP pe portul 53)

- ping (ICMP)

Toate celelalte porturi inutile vor fi blocate.

Iptables controlează traficul cu o listă de reguli. Când pachetele de rețea sunt trimise serverului nostru, iptables le va inspecta folosind fiecare regulă în ordine și vor acționa în consecință. Dacă o regulă este respectată, celelalte reguli vor fi ignorate. Dacă nu sunt respectate reguli, iptables vor utiliza politica implicită.

Întregul trafic poate fi clasificat în INPUT, OUTPUT și FORWARD.

- Traficul INPUT poate fi normal sau dăunător, trebuie permis în mod selectiv.

- În general, traficul de ieșire este considerat sigur și ar trebui permis.

- Traficul FORWARD este inutil și ar trebui blocat.

Acum, haideți să configuram regulile iptables în funcție de nevoile noastre. Toate comenzile următoare trebuie introduse de la terminalul SSH ca root.

Verificați regulile existente:

iptables -L -n

Aplicați toate regulile existente:

iptables -F; iptables -X; iptables -Z

Deoarece modificările la configurația iptables vor intra în vigoare imediat, dacă configurați greșit regulile iptables, puteți deveni blocat din serverul dvs. Puteți preveni blocarea accidentală cu următoarea comandă. Nu uitați să înlocuiți [Your-IP-Address]cu propria adresă publică IP sau interval de adrese IP (de exemplu, 201.55.119.43 sau 201.55.119.0/24).

iptables -A INPUT -s [Your-IP-Address] -p tcp --dport 22 -j ACCEPT

Permiteți tot traficul loopback (lo) și aruncați tot traficul la 127.0.0.0/8, altele decât lo:

iptables -A INPUT -i lo -j ACCEPT

iptables -A INPUT -d 127.0.0.0/8 -j REJECT

Blocați câteva atacuri comune:

iptables -A INPUT -p tcp ! --syn -m state --state NEW -j DROP

iptables -A INPUT -p tcp --tcp-flags ALL NONE -j DROP

iptables -A INPUT -p tcp --tcp-flags ALL ALL -j DROP

Acceptați toate conexiunile de intrare stabilite:

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

Permiteți traficul de intrare HTTP și HTTPS:

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

iptables -A INPUT -p tcp --dport 443 -j ACCEPT

Permite conexiuni SSH:

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

Permite conexiuni NTP:

iptables -A INPUT -p udp --dport 123 -j ACCEPT

Permiteți interogări DNS:

iptables -A INPUT -p udp --dport 53 -j ACCEPT

iptables -A INPUT -p tcp --dport 53 -j ACCEPT

Permiteți ping:

iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPT

În cele din urmă, setați politicile implicite:

iptables -P INPUT DROP

iptables -P OUTPUT ACCEPT

iptables -P FORWARD DROP

Pasul 3: Salvați configurațiile

Fiecare dintre modificările pe care le-am făcut mai sus au intrat în vigoare, dar nu sunt permanente. Dacă nu le salvăm pe hard disk, ele vor fi pierdute odată ce sistemul va fi repornit.

Salvați configurația iptables cu următoarea comandă:

service iptables save

Modificările noastre vor fi salvate în fișier /etc/sysconfig/iptables. Puteți revizui sau modifica regulile modificând acel fișier.

Soluții pentru blocarea accidentală

Dacă sunteți blocat din serverul dvs. din cauza unei greșeli de configurare, vă puteți recăpăta accesul cu unele soluții.

- Dacă nu ați salvat încă modificările la regulile iptables, puteți reporni serverul dvs. din interfața site-ului Vultr, atunci modificările vor fi eliminate.

- Dacă v-ați salvat modificările, vă puteți conecta la serverul dvs. prin intermediul consolei din interfața site-ului Vultr și la introducere

iptables -Fpentru a completa toate regulile iptables. Apoi puteți configura din nou regulile.