Khắc phục: Tôi không thể tắt Tìm kiếm thịnh hành trên Google

Nếu bạn không thể tắt các tìm kiếm thịnh hành trên Google Chrome, hãy thử các phương pháp như xóa bộ nhớ cache, chặn cookie và cập nhật trình duyệt.

Trong thời gian này, chúng ta đã nghe về các báo cáo hack và tin tặc lây lan mối đe dọa nhanh chóng như thế nào. Đối với người dùng, nó không bao giờ là đủ khủng khiếp. Tuy nhiên, đối với các hacker, nó nghiêng về niềm vui, sự học hỏi và quan trọng nhất là tiền.

Nhìn lại năm 2016, chúng ta có thể dự đoán rằng tin tặc đã có một khoảng thời gian vui vẻ. Họ đã lập trình, phát triển và làm cho một số chương trình độc hại hoạt động. Ngoài ra, họ đã quản lý để khiến người dùng sợ hãi, là người dùng cá nhân hoặc tổ chức. Nhưng điều vẫn còn là một truy vấn cơ bản đối với nhiều người dùng là - chính xác thì hack cấu thành là gì? Làm thế nào họ có thể bảo vệ mình khỏi nó?

Xem Thêm: Có Nên Khuyến khích Hacking không?

Hacking là gì?

Hacking theo nghĩa cơ bản nhất có nghĩa là những nỗ lực kỹ thuật được thực hiện để thao túng hành vi bình thường của một hệ thống hoặc các kết nối mạng và hệ thống được kết nối với nó. Thông thường, hack liên quan đến các cuộc tấn công lập trình độc hại trên internet và các mạng khác.

Hầu hết người dùng có suy nghĩ thụ động đối với việc hack. Tất nhiên, nhiều người trong số họ đã bị tấn công và tống tiền mà không có lý do thực sự. Tuy nhiên, khi đào sâu một chút, chúng tôi sẽ hiểu rằng có ba loại hack cụ thể là, hack mũ trắng, mũ xám và hack mũ đen. Trong số này, tin tặc thực hiện hành vi thứ hai, nơi mọi thứ được thực hiện đều là bất hợp pháp và là tội phạm. Đã nói rằng, nếu nó là bất hợp pháp thì tại sao nó lại được thực hành?

Xem thêm: Các sự cố hack làm rung chuyển Internet năm 2016

Hacking đã phát triển như thế nào?

Các loại hack đầu tiên đã được nhìn thấy vào những năm 1950 và 1960. Một số kỹ sư của MIT đã đặt ra thuật ngữ và khái niệm về hack bằng cách thực hành một số lập trình phần cứng và các ngôn ngữ cũ khác. Hồi đó, peeps không biết gì về việc hack và vì vậy họ đã chấp nhận nó như một nhãn hiệu tích cực. Tuy nhiên, nó sớm bị coi là một yếu tố bất lợi vì nó không giúp ích gì cho xã hội. Các cuộc tấn công hack tăng lên theo từng thập kỷ, trở nên mạnh mẽ và thường xuyên hơn. Những năm 1980 trở thành kỷ nguyên vàng cho hack. Thập kỷ đã có một nhóm tin tặc với tên '414s' bị FBI bắt giữ. Đó cũng là năm 1980 khi xã hội có đủ nhận thức về các hoạt động hack độc hại và bắt đầu tự bảo vệ mình khỏi các cuộc tấn công như vậy.

Với nhiều việc đã được thực hiện, việc hack không thấy có điểm dừng và chúng tôi đã có cuộc tấn công phần mềm độc hại nguy hiểm nhất đầu tiên - Ransomware. Nó nổi lên vào năm 1989 với tên gọi AIDS. Kể từ đó nhiều chương trình độc hại được phát triển và tấn công vào những người dùng vô tội.

Các cuộc tấn công Hacking nguy hiểm nhất?

Chúng ta đã có vô số loại virus trong suốt thời gian qua, nhưng chỉ một số trong số chúng có thể lây lan mối đe dọa của chúng đến mức chúng được phổ biến ngay lập tức. Một số chương trình độc hại này bao gồm CryptoLocker, ILOVEYOU, Strom Worm, Sasser & Netsky, v.v.

Trong số tất cả, Ransomware là một trong những chương trình phần mềm độc hại mạnh nhất đã phát triển mạnh mẽ trong thập kỷ này. Đặc biệt, năm 2016 được coi là 'Năm của Ransomware' và đã chứng kiến mức tăng trưởng 500% về số lượng lây nhiễm của nó. Một số cuộc tấn công Ransomware phổ biến nhất diễn ra trong năm bao gồm Nhà Trắng , KeyRanger chiếm quyền điều khiển máy Mac , Locky Ransomware tấn công các trường K10 , v.v. Tuy nhiên, vẫn có một số cuộc tấn công không được chú ý, bất kể chúng có nghiêm trọng hay không.

Xem Thêm: Bạn Đã Bao Giờ Tự Hỏi Hacker Kiếm Tiền Như Thế Nào?

Các cuộc tấn công không được chú ý trong năm nay

Không phải tất cả các cuộc tấn công đều nhận được ánh đèn sân khấu. Trên thực tế, có một số cuộc tấn công hoàn toàn không được chú ý bất kể chúng là những cuộc tấn công chính. Nói chung, các cuộc tấn công có chủ đích sẽ không được chú ý. Đây là những cuộc tấn công mà một khi hacker đã có được quyền truy cập vào hệ thống của người dùng, anh ta sẽ lấy thông tin và xóa sạch tất cả bằng chứng. Hơn nữa, điều này không có chỗ cho việc theo dõi và do đó họ không bao giờ được thông báo.

Có thể bạn thích: Các vụ hack máy tính nguy hiểm nhất khiến mọi người hoang mang

Làm thế nào bạn có thể tự bảo vệ mình trước các cuộc tấn công hack?

Trong khi công nghệ đang phát triển vượt bậc, các hoạt động độc hại cũng vậy. Người dùng luôn được các nhà nghiên cứu bảo mật yêu cầu theo dõi các hoạt động trực tuyến của bạn cũng như thực hiện các biện pháp bảo mật chắc chắn để tránh các cuộc tấn công hack. Xem xét các cuộc tấn công xuất hiện ngày nay, giải pháp thay thế tốt nhất để chống lại chúng là thực hiện một bản sao lưu an toàn của tất cả dữ liệu. Bạn phải sử dụng bảo mật đám mây để bảo vệ dữ liệu của mình . Đối với điều này, bạn có thể sử dụng Right Backupvà đảm bảo an toàn tuyệt đối cho dữ liệu của bạn. Ngoài ra, bạn cũng nên sử dụng các tiện ích mở rộng chặn quảng cáo, phần mềm chống vi-rút xác thực và luôn cập nhật phần mềm, ứng dụng và chương trình của mình. Chủ động thực hiện các biện pháp này sẽ giúp bạn có một năm 2017 an toàn (tốt, nếu không phải là hoàn toàn thì ít nhất là ở một mức độ nào đó) khi các cuộc tấn công hack dự kiến sẽ phát triển với mức độ khó khăn hơn.

Nếu bạn không thể tắt các tìm kiếm thịnh hành trên Google Chrome, hãy thử các phương pháp như xóa bộ nhớ cache, chặn cookie và cập nhật trình duyệt.

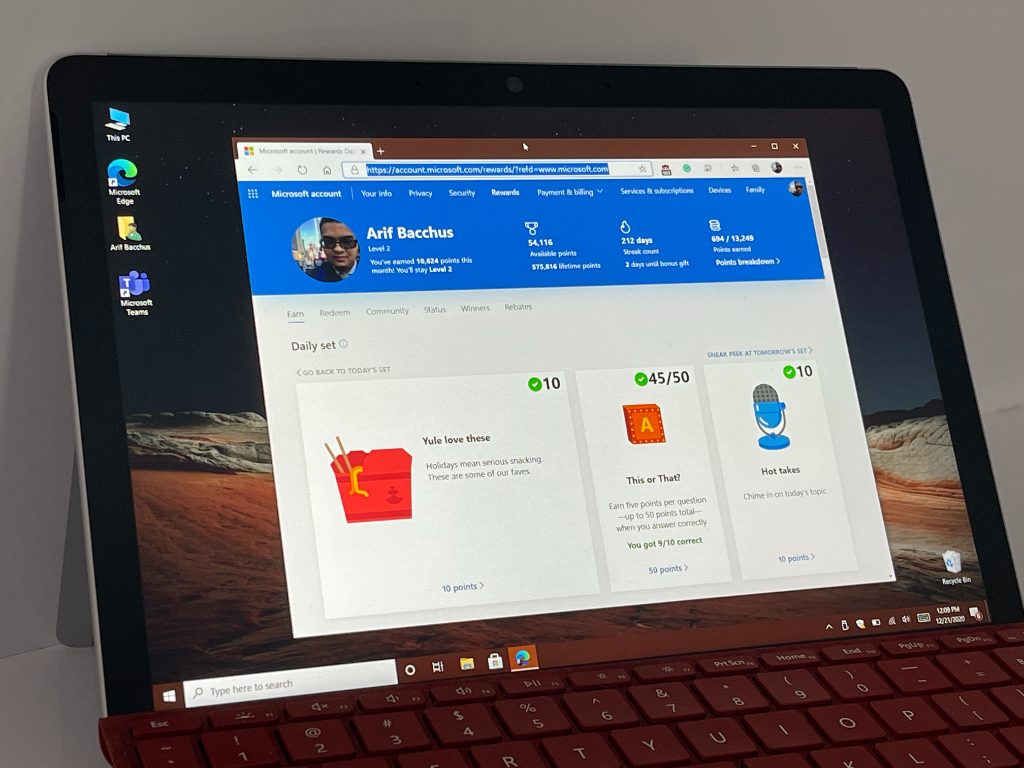

Dưới đây là cách bạn có thể tận dụng tối đa Microsoft Rewards trên Windows, Xbox, Mobile, mua sắm, v.v.

Nếu bạn không thể dán dữ liệu tổ chức của mình vào một ứng dụng nhất định, hãy lưu tệp có vấn đề và thử dán lại dữ liệu của bạn.

Hướng dẫn chi tiết cách xóa nền khỏi tệp PDF bằng các công cụ trực tuyến và ngoại tuyến. Tối ưu hóa tài liệu PDF của bạn với các phương pháp đơn giản và hiệu quả.

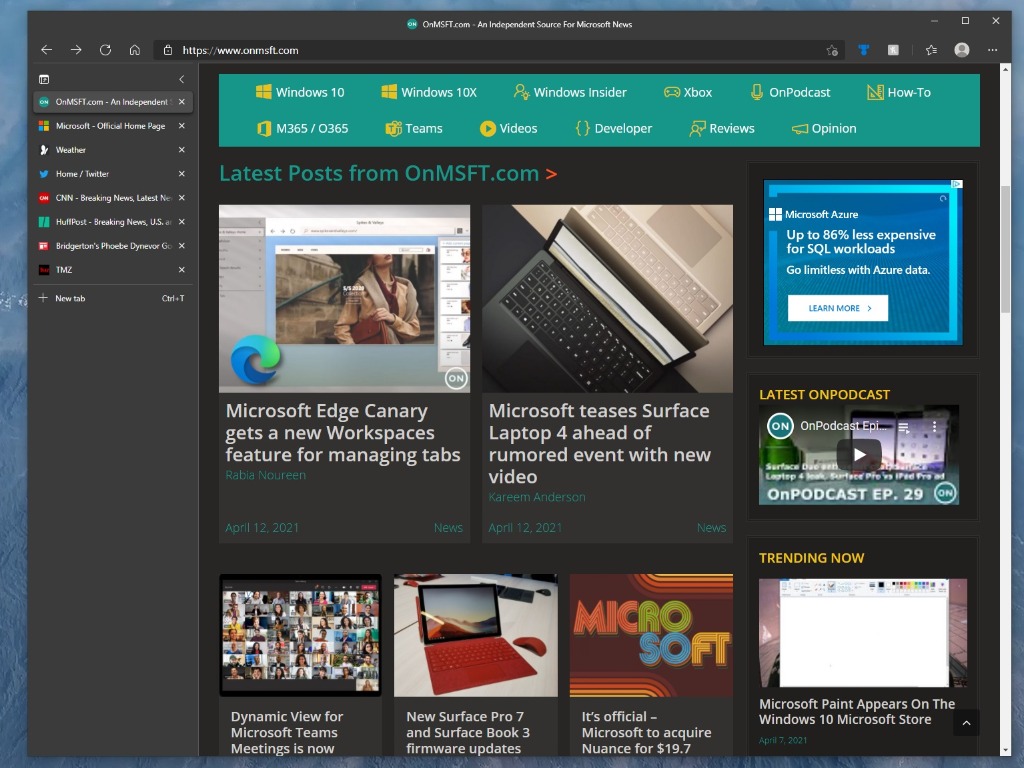

Hướng dẫn chi tiết về cách bật tab dọc trong Microsoft Edge, giúp bạn duyệt web nhanh hơn và hiệu quả hơn.

Bing không chỉ đơn thuần là lựa chọn thay thế Google, mà còn có nhiều tính năng độc đáo. Dưới đây là 8 mẹo hữu ích để tìm kiếm hiệu quả hơn trên Bing.

Khám phá cách đồng bộ hóa cài đặt Windows 10 của bạn trên tất cả các thiết bị với tài khoản Microsoft để tối ưu hóa trải nghiệm người dùng.

Đang sử dụng máy chủ của công ty từ nhiều địa điểm mà bạn quan tâm trong thời gian này. Tìm hiểu cách truy cập máy chủ của công ty từ các vị trí khác nhau một cách an toàn trong bài viết này.

Blog này sẽ giúp người dùng tải xuống, cài đặt và cập nhật driver Logitech G510 để đảm bảo có thể sử dụng đầy đủ các tính năng của Bàn phím Logitech này.

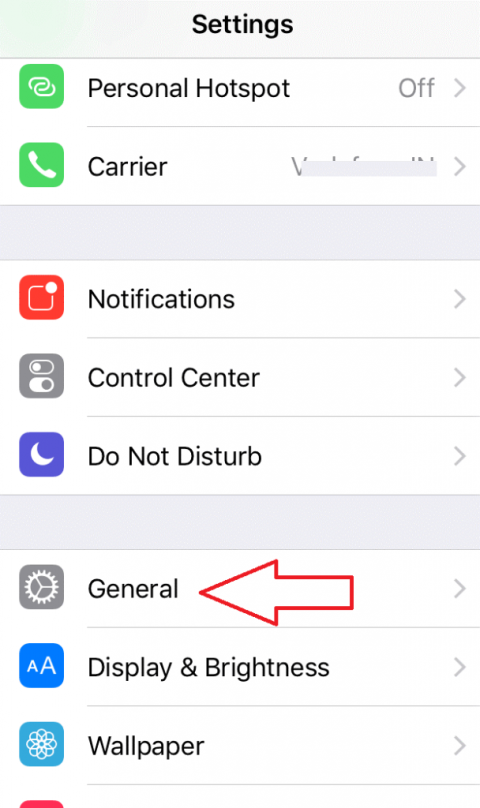

Bạn có vô tình nhấp vào nút tin cậy trong cửa sổ bật lên sau khi kết nối iPhone với máy tính không? Bạn có muốn không tin tưởng vào máy tính đó không? Sau đó, chỉ cần xem qua bài viết để tìm hiểu cách không tin cậy các máy tính mà trước đây bạn đã kết nối với iPhone của mình.