Cách thay đổi tài khoản email của bạn trên LinkedIn

Hướng dẫn chi tiết về cách thay đổi địa chỉ email liên kết với tài khoản LinkedIn của bạn, giúp bạn duy trì liên lạc hiệu quả hơn.

Khá nhiều nhà đều có mạng Wi-Fi. Mặc dù nhiều mạng trong số đó có thể không có mật khẩu, nhưng hầu hết mọi người đều có mạng gia đình được bảo vệ bằng mật khẩu. Điều bạn có thể không biết là mật khẩu không chỉ được sử dụng để hạn chế quyền truy cập vào Wi-Fi của bạn. Nó cũng được sử dụng như một khóa mã hóa để mã hóa dữ liệu được truyền giữa các thiết bị và bộ định tuyến tại nhà của bạn. Mã hóa này bảo vệ bạn khỏi những tin tặc có thể cố gắng “nghe” đường truyền Wi-Fi và sử dụng nó để xâm nhập vào mạng của bạn hoặc theo dõi hoạt động internet của bạn.

Ít nhất, mã hóa được cho là để bảo vệ bạn khỏi tin tặc. Thật không may, không phải tất cả các mã hóa đều mạnh như nó cần. WEP, viết tắt của Wired Equivalent Privacy là một trong những ví dụ đó. Nghiên cứu đã được chỉ ra và các công cụ có sẵn công khai có thể xâm nhập vào bất kỳ mạng Wi-Fi nào sử dụng WEP trong vòng ít nhất một phút.

WEP là tùy chọn mã hóa duy nhất được hỗ trợ trong bản phát hành giao thức Wi-Fi đầu tiên vào năm 1997. Giao thức này tương đối đơn giản khi được chia nhỏ. Khóa mã hóa 40 bit được kết hợp với Vectơ khởi tạo 24 bit (IV) được tạo ngẫu nhiên để tạo “hạt giống” 64 bit. Hạt giống được sử dụng để cung cấp cho mật mã RC4 một điểm bắt đầu, từ đó nó tạo ra một dòng khóa nhị phân. Dòng khóa sau đó được XOR với dữ liệu được mã hóa, được gọi là “văn bản thuần túy” để tạo “bản mã”.

Mẹo: XOR là một quá trình so sánh logic so sánh hai giá trị nhị phân. XOR là viết tắt của “độc quyền hoặc”, vì vậy nó đúng nếu chỉ một trong hai giá trị là đúng (nhị phân 1).

Để giải mã và truy xuất bản rõ, bạn chỉ cần XOR lại bản mã với dòng khóa. Dòng khóa có thể được tạo lại vì người nhận biết khóa mã hóa và được gửi IV dưới dạng văn bản thuần túy. Khi mật mã mã hóa được cung cấp cùng một hạt giống, nó sẽ tạo ra cùng một đầu ra.

Đây là thuật toán mạnh nhất có thể có khi nó được viết vào năm 1997. Vào thời điểm đó, mã hóa được phân loại hợp pháp như một loại vũ khí và do đó phải chịu sự kiểm soát xuất khẩu nghiêm ngặt ở Mỹ.

Thật không may, điểm yếu về mặt pháp lý của khóa mã hóa có nghĩa là việc phá vỡ WEP tương đối dễ dàng. Năm 2001, ba nhà nghiên cứu bảo mật đã công bố chi tiết về một cuộc tấn công thụ động vào WEP có thể được sử dụng để khôi phục khóa mã hóa chỉ bằng cách nghe trộm lưu lượng truy cập Wi-Fi.

Khi sử dụng mật mã luồng chẳng hạn như RC4, điều quan trọng là đảm bảo rằng cùng một luồng khóa không bao giờ được sử dụng hai lần. Đây là lý do tại sao một IV ngẫu nhiên được sử dụng, nó thay đổi đối với mỗi gói mạng được gửi đi, ngăn không cho luồng khóa giống hệt nhau mỗi lần như vậy nếu chỉ sử dụng khóa mã hóa. Thật không may, IV 24-bit chỉ đơn giản là không đủ dài để đảm bảo đủ khả năng kết hợp. Sau 5000 gói mạng, có 50% khả năng IV đó sẽ được sử dụng lại.

Vấn đề với việc sử dụng cùng một IV, là nó có nghĩa là cùng một dòng khóa được sử dụng. Trong trường hợp này, phân tích mật mã (phân tích dữ liệu mật mã) có thể được thực hiện để xác định khóa mã hóa ban đầu.

Trong một mạng được sử dụng nhiều, hơn 5000 gói tin có thể được gửi đi trong một phút. Ngay cả khi mạng không được sử dụng nhiều, kẻ tấn công vẫn có thể lừa các thiết bị gửi nhiều gói tin hơn. Phần mềm hiện có sẵn miễn phí có thể thực hiện toàn bộ quy trình trong vài phút.

Khi các hạn chế xuất khẩu mã hóa của Hoa Kỳ được nới lỏng, giao thức WEP đã được nâng cấp để hỗ trợ các khóa mã hóa lớn hơn, tuy nhiên, sự tiếp nhận không đặc biệt phổ biến và giao thức này vẫn còn một số điểm yếu. Một trong những vấn đề như vậy là việc sử dụng thuật toán RC4, hiện được nhiều người coi là quá yếu để được coi là an toàn.

Năm 2003, WPA (viết tắt của Wi-Fi Protected Access) được phát hành như một sự thay thế khẩn cấp cho thuật toán WEP rõ ràng là yếu và dễ bị tấn công. Một năm sau, vào năm 2004, giao thức WPA2 đầy đủ được phát hành và trở thành tiêu chuẩn mã hóa Wi-Fi và WEP chính thức không được dùng nữa.

Mẹo: Ngừng sử dụng là quá trình loại bỏ một tiêu chuẩn. Nó chỉ ra rằng tiêu chuẩn không dùng nữa sẽ không còn được sử dụng nữa.

Nếu có sẵn, giao thức WPA3 nên được sử dụng, với WPA2 là vị trí dự phòng. Cho rằng WPA2 được phát hành vào năm 2004, chỉ một số lượng hạn chế của phần cứng kế thừa thậm chí sẽ không hỗ trợ WPA2. Trong những trường hợp đó, WPA và WEP vẫn tốt hơn là không có mã hóa, tuy nhiên, bạn nên lưu ý rằng bất kỳ ai muốn truy cập mạng Wi-Fi của bạn đều có thể làm như vậy tương đối dễ dàng trong trường hợp WEP hoặc WPA.

Hướng dẫn chi tiết về cách thay đổi địa chỉ email liên kết với tài khoản LinkedIn của bạn, giúp bạn duy trì liên lạc hiệu quả hơn.

Khám phá những lý do phổ biến khiến Avast VPN không hoạt động và cách khắc phục hiệu quả để bạn có thể duy trì kết nối Internet

Nhiều người gặp lỗi "Tìm nạp dữ liệu trên Facebook". Bài viết này sẽ hướng dẫn bạn 7 cách khắc phục hiệu quả và tối ưu nhất.

Mặc dù Google Maps không hỗ trợ chức năng bán kính, nhưng bạn có thể sử dụng dịch vụ bản đồ trực tuyến như CalcMaps và Maps.ie để vẽ bán kính xung quanh một vị trí.

Hướng dẫn cách khắc phục lỗi "Lỗi thực hiện truy vấn" trên Facebook. Đăng xuất, xóa bộ nhớ cache và khởi động lại thiết bị là các giải pháp hiệu quả.

Hướng dẫn chi tiết cách kiểm tra độ mạnh của mật khẩu, các loại tấn công phổ biến, và 5 bí quyết tạo mật khẩu an toàn, dễ nhớ. Tối ưu hóa bảo mật tài khoản của bạn ngay hôm nay!

Lời nhắc luôn là điểm nổi bật chính của Google Home. Họ chắc chắn làm cho cuộc sống của chúng tôi dễ dàng hơn. Hãy cùng tìm hiểu nhanh về cách tạo lời nhắc trên Google Home để bạn không bao giờ bỏ lỡ việc làm việc vặt quan trọng.

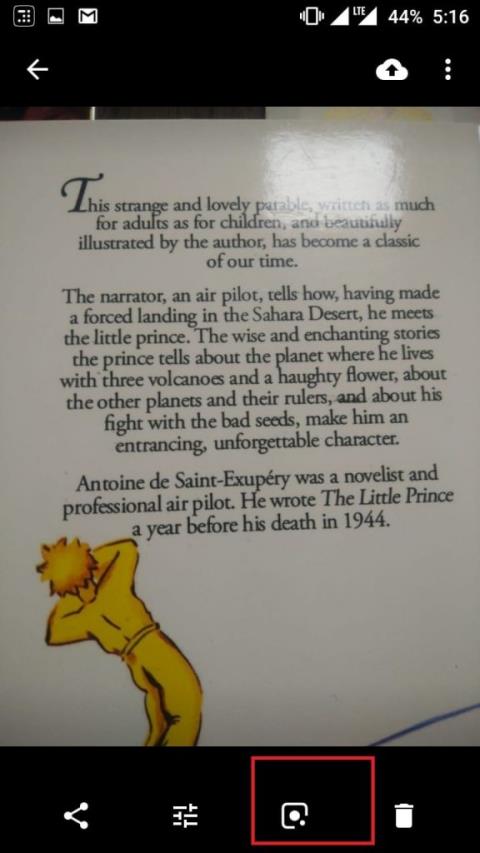

Việc nhập câu trích dẫn yêu thích từ cuốn sách của bạn lên Facebook rất tốn thời gian và có nhiều lỗi. Tìm hiểu cách sử dụng Google Lens để sao chép văn bản từ sách sang thiết bị của bạn.

Đôi khi, khi đang làm việc trên Chrome, bạn không thể truy cập một số trang web nhất định và gặp lỗi “Fix Server DNS address could not be seek in Chrome”. Đây là cách bạn có thể giải quyết vấn đề.

Nếu bạn muốn loại bỏ thông báo Khôi phục trang trên Microsoft Edge, chỉ cần đóng trình duyệt hoặc nhấn phím Escape.