ماذا تفعل إذا لم يتم شحن Powerbeats Pro في العلبة

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

هناك الكثير من البرامج الضارة المنتشرة على الإنترنت. لحسن الحظ ، هناك العديد من تدابير الحماية المتاحة. تم تصميم بعضها ، مثل منتجات مكافحة الفيروسات ، ليتم تشغيلها على أساس كل جهاز وهي مثالية للأفراد الذين لديهم عدد صغير من الأجهزة. برامج مكافحة الفيروسات مفيدة أيضًا في شبكات المؤسسات الكبيرة. ومع ذلك ، فإن إحدى المشكلات الموجودة هناك هي ببساطة عدد الأجهزة التي لديها برنامج مكافحة فيروسات يعمل بعد ذلك والذي يقوم فقط بإعداد التقارير على الجهاز. تريد شبكة المؤسسة حقًا الحصول على تقارير عن حوادث مكافحة الفيروسات لتكون مركزية. ما هي ميزة للمستخدمين المنزليين هو ضعف شبكات المؤسسة.

تجاوز برامج مكافحة الفيروسات

لأخذ الأمور إلى أبعد من ذلك ، هناك حاجة إلى نهج مختلف. يشار إلى هذا النهج باسم IDS أو نظام كشف التسلل. هناك العديد من الاختلافات المختلفة في نظام كشف التسلل ، وكثير منها يمكن أن يكمل بعضها البعض. على سبيل المثال ، يمكن تكليف IDS بمراقبة حركة مرور الجهاز أو الشبكة. يشار إلى جهاز مراقبة IDS باسم HIDS أو نظام اكتشاف التسلل المضيف (القائم على). يُعرف نظام IDS لمراقبة الشبكة باسم NIDS أو نظام اكتشاف اختراق الشبكة. يشبه HIDS مجموعة برامج مكافحة الفيروسات ، حيث يقوم بمراقبة الجهاز وإرسال التقارير إلى نظام مركزي.

يتم وضع NIDS عمومًا في منطقة ذات حركة مرور عالية في الشبكة. غالبًا ما يكون هذا إما على شبكة أساسية / جهاز توجيه أساسي أو على حدود الشبكة واتصالها بالإنترنت. يمكن تكوين NIDS ليكون مضمّنًا أو في تكوين صنبور. يمكن أن تقوم NIDS المضمنة بتصفية حركة المرور بشكل نشط استنادًا إلى الاكتشافات باعتبارها واجهة IPS (سمة سنعود إليها لاحقًا) ، ومع ذلك ، فإنها تعمل كنقطة فشل واحدة. يعكس تكوين النقر بشكل أساسي جميع حركة مرور الشبكة إلى NIDS. يمكنه بعد ذلك أداء وظائف المراقبة الخاصة به دون التصرف كنقطة فشل واحدة.

طرق المراقبة

يستخدم IDS عادةً مجموعة من طرق الكشف. النهج الكلاسيكي هو بالضبط ما يستخدم في منتجات مكافحة الفيروسات ؛ الكشف القائم على التوقيع. في هذا ، يقارن IDS البرامج أو حركة مرور الشبكة التي تمت ملاحظتها بمجموعة كبيرة من تواقيع البرامج الضارة المعروفة وحركة مرور الشبكة الضارة. هذه طريقة معروفة وفعالة بشكل عام لمواجهة التهديدات المعروفة. ومع ذلك ، فإن المراقبة القائمة على التوقيع ليست رصاصة فضية. تكمن مشكلة التوقيعات في أنك تحتاج أولاً إلى اكتشاف البرامج الضارة ثم إضافة توقيعها إلى قائمة المقارنة. هذا يجعلها غير مجدية في اكتشاف هجمات جديدة وعرضة للاختلافات في التقنيات الحالية.

الطريقة البديلة الرئيسية التي يستخدمها نظام كشف التسلل لتحديد الهوية هي السلوك الشاذ. يأخذ الاكتشاف المستند إلى الحالة الشاذة خطًا أساسيًا للاستخدام القياسي ثم يعد تقارير عن النشاط غير المعتاد. يمكن أن تكون هذه أداة قوية. حتى أنه يمكن أن يسلط الضوء على خطر من تهديد محتمل من الداخل. تكمن المشكلة الرئيسية في هذا في أنه يحتاج إلى ضبطه وفقًا للسلوك الأساسي لكل نظام مما يعني أنه يجب تدريبه. هذا يعني أنه إذا تم اختراق النظام بالفعل أثناء تدريب IDS ، فلن يرى النشاط الضار على أنه غير معتاد.

المجال النامي هو استخدام الشبكات العصبية الاصطناعية لأداء عملية الكشف القائمة على الشذوذ. يظهر هذا المجال واعدًا ولكنه لا يزال جديدًا إلى حد ما ومن المحتمل أن يواجه تحديات مماثلة للإصدارات الأكثر كلاسيكية من الاكتشاف القائم على الشذوذ.

المركزية: نقمة أم نعمة؟

تعتبر المركزية واحدة من السمات الرئيسية لنظام IDS. يسمح لفريق أمان الشبكة بجمع تحديثات حالة الشبكة والجهاز الحية. يتضمن هذا الكثير من المعلومات ، معظمها "كل شيء على ما يرام". لتقليل فرص حدوث السلبيات الخاطئة ، أي فقدان نشاط ضار ، يتم تكوين معظم أنظمة اكتشاف الأخطاء وإصلاحها بحيث تكون شديدة "الارتعاش". يتم الإبلاغ عن أدنى تلميح لشيء ما. غالبًا ما يتم فرز هذا التقرير بواسطة إنسان. إذا كان هناك العديد من الإيجابيات الكاذبة ، يمكن أن يغرق الفريق المسؤول بسرعة ويواجه الإرهاق. لتجنب ذلك ، قد يتم إدخال المرشحات لتقليل حساسية نظام كشف التسلل ، ولكن هذا يزيد من مخاطر السلبيات الكاذبة. بالإضافة إلى ذلك،

غالبًا ما تتضمن مركزة النظام أيضًا إضافة نظام SIEM معقد. SIEM تعني معلومات الأمان ونظام إدارة الأحداث. يتضمن عادةً مجموعة من وكلاء التجميع حول الشبكة التي تجمع التقارير من الأجهزة المجاورة. يقوم وكلاء التحصيل هؤلاء بعد ذلك بإرسال التقارير إلى نظام الإدارة المركزي. يؤدي إدخال SIEM إلى زيادة سطح تهديد الشبكة. غالبًا ما تكون أنظمة الأمان مؤمنة جيدًا إلى حد ما ، ولكن هذا ليس ضمانًا ، وقد تكون هي نفسها عرضة للإصابة بالبرامج الضارة التي تمنع نفسها من الإبلاغ عنها. هذا ، مع ذلك ، يمثل دائمًا خطرًا على أي نظام أمان.

أتمتة الردود مع IPS

IDS هو في الأساس نظام تحذير. يبحث عن نشاط ضار ثم يرسل تنبيهات إلى فريق المراقبة. هذا يعني أن الإنسان ينظر إلى كل شيء ، لكن هذا يأتي في خطر التأخير ، خاصة في حالة اندفاع النشاط. على سبيل المثال. تخيل لو تمكن فيروس رانسوم وير من الوصول إلى الشبكة. قد يستغرق المراجعون بعض الوقت لتحديد تنبيه IDS على أنه شرعي وفي هذه النقطة قد تكون الدودة قد انتشرت أكثر.

يُطلق على نظام IDS الذي يعمل على أتمتة عملية التصرف بناءً على تنبيهات عالية اليقين اسم IPS أو IDPS مع وضع الحرف "P" على "الحماية". تتخذ IPS إجراءات آلية لمحاولة تقليل المخاطر. بالطبع ، مع ارتفاع معدل الإيجابية الخاطئة لـ IDS ، فأنت لا تريد أن تعمل IPS على كل تنبيه ، فقط على تلك التي تعتبر عالية اليقين.

على HIDS ، تعمل IPS مثل وظيفة عزل برنامج مكافحة الفيروسات. يقوم تلقائيًا بإغلاق البرامج الضارة المشتبه بها وتنبيه فريق الأمان لتحليل الحادث. على NIDS ، يجب أن تكون IPS مضمنة. هذا يعني أن كل حركة المرور يجب أن تمر عبر IPS ، مما يجعلها نقطة فشل واحدة. على العكس من ذلك ، يمكنه إزالة أو إسقاط حركة مرور الشبكة المشبوهة وتنبيه فريق الأمان لمراجعة الحادث.

الميزة الرئيسية لـ IPS على IDS الخالص هي أنه يمكن أن يستجيب تلقائيًا للعديد من التهديدات بشكل أسرع بكثير مما يمكن تحقيقه من خلال المراجعة البشرية فقط. هذا يسمح لها بمنع أشياء مثل أحداث استخراج البيانات أثناء حدوثها بدلاً من مجرد تحديد أنها حدثت بعد وقوعها.

محددات

IDS له العديد من القيود. تعتمد وظيفة الكشف المستند إلى التوقيع على التوقيعات الحديثة ، مما يجعلها أقل فعالية في اكتشاف البرامج الضارة الجديدة التي يحتمل أن تكون أكثر خطورة. المعدل الإيجابي الخاطئ مرتفع بشكل عام ويمكن أن تكون هناك فترات طويلة بين القضايا المشروعة. هذا يمكن أن يؤدي إلى أن يصبح فريق الأمن غير حساس ومتساهل بشأن أجهزة الإنذار. يزيد هذا الموقف من خطر أنهم يخطئون في تصنيف إيجابي حقيقي نادر على أنه إيجابي كاذب.

تستخدم أدوات تحليل حركة مرور الشبكة عادةً مكتبات قياسية لتحليل حركة مرور الشبكة. إذا كانت حركة المرور ضارة وتستغل عيبًا في المكتبة ، فقد يكون من الممكن إصابة نظام IDS نفسه. تعمل NIDS المضمنة كنقاط فشل فردية. إنهم بحاجة إلى تحليل حجم كبير من حركة المرور بسرعة كبيرة ، وإذا لم يتمكنوا من مواكبة ذلك ، فيجب عليهم إما إسقاطها ، مما يتسبب في حدوث مشكلات في الأداء / الاستقرار ، أو السماح بمرورها ، مما قد يؤدي إلى فقدان نشاط ضار.

يتطلب تدريب نظام قائم على الانحراف أن تكون الشبكة آمنة في المقام الأول. إذا كان هناك بالفعل برنامج ضار متصل على الشبكة ، فسيتم تضمين ذلك كالمعتاد في الأساس ويتم تجاهله. بالإضافة إلى ذلك ، يمكن أن يتوسع خط الأساس ببطء من قبل فاعل ضار يأخذ وقته ببساطة في دفع الحدود ، وتمديدها بدلاً من كسرها. أخيرًا ، لا يمكن لـ IDS بمفرده تحليل حركة المرور المشفرة. لتتمكن من القيام بذلك ، ستحتاج المؤسسة إلى Man in the Middle (MitM) حركة المرور بشهادة جذر الشركة. وقد أدى هذا في الماضي إلى ظهور مخاطره الخاصة. مع النسبة المئوية لحركة مرور الشبكة الحديثة التي تظل غير مشفرة ، يمكن أن يحد هذا إلى حد ما من فائدة NIDS. وتجدر الإشارة إلى أنه حتى بدون فك تشفير حركة المرور ،

خاتمة

IDS هو نظام كشف التسلل. إنها في الأساس نسخة مطورة من منتج مضاد فيروسات مصمم للاستخدام في شبكات المؤسسات ويتميز بإعداد تقارير مركزية من خلال SIEM. يمكن أن تعمل على كل من الأجهزة الفردية ومراقبة حركة مرور الشبكة العامة في المتغيرات المعروفة باسم HIDS و NIDS على التوالي. يعاني IDS من معدلات إيجابية كاذبة عالية جدًا في محاولة لتجنب السلبيات الكاذبة. عادة ، يتم فرز التقارير من قبل فريق الأمن البشري. بعض الإجراءات ، عندما تكون ثقة الاكتشاف عالية ، قد تتم تلقائيًا ثم يتم وضع علامة عليها للمراجعة. يُعرف هذا النظام باسم IPS أو IDPS.

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

الحفاظ على معداتك في حالة جيدة أمر ضروري. إليك بعض النصائح المفيدة للحفاظ على طابعتك ثلاثية الأبعاد في أفضل حالة.

كيفية تفعيل ميزة المسح الضوئي على كانون بيكسما MG5220 عندما تكون خراطيش الحبر فارغة.

اكتشف بعض الأسباب المحتملة وراء سخونة جهاز الكمبيوتر المحمول الخاص بك، بالإضافة إلى نصائح وحيل لتجنب هذه المشكلة والحفاظ على برودة جهازك.

أنت تستعد لقضاء ليلة من الألعاب، وستكون ليلة مهمة – لقد قمت للتو بشراء “Star Wars Outlaws” على خدمة بث GeForce Now. اكتشف الحل المعروف الوحيد الذي يوضح لك كيفية إصلاح رمز الخطأ GeForce Now 0xC272008F حتى تتمكن من البدء في لعب ألعاب Ubisoft مرة أخرى.

الحفاظ على طابعاتك ثلاثية الأبعاد أمر مهم جدًا للحصول على أفضل النتائج. إليك بعض النصائح الهامة التي يجب أخذها في الاعتبار.

هل تواجه صعوبة في معرفة ما هو عنوان IP الذي يستخدمه طابعتك؟ سنوضح لك كيفية العثور عليه.

إذا كنت غير متأكد من شراء AirPods لهاتفك Samsung، يمكن أن تساعدك هذه الدليل بالتأكيد. السؤال الأكثر وضوحًا هو ما إذا كان الجهازين متوافقين.

في العصر الرقمي الحديث، حيث تعد البيانات أحد الأصول القيمة، يمكن أن يكون استنساخ القرص الصلب على نظام التشغيل Windows عملية حاسمة بالنسبة للكثيرين. هذا الدليل الشامل

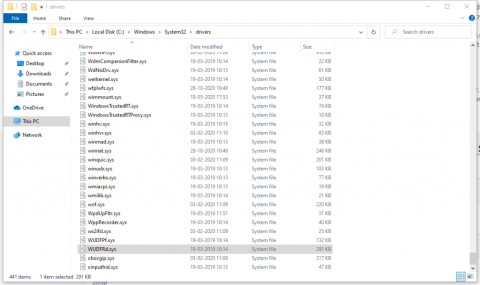

هل تواجه رسالة الخطأ أثناء تشغيل جهاز الكمبيوتر الخاص بك والتي تفيد بفشل تحميل برنامج التشغيل WUDFRd على جهاز الكمبيوتر الخاص بك؟