ماذا تفعل إذا لم يتم شحن Powerbeats Pro في العلبة

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

حتى يتصل جهازك بأي جهاز آخر يحتاج إلى الاتصال به. إذا كان الجهاز الآخر موجودًا فعليًا ، فهذا بسيط جدًا. يمكنك فقط توصيل كبل بين الجهازين. من الضروري بالنسبة لهم مشاركة نوع من معايير الاتصال ولكن المبدأ الأساسي قائم. بالطبع ، معظم الأجهزة التي قد ترغب في الاتصال بها غير موجودة فعليًا. بدلاً من ذلك ، تحتاج إلى الاتصال بهم عبر شبكة كمبيوتر عادةً باستخدام الإنترنت.

تكمن المشكلة في ذلك في أنه من المحتمل أن يكون هناك الآن العديد من الرسل الذين يحتاجون إلى تمرير اتصالاتك ذهابًا وإيابًا. للتواصل بشكل صحيح من خلال الأطراف الوسيطة ، يجب أن تكون قادرًا على الوثوق بهم. بدلاً من ذلك ، يجب أن تكون قادرًا على التأكد من أنهم لا يستطيعون قراءة اتصالاتك أو تعديلها. هذا هو أساس التشفير. يسمح لك بالتواصل بشكل آمن عبر قناة غير آمنة.

الشيء هو أنه حتى مع وجود التشفير قيد التشغيل ، لا يزال هناك بعض الجهات الفاعلة السيئة تحاول الوصول إلى المعلومات الحساسة. إحدى الطرق التي يمكنهم بها محاولة القيام بذلك هي القيام بهجوم Man-in-the-Middle أو MitM.

وانشاء

لكي يعمل MitM ، يجب أن يكون المهاجم أحد الأطراف التي ترسل البيانات التي يريد الوصول إليها. هناك عدة طرق لتحقيق ذلك. الأول بسيط نسبيًا ، قم بتشغيل نقطة وصول للإنترنت ، وهذا هو بالضبط سبب توخي الحذر من نقاط اتصال Wi-Fi المجانية العشوائية. من السهل القيام بذلك ، والمشكلة هي أنه قد لا يكون من السهل جعل شخص معين يتصل بشبكة معينة.

تتمثل الخيارات البديلة في تكوين جهاز الضحية لاستخدام جهازك كخادم وكيل أو ليكون مزود خدمة الإنترنت للضحية. من الناحية الواقعية ، إذا تمكن المهاجم من ضبط أجهزته ليتم استخدامه كوكيل ، فمن المحتمل أن يكون لديه أكثر من وصول كافٍ إلى جهاز الكمبيوتر الخاص بك للحصول على المعلومات التي يريدها. من الناحية النظرية ، يمكن لمزود خدمة الإنترنت لأي شخص أن يستهدفهم أيضًا لأن حركة المرور الخاصة بهم تمر عبر مزود خدمة الإنترنت الخاص بهم. مزود VPN / الوكيل في نفس موقع مزود خدمة الإنترنت تمامًا وقد يكون أو لا يكون جديرًا بالثقة.

ملاحظة: إذا كنت تفكر في الحصول على VPN للحماية من مزود خدمة الإنترنت ، فمن المهم أن تفهم أن مزود VPN يصبح عندئذٍ مزود خدمة الإنترنت الفعال. على هذا النحو ، يجب أن تنطبق جميع المخاوف الأمنية نفسها عليهم أيضًا.

السلبي MitM

في حين أن العديد من الأجهزة قد تكون في وضع MitM ، فإن معظمها لن يكون ضارًا. ومع ذلك ، يحمي التشفير من العناصر الموجودة ويساعد على تحسين خصوصيتك. يمكن للمهاجم في موقع MitM ببساطة استخدام موقعه "للاستماع" إلى تدفق حركة المرور. وبهذه الطريقة يمكنهم تتبع بعض التفاصيل الغامضة لحركة المرور المشفرة وقراءة حركة المرور غير المشفرة.

في هذا النوع من السيناريو ، يمكن للمهاجم في موقع MitM دائمًا قراءة أو تعديل حركة المرور غير المشفرة. إنه فقط التشفير الذي يمنع ذلك.

نشط MitM

قد لا يكون المهاجم الذي واجه مشكلة في الوصول إلى هذا الموقف سعيدًا بالضرورة عند قراءة / تعديل البيانات غير المشفرة فقط. على هذا النحو ، قد يحاولون القيام بهجوم نشط بدلاً من ذلك.

في هذا السيناريو ، يقومون بإدخال أنفسهم تمامًا في منتصف الاتصال بصفتهم وسيطًا نشطًا. يتفاوضون بشأن اتصال "آمن" بالخادم ويحاولون فعل الشيء نفسه مع المستخدم النهائي. هذا هو المكان الذي تنهار فيه الأشياء عادة. بقدر ما يمكنهم فعل كل هذا تمامًا ، فقد تم تصميم نظام التشفير للتعامل مع هذا السيناريو.

يقدم كل موقع ويب HTTPS شهادة HTTPS. يتم توقيع الشهادة من خلال سلسلة من الشهادات الأخرى التي تؤدي إلى واحدة من "شهادات الجذر" القليلة الخاصة. تعتبر شهادات الجذر خاصة لأنها مخزنة في مخزن الشهادات الموثوق به لكل جهاز. لذلك يمكن لكل جهاز التحقق لمعرفة ما إذا كانت شهادة HTTPS التي تم تقديمها معها قد تم توقيعها بواسطة إحدى الشهادات الجذرية في مخزن الشهادات الموثوق به الخاص بها.

إذا لم تكتمل عملية التحقق من الشهادة بشكل صحيح ، فسيرمي المتصفح صفحة تحذير خطأ الشهادة تشرح أساسيات المشكلة. يتم إعداد نظام إصدار الشهادات بطريقة تحتاج إلى أن تكون قادرًا على إثبات أنك المالك الشرعي للموقع لإقناع أي مرجع مصدق بتوقيع شهادتك بشهادة الجذر الخاصة بهم. على هذا النحو ، يمكن للمهاجم بشكل عام استخدام الشهادات غير الصالحة فقط ، مما يتسبب في رؤية الضحايا لرسائل خطأ الشهادة.

ملاحظة: يمكن للمهاجم أيضًا إقناع الضحية بتثبيت شهادة الجذر الخاصة بالمهاجم في مخزن الشهادات الموثوق به ، وعند هذه النقطة ، يتم كسر جميع وسائل الحماية.

إذا اختارت الضحية "قبول المخاطرة" وتجاهل تحذير الشهادة ، فيمكن للمهاجم قراءة وتعديل الاتصال "المشفر" لأن الاتصال مشفر فقط من وإلى المهاجم ، وليس على طول الطريق إلى الخادم.

مثال أقل رقمية

إذا كنت تواجه صعوبة في الالتفاف حول مفهوم هجوم رجل في الوسط ، فقد يكون من الأسهل العمل مع مفهوم البريد "الحلزون" المادي. مكتب البريد والنظام مثل الإنترنت ولكن لإرسال الرسائل. أنت تفترض أن أي خطاب ترسله يمر عبر النظام البريدي بأكمله دون أن يتم فتحه أو قراءته أو تعديله.

ومع ذلك ، فإن الشخص الذي يسلم رسالتك في وضع الرجل في الوسط. يمكنهم اختيار فتح أي خطاب قبل تسليمه. يمكنهم بعد ذلك قراءة محتويات الرسالة وتعديلها حسب الرغبة وإغلاقها مرة أخرى في مظروف آخر. في هذا السيناريو ، لا تتواصل أبدًا مع الشخص الذي تعتقد أنك كذلك. بدلاً من ذلك ، يتواصل كلاكما مع شخص المنشور الفضولي.

يمكن للطرف الثالث الذي يمكنه التحقق من التوقيعات (الآمنة بالتشفير) أن يخبرك على الأقل أن شخصًا ما يفتح بريدك. يمكنك اختيار تجاهل هذا التحذير ، ولكن يُنصح بعدم إرسال أي شيء سرًا.

لا يمكنك فعل الكثير حيال الموقف بخلاف تغيير النظام الذي تتواصل من خلاله. إذا بدأت في التواصل عبر البريد الإلكتروني ، فلن يتمكن الشخص المنشور من قراءة رسائلك أو تعديلها بعد الآن. وبالمثل ، فإن الاتصال بشبكة مختلفة وموثوق بها بشكل مثالي هو الطريقة الوحيدة لرفض وصول المهاجم مع استمرار القدرة على الاتصال.

خاتمة

MitM تعني Man-in-the-Middle. إنه يمثل حالة يقوم فيها رسول في سلسلة الاتصال بمراقبة الاتصالات بشكل ضار وربما تحريرها. عادةً ما تكون أكثر المخاطر من الخطوة الأولى ، أي جهاز التوجيه الذي تتصل به. تعد نقطة اتصال Wi-Fi المجانية خير مثال على ذلك. يمكن للمهاجم في موقع MitM قراءة وتحرير الاتصالات غير المشفرة. يمكنهم أيضًا تجربة نفس الشيء مع الاتصالات المشفرة ولكن هذا يجب أن يؤدي إلى رسائل خطأ في التحقق من صحة الشهادة. رسائل تحذير التحقق من صحة الشهادة هذه هي الشيء الوحيد الذي يمنع المهاجم من أن يكون قادرًا على الاستعداد وتعديل حركة المرور المشفرة أيضًا. ينجح هذا لأن كلا الطرفين يتواصلان مع المهاجم بدلاً من التواصل الفعلي مع بعضهما البعض. يتظاهر المهاجم بأنه الطرف الآخر لكلا الطرفين.

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

الحفاظ على معداتك في حالة جيدة أمر ضروري. إليك بعض النصائح المفيدة للحفاظ على طابعتك ثلاثية الأبعاد في أفضل حالة.

كيفية تفعيل ميزة المسح الضوئي على كانون بيكسما MG5220 عندما تكون خراطيش الحبر فارغة.

اكتشف بعض الأسباب المحتملة وراء سخونة جهاز الكمبيوتر المحمول الخاص بك، بالإضافة إلى نصائح وحيل لتجنب هذه المشكلة والحفاظ على برودة جهازك.

أنت تستعد لقضاء ليلة من الألعاب، وستكون ليلة مهمة – لقد قمت للتو بشراء “Star Wars Outlaws” على خدمة بث GeForce Now. اكتشف الحل المعروف الوحيد الذي يوضح لك كيفية إصلاح رمز الخطأ GeForce Now 0xC272008F حتى تتمكن من البدء في لعب ألعاب Ubisoft مرة أخرى.

الحفاظ على طابعاتك ثلاثية الأبعاد أمر مهم جدًا للحصول على أفضل النتائج. إليك بعض النصائح الهامة التي يجب أخذها في الاعتبار.

هل تواجه صعوبة في معرفة ما هو عنوان IP الذي يستخدمه طابعتك؟ سنوضح لك كيفية العثور عليه.

إذا كنت غير متأكد من شراء AirPods لهاتفك Samsung، يمكن أن تساعدك هذه الدليل بالتأكيد. السؤال الأكثر وضوحًا هو ما إذا كان الجهازين متوافقين.

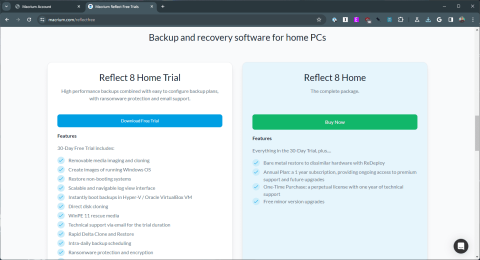

في العصر الرقمي الحديث، حيث تعد البيانات أحد الأصول القيمة، يمكن أن يكون استنساخ القرص الصلب على نظام التشغيل Windows عملية حاسمة بالنسبة للكثيرين. هذا الدليل الشامل

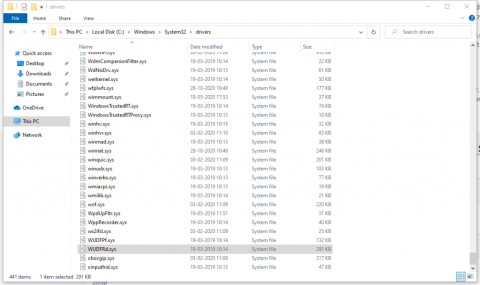

هل تواجه رسالة الخطأ أثناء تشغيل جهاز الكمبيوتر الخاص بك والتي تفيد بفشل تحميل برنامج التشغيل WUDFRd على جهاز الكمبيوتر الخاص بك؟