So installieren Sie MODX Revolution auf einem CentOS 7 LAMP VPS

Verwenden Sie ein anderes System? MODX Revolution ist ein schnelles, flexibles, skalierbares, kostenloses und Open-Source-Content-Management-System (CMS) für Unternehmen, das i

In diesem Tutorial erfahren Sie, wie Sie eine grundlegende Sicherheitsstufe auf einer brandneuen virtuellen Vultr VC2-Maschine unter Ubuntu 18.04 konfigurieren.

Als erstes erstellen wir unseren neuen Benutzer, mit dem wir uns bei der VM anmelden:

adduser porthorian

Hinweis: Es wird empfohlen, einen eindeutigen Benutzernamen zu verwenden, der schwer zu erraten ist. Die meisten Bots werden standardmäßig versuchen root, admin, moderatorund ähnliche.

Hier werden Sie zur Eingabe eines Passworts aufgefordert. Es wird dringend empfohlen, ein sicheres alphanumerisches Passwort zu verwenden. Befolgen Sie danach die Anweisungen auf Ihrem Bildschirm und drücken Sie einfach, wenn Sie gefragt werden, ob die Informationen korrekt sind Y.

Sobald dieser neue Benutzer hinzugefügt wurde, müssen wir diesem Benutzer Sudo-Berechtigungen erteilen, damit wir Befehle des Benutzers im Namen des Root-Benutzers ausführen können:

usermod -aG sudo porthorian

Sobald Sie Ihrem Benutzer sudo-Berechtigungen erteilt haben, wechseln Sie zu Ihrem neuen Benutzer:

su - porthorian

Befolgen Sie dieses Dokument, um den SSH-Schlüssel zu generieren .

Nachdem Sie Ihren neuen SSH-Schlüssel generiert haben, kopieren Sie Ihren öffentlichen Schlüssel. Es sollte wie folgt aussehen:

ssh-rsa AAAAB3NzaC1yc2EAAAABJQAAAQEAmB3uRWxAAELNJ8oGBCBmZx7S11vnAp0RG8rdKf6CLdvT7NMbKF55F8Wf0hFPewEryplaH54ibdmaTuheJVKy1lUhHnVi0AcBpkhJiiOQdEtvbYKT/eIkQl/Qm92Gz6aL3lJ0UknO4gO0LzgqI2vYX0b9LHMF+ZvApEDahLCna6RKo3/lffnANUKfExE+dVwOcJwATL3Ld5IkSatm7zBqbJAim0wj/JQ5ejzkL+aYd3YawpW3qf+WsY3HGbK2TIJt3LsiZJ3M7giZo/fVIZCJqsIOyO9NUOEx5/+KE8IniGb7gdRYgquAEJr89poDCNz/8CBODi9z3ukiE1+UnVlhfQ== rsa-key-20190408

Navigieren Sie zum Ausgangsverzeichnis Ihres Benutzers, falls Sie noch nicht darin sind:

cd $HOME

$HOMEist die Umgebungsvariable für das Home-Verzeichnis Ihres Benutzers. Dies wird automatisch festgelegt, wenn der neue Benutzer erstellt wird.

Während wir uns in unserem Home-Verzeichnis befinden, werden wir ein anderes Verzeichnis darin ablegen. Dieses Verzeichnis wird für andere Benutzer auf dem Computer ausgeblendet, mit Ausnahme von root und dem Benutzer, dem das Verzeichnis gehört. Erstellen Sie das neue Verzeichnis und beschränken Sie seine Berechtigungen mit den folgenden Befehlen:

mkdir ~/.ssh

chmod 700 ~/.ssh

Jetzt öffnen wir eine Datei in .sshaufgerufen authorized_keys. Dies ist die universelle Datei, nach der OpenSSH sucht. Sie können den Namen in der OpenSSH-Konfiguration /etc/ssh/sshd_configbei Bedarf ändern .

Verwenden Sie Ihren bevorzugten Editor, um die Datei zu erstellen. In diesem Tutorial wird Nano verwendet:

nano ~/.ssh/authorized_keys

Kopieren Sie Ihren SSH-Schlüssel und fügen Sie ihn in die von authorized_keysuns geöffnete Datei ein. Sobald der öffentliche Schlüssel vorhanden ist, können Sie die Datei durch Drücken von CTRL+ speichern O.

Stellen Sie sicher, dass der entsprechende Dateipfad angezeigt wird:

/home/porthorian/.ssh/authorized_keys

Wenn es sich um den richtigen Dateipfad handelt, drücken Sie einfach ENTER, andernfalls nehmen Sie die erforderlichen Änderungen vor, um dem obigen Beispiel zu entsprechen. Beenden Sie dann die Datei mit CTRL+ X.

Jetzt werden wir den Zugriff auf die Datei einschränken:

chmod 600 ~/.ssh/authorized_keys

Beenden Sie unseren erstellten Benutzer und kehren Sie zum Root-Benutzer zurück:

exit

Wir können jetzt die Kennwortauthentifizierung für den Server deaktivieren. Auf diese Weise ist für die Anmeldung ein SSH-Schlüssel erforderlich. Es ist wichtig zu beachten, dass Sie sich von Ihrem Server ausschließen, wenn Sie die Kennwortauthentifizierung deaktivieren und der öffentliche Schlüssel nicht korrekt installiert wurde. Es wird empfohlen, dass Sie den Schlüssel zuerst testen, bevor Sie sich von Ihrem Root-Benutzer abmelden.

Wir sind derzeit bei unserem Root-Benutzer angemeldet, daher werden wir Folgendes bearbeiten sshd_config:

nano /etc/ssh/sshd_config

Wir werden nach 3 Werten suchen, um sicherzustellen, dass OpenSSH richtig konfiguriert ist.

PasswordAuthenticationPubkeyAuthenticationChallengeResponseAuthenticationWir können diese Werte durch Drücken von CTRL+ finden W.

Die Werte sollten wie folgt eingestellt werden:

PasswordAuthentication no

ChallengeResponseAuthentication no

PubkeyAuthentication yes

Wenn die Werte auskommentiert sind, entfernen Sie die #am Zeilenanfang und stellen Sie sicher, dass die Werte dieser Variablen wie oben gezeigt sind. Sobald Sie diese Variablen geändert haben, speichern und den Editor verlassen, mit CTRL+ O, ENTERund schließlich CTRL+ X.

Jetzt werden wir sshdmit dem folgenden Befehl neu laden :

systemctl reload sshd

Jetzt können wir den Login testen. Stellen Sie sicher, dass Sie sich noch nicht von Ihrer Root-Sitzung abgemeldet haben, öffnen Sie ein neues SSH-Fenster und stellen Sie eine Verbindung mit Ihrem mit der Verbindung verknüpften SSH-Schlüssel her.

In PuTTY ist dies unter Connection-> SSH-> Auth.

Suchen Sie nach Ihrem privaten Schlüssel für die Authentifizierung, da Sie ihn beim Erstellen des SSH-Schlüssels gespeichert haben sollten.

Stellen Sie mit dem privaten Schlüssel als Authentifizierung eine Verbindung zu Ihrem Server her. Sie werden jetzt bei Ihrer virtuellen Vultr VC2-Maschine angemeldet.

Hinweis: Wenn Sie beim Generieren des SSH-Schlüssels eine Passphrase hinzugefügt haben, werden Sie zur Eingabe einer Passphrase aufgefordert. Dies unterscheidet sich grundlegend vom Kennwort Ihres tatsächlichen Benutzers auf der virtuellen Maschine.

Zuerst installieren wir UFW, falls es nicht bereits auf der virtuellen Maschine vorhanden ist. Eine gute Möglichkeit zur Überprüfung ist der folgende Befehl:

sudo ufw status

Wenn UFW installiert ist, wird es ausgegeben Status:inactive. Wenn es nicht installiert ist, werden Sie dazu aufgefordert.

Wir können es mit diesem Befehl installieren:

sudo apt-get install ufw -y

Jetzt werden wir den SSH-Port 22in unserer Firewall zulassen :

sudo ufw allow 22

Alternativ können Sie OpenSSH zulassen:

sudo ufw allow OpenSSH

Einer der oben genannten Befehle funktioniert.

Nachdem wir den Port durch unsere Firewall zugelassen haben, können wir UFW aktivieren:

sudo ufw enable

Sie werden gefragt, ob Sie diesen Vorgang wirklich ausführen möchten. Durch Eingabe ygefolgt von ENTERwird die Firewall aktiviert:

porthorian@MEANStack:~$ sudo ufw enable

Command may disrupt existing ssh connections. Proceed with operation? y

Hinweis: Wenn Sie OpenSSH oder Port 22 nicht zugelassen haben, sperren Sie sich von Ihrer virtuellen Maschine aus. Stellen Sie sicher, dass eine davon zulässig ist, bevor Sie UFW aktivieren.

Sobald die Firewall aktiviert ist, sind Sie weiterhin mit Ihrer Instanz verbunden. Wir werden unsere Firewall jetzt mit demselben Befehl wie zuvor überprüfen:

sudo ufw status

Sie sehen etwas Ähnliches wie die folgende Ausgabe:

porthorian@MEANStack:~$ sudo ufw status

Status: active

To Action From

-- ------ ----

22 ALLOW Anywhere

22 (v6) ALLOW Anywhere (v6)

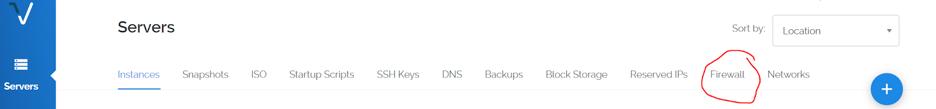

Um unseren Server weiter zu sichern, werden wir unsere Vultr Firewall verwenden. Melden Sie sich bei Ihrem Konto an . Sobald Sie angemeldet sind, navigieren Sie zur Registerkarte Firewall am oberen Bildschirmrand:

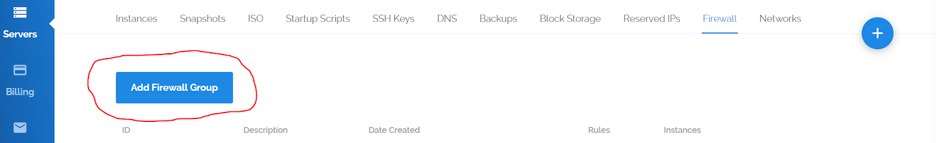

Jetzt werden wir eine neue Firewall-Gruppe hinzufügen. Auf diese Weise können wir angeben, welche Ports sogar unsere UFW-Firewall erreichen können, wodurch wir eine doppelte Sicherheitsebene erhalten:

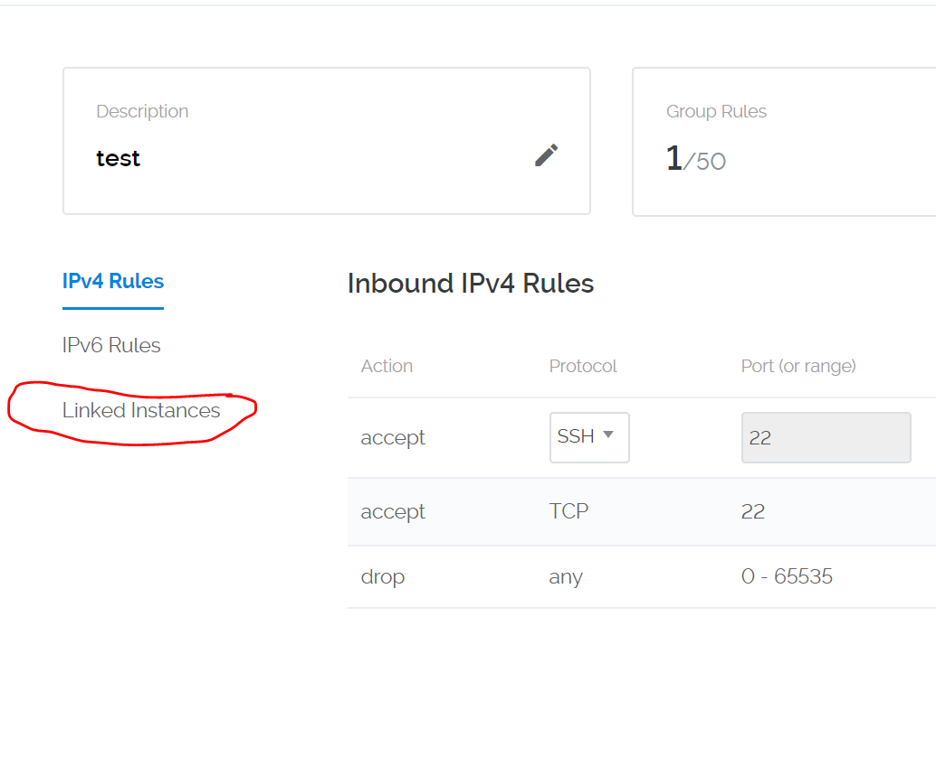

Vultr fragt Sie nun im Feld "Beschreibung", wie Sie Ihre Firewall benennen möchten. Stellen Sie sicher, dass Sie beschreiben, was die Server unter dieser Firewall-Gruppe tun, um die zukünftige Verwaltung zu vereinfachen. Für dieses Tutorial werden wir es benennen test. Sie können die Beschreibung später jederzeit ändern, wenn Sie möchten.

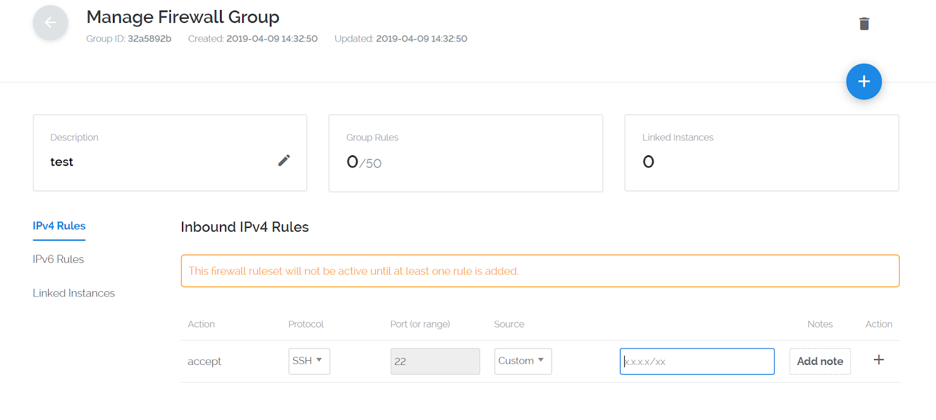

Zuerst müssen wir unsere IP-Adresse erhalten. Der Grund, warum wir dies direkt tun, ist, dass Sie sich einfach bei Ihrem Vultr-Konto anmelden und die IP-Adresse ändern können, wenn Ihre IP-Adresse nicht statisch ist und sich ständig ändert.

Aus diesem Grund haben wir auch die IP-Adresse der UFW-Firewall nicht benötigt. Außerdem wird die Verwendung der Firewall Ihrer virtuellen Maschine daran gehindert, alle anderen Ports herauszufiltern, und die Vultr-Firewall kann nur damit umgehen. Dies begrenzt die Belastung der gesamten Verkehrsfilterung für Ihre Instanz.

Verwenden Sie den Netzwerk-Spiegel von Vultr , um Ihre IP-Adresse zu finden.

Nachdem wir unsere IP-Adresse haben, werden wir unserer neu erstellten Firewall eine IPV4-Regel hinzufügen:

Nachdem Sie die IP-Adresse eingegeben haben, klicken Sie auf das +Symbol, um Ihre IP-Adresse zur Firewall hinzuzufügen.

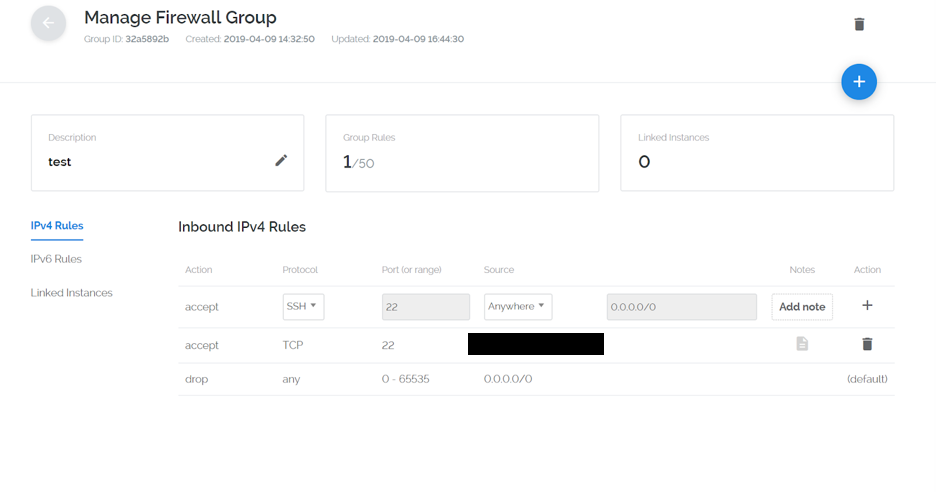

Ihre Firewall-Gruppe sieht folgendermaßen aus:

Nachdem wir unsere IP ordnungsgemäß in der Firewall-Gruppe gebunden haben, müssen wir unsere Vultr-Instanz verknüpfen. Auf der linken Seite sehen Sie eine Registerkarte mit der Aufschrift "Verknüpfte Instanzen":

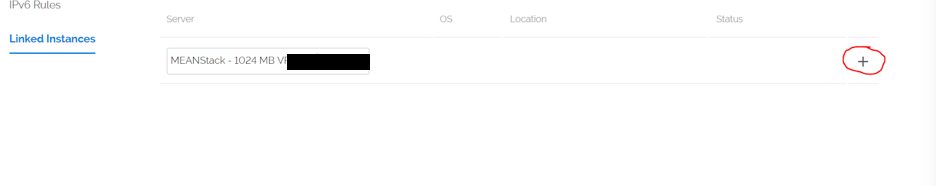

Auf der Seite sehen Sie eine Dropdown-Liste mit einer Liste Ihrer Serverinstanzen:

Klicken Sie auf die Dropdown-Liste und wählen Sie Ihre Instanz aus. Wenn Sie bereit sind, die Instanz zur Firewall-Gruppe hinzuzufügen, klicken Sie auf das +Symbol.

Herzlichen Glückwunsch, Sie haben Ihre virtuelle Vultr VC2-Maschine erfolgreich gesichert. Dies gibt Ihnen eine gute Grundlage für eine sehr grundlegende Sicherheitsschicht, ohne dass sich jemand Sorgen machen muss, Ihre Instanz brutal zu erzwingen.

Verwenden Sie ein anderes System? MODX Revolution ist ein schnelles, flexibles, skalierbares, kostenloses und Open-Source-Content-Management-System (CMS) für Unternehmen, das i

McMyAdmin ist ein Minecraft-Server-Kontrollfeld, mit dem Sie Ihren Server verwalten können. Obwohl McMyAdmin kostenlos ist, gibt es mehrere Editionen, von denen einige pai sind

TeamTalk ist ein Konferenzsystem, mit dem Benutzer hochwertige Audio- / Videogespräche führen, Text chatten, Dateien übertragen und Bildschirme freigeben können. Es i

Verwenden Sie ein anderes System? Einführung CyberPanel ist eines der ersten Control Panels auf dem Markt, das sowohl Open Source als auch OpenLiteSpeed verwendet. Was ist das?

PhpBB ist ein Open Source Bulletin Board Programm. Dieser Artikel zeigt Ihnen, wie Sie phpBB auf einem Apache-Webserver unter Ubuntu 16.04 installieren. Es wurde geschrieben

Es kann gefährlich sein, nur einen Benutzer zu haben, nämlich root. Lassen Sie uns das beheben. Vultr bietet uns die Freiheit, mit unseren Benutzern und unseren Servern zu tun, was wir wollen

Verwenden Sie ein anderes System? ESpeak kann TTS-Audiodateien (Text-to-Speech) generieren. Diese können aus vielen Gründen nützlich sein, z. B. um Ihr eigenes Turin zu erstellen

Verwenden Sie ein anderes System? Thelia ist ein Open-Source-Tool zum Erstellen von E-Business-Websites und zum Verwalten von Online-Inhalten, die in PHP geschrieben wurden. Thelia Quellcode i

Verwenden Sie ein anderes System? Fuel CMS ist ein CodeIgniter-basiertes Content-Management-System. Der Quellcode wird auf GitHub gehostet. Diese Anleitung zeigt Ihnen, wie t

Dieses Tutorial führt Sie durch die Installation des Yunohost Complete Server-Kontrollfelds unter Debian. Folgen Sie einfach dem Tutorial und Ihr Server wird in Betrieb sein

Cockpit ist ein kostenloses Open Source-Programm für die Linux-Serververwaltung. Es ist sehr leicht und hat eine schöne, einfach zu bedienende Weboberfläche. Es erlaubt System

Gollum ist die Git-basierte Wiki-Software, die als Backend des GitHub-Wikis verwendet wird. Durch die Bereitstellung von Gollum können Sie ein GitHub-ähnliches Wiki-System auf Ihnen hosten

Einführung Haben Sie Probleme mit der Konnektivität, wenn Besucher aus anderen Ländern auf Ihre Website zugreifen? Ich frage mich, warum die Download-Geschwindigkeit von Ihrem Foreig

Verwenden Sie ein anderes System? Gitea ist ein alternatives Open-Source-Versionskontrollsystem, das von Git unterstützt wird. Gitea ist in Golang geschrieben und ist

Verwenden Sie ein anderes System? Ghost ist eine Open-Source-Blogging-Plattform, die seit 201 bei Entwicklern und normalen Benutzern immer beliebter wird

Verwenden Sie ein anderes System? Paste 2.1 ist eine einfache und flexible, kostenlose und Open-Source-Pastebin-Anwendung zum Speichern von Code, Text und mehr. Es war ursprünglich

Pip ist ein Tool zum Verwalten von Python-Paketen. Die Verwendung eines Paketmanagers ermöglicht eine effiziente Verwaltung Ihres Servers. In diesem Tutorial erkläre ich, wie t

BBR (Bottleneck Bandwidth and RTT) ist ein neuer Algorithmus zur Überlastungskontrolle, der von Google zum Linux-Kernel-TCP-Stack hinzugefügt wird. Mit BBR an Ort und Stelle,

YOURLS (Your Own URL Shortener) ist eine Open-Source-Anwendung zur URL-Verkürzung und Datenanalyse. In diesem Artikel werden wir den Installationsprozess behandeln

Verwenden Sie ein anderes System? TLS 1.3 ist eine Version des TLS-Protokolls (Transport Layer Security), das 2018 als vorgeschlagener Standard in RFC 8446 veröffentlicht wurde

Ransomware-Angriffe nehmen zu, aber kann KI helfen, den neuesten Computervirus zu bekämpfen? Ist KI die Antwort? Lesen Sie hier, ob KI boone oder bane ist

ReactOS, ein quelloffenes und kostenloses Betriebssystem, ist hier mit der neuesten Version. Kann es den Anforderungen moderner Windows-Benutzer genügen und Microsoft zu Fall bringen? Lassen Sie uns mehr über dieses alte, aber neuere Betriebssystem erfahren.

Whatsapp hat endlich die Desktop-App für Mac- und Windows-Benutzer auf den Markt gebracht. Jetzt können Sie ganz einfach von Windows oder Mac auf WhatsApp zugreifen. Verfügbar für Windows 8+ und Mac OS 10.9+

Lesen Sie dies, um zu erfahren, wie Künstliche Intelligenz bei kleinen Unternehmen beliebt wird und wie sie die Wahrscheinlichkeit erhöht, sie wachsen zu lassen und ihren Konkurrenten einen Vorsprung zu verschaffen.

Vor kurzem hat Apple macOS Catalina 10.15.4 als Ergänzungsupdate veröffentlicht, um Probleme zu beheben, aber es scheint, dass das Update mehr Probleme verursacht, die zum Bricking von Mac-Computern führen. Lesen Sie diesen Artikel, um mehr zu erfahren

13 Tools zur kommerziellen Datenextraktion von Big Data

Unser Computer speichert alle Daten in einer organisierten Weise, die als Journaling-Dateisystem bekannt ist. Es ist eine effiziente Methode, die es dem Computer ermöglicht, Dateien zu suchen und anzuzeigen, sobald Sie auf die Suche klicken.https://wethegeek.com/?p=94116&preview=true

Da sich die Wissenschaft schnell weiterentwickelt und einen Großteil unserer Bemühungen übernimmt, steigt auch das Risiko, uns einer unerklärlichen Singularität auszusetzen. Lesen Sie, was Singularität für uns bedeuten könnte.

Ein Einblick in 26 Big-Data-Analysetechniken: Teil 1

KI im Gesundheitswesen hat in den letzten Jahrzehnten große Fortschritte gemacht. Somit wächst die Zukunft der KI im Gesundheitswesen immer noch von Tag zu Tag.