¿Qué es una VPN IP dedicada?

Si está tratando de decidir qué proveedor de VPN usar o cambiar, probablemente haya revisado muchas listas de funciones y revisiones. Una de las características que

Si está tratando de decidir qué proveedor de VPN usar o cambiar, probablemente haya revisado muchas listas de funciones y revisiones. Una de las características que

Parece que Disney nunca vacila en expandir continuamente sus empresas, y exportar su popular servicio de transmisión a India no es una excepción.

No es ningún secreto que su navegador puede guardar su historial de búsqueda y navegación, pero ¿sabía que el propio Google también puede hacerlo? Suponiendo que haya iniciado sesión en un

En la era de la información, no hay duda de que muchos lugares tienen mucha información sobre nosotros, y Facebook no es una excepción. Si tu quieres saber

No todos los navegadores ofrecen el mismo nivel de rendimiento que los demás. Los factores de rendimiento incluyen soporte para las últimas funciones de JavaScript, así como

En esta era moderna, la información es posiblemente el recurso más invaluable. Todos los días navegamos por Internet, examinando innumerables páginas e imágenes,

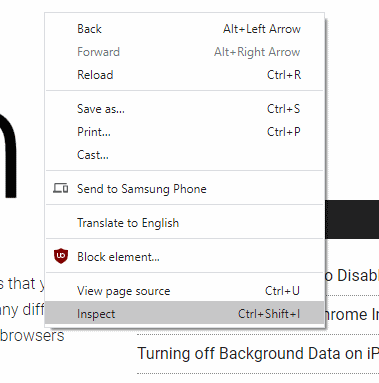

Ya sea que la aplicación tenga contenido inapropiado o simplemente lo encuentre molesto, siempre hay una razón para bloquear un sitio. La buena noticia es que los navegadores populares

Discord es un software similar a Skype, pero para jugadores. Es versátil y está organizado en su diseño, lo que le permite tener servidores masivos con múltiples

Al igual que con cualquier servicio, si tiene una VPN, quiere que funcione. Tener problemas con su VPN puede evitar que acceda a Internet, lo cual

El error 6085 de Amazon Prime generalmente indica que los servidores están inactivos. Espere hasta que Amazon haya solucionado el problema por su parte.

¿Tienes algo que decir sobre Dropbox? Vea cómo puede registrarse para recibir encuestas de comentarios.

Bonjour! ¿Quieres cambiar el idioma de tu cuenta de Dropbox? El proceso dura menos de un minuto.

Normalmente, para iniciar sesión en un servicio, necesita un nombre de usuario y una contraseña. Generalmente se asume que su nombre de usuario es público, así que lo único

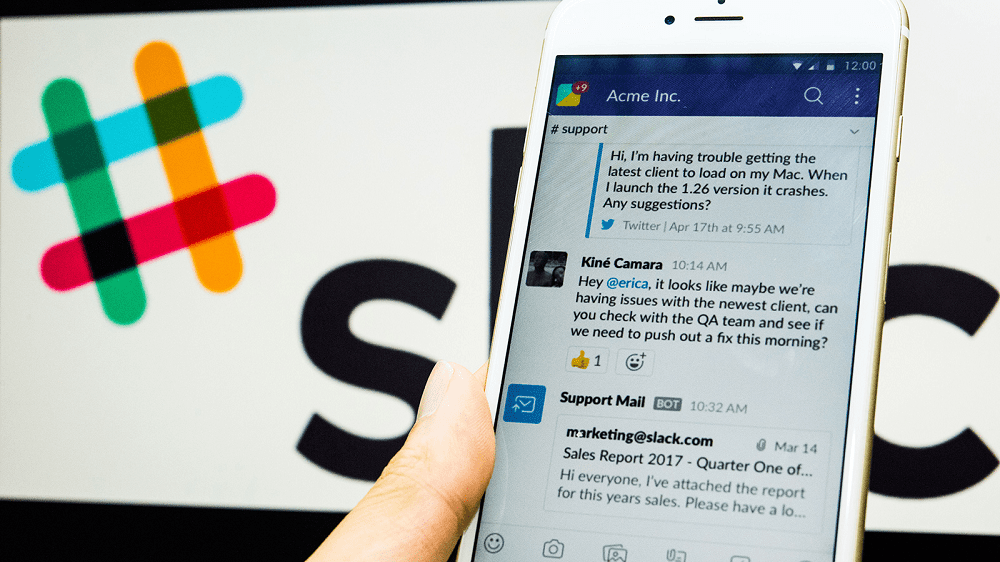

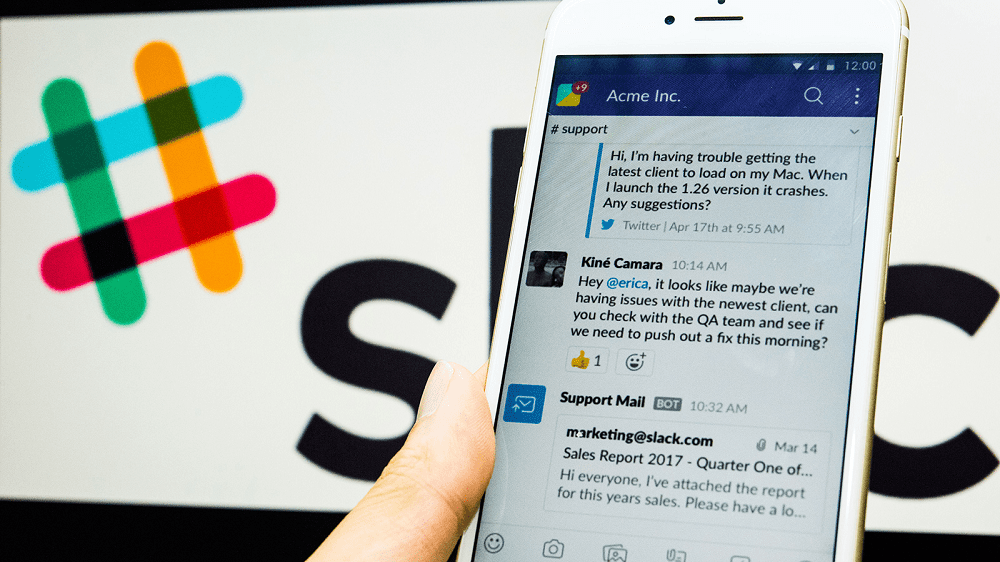

Vea cómo puede cambiar lo que hace el botón Enter en Slack. Vea cómo hacer que comience una nueva línea y no envíe el mensaje.

Su estado de Zoom puede ser utilizado por amigos, familiares y compañeros de trabajo para ver si está disponible para participar en reuniones o responder mensajes. El

Descubra cómo puede advertir a otros sobre el contenido de su cuenta de Twitch.tv y marcarlo como para adultos. Vea cómo puede mantenerse dentro de las pautas y evitar sanciones.

Si no puede visitar una página de Facebook específica porque ha habido un error al obtener los datos, cierre la sesión de su cuenta y luego vuelva a iniciarla.

YouTube no registra Me gusta y visualizaciones instantáneamente porque necesita unas horas para actualizar las estadísticas del recuento de visualizaciones.

¿Chrome te está dando problemas de desplazamiento? Pruebe estos métodos útiles para que el navegador vuelva a desplazarse.

Aprenda a protegerse de las estafas que se utilizan en WhatsApp.

Un tutorial que le enseña cómo grabar múltiples instantáneas en SnapChat.

Microsoft quiere dejar en claro a sus usuarios que se toma muy en serio su privacidad. En el nuevo navegador Microsoft Edge que se basa en Chromium,

La red cambia constantemente, al igual que los sitios web. Ahora, es posible que desee buscar una copia permanente de un sitio, una que no

Todos cambiamos de opinión a veces, esto incluye las cosas que nos gustan. En el caso de Instagram, dar me gusta a las publicaciones es relativamente fácil. Necesitas encontrar la publicación

Los hipervínculos son un componente básico de Internet. Sin enlaces entre páginas web, sería mucho más difícil navegar por Internet y probablemente

¿Qué haces si LinkedIn no carga las imágenes? ¿Puedes arreglar ese problema? Abra esta guía para aprender cómo solucionar este problema.

La mayoría de las personas que usan Internet ya saben que el ícono del candado en la barra de URL significa que el sitio es seguro, pero es posible que no se dé cuenta exactamente de qué

La configuración de una VPN para su Xbox One le brinda una mayor privacidad de su ISP que monitorea su uso de Internet. Si selecciona un servidor VPN en un

HoxxVPN es un servicio VPN que tiene clientes para computadoras de escritorio, dispositivos móviles y navegadores. Hace afirmaciones que serían difíciles de cumplir para un proveedor de VPN. Hacemos

Sin lugar a dudas, la transmisión de música es la forma más popular de escuchar música en este momento. Los fanáticos de la música pueden elegir entre docenas de plataformas de transmisión diferentes,