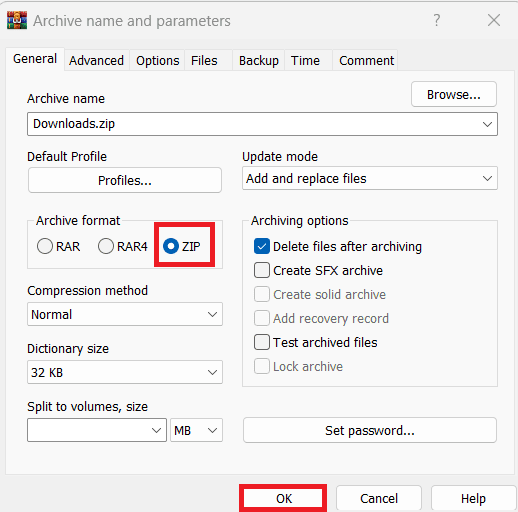

Comment convertir un fichier RAR en ZIP sous Windows

Vous avez des fichiers RAR que vous souhaitez convertir en fichiers ZIP ? Découvrez comment convertir un fichier RAR en format ZIP.

L'objectif principal de Burp Suite est d'agir en tant que proxy Web dans le but d'analyser et de modifier le trafic Web, généralement dans le cadre d'un test d'intrusion. Bien que cela soit assez simple pour le trafic HTTP en texte brut, une configuration supplémentaire est nécessaire pour pouvoir intercepter le trafic HTTPS sans erreurs de certificat constantes.

Pointe; Les tests d'intrusion sont le processus consistant à tester la cybersécurité des sites Web, des appareils et des infrastructures en tentant de les pirater.

Pour intercepter le trafic HTTPS, Burp crée sa propre autorité de certification sur votre appareil. Vous devez importer ce certificat dans le magasin de confiance de votre navigateur afin que votre navigateur ne génère pas d'erreurs de certificat.

Astuce : Utiliser Burp Suite comme proxy consiste essentiellement à effectuer une attaque MitM, ou Man in the Middle, contre vous-même. Vous devez savoir que Burp remplacera tous les certificats HTTPS par les siens. Cela rend beaucoup plus difficile la détection d'attaques MitM réellement malveillantes, car vous ne verrez aucune erreur de certificat - sachez-le si vous installez et utilisez Burp Suite !

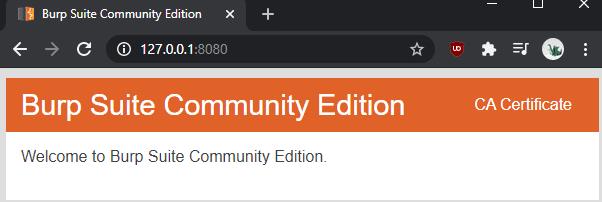

La première étape pour installer l'autorité de certification de Burp est de la télécharger. Pour ce faire, lancez Burp, puis accédez au port d'écoute proxy, qui est par défaut « 127.0.0.1:8080 ». Une fois sur la page, cliquez sur « CA Certificate » dans le coin supérieur droit pour télécharger le certificat « cacert.der ».

Astuce : Vous serez probablement averti que le type de fichier est dangereux et pourrait endommager votre ordinateur, vous devrez accepter l'avertissement.

Accédez à l'écouteur proxy et téléchargez le certificat.

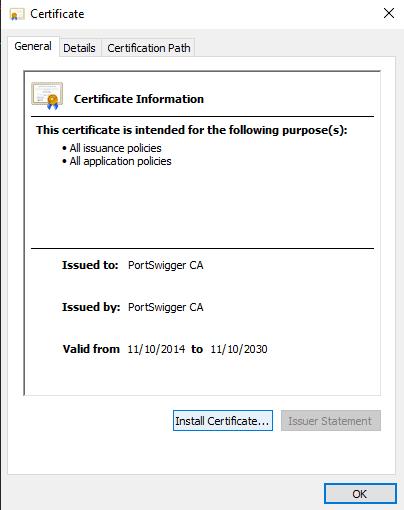

Pour installer le certificat sous Windows, double-cliquez sur le fichier téléchargé « cacert.der » pour l'exécuter et acceptez l'avertissement de sécurité. Dans la fenêtre de la visionneuse de certificats, cliquez sur « Installer le certificat ».

Double-cliquez sur le fichier de certificat pour l'exécuter, puis cliquez sur « Installer le certificat ».

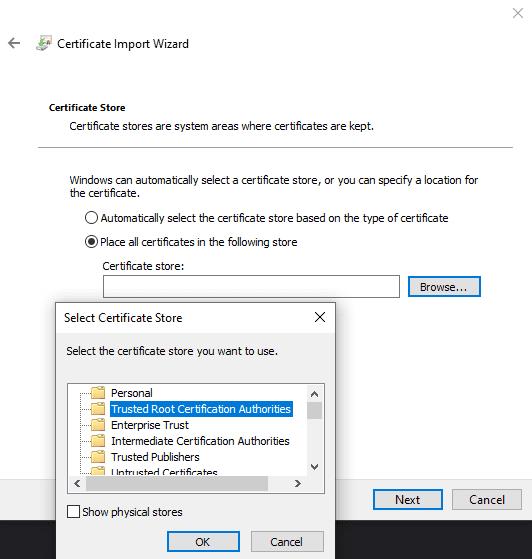

Choisissez si vous souhaitez que le certificat soit approuvé par votre utilisateur ou par d'autres utilisations avec respectivement « Utilisateur actuel » et « Machine locale ». Vous devrez définir manuellement le certificat à placer dans un magasin de certificats spécifique, « Autorités de certification racines de confiance ». Une fois que vous avez terminé, cliquez sur « Terminer » pour importer le certificat.

Astuce : Pour que la modification prenne effet, vous devrez redémarrer vos navigateurs. Cela devrait affecter tous les navigateurs de votre ordinateur, même Firefox, cependant, vous devrez peut-être ajouter le certificat à des navigateurs spécifiques s'ils utilisent leur propre magasin de confiance.

Installez le certificat dans le magasin « Autorités de certification racines de confiance ».

Si vous souhaitez intercepter le trafic réseau d'un autre appareil, il devra importer votre certificat Burp spécifique, plutôt que celui qu'il génère lui-même. Chaque installation, hors mises à jour, génère un nouveau certificat. Cette conception rend beaucoup plus difficile l'abus de Burp pour une surveillance Internet de masse.

Vous avez des fichiers RAR que vous souhaitez convertir en fichiers ZIP ? Découvrez comment convertir un fichier RAR en format ZIP.

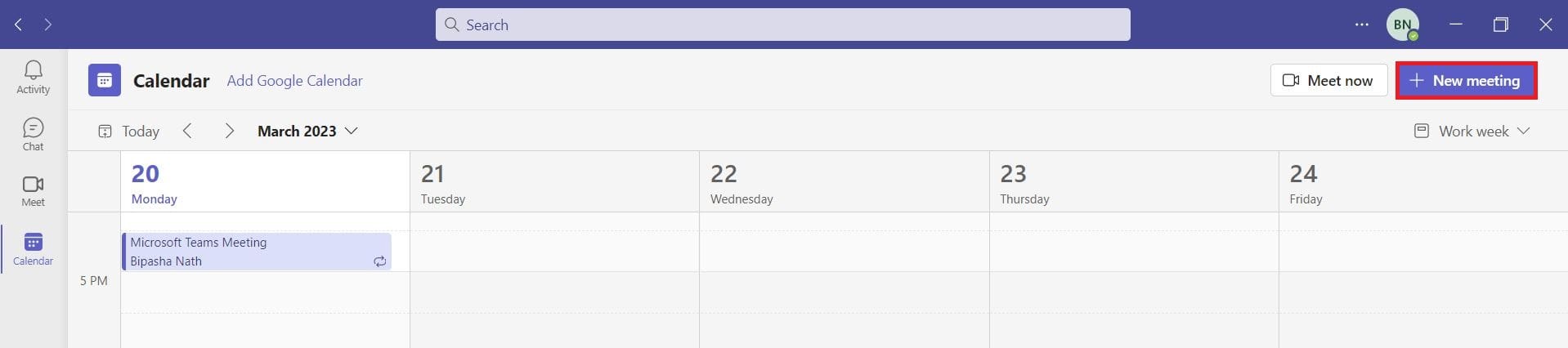

Avez-vous besoin de planifier des réunions récurrentes sur MS Teams avec les mêmes membres de l’équipe ? Découvrez comment configurer une réunion récurrente dans Teams.

Nous vous montrons comment changer la couleur de surlignage pour le texte et les champs de texte dans Adobe Reader avec ce tutoriel étape par étape.

Dans ce tutoriel, nous vous montrons comment modifier le paramètre de zoom par défaut dans Adobe Reader.

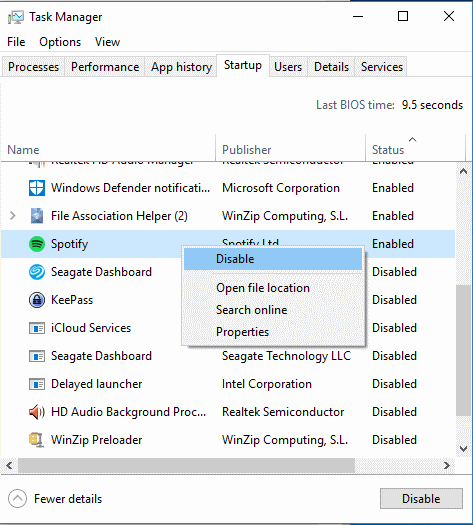

Spotify peut être agaçant s

Si LastPass ne parvient pas à se connecter à ses serveurs, effacez le cache local, mettez à jour le gestionnaire de mots de passe et désactivez les extensions de votre navigateur.

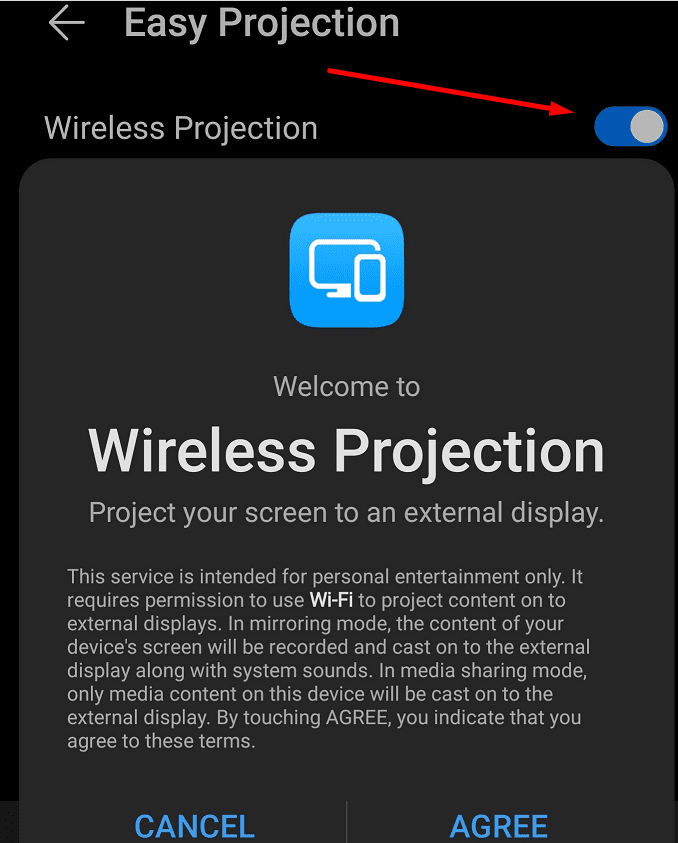

Microsoft Teams ne prend actuellement pas en charge la diffusion de vos réunions et appels sur votre TV nativement. Mais vous pouvez utiliser une application de mise en miroir d’écran.

Découvrez comment réparer le code d

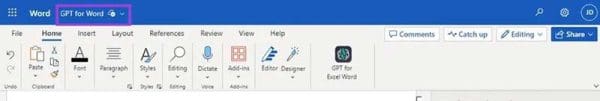

Vous vous demandez comment intégrer ChatGPT dans Microsoft Word ? Ce guide vous montre exactement comment le faire avec l’add-in ChatGPT pour Word en 3 étapes simples.

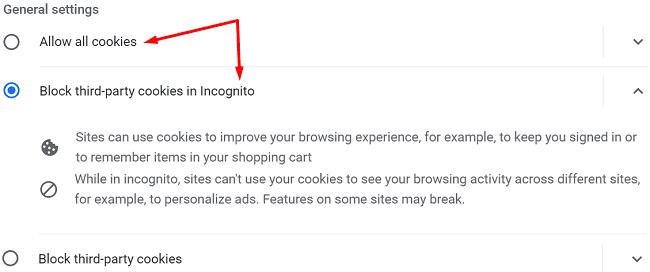

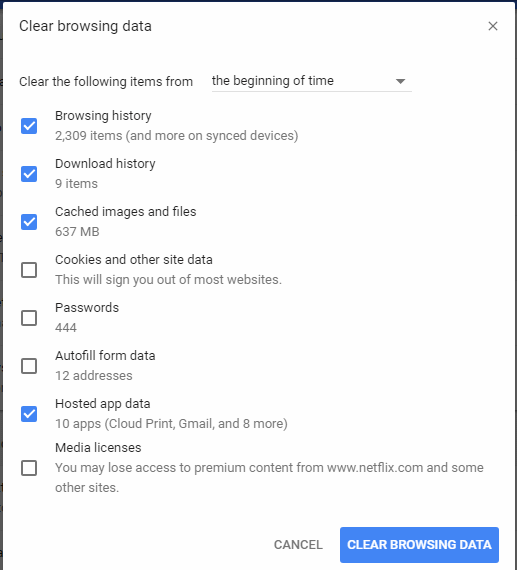

Gardez le cache de votre navigateur Google Chrome vide avec ces étapes.