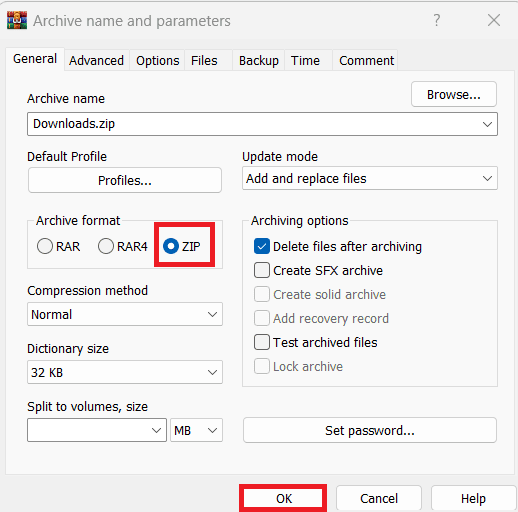

Comment convertir un fichier RAR en ZIP sous Windows

Vous avez des fichiers RAR que vous souhaitez convertir en fichiers ZIP ? Découvrez comment convertir un fichier RAR en format ZIP.

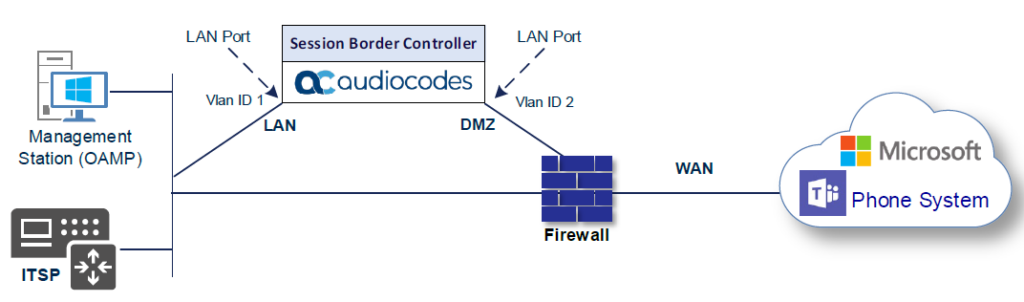

Ce document décrit comment configurer le modèle d'hébergement de routage direct des équipes et se réfère uniquement à la configuration AudioCodes SBC.

Teams Direct Routing permet de connecter un SBC fourni par le client au système téléphonique Microsoft. Le SBC fourni par le client peut être connecté à presque toutes les liaisons téléphoniques ou se connecter à un équipement PSTN tiers.

La connexion permet :

La famille d'appareils SBC d'AudioCodes permet une connectivité et une sécurité fiables entre le réseau VoIP de l'entreprise et le réseau VoIP du fournisseur de services. Le SBC fournit une défense de périmètre comme moyen de protéger les entreprises contre les attaques VoIP malveillantes.

Il offre des fonctionnalités avancées telles que :

| Fonctionnalité | Description |

|---|---|

| Médiation VoIP | Connecter différents types de PBX et d'équipements VoIP. |

| Survie d'accès PSTN | Garantir la continuité des services en cas de défaillance de la connectivité. |

| Applications de services à valeur ajoutée | Intégration facile de services supplémentaires tels que la messagerie vocale et l'enregistrement des appels. |

Cette section explique comment configurer le SBC d'AudioCodes pour l'interconnexion de réseaux avec Teams Direct Routing. La figure ci-dessous montre un exemple de topologie de connexion pour le modèle d'hébergement.

Avant de commencer la configuration, assurez-vous de disposer des éléments suivants pour chaque SBC d'hébergement que vous souhaitez associer :

Le nom de domaine SBC doit provenir d'un des noms enregistrés dans 'Domaines' du locataire. Vous ne pouvez pas utiliser le locataire *.onmicrosoft.com pour le nom de domaine.

Pour le locataire de chaque client, vous devez ajouter un domaine appartenant à un opérateur qui pointe vers un locataire client.

La figure ci-dessous illustre le concept derrière la configuration du dispositif SBC d'AudioCodes.

Cette section décrit comment configurer les interfaces réseau IP du SBC. Il existe plusieurs façons de déployer le SBC.

Les ports physiques sont automatiquement détectés par le SBC. Les groupes Ethernet sont également automatiquement affectés aux ports. Dans cette étape, seule la validation des paramètres est nécessaire.

Cette section décrit comment définir des VLAN pour chacune des interfaces suivantes :

Cette section décrit comment configurer les interfaces réseau IP pour chacune des interfaces suivantes :

L'interface de routage direct Teams autorise uniquement les connexions TLS à partir d'appareils SBC pour le trafic SIP avec un certificat signé par l'une des autorités de certification de confiance.

Il est recommandé d'implémenter un serveur NTP pour s'assurer que le SBC reçoit la date et l'heure actuelles, nécessaire pour valider les certificats des parties distantes.

Cette section décrit comment créer un contexte pour l'interface WAN du SBC.

Cela implique de générer une demande de signature de certificat (CSR) et d'obtenir un certificat d'une autorité de certification.

Après avoir obtenu les certificats signés, installez-les sur le SBC.

Pour utiliser le même certificat sur plusieurs dispositifs, un outil tiers peut être utilisé.

Ce certificat est obligatoire pour établir une connexion MTLS avec le réseau Microsoft Teams.

Les domaines multimédias permettent de diviser les plages de ports UDP pour une utilisation sur différentes interfaces.

Cela implique la définition d'un port d'écoute et du type pour le trafic de signalisation SIP.

Les ensembles de proxy définissent les paramètres TLS, les interfaces IP, et d'autres configurations essentielles.

Cela inclut la configuration des adresses des ensembles de proxy pour Teams et le tronc SIP.

Des règles de plan de numérotation peuvent être mises en œuvre pour gérer efficacement les appels.

Cela définit les séquences qui sont exécutées lors de la réception d'un appel entrant.

Cela implique la manipulation des en-têtes SIP pour les messages entrants.

Des groupes de codeurs doivent être ajoutés pour chaque segment d'appel.

Un profil IP est un ensemble de paramètres que vous définissez pour les signaux et les médias.

Cette section décrit la configuration nécessaire des groupes IP pour communiquer avec le SBC.

Dans cette section, vous apprendrez à activer la sécurité média.

Définir des conditions spécifiques pour les messages SIP entrant.

Les règles de classification aident à gérer les demandes SIP entrantes.

Cette section définit les routes pour transmettre les messages SIP.

Configurer les règles de filtrage de trafic pour renforcer la sécurité.

Exécuter des vérifications pour vous assurer que le SBC et le routage fonctionnent ensemble correctement.

Tester la configuration en effectuant des appels de test pour diagnostiquer les problèmes.

Script PowerShell qui implémente un locataire de routage direct basé sur cette configuration.

Les spécifications concernant les différents noms de domaines utilisés par Teams Direct Routing.

Ce mécanisme garantit la continuité du service en cas de défaillance.

Maintenant c'est votre tour :

C'est ainsi que fonctionne la configuration du routage direct des équipes. Quelle conclusion du rapport d'aujourd'hui avez-vous trouvée la plus intéressante ? Ou peut-être avez-vous une question sur quelque chose que j'ai couvert. Quoi qu'il en soit, j'aimerais vous entendre. Alors allez-y et laissez un commentaire ci-dessous.

Vous avez des fichiers RAR que vous souhaitez convertir en fichiers ZIP ? Découvrez comment convertir un fichier RAR en format ZIP.

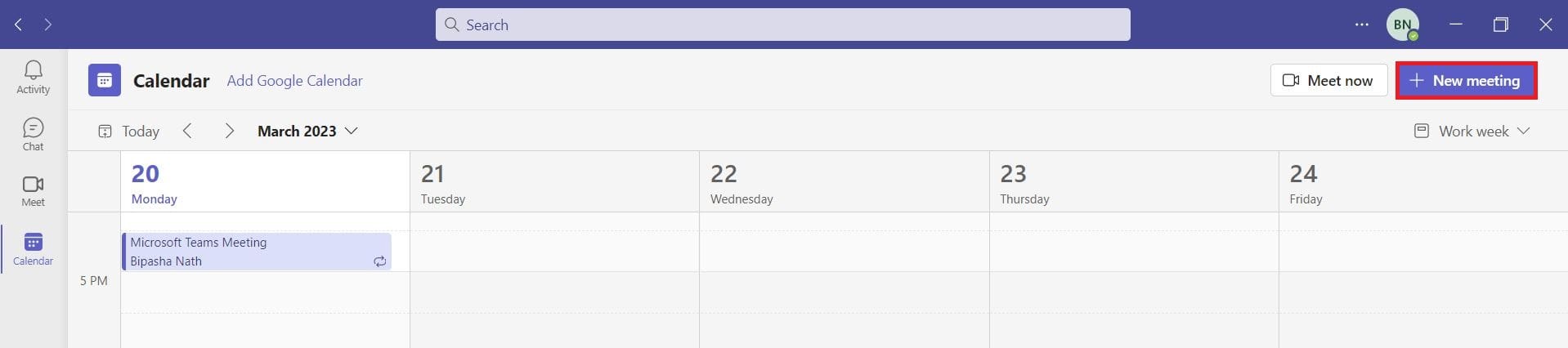

Avez-vous besoin de planifier des réunions récurrentes sur MS Teams avec les mêmes membres de l’équipe ? Découvrez comment configurer une réunion récurrente dans Teams.

Nous vous montrons comment changer la couleur de surlignage pour le texte et les champs de texte dans Adobe Reader avec ce tutoriel étape par étape.

Dans ce tutoriel, nous vous montrons comment modifier le paramètre de zoom par défaut dans Adobe Reader.

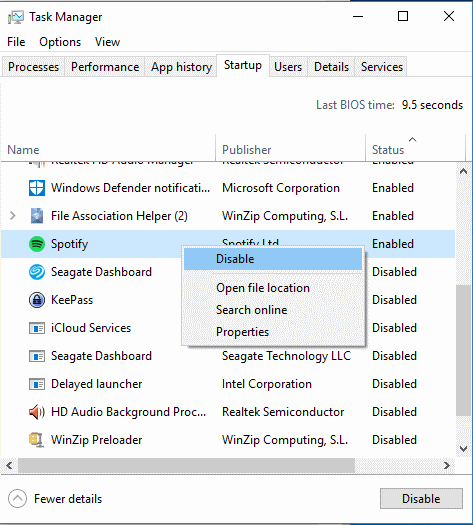

Spotify peut être agaçant s

Si LastPass ne parvient pas à se connecter à ses serveurs, effacez le cache local, mettez à jour le gestionnaire de mots de passe et désactivez les extensions de votre navigateur.

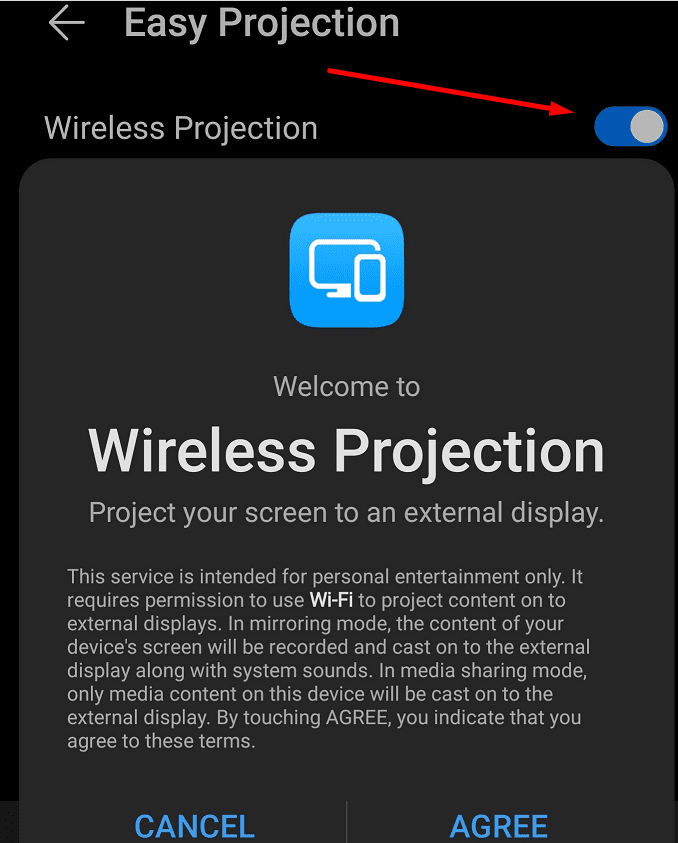

Microsoft Teams ne prend actuellement pas en charge la diffusion de vos réunions et appels sur votre TV nativement. Mais vous pouvez utiliser une application de mise en miroir d’écran.

Découvrez comment réparer le code d

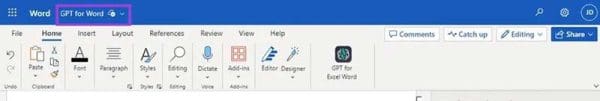

Vous vous demandez comment intégrer ChatGPT dans Microsoft Word ? Ce guide vous montre exactement comment le faire avec l’add-in ChatGPT pour Word en 3 étapes simples.

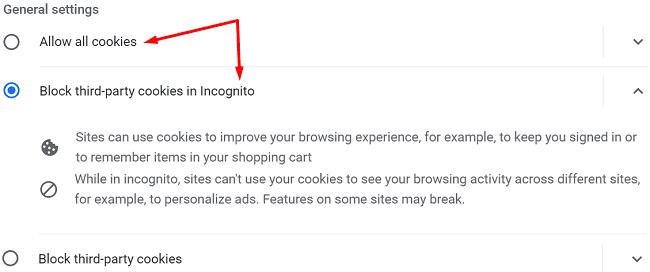

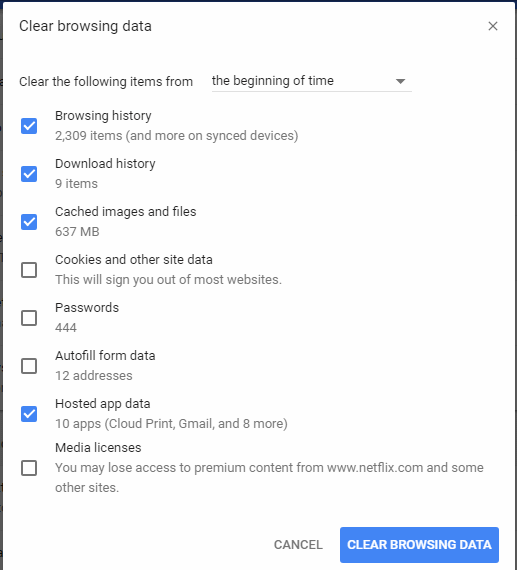

Gardez le cache de votre navigateur Google Chrome vide avec ces étapes.

Maxime -

C'est vraiment intéressant, mais j'ai du mal à comprendre certaines parties. Pourriez-vous expliquer davantage

Camille le chat -

Je suis totalement d'accord avec ce que vous avez dit sur l'importance du routage direct. C'est crucial !

Vincent -

Est-ce que vous pouvez donner des exemples de logiciels qui aident à gérer le routage direct ?

François -

Est-ce que vous avez des exemples concrets d'entreprises qui utilisent efficacement le routage direct ?

Duy Sinh 6789 -

J'ai testé certaines de ces méthodes et cela a vraiment amélioré notre communication d'équipe. Bravo pour cet article !

Quang vn -

Ce guide définitif est effectivement un must. Avez-vous pensé à ajouter des exemples pratiques

Sarah -

C'était exactement ce dont j'avais besoin pour résoudre mes problèmes d'organisation d'équipe. Merci mille fois

Thùy Linh -

Super article ! J'ai appris beaucoup sur la configuration du routage direct. Merci à l’auteur pour ce guide détaillé

Sandra -

Je suis vraiment contente d'avoir trouvé cet article. Ça m’a ouvert les yeux sur le routage direct

Victor -

Merci pour ces conseils ! Je vais essayer d’appliquer ça dans notre prochain projet.

Amélie -

Article très informatif ! Ça m’a beaucoup aidé dans ma compréhension des équipes modernes

Marion -

Le routage direct est tellement essentiel pour le succès d'une équipe. Je ne peux pas m’en passer

Sophie le pigeon -

Merci beaucoup pour cet article, je vais le partager avec mon équipe. Nous avons beaucoup à apprendre

Huyền Lizzie -

Article très bien écrit ! Cela m'a beaucoup aidé à mieux comprendre les étapes du routage direct.

Claire -

Quel choc de découvrir à quel point le routage direct peut transformer une équipe

Olivier -

Vous avez mentionné des outils, mais quels sont ceux que vous recommandez spécifiquement ?

Linh mèo -

Je trouve que le routage direct est essentiel pour les équipes modernes. Avez-vous d'autres conseils sur ce sujet

Élodie -

Un petit rire : "Routage direct", ça sonne comme le nom d'un super-héros ! 😂

Paul -

Il y a beaucoup d'informations à digérer. Peut-être qu'un webinaire serait une bonne idée

Julien deux -

Bravo pour l’effort ! Moi et mon équipe avons mis en place le routage direct et cela a été un vrai succès

Phúc IT -

Je ne savais pas que le routage direct pouvait être si bénéfique. Avez-vous des exemples de réussites

Inès -

Je vais essayer de mettre en place ce routage direct à mon travail. Merci pour l'inspiration !

Thomas -

J'ai une question : comment mesurer l'efficacité du routage direct dans une équipe

Louise -

Je suis encore un peu perdue dans tout ça. Peut-être devrais-je suivre un atelier sur le sujet

Antoine -

Ce guide m'a inspiré à réorganiser mes équipes. Merci pour les informations !

Mèo con -

Pour ceux qui débutent, c'est un peu compliqué. Est-ce que quelqu'un a des ressources supplémentaires à partager ?

Lucie -

Merci à l'auteur ! Cela a vraiment clarifié beaucoup de choses sur le routage direct

Hương KT -

Merci pour ces conseils pratiques ! C'est toujours bon d'avoir un guide pour le routage direct des équipes