Ubuntu 16.04 पर लाइटकार्ट शॉपिंग कार्ट प्लेटफ़ॉर्म कैसे स्थापित करें

LiteCart PHP, jQuery और HTML में लिखा गया एक स्वतंत्र और ओपन सोर्स शॉपिंग कार्ट प्लेटफॉर्म है। यह ई-कॉमर्स सॉफ्टवेअर का उपयोग करने के लिए एक सरल, हल���का और आसान है

इस ट्यूटोरियल के दौरान आप सीखेंगे कि उबंटू 18.04 पर चलने वाली एक नई वल्चर वीसी 2 वर्चुअल मशीन पर एक बुनियादी स्तर की सुरक्षा को कैसे कॉन्फ़िगर किया जाए।

पहली बात जो हम करने जा रहे हैं वह हमारा नया उपयोगकर्ता है जिसे हम VM में लॉग इन करने के लिए उपयोग करेंगे:

adduser porthorian

नोट: यह एक अद्वितीय उपयोगकर्ता नाम का उपयोग करने के लिए अनुशंसित है जिसका अनुमान लगाना मुश्किल होगा। अधिकांश बॉट कोशिश करने के लिए लागू हो जाएगी root, admin, moderator, और इसी तरह।

यहां आपको पासवर्ड के लिए कहा जाएगा। यह दृढ़ता से अनुशंसा की जाती है कि आप एक मजबूत अल्फा न्यूमेरिक पासवर्ड का उपयोग करें। उसके बाद, अपनी स्क्रीन पर संकेतों का पालन करें और जब यह आपसे पूछता है कि क्या जानकारी सही है तो बस दबाएं Y।

एक बार जब नया उपयोगकर्ता जुड़ जाता है, तो हमें उस उपयोगकर्ता को अनुमति देने की आवश्यकता होगी ताकि हम रूट से उपयोगकर्ता की ओर से आदेश निष्पादित कर सकें:

usermod -aG sudo porthorian

एक बार जब आप अपने उपयोगकर्ता को अपने नए उपयोगकर्ता के लिए स्विच करने की अनुमति देते हैं:

su - porthorian

SSH कुंजी जनरेट करने के लिए, कृपया इस डॉक का पालन करें ।

एक बार जब आप अपनी नई SSH कुंजी उत्पन्न कर लेते हैं, तो अपनी सार्वजनिक कुंजी की प्रतिलिपि बनाएँ। यह निम्नलिखित की तरह दिखना चाहिए:

ssh-rsa AAAAB3NzaC1yc2EAAAABJQAAAQEAmB3uRWxAAELNJ8oGBCBmZx7S11vnAp0RG8rdKf6CLdvT7NMbKF55F8Wf0hFPewEryplaH54ibdmaTuheJVKy1lUhHnVi0AcBpkhJiiOQdEtvbYKT/eIkQl/Qm92Gz6aL3lJ0UknO4gO0LzgqI2vYX0b9LHMF+ZvApEDahLCna6RKo3/lffnANUKfExE+dVwOcJwATL3Ld5IkSatm7zBqbJAim0wj/JQ5ejzkL+aYd3YawpW3qf+WsY3HGbK2TIJt3LsiZJ3M7giZo/fVIZCJqsIOyO9NUOEx5/+KE8IniGb7gdRYgquAEJr89poDCNz/8CBODi9z3ukiE1+UnVlhfQ== rsa-key-20190408

यदि आप पहले से ही इसमें नहीं हैं, तो अपने उपयोगकर्ताओं की होम निर्देशिका पर नेविगेट करें:

cd $HOME

$HOMEआपके उपयोगकर्ताओं के घर निर्देशिका के लिए पर्यावरण चर है। नया उपयोगकर्ता बनाए जाने पर यह स्वचालित रूप से सेट हो जाता है।

जबकि ���मारे घर निर्देशिका में हम इसके अंदर एक और निर्देशिका रखने जा रहे हैं। यह निर्देशिका मशीन पर अन्य उपयोगकर्ताओं से छिपी होगी, रूट को छोड़कर और उपयोगकर्ता जो निर्देशिका का मालिक है। नई निर्देशिका बनाएं और निम्न आदेशों के साथ इसकी अनुमति को प्रतिबंधित करें:

mkdir ~/.ssh

chmod 700 ~/.ssh

अब हम .sshबुलाया में एक फ़ाइल खोलने जा रहे हैं authorized_keys। यह वह सार्वभौमिक फ़ाइल है जिसे OpenSSH ढूंढता है। /etc/ssh/sshd_configजरूरत पड़ने पर आप OpenSSH कॉन्फिग के अंदर इसका नाम बदल सकते हैं ।

फ़ाइल बनाने के लिए अपने पसंदीदा संपादक का उपयोग करें। यह ट्यूटोरियल नैनो का उपयोग करेगा:

nano ~/.ssh/authorized_keys

जो authorized_keysफाइल हमने खोली है उसमें अपनी ssh कुंजी को कॉपी और पेस्ट करें । एक बार सार्वजनिक कुंजी के अंदर आप CTRL+ दबाकर फ़ाइल को बचा सकते हैं O।

सुनिश्चित करें कि उपयुक्त फ़ाइल पथ दिखाता है:

/home/porthorian/.ssh/authorized_keys

यदि यह सही फ़ाइल पथ है तो बस दबाएं ENTER, अन्यथा, ऊपर दिए गए उदाहरण से मिलान करने के लिए आवश्यक परिवर्तन करें। फिर CTRL+ के साथ फ़ाइल से बाहर निकलें X।

अब हम फ़ाइल तक पहुंच को प्रतिबंधित करने जा रहे हैं:

chmod 600 ~/.ssh/authorized_keys

हमारे बनाए उपयोगकर्ता से बाहर निकलें और मूल उपयोगकर्ता पर वापस जाएं:

exit

हम अब सर्वर पर पासवर्ड प्रमाणीकरण को अक्षम कर सकते हैं, इस तरह लॉगिन के लिए ssh कुंजी की आवश्यकता होगी। यह नोट करना महत्वपूर्ण है कि यदि आप पासवर्ड प्रमाणीकरण को अक्षम करते हैं और सार्वजनिक कुंजी को सही तरीके से स्थापित नहीं किया गया है, तो आप अपने आप को अपने सर्वर से बाहर कर देंगे। यह अनुशंसा की जाती है कि आप अपने रूट उपयोगकर्ता से लॉग आउट करने से पहले पहले कुंजी का परीक्षण करें।

वर्तमान में हम अपने रूट उपयोगकर्ता में लॉग इन हैं, इसलिए हम निम्नलिखित को संपादित करने जा रहे हैं sshd_config:

nano /etc/ssh/sshd_config

हम यह सुनिश्चित करने के लिए 3 मानों की खोज करने जा रहे हैं कि OpenSSH ठीक से कॉन्फ़िगर किया गया है।

PasswordAuthenticationPubkeyAuthenticationChallengeResponseAuthenticationहम इन मानों को CTRL+ दबाकर पा सकते हैं W।

मूल्यों को निम्नलिखित पर सेट किया जाना चाहिए:

PasswordAuthentication no

ChallengeResponseAuthentication no

PubkeyAuthentication yes

यदि मानों पर टिप्पणी की जाती है, #तो पंक्ति की शुरुआत में हटा दें और सुनिश्चित करें कि उन चर के मान ऊपर दिखाए गए हैं। एक बार जब आप उन चर बदल दिया है, बचाने के लिए और के साथ अपने संपादक से बाहर निकलें, CTRL+ O, ENTERऔर अंत में CTRL+ X।

अब हम sshdनिम्नलिखित कमांड के साथ पुनः लोड करने जा रहे हैं :

systemctl reload sshd

अब हम लॉगिन का परीक्षण कर सकते हैं। सुनिश्चित करें कि आपने अपने रूट सत्र से अभी तक लॉग आउट नहीं किया है, और एक नई ssh विंडो खोलें और कनेक्शन से जुड़ी अपनी ssh कुंजी से जुड़ें।

PuTTY में यह निम्न है Connection-> SSH-> Auth।

प्रमाणीकरण के लिए अपनी निजी कुंजी खोजने के लिए ब्राउज़ करें, क्योंकि आपको ssh कुंजी बनाते समय इसे सहेजना चाहिए था।

अपने सर्वर से अपने प्रमाणीकरण के रूप में निजी कुंजी के साथ कनेक्ट करें। अब आप अपने Vultr VC2 वर्चुअल मशीन से लॉग इन होंगे।

नोट: यदि आपने ssh कुंजी बनाते समय एक पासफ़्रेज़ जोड़ा है तो आपको एक के लिए संकेत दिया जाएगा। यह वर्चुअल मशीन पर आपके वास्तविक उपयोगकर्ता के पासवर्ड से पूरी तरह से अलग है।

पहले हम यूएफडब्ल्यू स्थापित करके शुरू करने जा रहे हैं यदि यह पहले से ही वर्चुअल मशीन पर नहीं है। जाँच करने का एक अच्छा तरीका निम्नलिखित कमांड के साथ है:

sudo ufw status

यदि UFW स्थापित है, तो यह आउटपुट करेगा Status:inactive। यदि यह स्थापित नहीं है, तो आपको ऐसा करने का निर्देश दिया जाएगा।

हम इसे इस आदेश के साथ स्थापित कर सकते हैं:

sudo apt-get install ufw -y

अब हम 22अपने फ़ायरवॉल में SSH पोर्ट की अनुमति देने जा रहे हैं :

sudo ufw allow 22

वैकल्पिक रूप से, आप OpenSSH की अनुमति दे सकते हैं:

sudo ufw allow OpenSSH

या तो ऊपर दिए गए आदेशों में से एक काम करेगा।

अब जब हमने अपने फ़ायरवॉल के माध्यम से पोर्ट की अनुमति दी है तो हम UFW को सक्षम कर सकते हैं:

sudo ufw enable

आपसे पूछा जाएगा कि क्या आप सुनिश्चित हैं कि आप इस ऑपरेशन को करना चाहते हैं। yइसके बाद टाइपिंग ENTERफ़ायरवॉल को सक्षम करेगा:

porthorian@MEANStack:~$ sudo ufw enable

Command may disrupt existing ssh connections. Proceed with operation? y

नोट: यदि आपने ओपनएसएसएच या पोर्ट 22 की अनुमति नहीं दी है, तो आप खुद को अपनी वर्चुअल मशीन से बाहर कर देंगे। यह सुनिश्चित करें कि UFW को सक्षम करने से पहले इनमें से किसी एक की अनुमति है।

एक बार फ़ायरवॉल सक्षम हो जाने के बाद भी आप अपने उदाहरण से जुड़े रहेंगे। हम अपने फ़ायरवॉल को पहले की तरह अब उसी कमांड के साथ दोबारा जांचने जा रहे हैं:

sudo ufw status

आपको निम्न आउटपुट के समान कुछ दिखाई देगा:

porthorian@MEANStack:~$ sudo ufw status

Status: active

To Action From

-- ------ ----

22 ALLOW Anywhere

22 (v6) ALLOW Anywhere (v6)

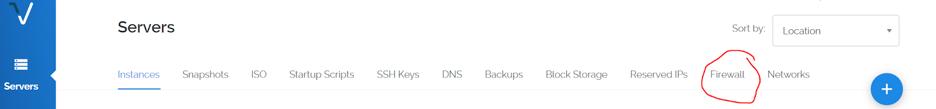

हमारे सर्वर को और सुरक्षित करने के लिए हम अपने वल्चर फ़ायरवॉल का उपयोग करने जा रहे हैं। अपने खाते में प्रवेश करें । एक बार लॉग इन करने के बाद आप अपनी स्क्रीन के शीर्ष पर स्थित फ़ायरवॉल टैब पर जाएँगे:

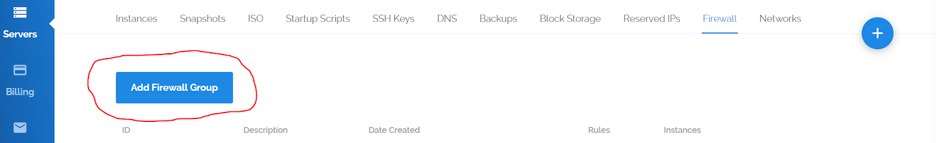

अब हम एक नया फ़ायरवॉल समूह जोड़ने जा रहे हैं। यह हमें यह निर्दिष्ट करने की अनुमति देगा कि कौन से पोर्ट हमारे UFW फ़ायरवॉल तक पहुँच सकते हैं, हमें सुरक्षा की दोहरी परत प्रदान करते हैं:

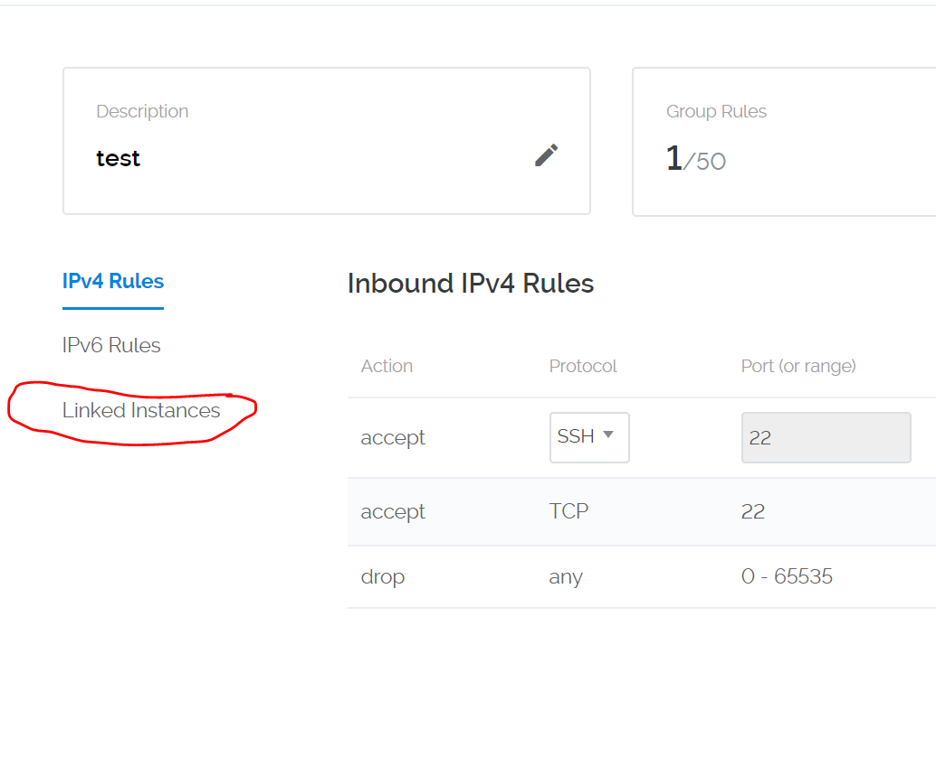

वल्चर अब आपसे पूछेगा कि "विवरण" फ़ील्ड का उपयोग करके आप अपने फ़ायरवॉल का क्या नाम रखने जा रहे हैं। सुनिश्चित करें कि आप वर्णन करते हैं कि भविष्य के प्रशासन के लिए इस फ़ायरवॉल समूह के अंतर्गत सर्वर क्या कर रहे हैं। इस ट्यूटोरियल के लिए हम इसे नाम देने जा रहे हैं test। आप हमेशा बाद में विवरण बदल सकते हैं यदि आप चाहें।

पहले हमें अपना आईपी पता प्राप्त करने की आवश्यकता है। हम इसका सीधा कारण यह है कि यदि आपका IP पता स्थिर नहीं है और लगातार बदल रहा है, तो आप बस अपने Vultr खाते में लॉग इन कर सकते हैं और IP पता बदल सकते हैं।

यही कारण है कि हमें UFW फ़ायरवॉल पर आईपी पते की आवश्यकता नहीं थी। साथ ही यह आपके वर्चुअल मशीन के फ़ायरवॉल के उपयोग को अन्य सभी पोर्ट को फ़िल्टर करने से सीमित करता है और केवल Vultr फ़ायरवॉल को संभालने देता है। यह आपके उदाहरण पर संपूर्ण ट्रैफ़िक फ़िल्टरिंग के तनाव को सीमित करता है।

अपने आईपी पते को खोजने के लिए वल्चर के नेटवर्क लुकिंग ग्लास का उपयोग करें ।

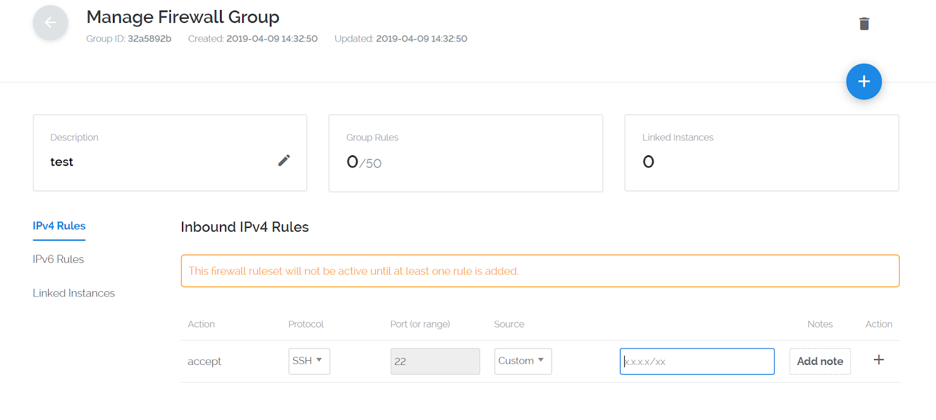

इसलिए अब जब हमारा आईपी पता है तो हम अपने नए बनाए गए फ़ायरवॉल में एक आईपीवी 4 नियम जोड़ने जा रहे हैं:

एक बार जब आपके पास आईपी पता दर्ज हो जाता है, तो +अपने आईपी पते को फ़ायरवॉल में जोड़ने के लिए प्रतीक पर क्लिक करें ।

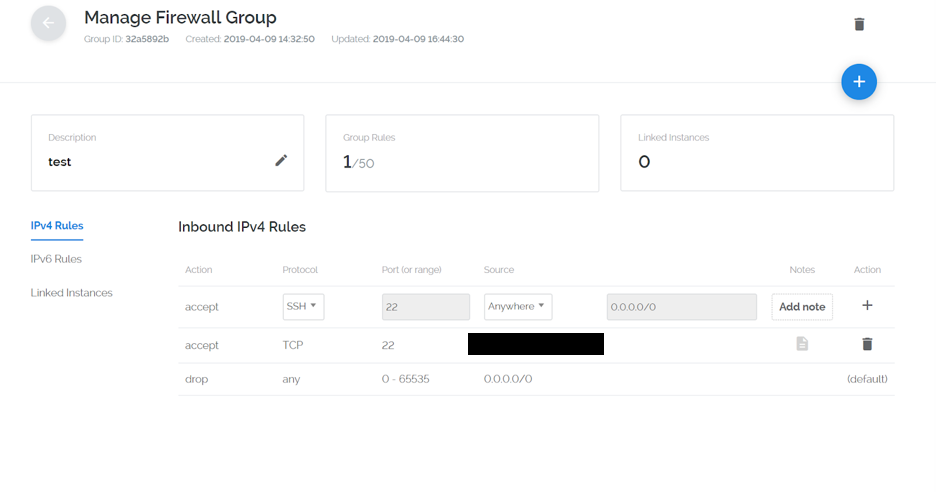

आपका फ़ायरवॉल समूह निम्नलिखित की तरह दिखेगा:

अब जब हमने अपने आईपी को फ़ायरवॉल समूह में ठीक से बाँध लिया है, तो हमें अपना वल्चर इंस्टेंस लिंक करना होगा। बाईं ओर आपको एक टैब दिखाई देगा जो कहता है "लिंक्ड इंस्टेंस":

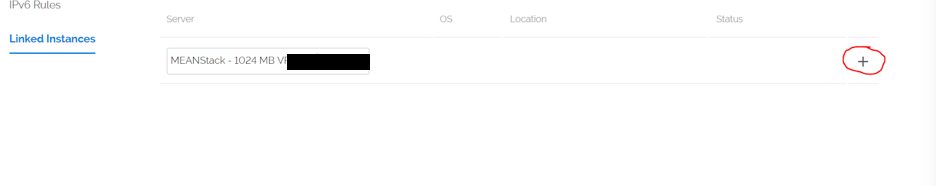

एक बार पृष्ठ पर आपको अपने सर्वर इंस्टेंस की सूची के साथ एक ड्रॉप डाउन दिखाई देगा:

ड्रॉप डाउन पर क्लिक करें और अपना उदाहरण चुनें। फिर, जब आपका तैयार फ़ायरवॉल समूह में उदाहरण जोड़ने के लिए +प्रतीक पर क्लिक करें ।

बधाई हो, आपने अपने Vultr VC2 वर्चुअल मशीन को सफलतापूर्वक सुरक्षित कर लिया है। यह आपको किसी बहुत ही बुनियादी सुरक्षा परत के लिए एक अच्छा आधार देता है, बिना किसी की चिंता के आप अपने उदाहरण को बल देने की कोशिश कर रहे हैं।

LiteCart PHP, jQuery और HTML में लिखा गया एक स्वतंत्र और ओपन सोर्स शॉपिंग कार्ट प्लेटफॉर्म है। यह ई-कॉमर्स सॉफ्टवेअर का उपयोग करने के लिए एक सरल, हल���का और आसान है

एनएफएस एक नेटवर्क-आधारित फाइल सिस्टम है जो कंप्यूटरों को कंप्यूटर नेटवर्क पर फाइलों तक पहुंचने की अनुमति देता है। यह मार्गदर्शिका बताती है कि आप एनएफ पर फ़ोल्डर्स को कैसे उजागर कर सकते हैं

एक अलग प्रणाली का उपयोग? माटोमो (पूर्व में पिविक) एक ओपन सोर्स एनालिटिक्स प्लेटफॉर्म है, जो गूगल एनालिटिक्स का एक खुला विकल्प है। Matomo स्रोत को होस्ट किया गया है

टीमटॉक एक कॉन्फ्रेंसिंग प्रणाली है जो उपयोगकर्ताओं को उच्च-गुणवत्ता वाले ऑडियो / वीडियो वार्तालाप, टेक्स्ट चैट, स्थानांतरण फ़ाइलें और स्क्रीन साझा करने की अनुमति देती है। यह मैं

एक अलग प्रणाली का उपयोग? परिचय CyberPanel बाजार पर पहला नियंत्रण पैनल है जो दोनों खुला स्रोत है और OpenLiteSpeed का उपयोग करता है। क्या थी?

एलयूकेएस (लिनक्स यूनिफाइड की सेटअप) लिनक्स के लिए उपलब्ध विभिन्न डिस्क एन्क्रिप्शन प्रारूपों में से एक है जो प्लेटफॉर्म एग्नॉस्टिक है। यह ट्यूटोरियल आपको बुद्धि प्रदान करेगा

Vultr अपने VPS को कॉन्फ़िगर करने, स्थापित करने और उपयोग करने के लिए कई अलग-अलग तरीके प्रदान करता है। क्रेडेंशियल एक्सेस करें आपके VPS के लिए डिफ़ॉल्ट एक्सेस क्रेडेंशियल ar

इंटरनेट रिले चैट (आईआरसी) एक ऐसी चीज है जो इंटरनेट के शुरुआती दिनों से आसपास है। इस गाइड में, मैं आपको आईआर सेटअप करने का तरीका दिखाऊंगा

एक अलग प्रणाली का उपयोग? ब्रेटली एक नई संपीड़न विधि है जिसमें GZIP से बेहतर संपीड़न अनुपात है। इसका स्रोत कोड सार्वजनिक रूप से इस Githu पर होस्ट किया गया है

परिचय MySQL में विचारों के रूप में एक महान विशेषता है। दृश्य संग्रहीत प्रश्न हैं। अन्यथा लंबी क्वेरी के लिए उन्हें एक उपनाम के रूप में सोचें। इस गाइड में,

एक अलग प्रणाली का उपयोग? सबरियन 4.1 सीएमएस एक शक्तिशाली और लचीला खुला स्रोत कंटेंट मैनेजमेंट सिस्टम (सीएमएस) है जो सहज और स्पष्ट रूप से सामने लाता है

एक अलग प्रणाली का उपयोग? DokuWiki PHP में लिखा एक खुला स्रोत विकी प्रोग्राम है जिसमें एक डेटाबेस की आवश्यकता नहीं होती है। यह पाठ फ़ाइलों में डेटा संग्रहीत करता है। DokuWik

यह आलेख आपको सिखाएगा कि डेबियन पर चेरोट जेल कैसे सेट करें। मुझे लगता है कि आप डेबियन 7.x का उपयोग कर रहे हैं यदि आप डेबियन 6 या 8 चला रहे हैं, तो यह काम कर सकता है, बू

परिचय डेबियन पर वीपीएन सर्वर स्थापित करने का एक आसान तरीका PiVPN के साथ है। PiVPN OpenVPN के लिए एक इंस्टॉलर और आवरण है। यह आपके लिए सरल कमांड बनाता है

एक अलग प्रणाली का उपयोग? चूंकि GitHub को Microsoft द्वारा अधिग्रहित किया गया था, काफी कुछ डेवलपर्स ने अपने स्वयं के कोड रिपॉजिटरी को github.co से माइग्रेट करने की योजना बनाई है

PBX इन ए फ्लैश 5 (PIAF5) एक डेबियन 8 आधारित ऑपरेटिंग सिस्टम है जो आपके Vultr VPS को पूर्ण विकसित PBX में बदल देता है। इसके पास निम्नलिखित विशेषताएं हैं, और बहुत कुछ।

एक अलग प्रणाली का उपयोग? परिचय CyberPanel बाजार पर पहला नियंत्रण पैनल है जो दोनों खुला स्रोत है और OpenLiteSpeed का उपयोग करता है। क्या थी?

एक अलग प्रणाली का उपयोग? घोस्ट एक ओपन सोर्स ब्लॉगिंग प्लेटफॉर्म है जो अपने 201 के बाद से डेवलपर्स और आम उपयोगकर्ताओं के बीच लोकप्रियता हासिल कर रहा है

RockMongo एक वेब-आधारित MongoDB प्रबंधन उपकरण है जो MySQL प्रबंधन उपकरण के समान है: phpMyAdmin। यह ट्यूटोरियल इंस्टॉलिन की प्रक्रिया को कवर करेगा

किसी और Vultr सर्वर को आर्क लिनक्स (इस लेख को देखें) तक चला रहे हैं। सूडो पहुंच: रूट के रूप में चलाने के लिए आवश्यक कमांड #, और एक द्वारा उपसर्ग किए जाते हैं।

LiteCart PHP, jQuery और HTML में लिखा गया एक स्वतंत्र और ओपन सोर्स शॉपिंग कार्ट प्लेटफॉर्म है। यह ई-कॉमर्स सॉफ्टवेअर का उपयोग करने के लिए एक सरल, हल���का और आसान है

एनएफएस एक नेटवर्क-आधारित फाइल सिस्टम है जो कंप्यूटरों को कंप्यूटर नेटवर्क पर फाइलों तक पहुंचने की अनुमति देता है। यह मार्गदर्शिका बताती है कि आप एनएफ पर फ़ोल्डर्स को कैसे उजागर कर सकते हैं

एक अलग प्रणाली का उपयोग? माटोमो (पूर्व में पिविक) एक ओपन सोर्स एनालिटिक्स प्लेटफॉर्म है, जो गूगल एनालिटिक्स का एक खुला विकल्प है। Matomo स्रोत को होस्ट किया गया है

टीमटॉक एक कॉन्फ्रेंसिंग प्रणाली है जो उपयोगकर्ताओं को उच्च-गुणवत्ता वाले ऑडियो / वीडियो वार्तालाप, टेक्स्ट चैट, स्थानांतरण फ़ाइलें और स्क्रीन साझा करने की अनुमति देती है। यह मैं

परिचय यह आलेख बताएगा कि विंडोज सर्वर 2012 पर गारस मोड सर्वर को कैसे डाउनलोड और इंस्टॉल किया जाए। यह गाइड गहराई में होने के लिए बनाया गया है।

एक अलग प्रणाली का उपयोग? परिचय CyberPanel बाजार पर पहला नियंत्रण पैनल है जो दोनों खुला स्रोत है और OpenLiteSpeed का उपयोग करता है। क्या थी?

FFmpeg ऑडियो और वीडियो रिकॉर्ड करने, कन्वर्ट करने और स्ट्रीम करने के लिए एक लोकप्रिय ओपन सोर्स समाधान है, जो सभी प्रकार की ऑनलाइन स्ट्रीमिंग सेवाओं में व्यापक रूप से उपयोग किया जाता है। मैं

एलयूकेएस (लिनक्स यूनिफाइड की सेटअप) लिनक्स के लिए उपलब्ध विभिन्न डिस्क एन्क्रिप्शन प्रारूपों में से एक है जो प्लेटफॉर्म एग्नॉस्टिक है। यह ट्यूटोरियल आपको बुद्धि प्रदान करेगा

Vultr अपने VPS को कॉन्फ़िगर करने, स्थापित करने और उपयोग करने के लिए कई अलग-अलग तरीके प्रदान करता है। क्रेडेंशियल एक्सेस करें आपके VPS के लिए डिफ़ॉल्ट एक्सेस क्रेडेंशियल ar

अक्टूबर एक खुला स्रोत सामग्री प्रबंधन प्रणाली है जो लारवेल PHP फ्रेमवर्क पर आधारित है। एक सुरुचिपूर्ण इंटरफ़ेस और एक संक्षिप्त मॉड्यूलर वास्तुकला के साथ