Come installare e configurare CyberPanel sul server CentOS 7

Usi un sistema diverso? Introduzione CyberPanel è uno dei primi pannelli di controllo sul mercato che è sia open source che utilizza OpenLiteSpeed. Che cosa

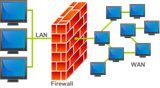

Un firewall è un tipo di strumento di sicurezza della rete che controlla il traffico di rete in entrata e in uscita in base al suo set di regole predefinito. Possiamo usare un firewall insieme ad altre misure di sicurezza per proteggere i nostri server da attacchi e attacchi di hacker.

La progettazione di un firewall può essere hardware dedicato o un programma software in esecuzione sulla nostra macchina. Su CentOS 6, il programma firewall predefinito è iptables.

In questo articolo, ti mostrerò come impostare un firewall iptables di base basato sull'app Vultr "WordPress su CentOS 6 x64", che bloccherà tutto il traffico ad eccezione dei servizi web, SSH, NTP, DNS e ping. Tuttavia, questa è solo una configurazione preliminare che soddisfa le esigenze di sicurezza comuni. Avresti bisogno di una configurazione iptables più sofisticata se hai ulteriori requisiti.

Nota :

Se aggiungi un indirizzo IPv6 al tuo server, dovresti anche impostare il servizio ip6tables. La configurazione di ip6tables non rientra nell'ambito di questo articolo.

A differenza di CentOS 6, iptables non è più il programma firewall predefinito su CentOS 7 ed è stato sostituito con un programma chiamato firewalld. Se stai pianificando di utilizzare CentOS 7, dovrai configurare il tuo firewall usando firewalld.

Distribuire di recente un'istanza del server con l'app Vultr "WordPress su CentOS 6 x64", quindi accedere come root.

Suppongo che questo server ospiterà solo un blog WordPress e non verrà utilizzato come router o fornirà altri servizi (ad esempio posta, FTP, IRC, ecc.).

Qui, abbiamo bisogno dei seguenti servizi:

Tutte le altre porte non necessarie verranno bloccate.

Iptables controlla il traffico con un elenco di regole. Quando i pacchetti di rete vengono inviati al nostro server, iptables li ispezionerà usando ciascuna regola in sequenza e agirà di conseguenza. Se viene soddisfatta una regola, le altre regole verranno ignorate. Se non vengono rispettate le regole, iptables utilizzerà la politica predefinita.

Tutto il traffico può essere classificato come INPUT, OUTPUT e FORWARD.

Ora configuriamo le regole di iptables in base alle nostre esigenze. Tutti i seguenti comandi devono essere immessi dal terminale SSH come root.

Controlla le regole esistenti:

iptables -L -n

Svuota tutte le regole esistenti:

iptables -F; iptables -X; iptables -Z

Poiché le modifiche alla configurazione di iptables avranno effetto immediato, se si configurano in modo errato le regole di iptables, è possibile che il server venga bloccato. È possibile impedire blocchi accidentali con il seguente comando. Ricorda di sostituire [Your-IP-Address]con il tuo indirizzo IP pubblico o intervallo di indirizzi IP (ad esempio, 201.55.119.43 o 201.55.119.0/24).

iptables -A INPUT -s [Your-IP-Address] -p tcp --dport 22 -j ACCEPT

Consenti tutto il traffico di loopback (lo) e rilascia tutto il traffico su 127.0.0.0/8 diverso da lo:

iptables -A INPUT -i lo -j ACCEPT

iptables -A INPUT -d 127.0.0.0/8 -j REJECT

Blocca alcuni attacchi comuni:

iptables -A INPUT -p tcp ! --syn -m state --state NEW -j DROP

iptables -A INPUT -p tcp --tcp-flags ALL NONE -j DROP

iptables -A INPUT -p tcp --tcp-flags ALL ALL -j DROP

Accetta tutte le connessioni in entrata stabilite:

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

Consenti traffico in entrata HTTP e HTTPS:

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

iptables -A INPUT -p tcp --dport 443 -j ACCEPT

Consenti connessioni SSH:

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

Consenti connessioni NTP:

iptables -A INPUT -p udp --dport 123 -j ACCEPT

Consenti query DNS:

iptables -A INPUT -p udp --dport 53 -j ACCEPT

iptables -A INPUT -p tcp --dport 53 -j ACCEPT

Consenti ping:

iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPT

Alla fine, imposta i criteri predefiniti:

iptables -P INPUT DROP

iptables -P OUTPUT ACCEPT

iptables -P FORWARD DROP

Ciascuna delle modifiche che abbiamo apportato sopra ha avuto effetto, ma non sono permanenti. Se non li salviamo sul disco rigido, andranno persi al riavvio del sistema.

Salvare la configurazione di iptables con il seguente comando:

service iptables save

Le nostre modifiche verranno salvate nel file /etc/sysconfig/iptables. Puoi rivedere o modificare le regole modificando quel file.

Se sei bloccato fuori dal tuo server a causa di un errore di configurazione, puoi comunque riottenere l'accesso con alcune soluzioni alternative.

iptables -Fper svuotare tutte le regole di iptables. Quindi è possibile impostare nuovamente le regole.Usi un sistema diverso? Introduzione CyberPanel è uno dei primi pannelli di controllo sul mercato che è sia open source che utilizza OpenLiteSpeed. Che cosa

Introduzione Sensu è una soluzione di monitoraggio gratuita e open source che può essere utilizzata per monitorare server, applicazioni e vari servizi di sistema. Sensu i

Usi un sistema diverso? Apache OpenMeetings è unapplicazione per conferenze Web open source. È scritto in Java e supporta più server di database. io

Luso di un utente sudo per accedere a un server ed eseguire comandi a livello di root è una pratica molto comune tra Linux e Unix Systems Administrator. Luso di un sud

Usando un sistema diverso? RabbitMQ è un broker di messaggi open source ampiamente utilizzato scritto nel linguaggio di programmazione Erlang. Come middleware orientato ai messaggi

Usi un sistema diverso? RTMP è ottimo per pubblicare contenuti live. Quando RTMP è associato a FFmpeg, i flussi possono essere convertiti in varie qualità. Vultr i

TaskBoard è unapp Web di gestione del tempo gratuita e open source. Ispirato da Kanban, TaskBoard può aiutarti a tenere traccia delle cose che devono essere fatte in a

Usi un sistema diverso? Gradle è un set di strumenti di automazione di build gratuito e open source basato sui concetti di Apache Ant e Apache Maven. Gradle fornisce

Usi un sistema diverso? In questa guida, vedremo come configurare un server FTP (ProFTPd) per trasferire file tra il tuo PC e il tuo server.

Usando un sistema diverso? Netdata è una stella nascente nel campo del monitoraggio delle metriche di sistema in tempo reale. Rispetto ad altri strumenti dello stesso tipo, Netdata:

Usi un sistema diverso? Apache Cassandra è un sistema di gestione di database NoSQL gratuito e open source progettato per fornire scalabilità, alta

In questo tutorial imparerai bene come configurare un server multiplayer Just Cause 2. Prerequisiti Assicurarsi che il sistema sia completamente aggiornato prima di iniziare

Usando un sistema diverso? In questo tutorial, spiegherò come impostare un server Starbound su CentOS 7. Prerequisiti Devi possedere questo gioco su di te

ZNC è un buttafuori IRC gratuito e open source che rimane permanentemente connesso a una rete in modo che i client possano ricevere messaggi inviati mentre sono offline. Thi

Django è un popolare framework Python per la scrittura di applicazioni Web. Con Django, puoi creare applicazioni più velocemente, senza reinventare la ruota. Se vuoi

Dopo aver modificato la porta SSH, configurato il port knocking e apportato altre modifiche per la sicurezza SSH, cè forse un altro modo per proteggerti

Introduzione MyCLI è un client da riga di comando per MySQL e MariaDB che ti consente di completare automaticamente e ti aiuta con la sintassi dei tuoi comandi SQL. MyCL

Usi un sistema diverso? Directus 6.4 CMS è un sistema di gestione dei contenuti senza testa (CMS) potente e flessibile, gratuito e open source che fornisce agli sviluppatori

Cosa ti serve Un VPS Vultr con almeno 1 GB di RAM. Accesso SSH (con privilegi di root / amministrativi). Passaggio 1: installare prima BungeeCord

MaraDNS è un programma server DNS open source leggero ma robusto. Rispetto ad altre applicazioni dello stesso tipo, come ISC BIND, PowerDNS e djbdns

Gli attacchi ransomware sono in aumento, ma l'intelligenza artificiale può aiutare ad affrontare l'ultimo virus informatico? L'intelligenza artificiale è la risposta? Leggi qui sai è AI boone o bane

ReactOS, un sistema operativo open source e gratuito è qui con l'ultima versione. Può essere sufficiente alle esigenze degli utenti Windows moderni e abbattere Microsoft? Scopriamo di più su questo vecchio stile, ma un'esperienza del sistema operativo più recente.

Whatsapp ha finalmente lanciato l'app desktop per utenti Mac e Windows. Ora puoi accedere facilmente a Whatsapp da Windows o Mac. Disponibile per Windows 8+ e Mac OS 10.9+

Leggi questo per sapere come l'intelligenza artificiale sta diventando popolare tra le aziende di piccole dimensioni e come sta aumentando le probabilità di farle crescere e dare un vantaggio ai loro concorrenti.

Recentemente Apple ha rilasciato macOS Catalina 10.15.4 un aggiornamento supplementare per risolvere i problemi, ma sembra che l'aggiornamento stia causando più problemi che portano al bricking delle macchine mac. Leggi questo articolo per saperne di più

13 strumenti commerciali per l'estrazione dei dati dai Big Data

Il nostro computer memorizza tutti i dati in un modo organizzato noto come file system di journaling. È un metodo efficiente che consente al computer di cercare e visualizzare i file non appena si preme search.https://wethegeek.com/?p=94116&preview=true

Man mano che la scienza si evolve a un ritmo rapido, assumendo gran parte dei nostri sforzi, aumentano anche i rischi di sottoporci a una singolarità inspiegabile. Leggi, cosa potrebbe significare per noi la singolarità.

Uno sguardo a 26 tecniche di analisi dei Big Data: Parte 1

L'intelligenza artificiale nell'assistenza sanitaria ha compiuto grandi passi avanti negli ultimi decenni. Pertanto, il futuro dell'IA in sanità continua a crescere giorno dopo giorno.