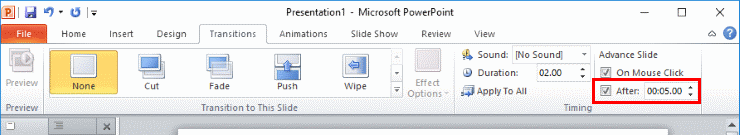

PowerPoint 365を自動で進める方法

Microsoft PowerPoint 365でスライドショーを自動的に再生する方法を示すチュートリアルです。

この記事の主な目的は、Microsoftのセキュリティのベストプラクティスに従い、実際のセットアップを実行することにより、データの損失または侵害されたアカウントに対するExchangeのオンライン保護を改善することです。Microsoftは、Exchange Online Protection(EOP)とMicrosoft Defender AdvancedThreatProtectionの2つのレベルのMicrosoft365電子メールセキュリティを提供しています。これらのソリューションは、Microsoftプラットフォームのセキュリティを強化し、Microsoft365の電子メールセキュリティの懸念を軽減することができます。

10ATPセーフリンクとセーフアタッチメントポリシーを構成する

18非所有者によるメールボックスアクセスのレビュー隔週レポート

20アカウントプロビジョニングアクティビティレポートを毎週確認する

電子メール暗号化を有効にする

電子メール暗号化ルールを追加して、件名または本文に特定のキーワードを含むメッセージを暗号化できます。最も一般的なのは、メッセージを暗号化するために件名に「セキュア」をキーワードとして追加することです。M365 / O365メッセージ暗号化は、Outlook.com、Yahoo!、Gmail、およびその他の電子メールサービスで機能します。電子メールメッセージの暗号化は、意図された受信者だけがメッセージコンテンツを表示できるようにするのに役立ちます。

テナントが暗号化用に設定されていることを確認するには、次のコマンドを使用して、送信者の値がテナント内の有効なアカウントであることを確認します。

Test-IRMConfiguration -Sender [email protected]

「全体的な結果:合格」が表示されたら、準備は完了です。

また読む:ATPでMicrosoft365の電子メールを暗号化する方法は?

クライアントルール転送ブロックを有効にする

これは、ユーザーのメールボックスから外部の電子メールアドレスに電子メールを自動転送するクライアントが作成したルールを使用してデータの漏えいを防ぐのに役立つトランスポートルールです。これは、組織でますます一般的なデータ漏洩方法です。

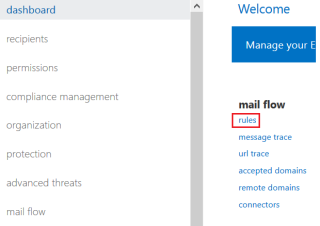

Exchange管理センター>メールフロー>ルールに移動します

プラス記号をクリックして、[Microsoft365メッセージ暗号化と権利保護をメッセージに適用する]を選択します…

次のプロパティをルールに追加します。

ヒント1: 3番目の条件では、[メッセージのプロパティ]> [このメッセージタイプを含める]を選択して、[自動転送]オプションを入力する必要があります

ヒント2:4番目の条件では、[メッセージをブロックする…>メッセージを拒否する]を選択し、入力する説明を含める必要があります

パワーシェル

メールボックスの委任を許可しない

Remove-MailboxPermission -Identity Test1 -User Test2 -AccessRights FullAccess -InheritanceType All

接続フィルタリング

EOPで接続フィルタリングを使用して、IPアドレスによって良好または不良の送信元電子メールサーバーを識別します。デフォルトの接続フィルターポリシーの主要なコンポーネントは次のとおりです。

IP許可リスト:IPアドレスまたはIPアドレス範囲で指定した送信元電子メールサーバーからのすべての受信メッセージのスパムフィルタリングをスキップします。IP許可リストが全体的な安全な送信者戦略にどのように適合するかについての詳細は、「 EOPで安全な送信者リストを作成する」を参照してください。

IPブロックリスト:IPアドレスまたはIPアドレス範囲で指定した送信元電子メールサーバーからのすべての着信メッセージをブロックします。着信メッセージは拒否され、スパムとしてマークされず、追加のフィルタリングは発生しません。IPブロックリストが全体的なブロックされた送信者戦略にどのように適合するかについての詳細 は、EOPでのブロック送信者リストの作成を参照してください。

スパムとマルウェア

尋ねる質問:

マルウェア

これは、デフォルトのマルウェア対策ポリシーを介して全社的にすでに設定されています。テキストによる追加の通知やファイル拡張子に基づく高度なフィルタリングなど、特定のユーザーグループに対してより詳細なポリシーを作成する必要がありますか?

フィッシング対策ポリシー

Microsoft 365サブスクリプションには、フィッシング対策の既定のポリシーが事前構成されていますが、ATPの適切なライセンスがある場合は、テナント内での偽装試行の追加設定を構成できます。ここでこれらの追加設定を構成します。

また読む:Microsoft Cloud App Security:The Definitive Guide

拡張フィルタリングを構成する

強化されたフィルタリング構成手順については、ここをクリックしてください。

ATPセーフリンクとセーフアタッチメントポリシーを構成する

Microsoft Defender Advanced Threat Protection(Microsoft Defender ATP)を使用すると、Exchange、Teams、OneDrive、およびSharePoint間で安全なリンクと安全な添付ファイルのポリシーを作成できます。リアルタイムの爆発は、ユーザーが任意のリンクをクリックし、コンテンツがサンドボックス環境に含まれている場合に発生します。添付ファイルは、電子メールで完全に配信される前に、サンドボックス環境内でも開かれます。これにより、ゼロデイの悪意のある添付ファイルとリンクを検出できます。

SPF、DKIM、DMARCを追加する

レコードを追加するには:

CNAMEレコードには次の形式を使用します。

ここで、:

=プライマリドメイン= MXレコードのプレフィックス(例:domain-com.mail.protection.outlook.com)

= domain.onmicrosoft.com

例:DOMAIN = techieberry.com

CNAMEレコード#1:

ホスト名: selector1._domainkey.techiebery.com

アドレスまたは値へのポイント:selector1-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL:3600

CNAMEレコード#2:

ホスト名:selector2._domainkey.techiebery.com

アドレスまたは値へのポイント:selector2-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL:3600

_dmarc.domain TTL IN TXT“ v = DMARC1; pct = 100; p=ポリシー

ここで、:

=保護するドメイン

= 3600

=このルールを電子メールの100%に使用する必要があることを示します

=DMARCが失敗した場合に受信サーバーが従うポリシーを指定します。

注: none、quarantine、またはrejectに設定できます

例:

カレンダーの詳細の共有を許可しない

ユーザーがカレンダーの詳細を外部ユーザーと共有することを許可しないでください。この機能により、ユーザーはカレンダーの完全な詳細を外部ユーザーと共有できます。攻撃者は通常、攻撃を開始する前に組織について学習する(偵察を行う)ことに時間を費やします。公開されているカレンダーは、攻撃者が組織の関係を理解し、旅行中など、特定のユーザーが攻撃に対してより脆弱である可能性がある時期を判断するのに役立ちます。

監査ログ検索を有効にする

Microsoft365またはOffice365サービスの監査データの記録を有効にして、Azure AD、Exchange Online、Microsoft Teams、SharePoint Online / OneDrive for Businessなど、すべてのユーザーと管理者のサービスとのやり取りの記録を確保する必要があります。このデータにより、セキュリティ違反が発生した場合に、調査と調査が可能になります。あなた(または別の管理者)は、監査ログの検索を開始する前に、監査ログをオンにする必要があります。

$ auditlog = Search-UnifiedAuditLog -StartDate 01/01/2021 -EndDate 01/31/2021 -RecordType SharePointFileOperation

$ auditlog | Select-Object -Property CreationDate、UserIds、RecordType、AuditData | Export-Csv -Append -Path c:\ AuditLogs \ PowerShellAuditlog.csv -NoTypeInformation

すべてのユーザーのメールボックス監査を有効にする

デフォルトでは、所有者以外のすべてのアクセスが監査されますが、所有者アクセスも監査されるようにするには、メールボックスで監査を有効にする必要があります。これにより、ユーザーのアカウントが侵害された場合にExchangeOnlineアクティビティへの不正アクセスを発見できます。すべてのユーザーの監査を有効にするには、 PowerShellスクリプトを実行する必要があります。

注:監査ログを使用して、ログに記録されたメールボックスアクティビティを検索します。特定のユーザーメールボックスのアクティビティを検索できます。

メールボックス監査PowerShellコマンド

メールボックスの監査ステータスを確認するには:

Get-メールボックス[email protected]| fl*監査*

メールボックス監査を検索するには:

Search-MailboxAuditLog [email protected] -ShowDetails -StartDate 01/01/2021 -EndDate 01/31/2021

結果をcsvファイルにエクスポートするには:

Search-MailboxAuditLog [email protected] -ShowDetails -StartDate 01/01/2021 -EndDate 01/31/2021 | エクスポート-CsvC:\ users \ AuditLogs.csv -NoTypeInformation

操作に基づいてログを表示およびエクスポートするには:

Search-MailboxAuditLog -Identity [email protected] -ResultSize 250000 -Operations HardDelete、Move、MoveToDeletedItems、SoftDelete -LogonTypes Admin、Delegate、Owner -StartDate 01/01/2021 -EndDate 01/31/2021 -ShowDetails | エクスポート-CsvC:\ AuditLogs.csv -NoTypeInformation

ログオンタイプに基づいてログを表示およびエクスポートするには:

Search-MailboxAuditLog [email protected] -ResultSize 250000 -StartDate 01/01/2021 -EndDate 01/31/2021 -LogonTypes Owner、Delegate、Admin -ShowDetails | エクスポート-CsvC:\ AuditLogs.csv -NoTypeInformation

役割の変更を毎週確認する

これを行う必要があるのは、不正な役割グループの変更を監視する必要があるためです。これにより、攻撃者に昇格された特権が与えられ、テナント内でより危険で影響力のあることを実行できるようになります。

メールボックス転送ルールを毎週確認する

少なくとも毎週、外部ドメインへのメールボックス転送ルールを確認する必要があります。これを行うには、PowerShellスクリプトを使用してすべてのメールボックスの外部ドメインへのメール転送ルールのリストを確認する方法や、先週の監査ログ検索からメール転送ルールの作成アクティビティを確認する方法など、いくつかの方法があります。他の場所へのメール転送ルールの合法的な使用法はたくさんありますが、攻撃者にとって非常に人気のあるデータ漏洩戦術でもあります。ユーザーの電子メールが盗み出されていないことを確認するために、それらを定期的に確認する必要があります。以下にリンクされているPowerShellスクリプトを実行すると、System32フォルダーに「MailboxDelegatePermissions」と「MailForwardingRulesToExternalDomains」の2つのcsvファイルが生成されます。

非所有者によるメールボックスアクセスのレビュー隔週レポート

このレポートには、メールボックスの所有者以外のユーザーがアクセスしたメールボックスが表示されます。デリゲート権限の正当な使用法は数多くありますが、そのアクセスを定期的に確認することで、外部の攻撃者が長期間アクセスを維持するのを防ぎ、悪意のある内部関係者の活動をより早く発見することができます。

マルウェア検出レポートを毎週確認する

このレポートは、マルウェアの添付ファイルがユーザーに到達するのをブロックしているMicrosoftの特定のインスタンスを示しています。このレポートは厳密に実行可能ではありませんが、レビューすることで、ユーザーをターゲットにしているマルウェアの全体的な量を把握できるため、より積極的なマルウェアの緩和策を採用するよう促される可能性があります。

アカウントプロビジョニングアクティビティレポートを毎週確認する

このレポートには、外部アプリケーションにアカウントをプロビジョニングする試みの履歴が含まれています。通常、アカウントの管理にサードパーティプロバイダーを使用しない場合、リストのエントリは違法である可能性があります。ただし、そうする場合、これはトランザクション量を監視し、ユーザーを管理している新しいまたは異常なサードパーティアプリケーションを探すための優れた方法です。

これが、セキュリティを強化するためにExchangeオンライン保護を改善する方法です。

今、私はあなたから聞きたいです:

今日のレポートから、最も興味深いと思ったのはどれですか?あるいは、私が取り上げた何かについて質問があるかもしれません。

いずれにせよ、私はあなたから聞きたいです。だから先に進んで、下にコメントを残してください。

Microsoft PowerPoint 365でスライドショーを自動的に再生する方法を示すチュートリアルです。

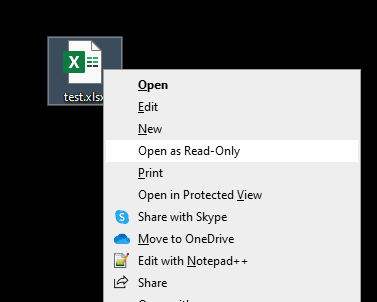

このガイドを使用して、Microsoft Excel for Office 365ファイルに「読み取り専用で開く」と表示されるプロンプトを強制します。

Microsoft Outlook 365の連絡先を簡単にvCardファイルにエクスポートする方法をご紹介します。

Microsoft Excelでセル内の数式の表示を有効または無効にする方法を学びます。

このチュートリアルでは、Microsoft Excel 365でセルをロックおよびロック解除する方法を学びます。

Microsoft Outlookで迷惑メールオプションがグレーアウトすることは一般的です。この記事では、その対処方法を説明します。

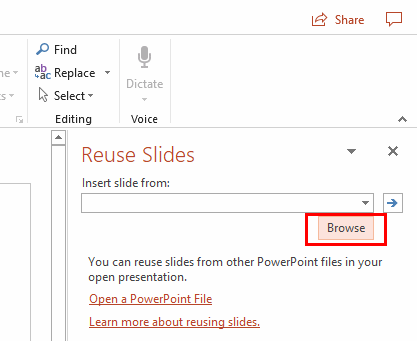

Microsoft PowerPoint 365の別のプレゼンテーションファイルからスライドをインポートする方法を示すチュートリアルです。

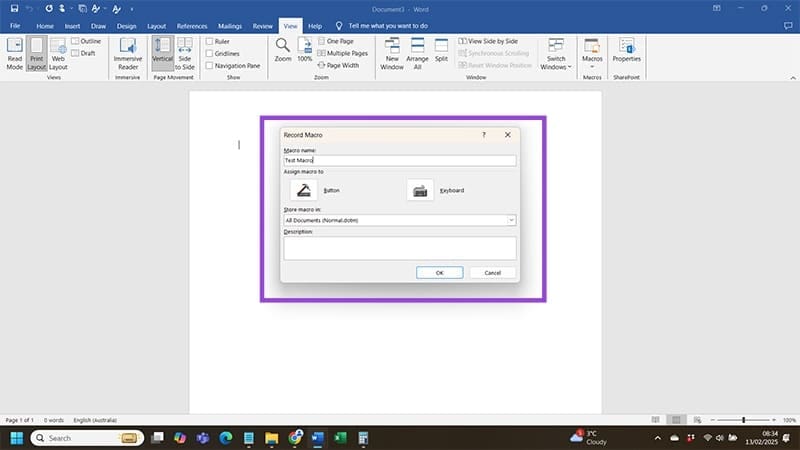

最もよく使用する機能を短時間で実行するために、Wordでマクロを作成する方法を見つけてください。

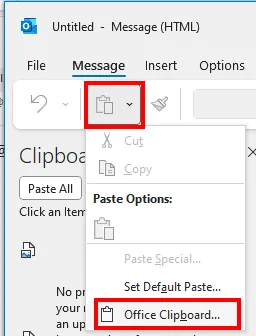

Microsoft Office 365アプリケーションでのクリップボードオプションの表示/非表示を有効にする方法を説明します。

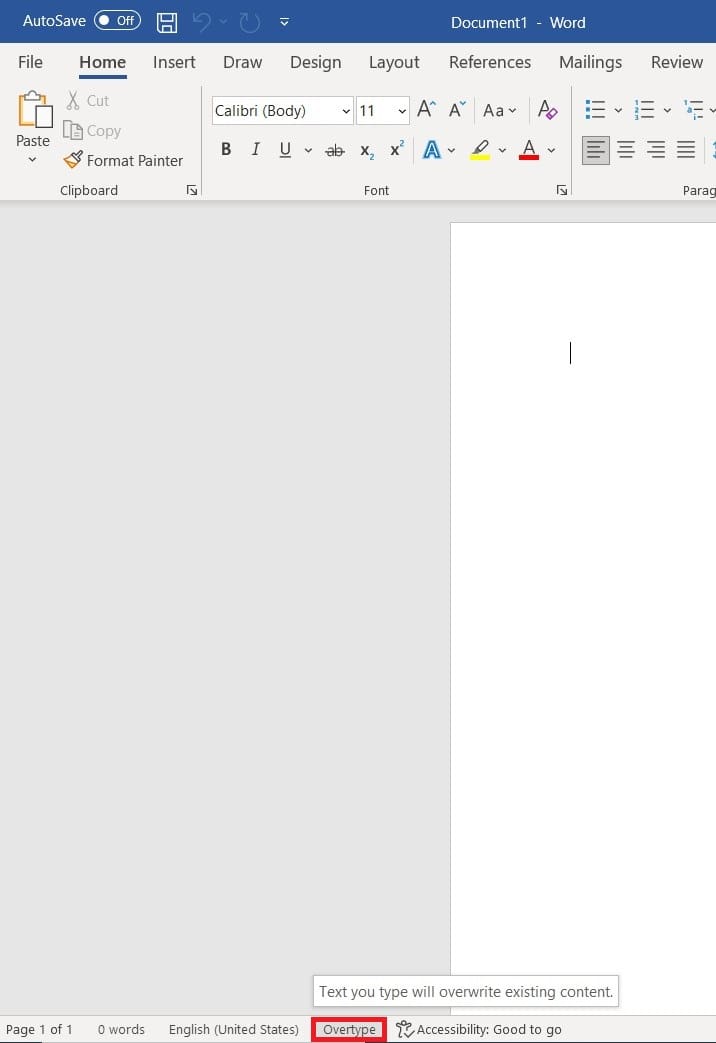

Microsoft Word 2016が既存のテキストに上書きされている場合は、テキストが上書きされる問題を解決するための簡単な手順を学びましょう。