CyberPanel installeren en configureren op uw CentOS 7-server

Gebruikt u een ander systeem? Introductie CyberPanel is een van de eerste bedieningspanelen op de markt die zowel open source is als OpenLiteSpeed gebruikt. Wat thi

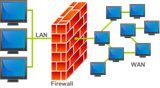

Een firewall is een type netwerkbeveiligingstool dat het inkomende en uitgaande netwerkverkeer regelt volgens de vooraf gedefinieerde regelset. We kunnen een firewall gebruiken samen met andere veiligheidsmaatregelen om onze servers te beschermen tegen de aanvallen en aanvallen van hackers.

Het ontwerp van een firewall kan speciale hardware zijn of een softwareprogramma dat op onze computer draait. Op CentOS 6 is het standaard firewallprogramma iptables.

In dit artikel laat ik je zien hoe je een standaard iptables-firewall opzet op basis van de Vultr "WordPress op CentOS 6 x64" -app, die al het verkeer blokkeert, behalve voor web-, SSH-, NTP-, DNS- en ping-services. Dit is echter slechts een voorlopige configuratie die voldoet aan algemene beveiligingsbehoeften. U heeft een meer geavanceerde iptables-configuratie nodig als u verdere vereisten heeft.

Opmerking :

Als u een IPv6-adres aan uw server toevoegt, moet u ook de service ip6tables instellen. Het configureren van ip6tables valt buiten het bestek van dit artikel.

In tegenstelling tot CentOS 6 is iptables niet langer het standaard firewallprogramma op CentOS 7 en is vervangen door een programma met de naam firewalld. Als u CentOS 7 wilt gebruiken, moet u uw firewall instellen met firewalld.

Implementeer een serverinstance opnieuw met de Vultr "WordPress op CentOS 6 x64" app en log vervolgens in als root.

Ik neem aan dat deze server alleen een WordPress-blog zal hosten en niet zal worden gebruikt als router of andere services zal bieden (bijvoorbeeld mail, FTP, IRC, enz.).

Hier hebben we de volgende services nodig:

Alle andere onnodige poorten worden geblokkeerd.

Iptables regelt het verkeer met een lijst met regels. Wanneer netwerkpakketten naar onze server worden verzonden, zullen iptables deze met elke regel achter elkaar inspecteren en dienovereenkomstig actie ondernemen. Als aan een regel wordt voldaan, worden de andere regels genegeerd. Als er niet aan de regels wordt voldaan, gebruikt iptables het standaardbeleid.

Al het verkeer kan worden gecategoriseerd als INPUT, OUTPUT en FORWARD.

Laten we nu de iptables-regels configureren volgens onze behoeften. Alle volgende opdrachten moeten als root worden ingevoerd vanuit uw SSH-terminal.

Controleer de bestaande regels:

iptables -L -n

Spoel alle bestaande regels door:

iptables -F; iptables -X; iptables -Z

Aangezien wijzigingen in de iptables-configuratie onmiddellijk van kracht worden, kan het zijn dat uw server wordt geblokkeerd als u de iptables-regels verkeerd configureert. Met de volgende opdracht kunt u onbedoelde blokkades voorkomen. Vergeet niet te vervangen [Your-IP-Address]door uw eigen openbare IP-adres of IP-adresbereik (bijvoorbeeld 201.55.119.43 of 201.55.119.0/24).

iptables -A INPUT -s [Your-IP-Address] -p tcp --dport 22 -j ACCEPT

Sta alle loopback (lo) verkeer toe en zet al het verkeer terug naar 127.0.0.0/8 behalve lo:

iptables -A INPUT -i lo -j ACCEPT

iptables -A INPUT -d 127.0.0.0/8 -j REJECT

Blokkeer enkele veelvoorkomende aanvallen:

iptables -A INPUT -p tcp ! --syn -m state --state NEW -j DROP

iptables -A INPUT -p tcp --tcp-flags ALL NONE -j DROP

iptables -A INPUT -p tcp --tcp-flags ALL ALL -j DROP

Accepteer alle gevestigde inkomende verbindingen:

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

Inkomend HTTP- en HTTPS-verkeer toestaan:

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

iptables -A INPUT -p tcp --dport 443 -j ACCEPT

SSH-verbindingen toestaan:

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

NTP-verbindingen toestaan:

iptables -A INPUT -p udp --dport 123 -j ACCEPT

DNS-zoekopdrachten toestaan:

iptables -A INPUT -p udp --dport 53 -j ACCEPT

iptables -A INPUT -p tcp --dport 53 -j ACCEPT

Pingen toestaan:

iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPT

Stel ten slotte het standaardbeleid in:

iptables -P INPUT DROP

iptables -P OUTPUT ACCEPT

iptables -P FORWARD DROP

Elk van de wijzigingen die we hierboven hebben aangebracht, is van kracht geworden, maar ze zijn niet permanent. Als we ze niet op de harde schijf opslaan, gaan ze verloren zodra het systeem opnieuw opstart.

Sla de iptables-configuratie op met de volgende opdracht:

service iptables save

Onze wijzigingen worden opgeslagen in het bestand /etc/sysconfig/iptables. U kunt de regels herzien of wijzigen door dat bestand te bewerken.

Als u door een configuratiefout de toegang tot uw server wordt ontzegd, kunt u nog steeds toegang krijgen met een aantal tijdelijke oplossingen.

iptables -Fom alle iptables-regels te wissen . Vervolgens kunt u de regels opnieuw instellen.Gebruikt u een ander systeem? Introductie CyberPanel is een van de eerste bedieningspanelen op de markt die zowel open source is als OpenLiteSpeed gebruikt. Wat thi

Introductie Sensu is een gratis en open source monitoringoplossing die kan worden gebruikt om server, applicatie en verschillende systeemservices te monitoren. Sensu i

Het gebruik van een sudo-gebruiker om toegang te krijgen tot een server en opdrachten uit te voeren op rootniveau is een veel voorkomende praktijk onder Linux en Unix-systeembeheerder. Het gebruik van een sud

Gebruikt u een ander systeem? RTMP is geweldig voor het weergeven van live inhoud. Wanneer RTMP is gekoppeld aan FFmpeg, kunnen streams worden omgezet in verschillende kwaliteiten. Vultr ik

TaskBoard is een gratis en open source webbeheer voor tijdbeheer. Geïnspireerd door Kanban, kan TaskBoard u helpen bij het bijhouden van dingen die moeten worden gedaan in een

Gebruikt u een ander systeem? Gradle is een gratis en open source toolset voor het automatiseren van builds, gebaseerd op de concepten van Apache Ant en Apache Maven. Gradle biedt

Gebruikt u een ander systeem? In deze handleiding zullen we zien hoe u een FTP-server (ProFTPd) configureert om bestanden over te zetten tussen uw pc en uw server.

Gebruikt u een ander systeem? Netdata is een rijzende ster op het gebied van realtime monitoring van systeemstatistieken. Vergeleken met andere tools van dezelfde soort, Netdata:

Gebruikt u een ander systeem? Apache Cassandra is een gratis en open source NoSQL-databasebeheersysteem dat is ontworpen om schaalbaarheid te bieden

In deze tutorial leer je goed hoe je een Just Cause 2 multiplayer-server opzet. Vereisten Zorg ervoor dat het systeem volledig is bijgewerkt voordat we beginnen

Gebruikt u een ander systeem? In deze tutorial leg ik uit hoe je een Starbound-server instelt op CentOS 7. Vereisten Je moet dit spel op je hebben

ZNC is een gratis en open-source IRC-uitsmijter die permanent verbonden blijft met een netwerk, zodat klanten berichten kunnen ontvangen die worden verzonden terwijl ze offline zijn. Thi

Django is een populair Python-framework voor het schrijven van webapplicaties. Met Django kun je sneller applicaties bouwen, zonder het wiel opnieuw uit te vinden. Als je wilt

MantisBT, of Mantis Bug Tracker, is een open source issue tracker geschreven in PHP. MantisBT is uitgebalanceerd tussen gebruiksgemak en functionaliteit, mits

Gebruikt u een ander systeem? Elgg is een open source engine voor sociaal netwerken waarmee sociale omgevingen kunnen worden gecreëerd, zoals sociale campusnetwerken

Froxlor is een open source, gratis, lichtgewicht en toch krachtig serverbeheerpaneel dat geweldig is voor het opzetten en beheren van webhostingservices. Thi

Gebruikt u een ander systeem? Alfresco Community Edition is een open source-versie van de Alfresco Content Services. Het is geschreven in Java en gebruikt PostgreSQL t

Vtiger CRM is een populaire applicatie voor klantrelatiebeheer die bedrijven kan helpen hun verkoop te laten groeien, klantenservice te bieden en de winst te vergroten. ik

Wat je nodig hebt Een Vultr VPS met minimaal 1 GB RAM. SSH-toegang (met root- / beheerdersrechten). Stap 1: BungeeCord installeren Eerste dingen eerst

MaraDNS is een lichtgewicht maar robuust open source DNS-serverprogramma. Vergeleken met andere applicaties van dezelfde soort, zoals ISC BIND, PowerDNS en djbdns

Ransomware-aanvallen nemen toe, maar kan AI helpen het nieuwste computervirus het hoofd te bieden? Is AI het antwoord? Lees hier weten is AI boezem of vloek

ReactOS, een open source en gratis besturingssysteem is hier met de nieuwste versie. Kan het voldoen aan de behoeften van moderne Windows-gebruikers en Microsoft uitschakelen? Laten we meer te weten komen over deze oude stijl, maar een nieuwere OS-ervaring.

WhatsApp heeft eindelijk de Desktop-app voor Mac- en Windows-gebruikers gelanceerd. Nu heb je eenvoudig toegang tot WhatsApp vanuit Windows of Mac. Beschikbaar voor Windows 8+ en Mac OS 10.9+

Lees dit om te weten hoe kunstmatige intelligentie populair wordt onder de kleinschalige bedrijven en hoe het de kansen vergroot om ze te laten groeien en hun concurrenten voorsprong te geven.

Onlangs heeft Apple macOS Catalina 10.15.4 uitgebracht, een aanvullende update om problemen op te lossen, maar het lijkt erop dat de update meer problemen veroorzaakt die ertoe leiden dat mac-machines worden gemetseld. Lees dit artikel voor meer informatie

13 Commerciële data-extractietools voor big data

Onze computer slaat alle gegevens op een georganiseerde manier op, het zogenaamde Journaling-bestandssysteem. Het is een efficiënte methode waarmee de computer bestanden kan zoeken en weergeven zodra u op zoeken drukt.https://wethegeek.com/?p=94116&preview=true

Naarmate de wetenschap zich snel ontwikkelt en veel van onze inspanningen overneemt, nemen ook de risico's toe om onszelf te onderwerpen aan een onverklaarbare singulariteit. Lees, wat singulariteit voor ons kan betekenen.

Een inzicht in 26 Big Data-analysetechnieken: deel 1

AI in de zorg heeft de afgelopen decennia grote sprongen gemaakt. De toekomst van AI in de gezondheidszorg groeit dus nog steeds met de dag.