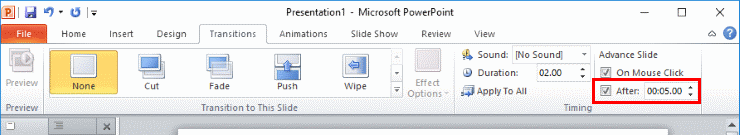

Hoe automatisch dia s te laten doorlopen in PowerPoint 365

Een tutorial die laat zien hoe Microsoft PowerPoint 365 uw diavoorstelling automatisch afspeelt door de tijd voor het wisselen van dia

Het belangrijkste doel van dit artikel is het verbeteren van de online bescherming van uitwisselingen voor een gegevensverlies of een gecompromitteerd account door de best practices van Microsoft-beveiliging te volgen en de daadwerkelijke installatie door te voeren. Microsoft biedt twee niveaus van Microsoft 365 e-mailbeveiliging: Exchange Online Protection (EOP) en Microsoft Defender Advanced Threat Protection. Deze oplossingen kunnen de beveiliging van het Microsoft-platform verbeteren en zorgen over de e-mailbeveiliging van Microsoft 365 wegnemen.

2 Schakel blokkeringen voor het doorsturen van clientregels in

4 Postbusdelegatie niet toestaan

9 Verbeterde filtering configureren

10 Beleid voor veilige ATP-koppelingen en veilige bijlagen configureren

11 SPF, DKIM en DMARC toevoegen

12 Delen van agendagegevens niet toestaan

13 Zoeken in auditlogboek inschakelen

14 Mailboxcontrole inschakelen voor alle gebruikers

15 Powershell-opdrachten voor mailboxcontrole

16 Rolwijzigingen wekelijks beoordelen

17 Controleer de regels voor het doorsturen van mailboxen wekelijks

18 Bekijk het rapport Mailboxtoegang door niet-eigenaren tweewekelijks

19 Bekijk het rapport Malwaredetectie wekelijks

20 Bekijk uw activiteitenrapport voor accountregistratie wekelijks

E-mailcodering inschakelen

E-mailcoderingsregels kunnen worden toegevoegd om een bericht te coderen met een bepaald trefwoord in de onderwerpregel of hoofdtekst. Het meest gebruikelijk is om "Secure" toe te voegen als trefwoord in het onderwerp om het bericht te coderen. M365/O365 Message Encryption werkt met Outlook.com, Yahoo!, Gmail en andere e-maildiensten. Versleuteling van e-mailberichten zorgt ervoor dat alleen beoogde ontvangers de berichtinhoud kunnen bekijken.

Gebruik de volgende opdracht om te controleren of uw tenant is ingesteld voor versleuteling en zorg ervoor dat de waarde van de afzender een geldig account is binnen uw tenant:

Test-IRMC-configuratie -Sender [email protected]

Als u "ALGEMENE RESULTAAT: GESLAAGD" ziet, bent u klaar om te gaan

Lees ook : Hoe versleutelt u Microsoft 365-e-mails met ATP?

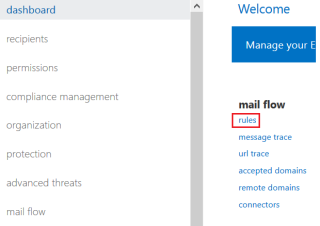

Doorstuurblokkeringen voor clientregels inschakelen

Dit is een transportregel om gegevensexfiltratie te stoppen met door de klant gemaakte regels die e-mail automatisch doorsturen van de mailboxen van gebruikers naar externe e-mailadressen. Dit is een steeds vaker voorkomende datalekmethode in organisaties.

Ga naar het Exchange-beheercentrum>E-mailstroom>Regels

Klik op het plusteken en selecteer Microsoft 365-berichtversleuteling en rechtenbescherming toepassen op de berichten...

Voeg de volgende eigenschappen toe aan de regel:

Tip 1: Voor de 3e voorwaarde moet u Berichteigenschappen > Dit berichttype opnemen selecteren om de optie Automatisch doorsturen te laten invullen

Tip 2 : Voor de 4e voorwaarde, moet je Blokkeren het bericht selecteren...> het bericht weigeren en een uitleg toevoegen om in te vullen

Powershell

Postbusdelegatie niet toestaan

Verwijderen-MailboxPermission -Identiteitstest1 -Gebruikerstest2 -AccessRights FullAccess -InheritanceType All

Verbindingsfiltering

U gebruikt verbindingsfiltering in EOP om goede of slechte bron-e-mailservers te identificeren aan de hand van hun IP-adressen. De belangrijkste componenten van het standaardbeleid voor verbindingsfilters zijn:

IP-toegestane lijst : Sla spamfiltering over voor alle inkomende berichten van de bron-e-mailservers die u opgeeft op IP-adres of IP-adresbereik. Voor meer informatie over hoe de IP Allow List moet passen in uw algemene strategie voor veilige afzenders, zie Veilige afzenderlijsten maken in EOP .

IP-blokkeringslijst : blokkeer alle inkomende berichten van de bron-e-mailservers die u opgeeft op IP-adres of IP-adresbereik. De inkomende berichten worden afgewezen, worden niet gemarkeerd als spam en er vindt geen extra filtering plaats. Voor meer informatie over hoe de IP-blokkeringslijst moet passen in uw algemene strategie voor geblokkeerde afzenders, zie Lijsten met geblokkeerde afzenders maken in EOP .

Spam en malware

Vragen om te stellen:

Malware

Dit is al bedrijfsbreed ingesteld via standaard anti-malwarebeleid. Moet u gedetailleerder beleid maken voor een bepaalde groep gebruikers, zoals extra meldingen via tekst of verhoogde filtering op basis van bestandsextensies?

Antiphishingbeleid

Microsoft 365-abonnementen worden geleverd met een standaardbeleid voor anti-phishing dat vooraf is geconfigureerd, maar als u over de juiste licentie voor ATP beschikt, kunt u aanvullende instellingen configureren voor imitatiepogingen binnen de tenant. We zullen die aanvullende instellingen hier configureren.

Lees ook : Microsoft Cloud App Security: de definitieve gids

Verbeterde filtering configureren

Voor verbeterde configuratiestappen voor filteren: klik hier

Beleid voor veilige ATP-koppelingen en veilige bijlagen configureren

Met Microsoft Defender Advanced Threat Protection (Microsoft Defender ATP) kunt u beleid maken voor veilige koppelingen en veilige bijlagen in Exchange, Teams, OneDrive en SharePoint. Realtime ontploffing vindt plaats wanneer een gebruiker op een link klikt en de inhoud zich in een sandbox-omgeving bevindt. Bijlagen worden ook in een sandbox-omgeving geopend voordat ze volledig via e-mail worden bezorgd. Hierdoor kunnen zero-day kwaadaardige bijlagen en links worden gedetecteerd.

SPF, DKIM en DMARC toevoegen

Om records toe te voegen:

Gebruik het volgende formaat voor het CNAME-record :

Waar :

= ons hoofddomein = Het voorvoegsel van ons MX-record (bijv. domein-com.mail.protection.outlook.com)

= domein.onmicrosoft.com

Voorbeeld : DOMAIN = techieberry.com

CNAME-record #1:

Hostnaam: selector1._domainkey.techiebery.com

Punten naar adres of waarde: selector1-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL : 3600

CNAME-record #2 :

Hostnaam : selector2._domainkey.techiebery.com

Punten naar adres of waarde: selector2-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL : 3600

_dmarc.domain TTL IN TXT “v=DMARC1; pct=100; p=beleid

Waar :

= domein dat we willen beschermen

= 3600

= geeft aan dat deze regel voor 100% van de e-mail moet worden gebruikt

= specificeert welk beleid u wilt dat de ontvangende server volgt als DMARC mislukt.

OPMERKING: U kunt instellen op geen, quarantaine of weigeren

Voorbeeld :

Delen van agendagegevens niet toestaan

U moet uw gebruikers niet toestaan om agendagegevens te delen met externe gebruikers. Met deze functie kunnen uw gebruikers de volledige details van hun agenda's delen met externe gebruikers. Aanvallers besteden heel vaak tijd aan het leren over uw organisatie (verkenningen uitvoeren) voordat ze een aanval lanceren. Openbaar beschikbare agenda's kunnen aanvallers helpen om organisatorische relaties te begrijpen en te bepalen wanneer specifieke gebruikers kwetsbaarder kunnen zijn voor een aanval, bijvoorbeeld wanneer ze op reis zijn.

Zoeken in auditlogboek inschakelen

U moet het opnemen van auditgegevens inschakelen voor uw Microsoft 365- of Office 365-service om ervoor te zorgen dat u een overzicht hebt van de interactie van elke gebruiker en beheerder met de service, inclusief Azure AD, Exchange Online, Microsoft Teams en SharePoint Online/OneDrive voor Bedrijven. Deze gegevens maken het mogelijk om een inbreuk op de beveiliging te onderzoeken en in te schatten, mocht deze zich ooit voordoen. U (of een andere beheerder) moet auditlogboekregistratie inschakelen voordat u kunt beginnen met zoeken in het controlelogboek .

$auditlog = Search-UnifiedAuditLog -StartDate 01/01/2021 -EndDate 31/01/2021 -RecordType SharePointFileOperation

$auditlog | Select-Object -Property CreationDate,UserIds,RecordType,AuditData | Export-Csv -Append -Path c:\AuditLogs\PowerShellAuditlog.csv -NoTypeInformation

Mailboxcontrole inschakelen voor alle gebruikers

Standaard wordt alle niet-eigenaartoegang gecontroleerd, maar u moet controle op het postvak inschakelen om ook de toegang van de eigenaar te controleren. Hiermee kunt u ongeoorloofde toegang tot Exchange Online-activiteit ontdekken als het account van een gebruiker is geschonden. We moeten een PowerShell-script uitvoeren om controle voor alle gebruikers mogelijk te maken.

OPMERKING : Gebruik het controlelogboek om te zoeken naar postvakactiviteit die is vastgelegd. U kunt zoeken naar activiteit voor een specifieke gebruikersmailbox.

Lijst met acties voor mailboxcontrole

Powershell-opdrachten voor mailboxcontrole

De controlestatus van een mailbox controleren:

Get-Mailbox [email protected] | fl *controleer*

Een mailboxcontrole doorzoeken:

Zoeken-MailboxAuditLog [email protected] -ShowDetails -Startdatum 01/01/2021 -Einddatum 31/01/2021

Resultaten exporteren naar een csv-bestand:

Zoeken-MailboxAuditLog [email protected] -ShowDetails -Startdatum 01/01/2021 -Einddatum 31/01/2021 | Export-Csv C:\users\AuditLogs.csv -NoTypeInformation

Logboeken bekijken en exporteren op basis van bewerkingen :

Search-MailboxAuditLog -Identity [email protected] -ResultSize 250000 -Operations HardDelete,Move,MoveToDeletedItems,SoftDelete -LogonTypes Admin,Delegate,Owner -StartDate 01/01/2021 -EndDate 31/01/2021 -ShowDetails | Export-Csv C:\AuditLogs.csv -NoTypeInformation

Logboeken bekijken en exporteren op basis van aanmeldingstypen :

Search-MailboxAuditLog [email protected] -ResultSize 250000 -Startdatum 01/01/2021 -Einddatum 31/01/2021 -LogonTypes Eigenaar, gemachtigde, beheerder -ShowDetails | Export-Csv C:\AuditLogs.csv -NoTypeInformation

Rolveranderingen wekelijks bekijken

U moet dit doen omdat u moet letten op ongeoorloofde wijzigingen in de rolgroep, die een aanvaller verhoogde privileges kunnen geven om gevaarlijkere en impactvollere dingen in uw huurovereenkomst uit te voeren.

Rolveranderingen in alle klanttenants controleren

Controleer de regels voor het doorsturen van mailboxen wekelijks

U moet de regels voor het doorsturen van mailboxen naar externe domeinen ten minste wekelijks bekijken. Er zijn verschillende manieren waarop u dit kunt doen, waaronder het eenvoudig bekijken van de lijst met regels voor het doorsturen van e-mail naar externe domeinen in al uw mailboxen met behulp van een PowerShell-script, of door de activiteit voor het maken van regels voor het doorsturen van e-mail in de afgelopen week te bekijken vanuit de Audit Log Search. Hoewel er veel legitieme toepassingen zijn van regels voor het doorsturen van e-mail naar andere locaties, is het ook een zeer populaire tactiek voor gegevensexfiltratie voor aanvallers. U moet ze regelmatig controleren om er zeker van te zijn dat de e-mail van uw gebruikers niet wordt geëxfiltreerd. Als u het hieronder gekoppelde PowerShell-script uitvoert, worden twee csv-bestanden, "MailboxDelegatePermissions" en "MailForwardingRulesToExternalDomains", in uw System32-map gegenereerd.

Bekijk het rapport Mailboxtoegang door niet-eigenaren tweewekelijks

Dit rapport laat zien welke mailboxen zijn geopend door iemand anders dan de eigenaar van de mailbox. Hoewel er veel legitieme toepassingen zijn van gedelegeerde machtigingen, kan het regelmatig controleren van die toegang helpen voorkomen dat een externe aanvaller de toegang voor een lange tijd behoudt en kan het helpen om kwaadwillende insider-activiteit eerder te ontdekken.

Bekijk het rapport Malwaredetectie wekelijks

Dit rapport toont specifieke gevallen waarin Microsoft blokkeert dat een malwarebijlage uw gebruikers bereikt. Hoewel dit rapport niet strikt uitvoerbaar is, krijgt u door het te beoordelen een idee van de totale hoeveelheid malware die op uw gebruikers is gericht, wat u ertoe kan aanzetten agressievere malwarebeperkingen toe te passen.

Bekijk uw activiteitenrapport voor accountregistratie wekelijks

Dit rapport bevat een geschiedenis van pogingen om accounts voor externe toepassingen in te richten. Als u gewoonlijk geen externe provider gebruikt om accounts te beheren, is elke vermelding op de lijst waarschijnlijk onwettig. Maar als u dat doet, is dit een geweldige manier om transactievolumes te controleren en te zoeken naar nieuwe of ongebruikelijke toepassingen van derden die gebruikers beheren.

Zo verbetert u de online bescherming van exchanges voor een betere beveiliging.

Nu hoor ik graag van je:

Welke bevinding uit het rapport van vandaag vond u het meest interessant? Of misschien heb je een vraag over iets dat ik behandeld heb.

Hoe dan ook, ik hoor graag van je. Dus ga je gang en laat hieronder een reactie achter.

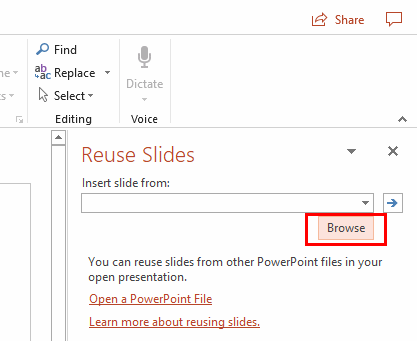

Een tutorial die laat zien hoe Microsoft PowerPoint 365 uw diavoorstelling automatisch afspeelt door de tijd voor het wisselen van dia

Stijlsets kunnen uw hele document onmiddellijk een gepolijste en consistente uitstraling geven. Hier leest u hoe u stijlsets in Word gebruikt en waar u ze kunt vinden.

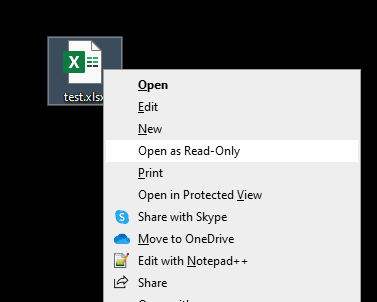

Dwing een prompt af op uw Microsoft Excel bestanden voor Office 365 die vraagt om het bestand als Alleen-lezen te openen met deze handleiding.

Wij tonen u een truc die u kunt gebruiken om al uw Microsoft Outlook 365-contacten eenvoudig naar vCard-bestanden te exporteren.

Leer hoe je het tonen of verbergen van formules in cellen in Microsoft Excel kunt inschakelen of uitschakelen.

Leer hoe je cellen in Microsoft Excel 365 kunt vergrendelen en ontgrendelen met deze tutorial.

Het is gebruikelijk dat de Junk-optie is uitgeschakeld in Microsoft Outlook. Dit artikel laat je zien hoe je dit kunt oplossen.

Een handleiding die laat zien hoe je dia

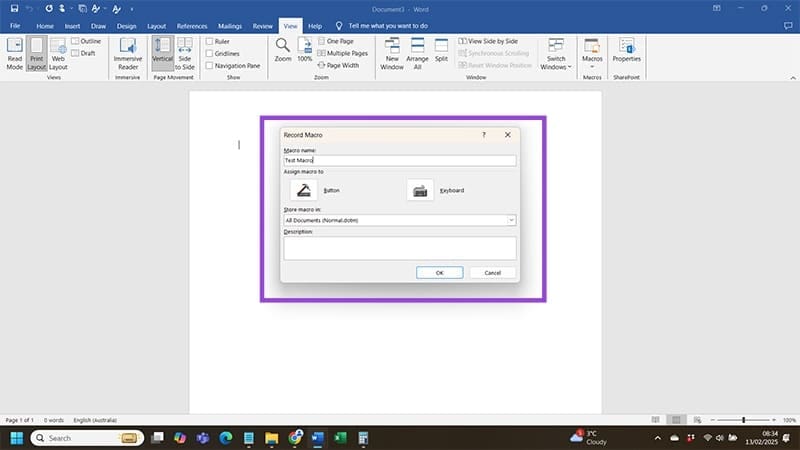

Ontdek hoe je een macro in Word kunt maken om het gemakkelijker te maken om je meest gebruikte functies in minder tijd uit te voeren.

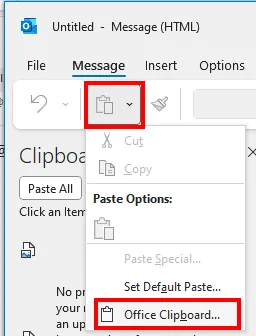

We tonen je hoe je de zichtbare klembordopties in Microsoft Office 365-applicaties kunt in- of uitschakelen.