Jak zainstalować platformę koszyków LiteCart na Ubuntu 16.04

LiteCart to darmowa i otwarta platforma koszyka na zakupy napisana w PHP, jQuery i HTML 5. Jest to prosty, lekki i łatwy w użyciu program do handlu elektronicznego

W tym samouczku nauczysz się konfigurować podstawowy poziom bezpieczeństwa na zupełnie nowej maszynie wirtualnej Vultr VC2 z systemem Ubuntu 18.04.

Pierwszą rzeczą, którą zamierzamy zrobić, jest utworzenie naszego nowego użytkownika, którego będziemy używać do logowania się do maszyny wirtualnej:

adduser porthorian

Uwaga: zaleca się stosowanie unikalnej nazwy użytkownika, która będzie trudna do odgadnięcia. Większość botów będzie domyślnie spróbować root, admin, moderator, i podobne.

Zostaniesz poproszony o podanie hasła tutaj. Jest zdecydowanie zaleca się stosowanie silnych haseł alfa numerycznej. Następnie postępuj zgodnie z instrukcjami wyświetlanymi na ekranie, a gdy pojawi się pytanie, czy informacje są prawidłowe, wystarczy nacisnąć Y.

Po dodaniu nowego użytkownika będziemy musieli przyznać mu uprawnienia sudo, abyśmy mogli wykonywać polecenia od użytkownika w imieniu użytkownika root:

usermod -aG sudo porthorian

Po udzieleniu użytkownikowi uprawnień sudo przełącz się na nowego użytkownika:

su - porthorian

Aby wygenerować klucz SSH, postępuj zgodnie z tym dokumentem .

Po wygenerowaniu nowego klucza SSH skopiuj swój klucz publiczny. Powinno to wyglądać następująco:

ssh-rsa AAAAB3NzaC1yc2EAAAABJQAAAQEAmB3uRWxAAELNJ8oGBCBmZx7S11vnAp0RG8rdKf6CLdvT7NMbKF55F8Wf0hFPewEryplaH54ibdmaTuheJVKy1lUhHnVi0AcBpkhJiiOQdEtvbYKT/eIkQl/Qm92Gz6aL3lJ0UknO4gO0LzgqI2vYX0b9LHMF+ZvApEDahLCna6RKo3/lffnANUKfExE+dVwOcJwATL3Ld5IkSatm7zBqbJAim0wj/JQ5ejzkL+aYd3YawpW3qf+WsY3HGbK2TIJt3LsiZJ3M7giZo/fVIZCJqsIOyO9NUOEx5/+KE8IniGb7gdRYgquAEJr89poDCNz/8CBODi9z3ukiE1+UnVlhfQ== rsa-key-20190408

Przejdź do katalogu domowego użytkowników, jeśli jeszcze go nie ma:

cd $HOME

$HOMEjest zmienną środowiskową dla katalogu domowego użytkowników. Jest to ustawiane automatycznie podczas tworzenia nowego użytkownika.

Będąc w naszym katalogu domowym, zamierzamy umieścić w nim inny katalog. Ten katalog będzie ukryty przed innymi użytkownikami na komputerze, z wyjątkiem użytkownika root i użytkownika, który jest właścicielem katalogu. Utwórz nowy katalog i ogranicz jego uprawnienia za pomocą następujących poleceń:

mkdir ~/.ssh

chmod 700 ~/.ssh

Teraz otworzymy plik o .sshnazwie authorized_keys. Jest to plik uniwersalny, którego szuka OpenSSH. Możesz zmienić nazwę tego w konfiguracji OpenSSH /etc/ssh/sshd_config, jeśli zajdzie taka potrzeba.

Użyj swojego ulubionego edytora, aby utworzyć plik. W tym samouczku użyjesz nano:

nano ~/.ssh/authorized_keys

Skopiuj i wklej swój klucz ssh do authorized_keyspliku, który otworzyliśmy. Gdy klucz publiczny będzie w środku, możesz zapisać plik, naciskając CTRL+ O.

Upewnij się, że wyświetla się odpowiednia ścieżka do pliku:

/home/porthorian/.ssh/authorized_keys

Jeśli jest to właściwa ścieżka do pliku, po prostu naciśnij ENTER, w przeciwnym razie wprowadź niezbędne zmiany, aby pasowały do powyższego przykładu. Następnie zamknij plik za pomocą CTRL+ X.

Teraz ograniczymy dostęp do pliku:

chmod 600 ~/.ssh/authorized_keys

Wyjdź z naszego utworzonego użytkownika i wróć do użytkownika root:

exit

Możemy teraz wyłączyć uwierzytelnianie hasła do serwera, w ten sposób logowanie będzie wymagało klucza ssh. Należy pamiętać, że jeśli wyłączysz uwierzytelnianie hasła, a klucz publiczny nie został poprawnie zainstalowany, zablokujesz się na serwerze. Zaleca się najpierw przetestowanie klucza przed wylogowaniem użytkownika root.

Jesteśmy obecnie zalogowani do naszego użytkownika root, więc będziemy edytować sshd_config:

nano /etc/ssh/sshd_config

Będziemy szukać 3 wartości, aby upewnić się, że OpenSSH jest poprawnie skonfigurowany.

PasswordAuthenticationPubkeyAuthenticationChallengeResponseAuthenticationMożemy znaleźć te wartości, naciskając CTRL+ W.

Wartości powinny być ustawione na następujące:

PasswordAuthentication no

ChallengeResponseAuthentication no

PubkeyAuthentication yes

Jeśli wartości są skomentowane, usuń #początek linii i upewnij się, że wartości tych zmiennych są takie, jak pokazano powyżej. Po zmianie tych zmiennych zapisz i zamknij edytor za pomocą CTRL+ O, ENTERa na końcu CTRL+ X.

Teraz przeładujemy sshdnastępującą komendą:

systemctl reload sshd

Teraz możemy przetestować login. Upewnij się, że nie wylogowałeś się jeszcze z sesji roota, otwórz nowe okno ssh i połącz się z kluczem ssh powiązanym z połączeniem.

W PuTTY jest to poniżej Connection-> SSH-> Auth.

Przeglądaj, aby znaleźć klucz prywatny do uwierzytelnienia, ponieważ powinieneś był go zapisać podczas tworzenia klucza ssh.

Połącz się z serwerem za pomocą klucza prywatnego jako uwierzytelnienia. Zostaniesz teraz zalogowany na maszynie wirtualnej Vultr VC2.

Uwaga: Jeśli dodałeś hasło podczas generowania klucza ssh, zostaniesz o to poproszony. To całkowicie różni się od faktycznego hasła użytkownika na maszynie wirtualnej.

Najpierw zaczniemy od zainstalowania UFW, jeśli nie ma go jeszcze na maszynie wirtualnej. Dobrym sposobem sprawdzenia jest użycie następującego polecenia:

sudo ufw status

Jeśli program UFW jest zainstalowany, zostanie wygenerowany Status:inactive. Jeśli nie zostanie zainstalowany, zostaniesz o to poproszony.

Możemy go zainstalować za pomocą tego polecenia:

sudo apt-get install ufw -y

Teraz zezwolimy na port SSH 22w naszej zaporze ogniowej:

sudo ufw allow 22

Alternatywnie możesz zezwolić OpenSSH:

sudo ufw allow OpenSSH

Każde z powyższych poleceń będzie działać.

Teraz, gdy zezwoliliśmy na port przez naszą zaporę ogniową, możemy włączyć UFW:

sudo ufw enable

Zostaniesz zapytany, czy na pewno chcesz wykonać tę operację. Wpisanie, ya następnie ENTERwłączy zaporę:

porthorian@MEANStack:~$ sudo ufw enable

Command may disrupt existing ssh connections. Proceed with operation? y

Uwaga: Jeśli nie zezwolisz na OpenSSH lub Port 22, zablokujesz się na swojej maszynie wirtualnej. Przed włączeniem UFW upewnij się, że jeden z nich jest dozwolony.

Po włączeniu zapory nadal będziesz mieć połączenie z instancją. Będziemy teraz dwukrotnie sprawdzać naszą zaporę ogniową za pomocą tego samego polecenia, co wcześniej:

sudo ufw status

Zobaczysz coś podobnego do następującego wyniku:

porthorian@MEANStack:~$ sudo ufw status

Status: active

To Action From

-- ------ ----

22 ALLOW Anywhere

22 (v6) ALLOW Anywhere (v6)

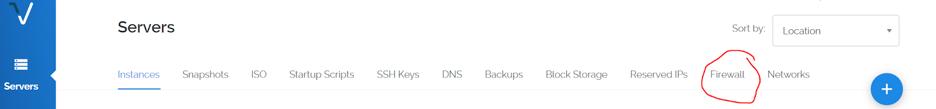

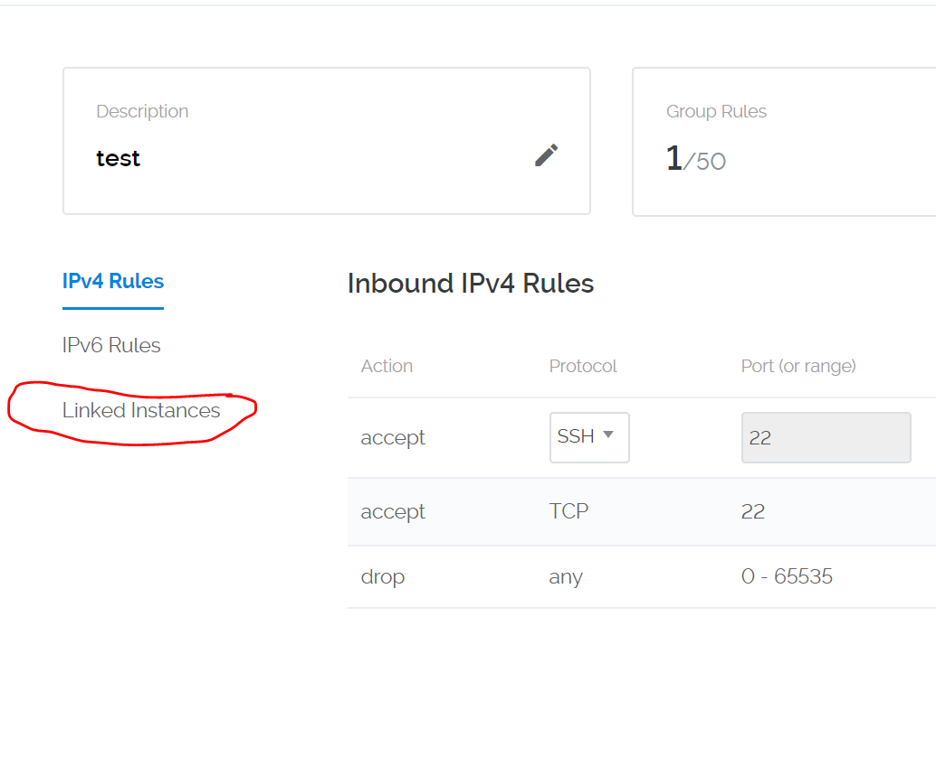

Aby dodatkowo zabezpieczyć nasz serwer, będziemy korzystać z naszej zapory ogniowej Vultr. Zaloguj się do swojego konta . Po zalogowaniu przejdziesz do karty zapory znajdującej się u góry ekranu:

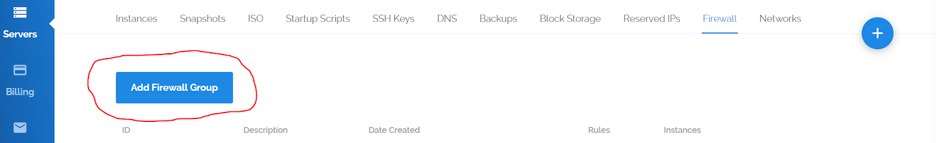

Teraz dodamy nową grupę zapory. Pozwoli nam to określić, które porty mogą nawet docierać do naszej zapory UFW, zapewniając nam podwójną warstwę bezpieczeństwa:

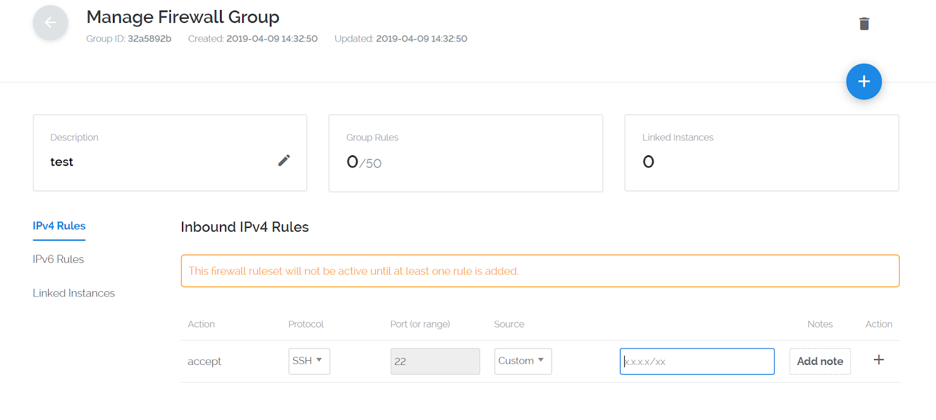

Vultr zapyta cię teraz, jak nazwać swoją zaporę za pomocą pola „Opis”. Pamiętaj, aby opisać, co będą robić serwery w tej grupie zapory, aby ułatwić administrację w przyszłości. Na potrzeby tego samouczka nazwiemy go test. Zawsze możesz zmienić opis później, jeśli chcesz.

Najpierw będziemy musieli zdobyć nasz adres IP. Powodem, dla którego robimy to bezpośrednio, jest to, że jeśli twój adres IP nie jest statyczny i ciągle się zmienia, możesz po prostu zalogować się na swoje konto Vultr i zmienić adres IP.

Dlatego też nie wymagaliśmy adresu IP w zaporze UFW. Ponadto ogranicza użycie zapory maszyny wirtualnej przez odfiltrowywanie wszystkich innych portów i po prostu pozwala zaporze Vultr sobie z tym poradzić. Ogranicza to obciążenie związane z ogólnym filtrowaniem ruchu w Twojej instancji.

Użyj sieciowego szkła Vultr, aby znaleźć swój adres IP.

Teraz, gdy mamy już swój adres IP, dodamy regułę IPV4 do naszej nowo utworzonej zapory:

Po wprowadzeniu adresu IP kliknij +symbol, aby dodać swój adres IP do zapory.

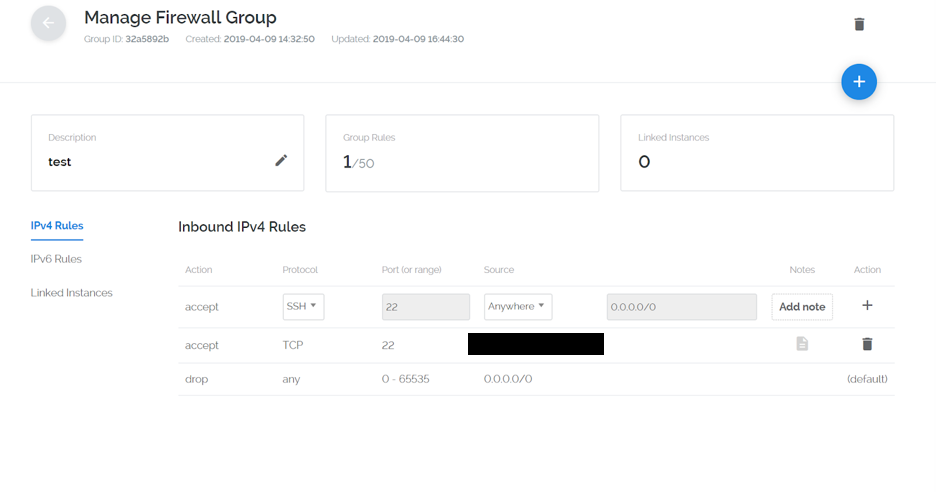

Twoja grupa zapory będzie wyglądać następująco:

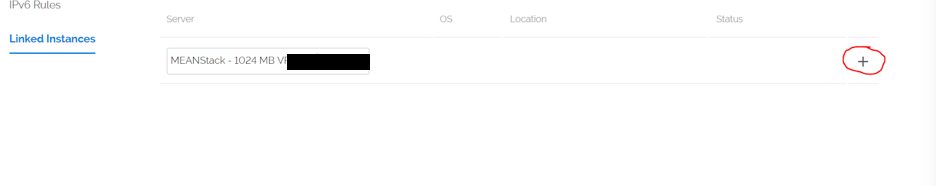

Teraz, gdy nasze IP jest poprawnie powiązane w grupie Firewall, musimy połączyć naszą instancję Vultr. Po lewej stronie zobaczysz zakładkę „Połączone wystąpienia”:

Na stronie zobaczysz listę rozwijaną z instancjami serwera:

Kliknij listę rozwijaną i wybierz instancję. Następnie, gdy będziesz gotowy dodać instancję do grupy zapory, kliknij +symbol.

Gratulacje, udało Ci się zabezpieczyć maszynę wirtualną Vultr VC2. Daje to dobrą podstawę do bardzo podstawowej warstwy bezpieczeństwa bez obawy, że ktoś spróbuje brutalnie wymusić twoje wystąpienie.

LiteCart to darmowa i otwarta platforma koszyka na zakupy napisana w PHP, jQuery i HTML 5. Jest to prosty, lekki i łatwy w użyciu program do handlu elektronicznego

Używasz innego systemu? Anchor CMS to bardzo prosty i niezwykle lekki, darmowy i otwarty system zarządzania treścią (CMS) Blog Engine, który

NFS to oparty na sieci system plików, który umożliwia komputerom dostęp do plików w sieci komputerowej. Ten przewodnik wyjaśnia, w jaki sposób możesz udostępniać foldery w NF

Używasz innego systemu? Matomo (wcześniej Piwik) to platforma analityczna typu open source, otwarta alternatywa dla Google Analytics. Źródło Matomo jest hostowane o

TeamTalk to system konferencyjny, który pozwala użytkownikom na wysokiej jakości rozmowy audio / wideo, czat tekstowy, przesyłanie plików i udostępnianie ekranów. To ja

Vultr oferuje kilka różnych sposobów uzyskiwania dostępu do VPS w celu konfiguracji, instalacji i użytkowania. Poświadczenia dostępu Domyślne poświadczenia dostępu dla twojego VPS ar

Ranger to oparty na linii poleceń menedżer plików z powiązaniami klawiszy VI. Zapewnia minimalistyczny i ładny interfejs curses z widokiem na hierarchię katalogów

Wprowadzenie RethinkDB to baza danych NoSQL, która przechowuje dane jako dokumenty JSON. Ma bardzo intuicyjny język zapytań i funkcje powszechnie dostępne

Niezależnie od tego, czy chcesz umieścić zapasy sklepów online, czy po prostu prosty sklep z akcesoriami technicznymi, Magento jest doskonałym rozwiązaniem dla eCommerce online. Ten artykuł

Używasz innego systemu? Brotli to nowa metoda kompresji z lepszym współczynnikiem kompresji niż GZIP. Jego kod źródłowy jest publicznie hostowany na tym Githu

Wprowadzenie MySQL ma świetną funkcję znaną jako widoki. Widoki są przechowywane zapytania. Pomyśl o nich jako o aliasie dla długiego zapytania. W tym przewodniku

Zezwolenie na logowanie roota przez SSH jest powszechnie uważane za słabą praktykę bezpieczeństwa w branży technologicznej. Zamiast tego możesz wykonać delikatną administrację

Neos to innowacyjny system zarządzania treścią typu open source, który doskonale nadaje się do tworzenia i edytowania treści online. Z myślą o autorach i redaktorach, Neo

Vtiger CRM to popularna aplikacja do zarządzania relacjami z klientami, która może pomóc przedsiębiorstwom zwiększyć sprzedaż, zapewnić obsługę klienta i zwiększyć zyski. ja

Używasz innego systemu? DokuWiki to program wiki typu open source napisany w PHP, który nie wymaga bazy danych. Przechowuje dane w plikach tekstowych. DokuWik

W tym artykule dowiesz się, jak skonfigurować więzienie chroot w Debianie. Zakładam, że używasz Debiana 7.x. Jeśli używasz Debiana 6 lub 8, może to działać, bu

Wprowadzenie Prostym sposobem na skonfigurowanie serwera VPN na Debianie jest PiVPN. PiVPN to instalator i opakowanie dla OpenVPN. Tworzy proste polecenia dla ciebie

MaraDNS to lekki, ale solidny program serwera DNS typu open source. W porównaniu z innymi aplikacjami tego samego rodzaju, takimi jak ISC BIND, PowerDNS i djbdns

Używasz innego systemu? Wprowadzenie CyberPanel jest jednym z pierwszych paneli sterowania na rynku, który jest zarówno open source, jak i wykorzystuje OpenLiteSpeed. Co ty?

Używasz innego systemu? NodeBB jest forum opartym na Node.js. Wykorzystuje gniazda sieciowe do natychmiastowych interakcji i powiadomień w czasie rzeczywistym. Kod źródłowy NodeBB i

Przeczytaj blog, aby w najprostszy sposób poznać różne warstwy w architekturze Big Data i ich funkcjonalności.

Chcesz zobaczyć rewolucyjne wynalazki Google i jak te wynalazki zmieniły życie każdego człowieka dzisiaj? Następnie czytaj na blogu, aby zobaczyć wynalazki Google.

13 komercyjnych narzędzi do ekstrakcji danych z Big Data

Whatsapp w końcu uruchomił aplikację Desktop dla użytkowników komputerów Mac i Windows. Teraz możesz łatwo uzyskać dostęp do Whatsapp z systemu Windows lub Mac. Dostępne dla Windows 8+ i Mac OS 10.9+

Energia jądrowa jest zawsze pogardzana, nigdy jej nie szanujemy z powodu przeszłych wydarzeń, ale nie zawsze jest zła. Przeczytaj post, aby dowiedzieć się więcej na ten temat.

Koncepcja autonomicznych samochodów, które wyjadą na drogi za pomocą sztucznej inteligencji, to marzenie, które mamy już od jakiegoś czasu. Ale pomimo kilku obietnic nigdzie ich nie widać. Przeczytaj ten blog, aby dowiedzieć się więcej…

Wzrasta liczba ataków ransomware, ale czy sztuczna inteligencja może pomóc w radzeniu sobie z najnowszym wirusem komputerowym? Czy AI jest odpowiedzią? Przeczytaj tutaj, wiedz, że sztuczna inteligencja jest zmorą lub zgubą

Sztuczna inteligencja nie jest dla ludzi nową nazwą. Ponieważ sztuczna inteligencja jest włączona do każdego strumienia, jednym z nich jest opracowywanie narzędzi zwiększających ludzką wydajność i dokładność. Skorzystaj z tych niesamowitych narzędzi uczenia maszynowego i uprość swoje codzienne zadania.

Zawsze potrzebujemy Big Data Analytics do efektywnego zarządzania danymi. W tym artykule omówiliśmy kilka technik analizy Big Data. Sprawdź ten artykuł.

Czy jesteś również ofiarą ataków DDOS i nie masz pewności co do metod zapobiegania? Przeczytaj ten artykuł, aby rozwiązać swoje pytania.