Como instalar a plataforma LiteCart Shopping Cart no Ubuntu 16.04

LiteCart é uma plataforma de carrinho de compras de código aberto e gratuita escrita em PHP, jQuery e HTML 5. É um software de comércio eletrônico simples, leve e fácil de usar

Neste tutorial, você aprenderá como configurar um nível básico de segurança em uma nova máquina virtual Vultr VC2 executando o Ubuntu 18.04.

A primeira coisa que vamos fazer é criar nosso novo usuário que usaremos para fazer login na VM:

adduser porthorian

Nota: Recomenda-se usar um nome de usuário exclusivo que será difícil de adivinhar. A maioria dos bots será o padrão para tentar root, admin, moderator, e similar.

Você será solicitado a fornecer uma senha aqui. É altamente recomendável que você use uma senha alfanumérica forte. Depois disso, siga as instruções na tela e, quando perguntado se as informações estão corretas, pressione Y.

Depois que esse novo usuário for adicionado, precisaremos conceder permissões de sudo a esse usuário para que possamos executar comandos do usuário em nome do usuário root:

usermod -aG sudo porthorian

Depois de dar permissões de sudo ao usuário, mude para o novo usuário:

su - porthorian

Para gerar a chave SSH, siga este documento .

Depois de gerar sua nova chave SSH, copie sua chave pública. Deve ter a seguinte aparência:

ssh-rsa AAAAB3NzaC1yc2EAAAABJQAAAQEAmB3uRWxAAELNJ8oGBCBmZx7S11vnAp0RG8rdKf6CLdvT7NMbKF55F8Wf0hFPewEryplaH54ibdmaTuheJVKy1lUhHnVi0AcBpkhJiiOQdEtvbYKT/eIkQl/Qm92Gz6aL3lJ0UknO4gO0LzgqI2vYX0b9LHMF+ZvApEDahLCna6RKo3/lffnANUKfExE+dVwOcJwATL3Ld5IkSatm7zBqbJAim0wj/JQ5ejzkL+aYd3YawpW3qf+WsY3HGbK2TIJt3LsiZJ3M7giZo/fVIZCJqsIOyO9NUOEx5/+KE8IniGb7gdRYgquAEJr89poDCNz/8CBODi9z3ukiE1+UnVlhfQ== rsa-key-20190408

Navegue para o diretório inicial dos usuários, se você ainda não estiver nele:

cd $HOME

$HOMEé a variável de ambiente para o diretório inicial dos usuários. Isso é definido automaticamente quando o novo usuário é criado.

Enquanto em nosso diretório pessoal, vamos colocar outro diretório dentro dele. Este diretório ficará oculto de outros usuários na máquina, exceto root e o usuário que possui o diretório. Crie o novo diretório e restrinja suas permissões com os seguintes comandos:

mkdir ~/.ssh

chmod 700 ~/.ssh

Agora vamos abrir um arquivo .sshchamado authorized_keys. Este é o arquivo universal que o OpenSSH procura. Você pode alterar o nome disso dentro da configuração do OpenSSH /etc/ssh/sshd_config, se necessário.

Use seu editor favorito para criar o arquivo. Este tutorial usará o nano:

nano ~/.ssh/authorized_keys

Copie e cole sua chave ssh no authorized_keysarquivo que abrimos. Quando a chave pública estiver dentro, você pode salvar o arquivo pressionando CTRL+ O.

Verifique se o caminho do arquivo apropriado aparece:

/home/porthorian/.ssh/authorized_keys

Se for o caminho correto do arquivo, basta pressionar ENTER; caso contrário, faça as alterações necessárias para corresponder ao exemplo acima. Então saia do arquivo com CTRL+ X.

Agora vamos restringir o acesso ao arquivo:

chmod 600 ~/.ssh/authorized_keys

Saia do usuário criado e volte para o usuário root:

exit

Agora podemos desativar a autenticação de senha no servidor, dessa forma, o login exigirá uma chave ssh. É importante observar que, se você desabilitar a autenticação por senha e a chave pública não foi instalada corretamente, você se bloqueará do servidor. É recomendável que você teste a chave primeiro antes de sair do usuário root.

No momento, estamos logados em nosso usuário root, portanto, vamos editar o sshd_config:

nano /etc/ssh/sshd_config

Vamos procurar três valores para garantir que o OpenSSH esteja configurado corretamente.

PasswordAuthenticationPubkeyAuthenticationChallengeResponseAuthenticationPodemos encontrar esses valores pressionando CTRL+ W.

Os valores devem ser definidos para o seguinte:

PasswordAuthentication no

ChallengeResponseAuthentication no

PubkeyAuthentication yes

Se os valores forem comentados, remova o #no início da linha e verifique se os valores dessas variáveis são como mostrados acima. Depois de alterar essas variáveis, salve e saia do seu editor com CTRL+ e O, ENTERfinalmente, CTRL+ X.

Agora vamos recarregar sshdcom o seguinte comando:

systemctl reload sshd

Agora podemos testar o login. Verifique se você ainda não saiu da sessão raiz e abra uma nova janela ssh e conecte-se à sua chave ssh vinculada à conexão.

No PuTTY, isso está em Connection-> SSH-> Auth.

Navegue para encontrar sua chave privada para autenticação, como deveria ter sido salva ao criar a chave ssh.

Conecte-se ao seu servidor com a chave privada como sua autenticação. Agora você estará conectado à sua máquina virtual Vultr VC2.

Nota: Se você adicionou uma senha durante a geração da tecla ssh, será solicitada uma. Isso é completamente diferente da senha do usuário real na máquina virtual.

Primeiro, vamos começar instalando o UFW se ele ainda não estiver na máquina virtual. Uma boa maneira de verificar é com o seguinte comando:

sudo ufw status

Se o UFW estiver instalado, ele será emitido Status:inactive. Se não estiver instalado, você será instruído a fazê-lo.

Podemos instalá-lo com este comando:

sudo apt-get install ufw -y

Agora vamos permitir a porta SSH 22em nosso firewall:

sudo ufw allow 22

Como alternativa, você pode permitir o OpenSSH:

sudo ufw allow OpenSSH

Qualquer um dos comandos acima funcionará.

Agora que permitimos a porta através de nosso firewall, podemos habilitar o UFW:

sudo ufw enable

Você será perguntado se tem certeza de que deseja executar esta operação. Digitar yseguido por ENTERhabilitará o firewall:

porthorian@MEANStack:~$ sudo ufw enable

Command may disrupt existing ssh connections. Proceed with operation? y

Nota: Se você não permitiu o OpenSSH ou a Porta 22, será bloqueado para fora da sua máquina virtual. Verifique se um deles é permitido antes de ativar o UFW.

Depois que o firewall estiver ativado, você ainda estará conectado à sua instância. Vamos verificar novamente nosso firewall agora com o mesmo comando de antes:

sudo ufw status

Você verá algo semelhante à seguinte saída:

porthorian@MEANStack:~$ sudo ufw status

Status: active

To Action From

-- ------ ----

22 ALLOW Anywhere

22 (v6) ALLOW Anywhere (v6)

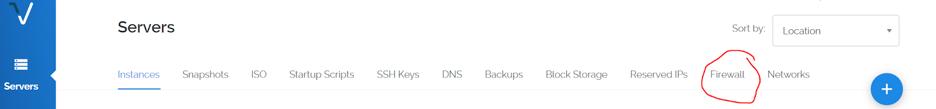

Para proteger ainda mais nosso servidor, usaremos nosso Vultr Firewall. Faça login na sua conta . Uma vez logado, você navegará até a guia do firewall localizada na parte superior da tela:

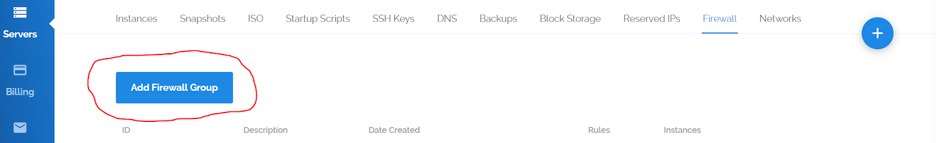

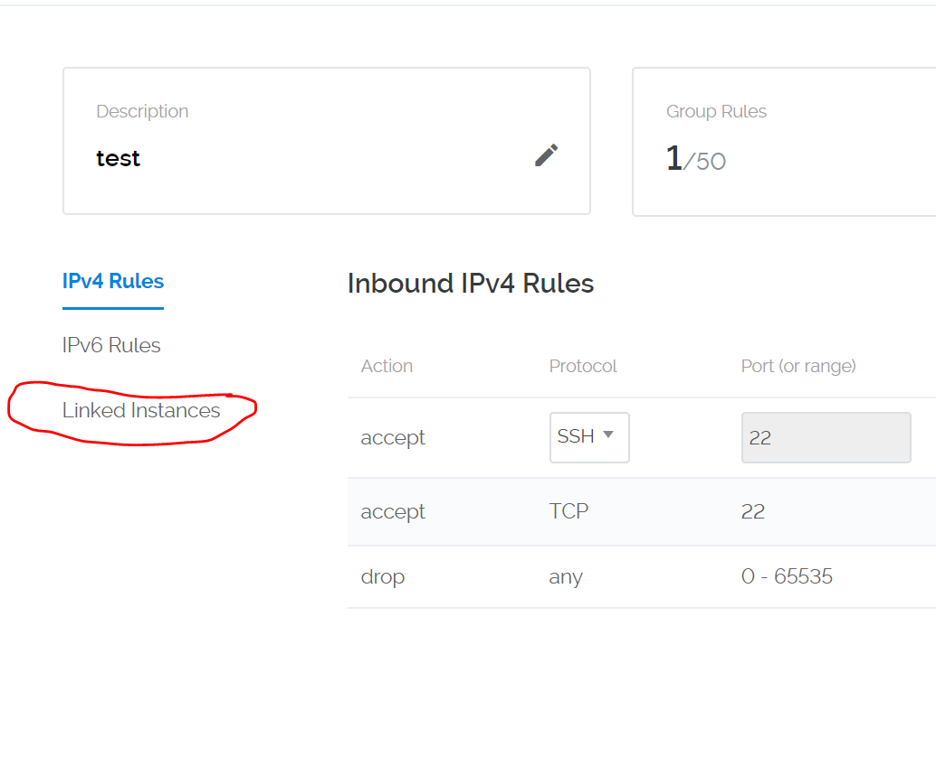

Agora vamos adicionar um novo grupo de firewall. Isso nos permitirá especificar quais portas podem até alcançar nosso firewall UFW, fornecendo uma camada dupla de segurança:

Agora, o Vultr perguntará como você nomeará seu firewall usando o campo "Descrição". Descreva o que os servidores desse grupo de firewall farão para facilitar a administração futura. Para o propósito deste tutorial, vamos chamá-lo test. Você sempre pode alterar a descrição posteriormente, se desejar.

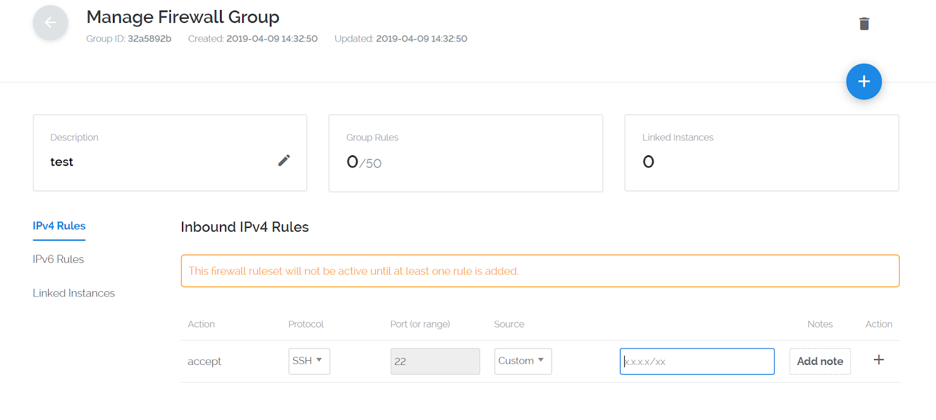

Primeiro, precisamos obter nosso endereço IP. A razão pela qual estamos fazendo isso diretamente é que, se o seu endereço IP não for estático e mudar constantemente, você poderá simplesmente fazer login na sua conta Vultr e alterar o endereço IP.

É também por isso que não exigimos o endereço IP no firewall da UFW. Além disso, limita o uso do firewall da sua máquina virtual de filtrar todas as outras portas e permite que o firewall Vultr lide com isso. Isso limita a tensão da filtragem geral de tráfego em sua instância.

Use o espelho da rede da Vultr para encontrar seu endereço IP.

Portanto, agora que temos nosso endereço IP, adicionaremos uma regra IPV4 ao nosso firewall recém-criado:

Depois de inserir o endereço IP, clique no +símbolo para adicionar seu endereço IP ao firewall.

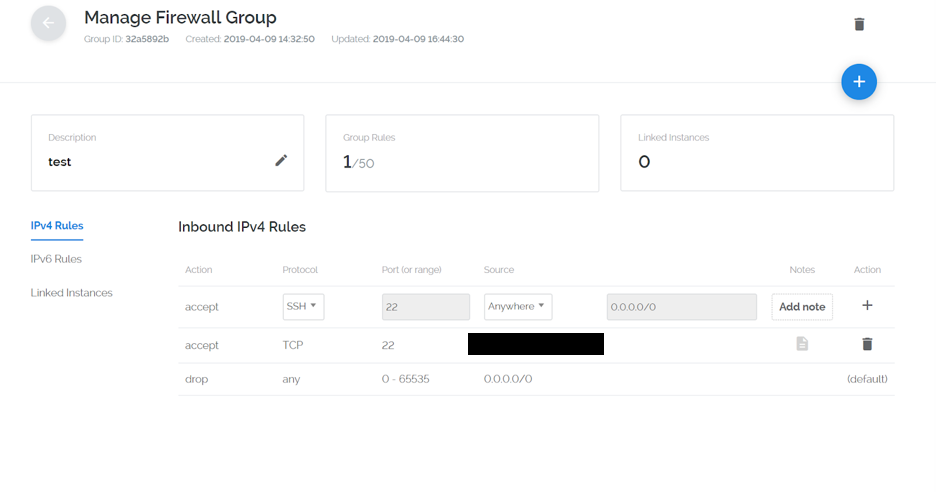

Seu grupo de firewall terá a seguinte aparência:

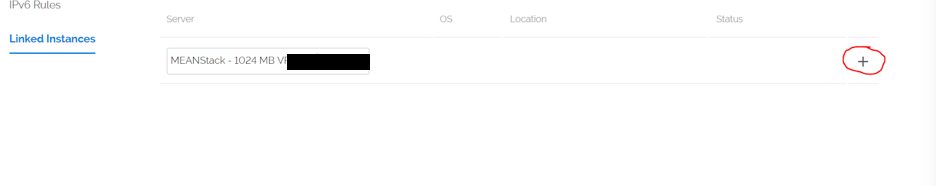

Agora que temos nosso IP devidamente vinculado ao grupo Firewall, precisamos vincular nossa Instância Vultr. No lado esquerdo, você verá uma guia que diz "Instâncias vinculadas":

Uma vez na página, você verá uma lista suspensa com uma lista de instâncias do servidor:

Clique no menu suspenso e selecione sua instância. Em seguida, quando estiver pronto para adicionar a instância ao grupo de firewall, clique no +símbolo.

Parabéns, você protegeu com sucesso a sua máquina virtual Vultr VC2. Isso fornece uma boa base para uma camada de segurança muito básica sem a preocupação de alguém tentando forçar sua instância com força bruta.

LiteCart é uma plataforma de carrinho de compras de código aberto e gratuita escrita em PHP, jQuery e HTML 5. É um software de comércio eletrônico simples, leve e fácil de usar

McMyAdmin é um painel de controle do servidor Minecraft usado para administrar seu servidor. Embora o McMyAdmin seja gratuito, há várias edições, algumas das quais são pai

O TeamTalk é um sistema de conferência que permite aos usuários ter conversas de áudio / vídeo de alta qualidade, bate-papo por texto, transferir arquivos e compartilhar telas. É eu

Usando um sistema diferente? Introdução O CyberPanel é um dos primeiros painéis de controle do mercado, tanto de código aberto quanto de OpenLiteSpeed. What thi

Usando um sistema diferente? Introdução O Grafana é um software de código aberto que transforma vários feeds de sistemas como Graphite, Telegraf, um

PhpBB é um programa de boletim de código aberto. Este artigo mostra como instalar o phpBB em cima de um servidor Apache no Ubuntu 16.04. Foi writte

Usando um sistema diferente? O Foreman é uma ferramenta gratuita e de código aberto que ajuda na configuração e gerenciamento de servidores físicos e virtuais. Forema

Ter apenas um usuário, que é root, pode ser perigoso. Então vamos consertar isso. O Vultr nos dá a liberdade de fazer o que quisermos com nossos usuários e servidores

Usando um sistema diferente? O ESpeak pode gerar arquivos de áudio de conversão de texto em fala (TTS). Isso pode ser útil por vários motivos, como criar seu próprio Turim

Usando um sistema diferente? O Fuel CMS é um sistema de gerenciamento de conteúdo baseado em CodeIgniter. Seu código fonte está hospedado no GitHub. Este guia mostra como você pode

Usando um sistema diferente? O Couch CMS é um sistema de gerenciamento de conteúdo (CMS) simples e flexível, gratuito e de código aberto que permite que os web designers

Usando um sistema diferente? O LibreNMS é um sistema de monitoramento de rede de código aberto completo. Ele usa o SNMP para obter os dados de diferentes dispositivos. Uma variedade

Usar um usuário sudo para acessar um servidor e executar comandos no nível raiz é uma prática muito comum entre o Linux e o Unix Systems Administrator. O uso de um sud

Usando um sistema diferente? O RabbitMQ é um intermediário de mensagens de código aberto amplamente usado, escrito na linguagem de programação Erlang. Como um middleware orientado a mensagens

Usando um sistema diferente? O TLS 1.3 é uma versão do protocolo TLS (Transport Layer Security) publicada em 2018 como um padrão proposto no RFC 8446

Este artigo ensinará como configurar uma prisão chroot no Debian. Presumo que você esteja usando o Debian 7.x. Se você estiver executando o Debian 6 ou 8, isso pode funcionar, mas

Introdução Uma maneira fácil de configurar um servidor VPN no Debian é com o PiVPN. PiVPN é um instalador e wrapper para o OpenVPN. Ele cria comandos simples para você t

Usando um sistema diferente? O RTMP é ótimo para veicular conteúdo ao vivo. Quando o RTMP é emparelhado com o FFmpeg, os fluxos podem ser convertidos em várias qualidades. Vultr i

Usando um sistema diferente? Introdução O CyberPanel é um dos primeiros painéis de controle do mercado, tanto de código aberto quanto de OpenLiteSpeed. What thi

Os ataques de ransomware estão aumentando, mas a IA pode ajudar a lidar com os vírus de computador mais recentes? AI é a resposta? Leia aqui para saber se é AI boone ou bane

ReactOS, um sistema operacional de código aberto e gratuito está aqui com a versão mais recente. Será que ela pode atender às necessidades dos usuários modernos do Windows e derrubar a Microsoft? Vamos descobrir mais sobre esse estilo antigo, mas uma experiência de sistema operacional mais recente.

O Whatsapp finalmente lançou o aplicativo Desktop para usuários de Mac e Windows. Agora você pode acessar o Whatsapp do Windows ou Mac facilmente. Disponível para Windows 8+ e Mac OS 10.9+

Leia isto para saber como a Inteligência Artificial está se tornando popular entre as empresas de pequena escala e como está aumentando as probabilidades de fazê-las crescer e dar vantagem a seus concorrentes.

Recentemente, a Apple lançou o macOS Catalina 10.15.4, uma atualização suplementar para corrigir problemas, mas parece que a atualização está causando mais problemas, levando ao bloqueio de máquinas mac. Leia este artigo para saber mais

13 Ferramentas de Extração de Dados Comerciais de Big Data

Nosso computador armazena todos os dados de uma maneira organizada conhecida como sistema de arquivos Journaling. É um método eficiente que permite ao computador pesquisar e exibir arquivos assim que você clicar em search.https: //wethegeek.com/? P = 94116 & preview = true

À medida que a ciência evolui em um ritmo rápido, assumindo muitos de nossos esforços, os riscos de nos sujeitarmos a uma singularidade inexplicável também aumentam. Leia, o que a singularidade pode significar para nós.

Uma visão sobre 26 técnicas analíticas de Big Data: Parte 1

A IA na área da saúde deu grandes saltos nas últimas décadas. Portanto, o futuro da IA na área da saúde ainda está crescendo dia a dia.