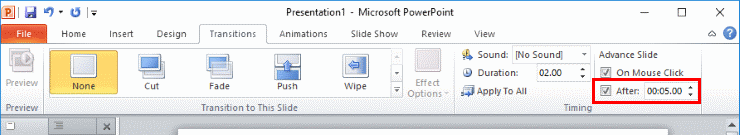

วิธีตั้งค่าการเปลี่ยนสไลด์อัตโนมัติใน PowerPoint 365

คู่มือแสดงวิธีการทำให้ Microsoft PowerPoint 365 เล่นงานนำเสนอของคุณโดยอัตโนมัติด้วยการตั้งค่าเวลาในการเปลี่ยนสไลด์.

จุดมุ่งหมายหลักของบทความนี้คือการปรับปรุงการแลกเปลี่ยนการป้องกันข้อมูลออนไลน์สำหรับการสูญหายของข้อมูลหรือบัญชีที่ถูกบุกรุกโดยปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุดของความปลอดภัยของ Microsoft และผ่านการตั้งค่าจริง Microsoft มีการรักษาความปลอดภัยอีเมล Microsoft 365 สองระดับ – Exchange Online Protection (EOP) และ Microsoft Defender Advanced Threat Protection โซลูชันเหล่านี้สามารถปรับปรุงความปลอดภัยของแพลตฟอร์ม Microsoft และบรรเทาข้อกังวลด้านความปลอดภัยอีเมลของ Microsoft 365

2 เปิดใช้งานการบล็อกการส่งต่อกฎของไคลเอ็นต์

4 ไม่อนุญาตให้มอบหมายกล่องจดหมาย

9 กำหนดค่าการกรองที่ปรับปรุงแล้ว

10 กำหนดนโยบาย ATP Safe Links และ Safe Attachments

12 ไม่อนุญาตให้แชร์รายละเอียดปฏิทิน

13 เปิดใช้งานการค้นหาบันทึกการตรวจสอบ

14 เปิดใช้งานการตรวจสอบกล่องจดหมายสำหรับผู้ใช้ทั้งหมด

15 กล่องจดหมายตรวจสอบคำสั่ง powershell

16 ทบทวนบทบาทการเปลี่ยนแปลงทุกสัปดาห์

17 ตรวจสอบกฎการส่งต่อกล่องจดหมายทุกสัปดาห์

18 ตรวจสอบการเข้าถึงกล่องจดหมายโดยรายงานที่ไม่ใช่เจ้าของรายปักษ์

19 ตรวจสอบรายงานการตรวจจับมัลแวร์ทุกสัปดาห์

20 ตรวจสอบรายงานกิจกรรมการจัดสรรบัญชีของคุณทุกสัปดาห์

เปิดใช้งานการเข้ารหัสอีเมล

สามารถเพิ่มกฎการเข้ารหัสอีเมลเพื่อเข้ารหัสข้อความด้วยคำหลักเฉพาะในหัวเรื่องหรือเนื้อหา ที่พบบ่อยที่สุดคือการเพิ่ม “Secure” เป็นคีย์เวิร์ดในเรื่องเพื่อเข้ารหัสข้อความ การเข้ารหัสข้อความ M365/O365 ใช้งานได้กับ Outlook.com, Yahoo!, Gmail และบริการอีเมลอื่นๆ การเข้ารหัสข้อความอีเมลช่วยให้มั่นใจได้ว่าเฉพาะผู้รับที่กำหนดไว้เท่านั้นที่สามารถดูเนื้อหาข้อความได้

ในการตรวจสอบว่าผู้เช่าของคุณได้รับการตั้งค่าสำหรับการเข้ารหัส ให้ใช้คำสั่งต่อไปนี้ ตรวจสอบให้แน่ใจว่าค่าผู้ส่งเป็นบัญชีที่ถูกต้องภายในผู้เช่าของคุณ:

ทดสอบ-IRMCConfiguration -Sender [email protected]

หากคุณเห็น “OVERALL RESULT: PASS” แสดงว่าคุณพร้อมที่จะไป

อ่านเพิ่มเติม : วิธีเข้ารหัสอีเมล Microsoft 365 ด้วย ATP

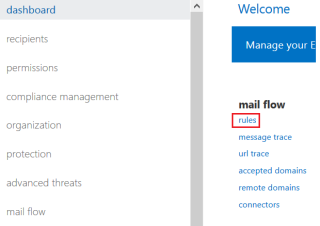

เปิดใช้งานการบล็อกการส่งต่อกฎของไคลเอ็นต์

นี่คือกฎการขนส่งเพื่อช่วยหยุดการขโมยข้อมูลด้วยกฎที่สร้างโดยไคลเอ็นต์ ซึ่งจะส่งต่ออีเมลอัตโนมัติจากกล่องจดหมายของผู้ใช้ไปยังที่อยู่อีเมลภายนอก นี่เป็นวิธีการรั่วไหลของข้อมูลทั่วไปในองค์กร

ไปที่ Exchange Admin Center>Mailflow> Rules

คลิกที่เครื่องหมายบวกแล้วเลือก ใช้การเข้ารหัสข้อความ Microsoft 365 และการป้องกันสิทธิ์กับข้อความ...

เพิ่มคุณสมบัติต่อไปนี้ในกฎ:

เคล็ดลับ 1:สำหรับเงื่อนไขที่ 3 คุณต้องเลือกคุณสมบัติของข้อความ >รวมประเภทข้อความนี้เพื่อรับตัวเลือกการส่งต่ออัตโนมัติเพื่อเติม

เคล็ดลับที่ 2 : สำหรับเงื่อนไขที่ 4 คุณต้องเลือกบล็อกข้อความ …> ปฏิเสธข้อความและใส่คำอธิบายเพื่อเติม

Powershell

ไม่อนุญาตให้มอบหมายกล่องจดหมาย

Remove-MailboxPermission -Identity Test1 -User Test2 -AccessRights FullAccess -InheritanceType All

การกรองการเชื่อมต่อ

คุณใช้การกรองการเชื่อมต่อใน EOP เพื่อระบุเซิร์ฟเวอร์อีเมลต้นทางที่ดีและไม่ดีตามที่อยู่ IP องค์ประกอบหลักของนโยบายตัวกรองการเชื่อมต่อเริ่มต้นคือ:

รายการอนุญาต IP : ข้ามการกรองสแปมสำหรับข้อความขาเข้าทั้งหมดจากเซิร์ฟเวอร์อีเมลต้นทางที่คุณระบุตามที่อยู่ IP หรือช่วงที่อยู่ IP สำหรับข้อมูลเพิ่มเติมเกี่ยวกับวิธีที่ IP Allow List ควรเหมาะสมกับกลยุทธ์ผู้ส่งที่ปลอดภัยโดยรวมของคุณ โปรดดู ที่ สร้างรายชื่อผู้ส่งที่ ปลอดภัยใน EOP

รายการบล็อก IP : บล็อกข้อความขาเข้าทั้งหมดจากเซิร์ฟเวอร์อีเมลต้นทางที่คุณระบุตามที่อยู่ IP หรือช่วงที่อยู่ IP ข้อความที่เข้ามาจะถูกปฏิเสธ ไม่ถูกทำเครื่องหมายว่าเป็นสแปม และไม่มีการกรองเพิ่มเติมเกิดขึ้น สำหรับข้อมูลเพิ่มเติมเกี่ยวกับวิธีที่ IP Block List ควรพอดีกับกลยุทธ์ผู้ส่งที่ถูกบล็อกโดยรวมของคุณ โปรดดูที่ สร้างรายชื่อผู้ส่งที่ ถูกบล็อกใน EOP

สแปมและมัลแวร์

คำถามที่ถาม:

มัลแวร์

มีการตั้งค่าทั่วทั้งบริษัทผ่านนโยบายป้องกันมัลแวร์เริ่มต้นแล้ว คุณจำเป็นต้องสร้างนโยบายที่ละเอียดยิ่งขึ้นสำหรับผู้ใช้บางกลุ่ม เช่น การแจ้งเตือนเพิ่มเติมผ่านข้อความ หรือการกรองที่ละเอียดขึ้นตามนามสกุลไฟล์หรือไม่

นโยบายต่อต้านฟิชชิ่ง

การสมัครใช้งาน Microsoft 365 มาพร้อมกับนโยบายเริ่มต้นสำหรับการป้องกันฟิชชิ่งที่กำหนดค่าไว้ล่วงหน้า แต่ถ้าคุณมีสิทธิ์การใช้งานที่ถูกต้องสำหรับ ATP คุณสามารถกำหนดการตั้งค่าเพิ่มเติมสำหรับการพยายามแอบอ้างบุคคลอื่นภายในผู้เช่า เราจะกำหนดการตั้งค่าเพิ่มเติมเหล่านั้นที่นี่

อ่านเพิ่มเติม : Microsoft Cloud App Security: The Definitive Guide

กำหนดค่าการกรองที่ปรับปรุงแล้ว

สำหรับขั้นตอนการกำหนดค่าการกรองขั้นสูง: คลิกที่นี่

กำหนดค่า ATP Safe Links and Safe Attachments Policy

Microsoft Defender Advanced Threat Protection (Microsoft Defender ATP) ช่วยให้คุณสร้างนโยบายสำหรับลิงก์ที่ปลอดภัยและไฟล์แนบที่ปลอดภัยใน Exchange, Teams, OneDrive และ SharePoint การระเบิดตามเวลาจริงเกิดขึ้นเมื่อผู้ใช้คลิกที่ลิงค์ใด ๆ และเนื้อหานั้นอยู่ในสภาพแวดล้อมแบบแซนด์บ็อกซ์ ไฟล์แนบจะเปิดขึ้นในสภาพแวดล้อมแบบแซนด์บ็อกซ์ก่อนที่จะส่งผ่านอีเมลโดยสมบูรณ์ ซึ่งช่วยให้ตรวจพบไฟล์แนบและลิงก์ที่เป็นอันตราย Zero-day

เพิ่ม SPF, DKIM และ DMARC

ในการเพิ่มบันทึก:

ใช้รูปแบบต่อไปนี้สำหรับระเบียน CNAME :

โดยที่ :

= โดเมนหลักของเรา = คำนำหน้าของระเบียน MX (เช่น domain-com.mail.protection.outlook.com)

= domain.onmicrosoft.com

ตัวอย่าง : DOMAIN = techieberry.com

ระเบียน CNAME #1:

ชื่อโฮสต์: selector1._domainkey.techiebery.com

ชี้ไปที่ที่อยู่หรือค่า: selector1-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL : 3600

ระเบียน CNAME #2 :

ชื่อโฮสต์ : selector2._domainkey.techiebery.com

ชี้ไปที่ที่อยู่หรือค่า: selector2-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL : 3600

_dmarc.domain TTL ใน TXT “v=DMARC1; เปอร์เซ็นต์ = 100; p=policy

โดยที่ :

= โดเมนที่เราต้องการปกป้อง

= 3600

= ระบุว่ากฎนี้ควรใช้สำหรับอีเมล 100%

= ระบุนโยบายที่คุณต้องการให้เซิร์ฟเวอร์รับปฏิบัติตามหาก DMARC ล้มเหลว

หมายเหตุ:คุณสามารถตั้งค่าเป็นไม่มี กักกัน หรือปฏิเสธ

ตัวอย่าง :

ไม่อนุญาตให้แชร์รายละเอียดปฏิทิน

คุณไม่ควรอนุญาตให้ผู้ใช้แชร์รายละเอียดปฏิทินกับผู้ใช้ภายนอก คุณลักษณะนี้ทำให้ผู้ใช้ของคุณสามารถแบ่งปันรายละเอียดทั้งหมดของปฏิทินกับผู้ใช้ภายนอกได้ ผู้โจมตีมักจะใช้เวลาเรียนรู้เกี่ยวกับองค์กรของคุณ (ทำการลาดตระเวน) ก่อนเริ่มการโจมตี ปฏิทินที่เปิดเผยต่อสาธารณะสามารถช่วยให้ผู้โจมตีเข้าใจความสัมพันธ์ขององค์กร และกำหนดว่าเมื่อใดที่ผู้ใช้รายใดรายหนึ่งอาจเสี่ยงต่อการถูกโจมตีมากขึ้น เช่น ขณะเดินทาง

เปิดใช้งานการค้นหาบันทึกการตรวจสอบ

คุณควรเปิดใช้งานการบันทึกข้อมูลการตรวจสอบสำหรับบริการ Microsoft 365 หรือ Office 365 เพื่อให้แน่ใจว่าคุณมีบันทึกการโต้ตอบของผู้ใช้และผู้ดูแลระบบทุกคนกับบริการ รวมถึง Azure AD, Exchange Online, Microsoft Teams และ SharePoint Online/OneDrive for Business ข้อมูลนี้จะทำให้สามารถตรวจสอบและกำหนดขอบเขตการละเมิดความปลอดภัยได้ หากเคยเกิดขึ้น คุณ (หรือผู้ดูแลระบบรายอื่น) ต้องเปิดการบันทึกการตรวจสอบก่อนจึงจะสามารถเริ่มค้นหาบันทึกการตรวจสอบได้

$auditlog = ค้นหา-UnifiedAuditLog -StartDate 01/01/2021 -EndDate 01/31/2021 -RecordType SharePointFileOperation

$auditlog | Select-Object -Property CreationDate, UserIds, RecordType, AuditData | ส่งออก-Csv - ต่อท้าย -Path c:\AuditLogs\PowerShellAuditlog.csv -NoTypeInformation

เปิดใช้งานการตรวจสอบกล่องจดหมายสำหรับผู้ใช้ทั้งหมด

ตามค่าเริ่มต้น การเข้าถึงที่ไม่ใช่เจ้าของจะได้รับการตรวจสอบ แต่คุณต้องเปิดใช้งานการตรวจสอบในกล่องจดหมายสำหรับการเข้าถึงของเจ้าของจึงจะได้รับการตรวจสอบด้วย วิธีนี้จะช่วยให้คุณค้นพบการเข้าถึงกิจกรรม Exchange Online อย่างผิดกฎหมาย หากบัญชีผู้ใช้ถูกละเมิด เราจะต้องเรียกใช้สคริปต์ PowerShellเพื่อเปิดใช้งานการตรวจสอบสำหรับผู้ใช้ทั้งหมด

หมายเหตุ : ใช้บันทึกการตรวจสอบเพื่อค้นหากิจกรรมของกล่องจดหมายที่บันทึกไว้ คุณสามารถค้นหากิจกรรมสำหรับเมลบ็อกซ์ของผู้ใช้ที่ต้องการได้

รายการการดำเนินการตรวจสอบกล่องจดหมาย

กล่องจดหมายตรวจสอบคำสั่ง powershell

วิธีตรวจสอบสถานะการตรวจสอบเมลบ็อกซ์:

รับกล่องจดหมาย [email protected] | ชั้น *ตรวจสอบ*

ในการค้นหาการตรวจสอบเมลบ็อกซ์:

ค้นหา-MailboxAuditLog [email protected] -ShowDetails -StartDate 01/01/2021 -EndDate 01/31/2021

ในการส่งออกผลลัพธ์เป็นไฟล์ csv:

ค้นหา-MailboxAuditLog [email protected] -ShowDetails -StartDate 01/01/2021 -EndDate 01/31/2021 | ส่งออก-Csv C:\users\AuditLogs.csv -NoTypeInformation

ในการดูและส่งออกบันทึกตามการดำเนินการ :

ค้นหา MailboxAuditLog -Identity [email protected] -ResultSize 250000 -Operations HardDelete,Move,MoveToDeletedItems,SoftDelete -LogonTypes Admin,Delegate,Owner -StartDate 01/01/2021 -EndDate 01/31/2021 -ShowDetails | ส่งออก-Csv C:\AuditLogs.csv -NoTypeInformation

ในการดูและส่งออกบันทึกตามประเภทการเข้าสู่ระบบ :

ค้นหา-MailboxAuditLog [email protected] -ResultSize 250000 -StartDate 01/01/2021 -EndDate 01/31/2021 -LogonTypes Owner,Delegate,Admin -ShowDetails | ส่งออก-Csv C:\AuditLogs.csv -NoTypeInformation

ตรวจสอบการเปลี่ยนแปลงบทบาททุกสัปดาห์

คุณควรทำเช่นนี้เพราะคุณควรระวังการเปลี่ยนแปลงกลุ่มบทบาทที่ผิดกฎหมาย ซึ่งอาจให้สิทธิ์ผู้โจมตีในระดับสูงเพื่อดำเนินการสิ่งที่เป็นอันตรายและมีผลกระทบมากขึ้นในการเช่าของคุณ

ตรวจสอบการเปลี่ยนแปลงบทบาทในผู้เช่าของลูกค้าทั้งหมด

ตรวจสอบกฎการส่งต่อกล่องจดหมายทุกสัปดาห์

คุณควรตรวจสอบกฎการส่งต่อกล่องจดหมายไปยังโดเมนภายนอกอย่างน้อยทุกสัปดาห์ มีหลายวิธีที่คุณทำได้ ซึ่งรวมถึงการตรวจสอบรายการกฎการส่งต่ออีเมลไปยังโดเมนภายนอกในกล่องจดหมายทั้งหมดของคุณโดยใช้สคริปต์ PowerShell หรือโดยการตรวจสอบกิจกรรมการสร้างกฎการส่งต่ออีเมลในสัปดาห์ที่แล้วจากการค้นหาบันทึกการตรวจสอบ แม้ว่าจะมีการใช้กฎการส่งต่อจดหมายอย่างถูกกฎหมายจำนวนมากไปยังที่อื่น แต่ก็เป็นกลวิธีในการกรองข้อมูลที่เป็นที่นิยมสำหรับผู้โจมตี คุณควรตรวจสอบพวกเขาเป็นประจำเพื่อให้แน่ใจว่าอีเมลของผู้ใช้ของคุณจะไม่ถูกกรองออกไป การเรียกใช้สคริปต์ PowerShell ที่ลิงก์ด้านล่างจะสร้างไฟล์ csv สองไฟล์ "MailboxDelegatePermissions" และ "MailForwardingRulesToExternalDomains" ในโฟลเดอร์ System32 ของคุณ

ตรวจสอบรายงานการเข้าถึงกล่องจดหมายโดยผู้ที่ไม่ใช่เจ้าของรายปักษ์

รายงานนี้แสดงว่ามีบุคคลอื่นเข้าถึงกล่องจดหมายใดบ้างที่ไม่ใช่เจ้าของกล่องจดหมาย แม้ว่าจะมีการใช้สิทธิ์ของผู้รับมอบสิทธิ์ที่ถูกต้องตามกฎหมายหลายอย่าง แต่การตรวจสอบการเข้าถึงนั้นเป็นประจำสามารถช่วยป้องกันผู้โจมตีจากภายนอกไม่ให้เข้าถึงได้เป็นเวลานาน และสามารถช่วยค้นพบกิจกรรมภายในที่เป็นอันตรายได้เร็วยิ่งขึ้น

ตรวจสอบรายงานการตรวจจับมัลแวร์ทุกสัปดาห์

รายงานนี้แสดงอินสแตนซ์เฉพาะของ Microsoft ที่บล็อกไฟล์แนบของมัลแวร์ไม่ให้เข้าถึงผู้ใช้ของคุณ แม้ว่ารายงานนี้จะไม่สามารถดำเนินการได้อย่างเคร่งครัด แต่การตรวจสอบจะทำให้คุณเข้าใจถึงปริมาณมัลแวร์โดยรวมที่กำหนดเป้าหมายไปยังผู้ใช้ของคุณ ซึ่งอาจแจ้งให้คุณเลือกใช้การบรรเทามัลแวร์ในเชิงรุกมากขึ้น

ตรวจสอบรายงานกิจกรรมการจัดสรรบัญชีของคุณทุกสัปดาห์

รายงานนี้มีประวัติความพยายามในการจัดเตรียมบัญชีให้กับแอปพลิเคชันภายนอก หากปกติแล้วคุณไม่ได้ใช้ผู้ให้บริการบุคคลที่สามในการจัดการบัญชี รายการใดๆ ในรายการอาจผิดกฎหมาย แต่ถ้าคุณทำเช่นนั้น นี่เป็นวิธีที่ยอดเยี่ยมในการตรวจสอบปริมาณธุรกรรม และค้นหาแอปพลิเคชันบุคคลที่สามใหม่หรือที่ผิดปกติซึ่งกำลังจัดการผู้ใช้

นั่นคือวิธีปรับปรุงการป้องกันการแลกเปลี่ยนออนไลน์เพื่อความปลอดภัยที่ดีขึ้น

ตอนนี้ฉันอยากได้ยินจากคุณ:

การค้นพบใดจากรายงานวันนี้ที่คุณพบว่าน่าสนใจที่สุด หรือบางทีคุณอาจมีคำถามเกี่ยวกับสิ่งที่ฉันกล่าวถึง

ไม่ว่าจะด้วยวิธีใด ฉันอยากได้ยินจากคุณ ดังนั้นไปข้างหน้าและแสดงความคิดเห็นด้านล่าง

คู่มือแสดงวิธีการทำให้ Microsoft PowerPoint 365 เล่นงานนำเสนอของคุณโดยอัตโนมัติด้วยการตั้งค่าเวลาในการเปลี่ยนสไลด์.

ชุดสไตล์สามารถให้รูปลักษณ์ที่ปราณีตและสอดคล้องกันแก่เอกสารของคุณทันที นี่คือวิธีการใช้ชุดสไตล์ใน Word และที่ที่คุณสามารถหาได้

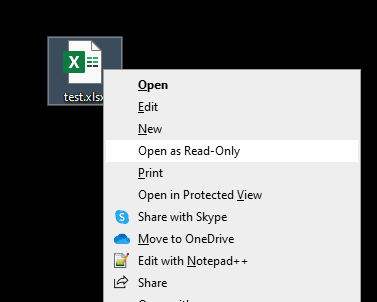

บังคับให้แสดงข้อความในไฟล์ Microsoft Excel สำหรับ Office 365 ของคุณที่ระบุว่าเปิดในโหมดอ่านเท่านั้นด้วยคู่มือนี้.

เราจะแสดงเคล็ดลับที่คุณสามารถใช้เพื่อส่งออกข้อมูลติดต่อทั้งหมดใน Microsoft Outlook 365 ไปยังไฟล์ vCard ได้อย่างง่ายดาย.

เรียนรู้วิธีการเปิดหรือปิดการแสดงสูตรในเซลล์ใน Microsoft Excel.

เรียนรู้วิธีล็อกและปลดล็อกเซลล์ใน Microsoft Excel 365 ด้วยบทช่วยสอนนี้.

มันเป็นเรื่องธรรมดาที่ตัวเลือก Junk จะถูกทำให้มืดใน Microsoft Outlook. บทความนี้จะสอนวิธีจัดการกับมัน.

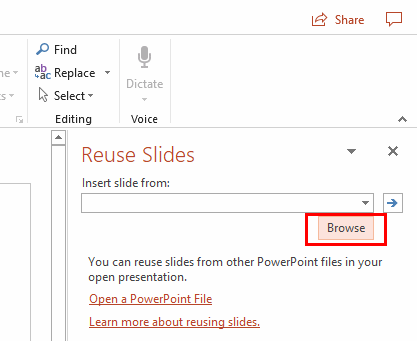

บทเรียนเกี่ยวกับวิธีการนำเข้าหล slides จากไฟล์นำเสนออื่นใน Microsoft PowerPoint 365.

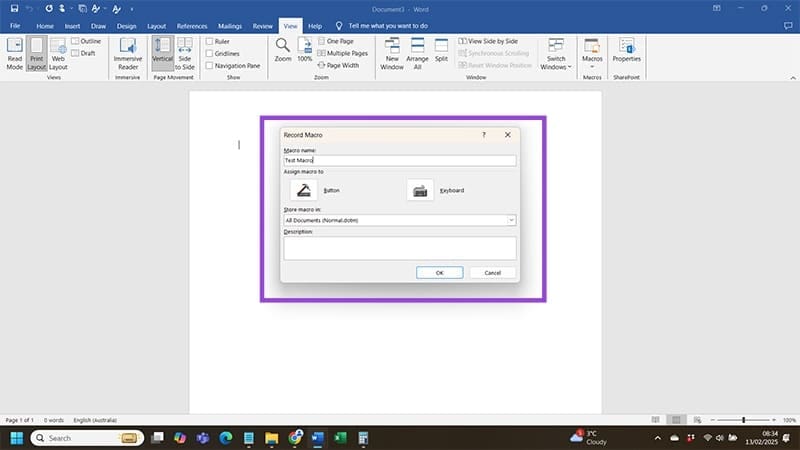

เรียนรู้วิธีสร้างมาโครใน Word เพื่อให้คุณดำเนินการฟังก์ชันที่ใช้บ่อยที่สุดได้อย่างรวดเร็วในเวลาที่น้อยลง.

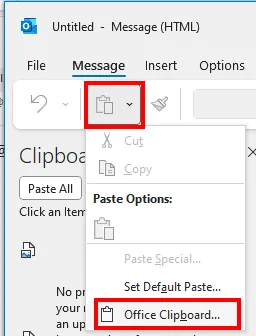

เราจะแสดงวิธีการเปิดหรือปิดตัวเลือก Clipboard ที่เห็นได้ในแอปพลิเคชัน Microsoft Office 365.