CentOS 7de LibreNMS Kullanarak Cihazlarınızı İzleyin

CentOS 7 üzerinde LibreNMS kullanarak ağ cihazlarınızı etkili bir şekilde izleyin. Ağ izleme için gerekli adımları ve yapılandırmaları öğrenin.

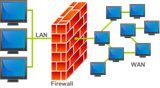

Güvenlik duvarı, gelen ve giden ağ trafiğini önceden tanımlanmış kural kümesine göre kontrol eden bir tür ağ güvenlik aracıdır. Sunucularımızı bilgisayar korsanlarının gözetleme ve saldırılarına karşı korumak için bir güvenlik duvarı ve diğer güvenlik önlemlerini kullanabiliriz.

Güvenlik duvarının tasarımı, özel bir donanım veya makinemizde çalışan bir yazılım programı olabilir. CentOS 6'da varsayılan güvenlik duvarı programı iptables'dır.

Bu makalede, web, SSH, NTP, DNS ve ping hizmetleri hariç tüm trafiği engelleyecek olan Vultr "CentOS 6 x64 üzerinde WordPress" uygulamasına dayalı temel bir iptables güvenlik duvarının nasıl kurulacağını göstereceğim. Ancak, bu yalnızca ortak güvenlik gereksinimlerini karşılayan bir ön yapılandırmadır. Başka gereksinimleriniz varsa daha karmaşık bir iptables yapılandırmasına ihtiyacınız olacaktır.

Not :

Sunucunuza bir IPv6 adresi eklerseniz, ip6tables servisini de ayarlamanız gerekir. İp6tables'ı yapılandırmak bu makalenin kapsamı dışındadır.

CentOS 6'nın aksine, iptables artık CentOS 7'deki varsayılan güvenlik duvarı programı değil ve firewalld adlı bir programla değiştirildi. CentOS 7 kullanmayı planlıyorsanız, firewalld kullanarak güvenlik duvarınızı ayarlamanız gerekir.

Bir sunucu örneğini Vultr "CentOS 6 x64 üzerinde WordPress" uygulamasıyla yeni bir şekilde dağıtın, sonra root olarak oturum açın.

Bu sunucunun yalnızca bir WordPress blogunu barındırdığını ve yönlendirici olarak kullanılmayacağını veya başka hizmetler (örneğin, posta, FTP, IRC vb.) Sağlamayacağını varsayıyorum.

Burada aşağıdaki hizmetlere ihtiyacımız var:

Diğer tüm gereksiz bağlantı noktaları engellenir.

Iptables bir kurallar listesi ile trafiği kontrol eder. Ağ paketleri sunucumuza gönderildiğinde, iptables bunları her kuralı sırayla inceler ve buna göre işlem yapar. Bir kurala uyulursa, diğer kurallar dikkate alınmaz. Kurallara uyulmazsa iptables varsayılan ilkeyi kullanır.

Tüm trafik INPUT, OUTPUT ve FORWARD olarak kategorize edilebilir.

Şimdi iptables kurallarını ihtiyaçlarımıza göre yapılandıralım. Aşağıdaki tüm komutlar SSH terminalinizden kök olarak girilmelidir.

Mevcut kuralları kontrol edin:

iptables -L -n

Mevcut tüm kuralları yıkayın:

iptables -F; iptables -X; iptables -Z

İptables yapılandırmasındaki değişiklikler hemen etkili olacağından, iptables kurallarını yanlış yapılandırırsanız, sunucunuzdan engellenmiş olabilirsiniz. Aşağıdaki komutla yanlışlıkla engellenmeyi önleyebilirsiniz. [Your-IP-Address]Kendi genel IP adresiniz veya IP adres aralığınızla değiştirmeyi unutmayın (örneğin, 201.55.119.43 veya 201.55.119.0/24).

iptables -A INPUT -s [Your-IP-Address] -p tcp --dport 22 -j ACCEPT

Tüm geri döngü (lo) trafiğine izin ver ve tüm trafiği lo dışında 127.0.0.0/8 değerine bırak:

iptables -A INPUT -i lo -j ACCEPT

iptables -A INPUT -d 127.0.0.0/8 -j REJECT

Bazı yaygın saldırıları engelleyin:

iptables -A INPUT -p tcp ! --syn -m state --state NEW -j DROP

iptables -A INPUT -p tcp --tcp-flags ALL NONE -j DROP

iptables -A INPUT -p tcp --tcp-flags ALL ALL -j DROP

Kurulu tüm gelen bağlantıları kabul edin:

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

HTTP ve HTTPS gelen trafiğine izin ver:

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

iptables -A INPUT -p tcp --dport 443 -j ACCEPT

SSH bağlantılarına izin ver:

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

NTP bağlantılarına izin ver:

iptables -A INPUT -p udp --dport 123 -j ACCEPT

DNS sorgularına izin ver:

iptables -A INPUT -p udp --dport 53 -j ACCEPT

iptables -A INPUT -p tcp --dport 53 -j ACCEPT

Ping yapmaya izin ver:

iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPT

Sonunda, varsayılan politikaları ayarlayın:

iptables -P INPUT DROP

iptables -P OUTPUT ACCEPT

iptables -P FORWARD DROP

Yukarıda yaptığımız değişikliklerin her biri yürürlüğe girdi, ancak bunlar kalıcı değil. Sabit diske kaydetmezsek, sistem yeniden başlatıldığında bunlar kaybolur.

İptables yapılandırmasını aşağıdaki komutla kaydedin:

service iptables save

Değişikliklerimiz dosyaya kaydedilecektir /etc/sysconfig/iptables. Bu dosyayı düzenleyerek kuralları inceleyebilir veya değiştirebilirsiniz.

Bir yapılandırma hatası nedeniyle sunucunuzdan engellenirse, yine de bazı geçici çözümlerle erişiminizi yeniden kazanabilirsiniz.

iptables -Ftüm iptables kurallarını temizlemek için giriş yapabilirsiniz . Ardından kuralları yeniden ayarlayabilirsiniz.CentOS 7 üzerinde LibreNMS kullanarak ağ cihazlarınızı etkili bir şekilde izleyin. Ağ izleme için gerekli adımları ve yapılandırmaları öğrenin.

RabbitMQ, AMQP, STOMP ve diğer iletişim teknolojilerini destekleyen açık kaynaklı bir mesaj aracısıdır. Kurumsal uygulamalarda yaygın olarak kullanılan bir

Farklı Bir Sistem mi Kullanıyorsunuz? Pagekit PHP ile yazılmış açık kaynaklı bir CMSdir. Pagekit kaynak kodu GitHubda herkese açık olarak barındırılıyor. Bu kılavuz size

Çok Güvenli FTP arka plan programı, ya da sadece vsFTPd, özelleştirme yeteneği olan hafif bir yazılım parçasıdır. Bu derste bir müttefikimiz olacak

Belirli durumlarda, Sistem Yöneticisinin bir kullanıcı hesabı oluşturması ve yalnızca kendi dosyalarını sFTP yoluyla yönetmek için erişimini kısıtlaması gerekebilir, ancak b

Bu makalede, ModSecurity tarafından korunan bir LEMP yığını oluşturmayı açıklayacağım. ModSecurity faydalı bir açık kaynaklı web uygulaması güvenlik duvarıdır.

Giriş LAMP, Linux, Apache, MySQL ve PHPnin kısaltmasıdır. Bu yazılım yığını, kurulum için en popüler açık kaynaklı çözümdür.

Farklı Bir Sistem mi Kullanıyorsunuz? Chamilo, çevrimiçi eğitim ve takım işbirliği için yaygın olarak kullanılan ücretsiz ve açık kaynaklı bir öğrenme yönetim sistemidir (LMS).

Eskiden OpenERP olarak bilinen Odoo, iyi bilinen bir açık kaynaklı ERP iş platformudur. Her büyüklükteki işletme, bol miktarda lis sayesinde Odoodan yararlanabilir

Icinga2 güçlü bir izleme sistemidir ve bir ana istemci modelinde kullanıldığında, NRPE tabanlı izleme kontrollerine olan ihtiyacın yerini alabilir. Master-Clien

Farklı Bir Sistem mi Kullanıyorsunuz? Couch CMS, web tasarımcılarının tasarlamalarını sağlayan basit ve esnek, ücretsiz ve açık kaynaklı bir İçerik Yönetim Sistemidir (CMS)

Farklı Bir Sistem mi Kullanıyorsunuz? Netdata, gerçek zamanlı sistem ölçümleri izleme alanında yükselen bir yıldızdır. Aynı türdeki diğer araçlarla karşılaştırıldığında, Netdata:

Farklı Bir Sistem mi Kullanıyorsunuz? ERP veya Kurumsal Kaynak Planlaması, temel iş süreçlerini yönetmek için kullanılan bir kurumsal uygulama paketidir. ERPNext ücretsizdir

Başka bir Vultr eğitimine hoş geldiniz. Burada, bir SAMP sunucusunun nasıl kurulacağını ve çalıştırılacağını öğreneceksiniz. Bu kılavuz CentOS 6 için yazılmıştır. Önkoşullar

Genel Bakış Bu makale, bir Kubernetes kümesini hemen kurup kubeadm ile çalıştırmanıza yardımcı olmak içindir. Bu kılavuz iki sunucuyu

Farklı Bir Sistem mi Kullanıyorsunuz? Giriş Sails.js, Ruby on Railse benzer şekilde Node.js için bir MVC çerçevesidir. Modern uygulamalar geliştirmek için yapar

Bu eğitimde, CentOS 6 Sistemine Half Life 2 oyun sunucusu kurma süreci ele alınacaktır. 1. Adım: Önkoşulları kurma

PrestaShop popüler bir açık kaynaklı e-ticaret çözümüdür. Kendi çevrimiçi mağazanızı ücretsiz oluşturmak için kullanabilirsiniz. Bu eğitimde, size

Farklı Bir Sistem mi Kullanıyorsunuz? MODX Revolution hızlı, esnek, ölçeklenebilir, ücretsiz ve açık kaynaklı, kurumsal düzeyde bir İçerik Yönetim Sistemi (CMS)

Giriş Linux sistemleri, süreçleri ve disk alanını izlemeye yardımcı olan varsayılan olarak top, df ve du gibi izleme araçlarıyla birlikte gelir. Çoğu zaman, onlar ar

CentOS 7 üzerinde LibreNMS kullanarak ağ cihazlarınızı etkili bir şekilde izleyin. Ağ izleme için gerekli adımları ve yapılandırmaları öğrenin.

Counter-Strike: Global Offensive sunucusu kurmak için gerekli adımlar. Gerekli araçlar ve yükleme süreci hakkında bilgi.

OpenNMS, çok sayıda cihazı izlemek ve yönetmek için kullanılabilen bir açık kaynak ağ yönetim platformudur. Ubuntu 16.04 LTS üzerinde OpenNMS kurulumu için tüm adımları keşfedin.

Farklı Bir Sistem mi Kullanıyorsunuz? LibreNMS tam özellikli bir açık kaynak ağ izleme sistemidir.

26 Büyük Veri Analitik Tekniğine Bir Bakış: 1. Bölüm

Birçoğunuz Switch'in Mart 2017'de çıkacağını ve yeni özelliklerini biliyorsunuz. Bilmeyenler için, 'Switch'i 'olmazsa olmaz bir gadget' yapan özelliklerin bir listesini hazırladık.

Teknoloji devlerinin sözlerini yerine getirmesini mi bekliyorsunuz? teslim edilmeyenleri kontrol edin.

Büyük Veri Mimarisindeki farklı katmanları ve işlevlerini en basit şekilde öğrenmek için blogu okuyun.

Yapay Zekanın küçük ölçekli şirketler arasında nasıl popüler hale geldiğini ve onları büyütme ve rakiplerine üstünlük sağlama olasılıklarını nasıl artırdığını öğrenmek için bunu okuyun.

CAPTCHA, son birkaç yılda kullanıcıların çözmesi oldukça zorlaştı. Gelecekte spam ve bot tespitinde etkili kalabilecek mi?