LibreNMS, tamamen özelleştirilebilir bir açık kaynak ağ izleme sistemidir. Network cihazlarından veri toplamak için SNMP protokolünü kullanır. Cisco, Linux, FreeBSD, Juniper gibi birçok cihazı destekler ve ağ yöneticilerine e-posta ile uyarılar gönderebilen bir bildirim sistemi sunar.

Ön şartlar

Bu eğitimde, nms.example.com domainini kullanacağız. Alan adınızı güncelleyerek gerçek adla değiştirdiğinizden emin olun.

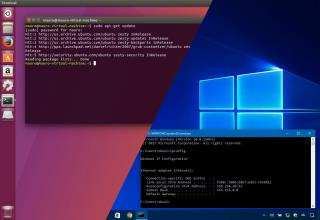

Sisteminiz güncellenmeli ve bağımlılıklar yüklenmeden önce Ubuntu 16.04 Güncelleme kılavuzundan yararlanın.

Nginx ve PHP'yi yükleyin

LibreNMS'in ön yüzü PHP ile yazılmıştır. Bu yüzden Nginx web sunucusu ve PHP'yi yüklememiz gerekiyor. Aşağıdaki adımları izleyin:

1. Nginx'i Yükleyin

sudo apt -y install nginx

2. Nginx'i Başlatın

sudo systemctl start nginx

sudo systemctl enable nginx

3. PHP'yi Yükleyin

sudo add-apt-repository --yes ppa:ondrej/php

sudo apt update

sudo apt -y install php7.2 php7.2-cli php7.2-common php7.2-curl php7.2-fpm php7.2-gd php7.2-mysql php7.2-snmp php7.2-mbstring php7.2-xml php7.2-zip zip unzip

4. PHP Konfigürasyonunu Ayarlayın

sudo nano /etc/php/7.2/fpm/php.ini

Aşağıdaki satırları düzenleyin:

cgi.fix_pathinfo=0

date.timezone = Asia/Kolkata

sudo ln -sf /usr/share/zoneinfo/Asia/Kolkata /etc/localtime

sudo systemctl restart php7.2-fpm

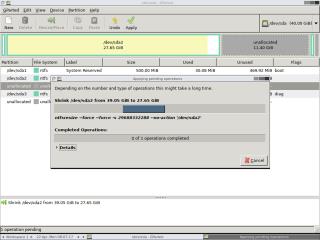

MariaDB'yi yükleyin

MariaDB, MySQL'in açık kaynaklı bir çatalıdır. Aşağıdaki adımlarla yükleyebilirsiniz:

sudo apt-key adv --yes --recv-keys --keyserver hkp://keyserver.ubuntu.com:80 0xF1656F24C74CD1D8

sudo add-apt-repository 'deb [arch=amd64,i386,ppc64el] http://mariadb.biz.net.id/repo/10.2/ubuntu xenial main'

sudo apt update

MariaDB'yi yükleyin:

sudo apt -y install mariadb-server

MariaDB Yapılandırma

sudo nano /etc/mysql/conf.d/mariadb.cnf

Aşağıdaki satırları dosyanın sonuna ekleyin:

[mysqld]

innodb_file_per_table=1

sql-mode=""

lower_case_table_names=0

sudo systemctl restart mariadb.service

sudo systemctl enable mariadb.service

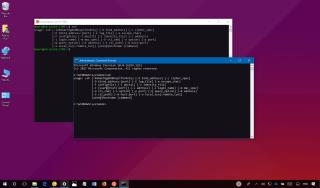

LibreNMS'yi yükleyin

LibreNMS'nin daha az bağımlılığa ihtiyacı vardır. Yüklemek için şu adımları izleyin:

sudo apt -y install fping git imagemagick jwhois mtr graphviz nmap python-memcache python-mysqldb rrdtool snmp snmpd whois composer

sudo useradd librenms -d /opt/librenms -M -r

sudo usermod -aG www-data librenms

LibreNMS Sahipliğini Ayarlayın

cd /opt

sudo git clone https://github.com/librenms/librenms.git librenms

sudo chown librenms:librenms -R /opt/librenms

cd /opt/librenms

sudo su librenms -c "composer install"

SSL ve Nginx VHost yapılandırmaları

SSL ile koruma, kullanıcı verilerini güvende tutmak için kritik öneme sahiptir. Aşağıdaki adımları takip edin:

sudo add-apt-repository --yes ppa:certbot/certbot

sudo apt-get update

sudo apt -y install certbot

SSL Sertifikalarını Oluşturun

sudo certbot certonly --webroot -w /var/www/html -d nms.example.com

Bunu otomatik yenileme için bir cron işi ile ayarlayın:

sudo crontab -e

30 5 * * 1 /usr/bin/certbot renew --quiet

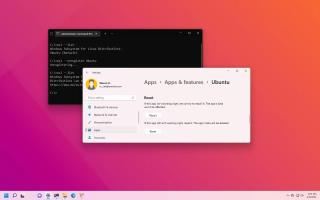

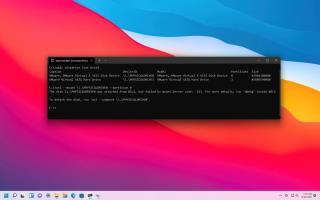

WebUI kullanarak kurulum

Yüklemeyi tamamlamak için https://nms.example.com adresini ziyaret edin. Gereksinimlerin karşılandığını göreceksiniz. Veritabanı bilgilerinizi ve yeni bir yönetici hesabı oluşturun.

Cihaz eklemek için "Add Device" butonuna tıklayın ve bilgileri girin. Topluluk dizeniz, SNMP yapılandırmasında belirttiğiniz dizeyle eşleşmelidir.

Cihaz eklendikten sonra "Devices" sekmesinden ayrıntıları görebilirsiniz. LibreNMS ile izleme yapmak için daha fazla cihaz ekleyebilirsiniz.

Yakup IT -

Artık cihaz izleme konusunda endişem yok, bu yazının yardımıyla her şey yolunda gidiyor. Teşekkürler

Canan IT -

LibreNMS kurulum aşamasında biraz zorlandım ama sonuç mükemmel. Teşekkür ederim

Emel IT -

Kurulum aşamasında sorunlarla karşılaşanlar yalnız değillerdir. Denemelerim sonunda her şey yolunda gitti.

Hasan 1980 -

Kurulumdan sonra cihazları yönetmek çok kolay oldu. Teşekkürler, böyle yazılara ihtiyacımız var

Fatma Yıldız -

Bazı akıllıca ipuçlarını kaçırdığımı düşünüyorum. Başka kaynaklara yönlendirecek var mı?

Büşra 239 -

Uzun süredir aradığım bir bilgiye ulaştım. Teşekkürler, harika bir içerik!

Mert 7890 -

Böyle bir yazı arıyordum, hepsini kurdum ve çalışıyorlar! Daha fazla bilgiye ihtiyacım var, farklı cihazlar nasıl eklenir

Yusuf 34 -

Cihaz izleme noktasında yeni başlayanlara şiddetle tavsiye ediyorum, çok başarılı

Kerem Mavi -

Cihaz izleme konusunda bu yazı oldukça faydalıydı. Başka ipuçları paylaşacak olan var mı?

Ali Kedi -

LibreNMS kurulumu yaparken SSL sorunları yaşadım. Birisi yardımcı olabilir mi

Tuğba Mavi -

Her şey açık ve net bir şekilde anlatılmış, teşekkürler! Şimdi kendi ağımı izleyebilirim

Deniz Çiçek -

Yeni bir şey öğrenmek harika! Cihazlarımı izlemek için daha önce böyle bir çözüm aramadım. Sayenizde buldum

Sefer Kedi -

Sonunda bir cümlelik bir çözüm buldum. Cihazları izlemek bu kadar kolay olmamıştı

Zeynep Hakkı -

Birçok kez denedim ama başarılı olamadım. Başka bir yazı veya yardım kaynağı var mı?

Süleyman 2023 -

Yazınızı okurken uyguladım, harika bir şekilde çalışıyor. Başka öneri var mı

Rıza 999 -

Bu yazıyla birlikte cihazları izlemek oldukça kolaylaştı. Harika bir rehber olmuş

Melike 2020 -

Diğer kullanıcıların deneyimlerini merak ediyorum, ben de benzer sorunlar yaşadımınız mı

Burak Hacım -

Biraz geç kalmış olabilirim ama bu yazıyı bulduğuma sevindim. Geç kalınmış bir şey öğrenmek her zaman değerlidir

Cem 2.0 -

LibreNMS beni büyüledi! Daha çok özelliklerini keşfetmek istiyorum, harika bir yazı

Seda 456 -

Bu yazıya denk gelmek harika oldu. Daha önce denemiştim ama detayları tam bulamamıştım.

Elif Mavi -

Gerçekten süper bir yazı! Eco-friendly bir çözüm arıyordum ve bunu buldum.

Emre Mırıl -

Cihazları izlemek için başka bir alternatif var mı? LibreNMS'i denemeye değer mi

Ahmet Yılmaz -

Gerçekten harika bir yazı, LibreNMS ile cihazlarımı kolayca izlemeye başladım. Tavsiye edenlere teşekkürler

Gizem 45 -

Uzun süredir kullanıyorum, ama bu yazı bana yeni bir bakış açısı kazandırdı. Teşekkürler

Mehmet Oyun -

LibreNMS'i kullanarak neler yapabileceğimizin sınırları yok! Gerçekten çok eğlenceli.

Elif Kuru -

Ubuntu 16.04 kullanımında bu yazı çok faydalı oldu. Ben de cihazlarımı izlemeye alacağım.

Özlem 17 -

Denedikçe öğreniyoruz. Hem eğleniyorum hem de yeni bir şey öğreniyorum; sağ olun!

Aylin 123 -

Yazının içindeki adımları takip ettim ve hiç sorun yaşamadım. Gerçekten çok açıklayıcı olmuş.

Barış Çocuk -

Cihazlarımızı izlemek için böyle bir çözüm bulmak harika. Biraz daha bilgi gerekirse ne yapmalıyım

Hakan Hayvan -

Artık cihazlarımı LibreNMS ile takip edebiliyorum! Vay be, ne kadar da faydalı bir yazı