CentOS 7de Tavşan Kümesini Kümeleme

RabbitMQ, AMQP, STOMP ve diğer iletişim teknolojilerini destekleyen açık kaynaklı bir mesaj aracısıdır. Kurumsal uygulamalarda yaygın olarak kullanılan bir

Bu eğitim boyunca, Ubuntu 18.04 çalıştıran yepyeni bir Vultr VC2 sanal makinede temel bir güvenlik düzeyini nasıl yapılandıracağınızı öğreneceksiniz.

İlk yapacağımız şey VM'ye giriş yapmak için kullanacağımız yeni kullanıcımızı yaratmak:

adduser porthorian

Not: Tahmin edilmesi zor benzersiz bir kullanıcı adı kullanılması önerilir. Çoğu botlar denemek için varsayılan olarak root, admin, moderatorve benzeri.

Burada bir şifre girmeniz istenecektir. Edilir kuvvetle güçlü bir alfa sayısal şifre kullanmanız önerilir. Bundan sonra, ekranınızdaki istemleri izleyin ve bilgilerin doğru olup olmadığını sorduğunda düğmesine basın Y.

Bu yeni kullanıcı eklendikten sonra, kök kullanıcı adına kullanıcıdan komutlar yürütebilmemiz için bu kullanıcıya sudo izinleri vermemiz gerekir:

usermod -aG sudo porthorian

Kullanıcı sudo izinlerinizi verdikten sonra yeni kullanıcınıza geçin:

su - porthorian

SSH anahtarını oluşturmak için lütfen bu dokümanı izleyin .

Yeni SSH anahtarınızı oluşturduktan sonra genel anahtarınızı kopyalayın. Aşağıdaki gibi görünmelidir:

ssh-rsa AAAAB3NzaC1yc2EAAAABJQAAAQEAmB3uRWxAAELNJ8oGBCBmZx7S11vnAp0RG8rdKf6CLdvT7NMbKF55F8Wf0hFPewEryplaH54ibdmaTuheJVKy1lUhHnVi0AcBpkhJiiOQdEtvbYKT/eIkQl/Qm92Gz6aL3lJ0UknO4gO0LzgqI2vYX0b9LHMF+ZvApEDahLCna6RKo3/lffnANUKfExE+dVwOcJwATL3Ld5IkSatm7zBqbJAim0wj/JQ5ejzkL+aYd3YawpW3qf+WsY3HGbK2TIJt3LsiZJ3M7giZo/fVIZCJqsIOyO9NUOEx5/+KE8IniGb7gdRYgquAEJr89poDCNz/8CBODi9z3ukiE1+UnVlhfQ== rsa-key-20190408

Henüz girmediyseniz kullanıcı ana dizininize gidin:

cd $HOME

$HOMEkullanıcı giriş dizininiz için ortam değişkenidir. Bu, yeni kullanıcı oluşturulduğunda otomatik olarak ayarlanır.

Ana dizininizdeyken içine başka bir dizin yerleştireceğiz. Bu dizin, kök ve dizinin sahibi olan kullanıcı hariç, makinedeki diğer kullanıcılardan gizlenir. Yeni dizini oluşturun ve izinlerini aşağıdaki komutlarla kısıtlayın:

mkdir ~/.ssh

chmod 700 ~/.ssh

Şimdi .sshadlı bir dosyayı açacağız authorized_keys. Bu OpenSSH'nin aradığı evrensel dosyadır. /etc/ssh/sshd_configGerekirse, bunun adını OpenSSH yapılandırması içinde değiştirebilirsiniz .

Dosyayı oluşturmak için favori düzenleyicinizi kullanın. Bu öğreticide nano kullanılacaktır:

nano ~/.ssh/authorized_keys

Ssh anahtarınızı kopyalayıp authorized_keysaçtığımız dosyaya yapıştırın . Ortak anahtar içeri girdikten sonra CTRL+ tuşuna basarak dosyayı kaydedebilirsiniz O.

Uygun dosya yolunun göründüğünden emin olun:

/home/porthorian/.ssh/authorized_keys

Doğru dosya yolu ise, düğmesine basın ENTER, aksi takdirde yukarıdaki örnekle eşleşmesi için gerekli değişiklikleri yapın. Ardından CTRL+ ile dosyadan çıkın X.

Şimdi dosyaya erişimi kısıtlayacağız:

chmod 600 ~/.ssh/authorized_keys

Oluşturulan kullanıcıdan çıkın ve kök kullanıcıya geri dönün:

exit

Artık sunucuya şifre kimlik doğrulamasını devre dışı bırakabiliriz, bu şekilde oturum açma işlemi bir ssh anahtarı gerektirir. Parola kimlik doğrulamasını devre dışı bırakırsanız ve ortak anahtar doğru yüklenmemişse, kendinizi sunucunuzdan kilitleyeceğinizi unutmayın. Kök kullanıcınızda oturumu kapatmadan önce anahtarı test etmeniz önerilir.

Şu anda kök kullanıcımıza giriş yaptık, bu yüzden aşağıdakileri düzenleyeceğiz sshd_config:

nano /etc/ssh/sshd_config

OpenSSH'nin doğru yapılandırıldığından emin olmak için 3 değer arayacağız.

PasswordAuthenticationPubkeyAuthenticationChallengeResponseAuthenticationBu değerleri CTRL+ tuşuna basarak bulabiliriz W.

Değerler şu şekilde ayarlanmalıdır:

PasswordAuthentication no

ChallengeResponseAuthentication no

PubkeyAuthentication yes

Değerler yorumlanırsa #, satırın başındaki işareti kaldırın ve bu değişkenlerin değerlerinin yukarıda gösterildiği gibi olduğundan emin olun. Eğer bu değişkenleri değiştirdikten sonra, kaydetmek ve birlikte sizin editörü çıkmak CTRL+ O, ENTERnihayet ve CTRL+ X.

Şimdi sshdaşağıdaki komutla yeniden yükleyeceğiz :

systemctl reload sshd

Şimdi girişi test edebiliriz. Kök oturumunuzdan henüz çıkış yapmadığınızdan emin olun ve yeni bir ssh penceresi açın ve bağlantıya bağlı ssh anahtarınızla bağlanın.

PuTTY'de bu Connection-> SSH-> altındadır Auth.

Ssh anahtarını oluştururken kaydetmiş olmanız gerektiği için, kimlik doğrulaması için özel anahtarınızı bulmak üzere göz atın.

Kimlik doğrulamanız olarak özel anahtarla sunucunuza bağlanın. Şimdi Vultr VC2 sanal makinenize giriş yapacaksınız.

Not: ssh anahtarını oluştururken bir parola eklediyseniz sizden bir parola istenir. Bu, sanal makinedeki gerçek kullanıcı şifrenizden tamamen farklıdır.

Öncelikle sanal makinede yoksa UFW'yi kurarak başlayacağız. Kontrol etmenin iyi bir yolu aşağıdaki komuttur:

sudo ufw status

UFW takılıysa, çıktı verir Status:inactive. Yüklü değilse, yapmanız istenir.

Bu komutla kurabiliriz:

sudo apt-get install ufw -y

Şimdi 22güvenlik duvarımızda SSH bağlantı noktasına izin vereceğiz :

sudo ufw allow 22

Alternatif olarak, OpenSSH'ye izin verebilirsiniz:

sudo ufw allow OpenSSH

Yukarıdaki komutlardan biri çalışır.

Artık güvenlik duvarımız üzerinden bağlantı noktasına izin verdiğimize göre, UFW'yi etkinleştirebiliriz:

sudo ufw enable

Bu işlemi gerçekleştirmek istediğinizden emin olup olmadığınız sorulacaktır. yArdından yazılması ENTERgüvenlik duvarını etkinleştirir:

porthorian@MEANStack:~$ sudo ufw enable

Command may disrupt existing ssh connections. Proceed with operation? y

Not: OpenSSH veya Port 22'ye izin vermediyseniz, kendinizi sanal makinenizden kilitleyeceksiniz. UFW'yi etkinleştirmeden önce bunlardan birine izin verildiğinden emin olun.

Güvenlik duvarı etkinleştirildikten sonra, örneğin örneğinize bağlı kalacaksınız. Güvenlik duvarımızı şimdi eskisi gibi aynı komutla tekrar kontrol edeceğiz:

sudo ufw status

Aşağıdaki çıktıya benzer bir şey göreceksiniz:

porthorian@MEANStack:~$ sudo ufw status

Status: active

To Action From

-- ------ ----

22 ALLOW Anywhere

22 (v6) ALLOW Anywhere (v6)

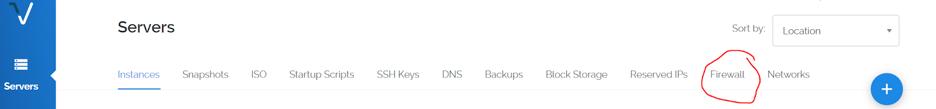

Sunucumuzu daha da güvenli hale getirmek için Vultr Güvenlik Duvarımızı kullanacağız. Hesabınıza giriş yapın . Giriş yaptıktan sonra ekranınızın üst kısmında bulunan güvenlik duvarı sekmesine gideceksiniz:

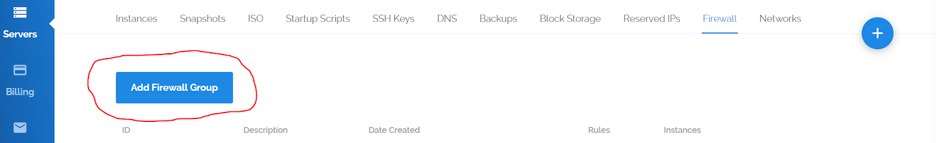

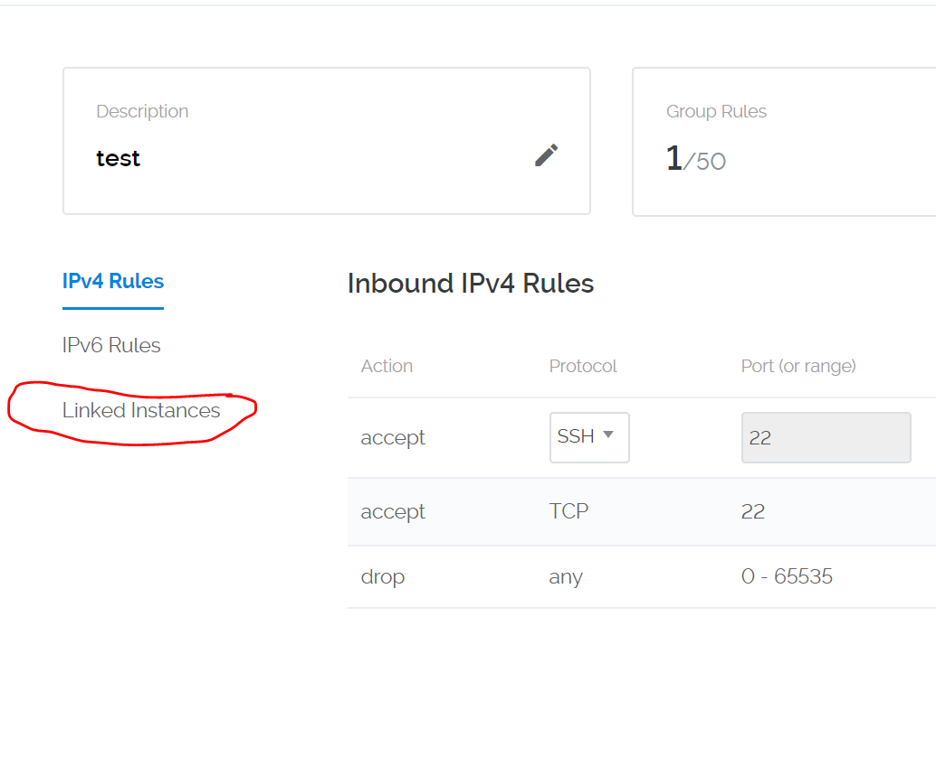

Şimdi yeni bir güvenlik duvarı grubu ekleyeceğiz. Bu, bize hangi bağlantı noktalarının UFW güvenlik duvarımıza bile erişebileceğini belirlememize olanak tanıyarak bize iki kat güvenlik sağlar:

Vultr şimdi "Açıklama" alanını kullanarak güvenlik duvarınıza ne ad vereceğinizi soracaktır. İleride daha kolay yönetim için bu güvenlik duvarı grubu altındaki sunucuların ne yapacağını açıkladığınızdan emin olun. Bu öğretici adına adını vereceğiz test. İsterseniz açıklamayı daha sonra istediğiniz zaman değiştirebilirsiniz.

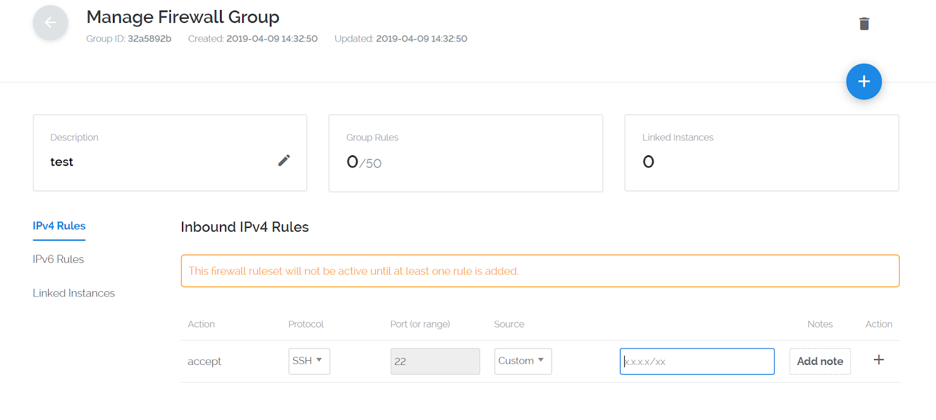

Öncelikle IP adresimizi almamız gerekecek. Bunu doğrudan yapmamızın nedeni, IP adresiniz statik değilse ve sürekli değişiyorsa, Vultr hesabınıza giriş yapıp IP adresini değiştirebilmenizdir.

Bu yüzden UFW güvenlik duvarında IP adresine ihtiyaç duymadık. Ayrıca, sanal makinenizin güvenlik duvarının diğer tüm bağlantı noktalarını filtrelemesini sınırlar ve Vultr güvenlik duvarının bunu ele almasına izin verir. Bu, örneğin genel trafik filtrelemesinin zorluğunu sınırlar.

Kullanım Vultr ağ görünümlü cam IP adresini bulmak için.

IP adresimize sahip olduğumuza göre, yeni oluşturulan güvenlik duvarımıza bir IPV4 Kuralı ekleyeceğiz:

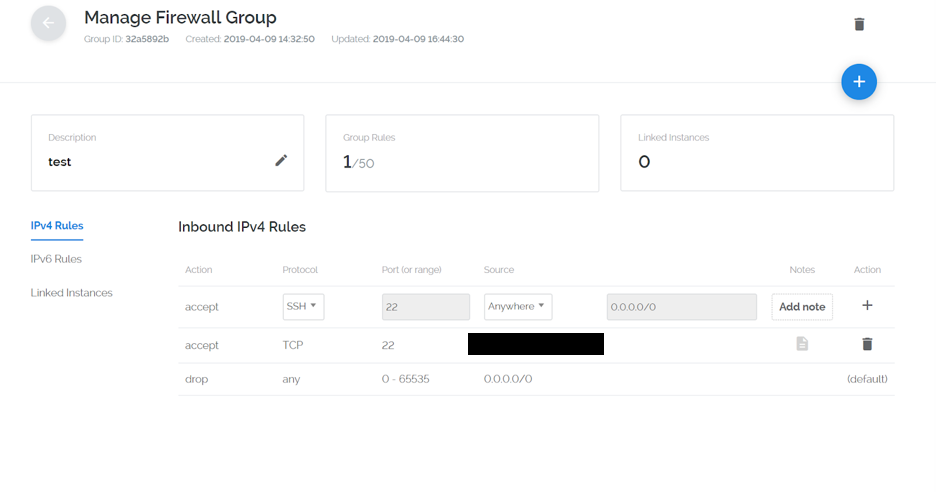

IP adresini girdikten sonra, +IP adresinizi güvenlik duvarına eklemek için sembolü tıklayın .

Güvenlik duvarı grubunuz aşağıdaki gibi görünecektir:

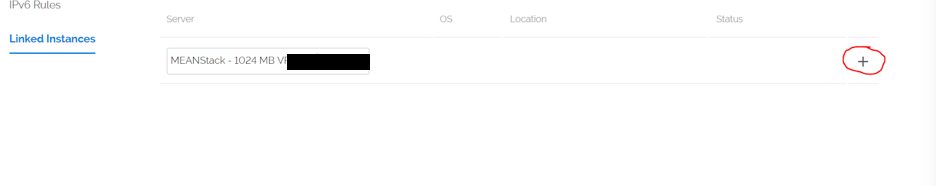

Artık IP'mizi Güvenlik Duvarı grubuna doğru şekilde bağladığımıza göre, Vultr Örneğimizi bağlamamız gerekiyor. Sol tarafta "Bağlantılı Örnekler" yazan bir sekme göreceksiniz:

Sayfada bir kez sunucu örneklerinizin bir listesini içeren bir açılır menü göreceksiniz:

Açılır menüyü tıklayın ve örneğinizi seçin. Ardından, örneği güvenlik duvarı grubuna eklemeye hazır olduğunuzda, +sembolü tıklatın .

Tebrikler, Vultr VC2 Sanal Makinenizi başarıyla güvence altına aldınız. Bu, birisinin örneğinizi kaba zorlamaya çalışmasından endişe etmeden çok temel bir güvenlik katmanı için iyi bir temel sağlar.

RabbitMQ, AMQP, STOMP ve diğer iletişim teknolojilerini destekleyen açık kaynaklı bir mesaj aracısıdır. Kurumsal uygulamalarda yaygın olarak kullanılan bir

NFS, bilgisayarların bilgisayar ağı üzerindeki dosyalara erişmesine izin veren ağ tabanlı bir dosya sistemidir. Bu kılavuz, klasörleri NF üzerinden nasıl açığa çıkarabileceğinizi açıklar

Bu kılavuz, Ubuntu 16.04 çalıştıran bir Vultr örneği için GitBucketin temel kurulumunu ve kurulumunu kapsar ve komutları şu şekilde yürüttüğünüzü varsayar:

Farklı Bir Sistem mi Kullanıyorsunuz? Directus 6.4 CMS, geliştirici sağlayan güçlü ve esnek, ücretsiz ve açık kaynaklı Başsız İçerik Yönetim Sistemidir (CMS)

Farklı Bir Sistem mi Kullanıyorsunuz? Mattermost, Slack SAAS mesajlaşma servisine açık kaynaklı, kendi kendine barındırılan bir alternatiftir. Başka bir deyişle, Mattermost ile,

TeamTalk, kullanıcıların yüksek kaliteli sesli / görüntülü konuşmalara, metin sohbetine, dosya aktarımına ve ekranları paylaşmasına olanak tanıyan bir konferans sistemidir. Ben

Farklı Bir Sistem mi Kullanıyorsunuz? Pagekit PHP ile yazılmış açık kaynaklı bir CMSdir. Pagekit kaynak kodu GitHubda herkese açık olarak barındırılıyor. Bu kılavuz size

Vultr, yeni bir örnek oluşturduktan sonra SSH anahtarlarını önceden yüklemenizi sağlayan bir özellik sağlar. Bu, sunucu kök kullanıcısına erişmenizi sağlar, ancak

Farklı Bir Sistem mi Kullanıyorsunuz? Diaspora gizliliğe duyarlı, açık kaynaklı bir sosyal ağdır. Bu derste, bir Diaspora posının nasıl kurulacağını ve yapılandırılacağını öğreneceksiniz

Farklı Bir Sistem mi Kullanıyorsunuz? Fuel CMS, CodeIgniter tabanlı bir içerik yönetim sistemidir. Kaynak kodu GitHubda barındırılmaktadır. Bu kılavuz size

Önkoşullar Güncel Arch Linux çalıştıran bir Vultr sunucusu (bu makaleye bakın.) Sudo erişimi. Kök olarak çalıştırılması gereken komutların önüne # ve bir

Farklı Bir Sistem mi Kullanıyorsunuz? Snipe-IT, BT varlık yönetimi için ücretsiz ve açık kaynaklı bir web uygulamasıdır. Laravel 5.2 çerçevesi ve kullanımı üzerine yazılmıştır.

Çok Güvenli FTP arka plan programı, ya da sadece vsFTPd, özelleştirme yeteneği olan hafif bir yazılım parçasıdır. Bu derste bir müttefikimiz olacak

Ranger, VI anahtar bağlamaları olan komut satırı tabanlı bir dosya yöneticisidir. Dizin hiyerarşisi manzaralı minimalist ve hoş bir curses arayüzü sağlar

Farklı Bir Sistem mi Kullanıyorsunuz? Brotli, GZIPden daha iyi bir sıkıştırma oranına sahip yeni bir sıkıştırma yöntemidir. Kaynak kodu bu Githuda herkese açık olarak barındırılıyor

Belirli durumlarda, Sistem Yöneticisinin bir kullanıcı hesabı oluşturması ve yalnızca kendi dosyalarını sFTP yoluyla yönetmek için erişimini kısıtlaması gerekebilir, ancak b

Farklı Bir Sistem mi Kullanıyorsunuz? Omeka Classic 2.4 CMS, digita paylaşımı için ücretsiz ve açık kaynaklı bir dijital yayıncılık platformu ve İçerik Yönetim Sistemidir (CMS)

Önkoşullar Güncel Arch Linux çalıştıran bir Vultr sunucusu (bu makaleye bakın.) Sudo erişimi. Kök olarak çalıştırılması gereken komutların başına # işareti gelir. th

SSH üzerinden kök girişine izin vermek, teknoloji endüstrisinde genellikle zayıf bir güvenlik uygulaması olarak kabul edilir. Bunun yerine, hassas yönetim gerçekleştirebilirsiniz

Farklı Bir Sistem mi Kullanıyorsunuz? RabbitMQ, Erlang programlama dilinde yazılmış, yaygın olarak kullanılan açık kaynaklı bir mesaj aracısıdır. Mesaj odaklı bir ara katman yazılımı olarak

CentOS 7 üzerinde LibreNMS kullanarak ağ cihazlarınızı etkili bir şekilde izleyin. Ağ izleme için gerekli adımları ve yapılandırmaları öğrenin.

Counter-Strike: Global Offensive sunucusu kurmak için gerekli adımlar. Gerekli araçlar ve yükleme süreci hakkında bilgi.

OpenNMS, çok sayıda cihazı izlemek ve yönetmek için kullanılabilen bir açık kaynak ağ yönetim platformudur. Ubuntu 16.04 LTS üzerinde OpenNMS kurulumu için tüm adımları keşfedin.

Farklı Bir Sistem mi Kullanıyorsunuz? LibreNMS tam özellikli bir açık kaynak ağ izleme sistemidir.

26 Büyük Veri Analitik Tekniğine Bir Bakış: 1. Bölüm

Birçoğunuz Switch'in Mart 2017'de çıkacağını ve yeni özelliklerini biliyorsunuz. Bilmeyenler için, 'Switch'i 'olmazsa olmaz bir gadget' yapan özelliklerin bir listesini hazırladık.

Teknoloji devlerinin sözlerini yerine getirmesini mi bekliyorsunuz? teslim edilmeyenleri kontrol edin.

Büyük Veri Mimarisindeki farklı katmanları ve işlevlerini en basit şekilde öğrenmek için blogu okuyun.

Yapay Zekanın küçük ölçekli şirketler arasında nasıl popüler hale geldiğini ve onları büyütme ve rakiplerine üstünlük sağlama olasılıklarını nasıl artırdığını öğrenmek için bunu okuyun.

CAPTCHA, son birkaç yılda kullanıcıların çözmesi oldukça zorlaştı. Gelecekte spam ve bot tespitinde etkili kalabilecek mi?