Cách thay đổi tài khoản email của bạn trên LinkedIn

Hướng dẫn chi tiết về cách thay đổi địa chỉ email liên kết với tài khoản LinkedIn của bạn, giúp bạn duy trì liên lạc hiệu quả hơn.

Nếu bạn đang chạy VPN trên điện thoại Android của mình, bạn có thể làm như vậy vì bạn muốn dữ liệu duyệt web của mình càng riêng tư và an toàn càng tốt. Như vậy, bạn muốn có một VPN với các cài đặt tốt nhất hiện có. Có thể khó biết và hiểu cài đặt nào thực sự quan trọng, vì vậy chúng tôi đã tổng hợp danh sách các cài đặt VPN tốt nhất cho Android và giải thích những gì chúng làm.

Mã hóa và giao thức VPN

Hai cài đặt quan trọng nhất liên quan đến việc giữ an toàn cho kết nối VPN của bạn là giao thức VPN và thuật toán mã hóa.

Giao thức VPN tốt nhất mà bạn có thể sử dụng là OpenVPN, nó là giao thức VPN tiêu chuẩn vì nó hỗ trợ mã hóa hiện có tốt nhất và là một giao thức được phát triển tốt. Hai giao thức VPN khác cung cấp mức độ bảo mật tương đương nhưng vẫn chưa được phân tích kỹ lưỡng là Catapult Hydra và WireGuard. Nếu có thể, bạn nên tránh các giao thức VPN PPTP và L2TP vì chúng đều cũ và có tính bảo mật yếu.

Mã hóa tốt nhất hiện có là mật mã AES-GCM 256-bit, mặc dù mật mã AES-CBC 256-bit cung cấp bảo mật tương đương với tốc độ chậm hơn. AES là viết tắt của Advanced Encryption Standard và là mật mã thực tế được sử dụng để mã hóa dữ liệu. GCM và CBC là các chế độ hoạt động cho mật mã, CBC chỉ có thể được song song hoặc đa luồng khi giải mã dữ liệu, tuy nhiên, GCM có thể được song song khi mã hóa và giải mã, do đó lợi thế về hiệu suất.

256-bit đề cập đến kích thước của khóa mã hóa và số lượng giá trị có thể có mà nó có thể có. 256-bit cũng có thể được viết dưới dạng 2 ^ 256 hoặc 2 nhân với chính nó 256 lần. Nếu tổng số khóa mã hóa có thể được viết ra đầy đủ, nó sẽ bắt đầu bằng số 1 và có 77 số 0 sau nó, để đặt con số đó trong viễn cảnh, các nhà khoa học tin rằng con số này gần tương đương với số nguyên tử trong vũ trụ có thể quan sát được. Ngay cả khi bạn đã có quyền truy cập chuyên dụng vào siêu máy tính trong nhiều thế kỷ, bạn vẫn không có khả năng phá vỡ AES.

Giao thức WireGuard sử dụng một bộ mật mã khác, ChaCha20 để thực hiện mã hóa của nó. ChaCha20 có sức mạnh tương đương với 256-bit AES đồng thời xử lý nhanh hơn, tuy nhiên, nó cũng mới hơn và chưa được nghiên cứu kỹ lưỡng.

Một tùy chọn mã hóa cuối cùng là PFS hoặc Perfect Forward Secrecy. PFS là một cài đặt thường xuyên thay đổi khóa mã hóa đang được sử dụng. Điều này có nghĩa là nếu khóa mã hóa của bạn đã từng bị xâm phạm, nó sẽ chỉ có thể giải mã một lượng nhỏ dữ liệu. Không có lý do gì để không sử dụng PFS nếu nó có sẵn.

Tắt công tắc

Công tắc ngắt VPN được sử dụng để cắt kết nối internet của thiết bị nếu thiết bị phát hiện thấy thiết bị đã ngắt kết nối với internet. Điều này bảo vệ bạn khỏi bị rò rỉ tất cả dữ liệu duyệt web khỏi VPN nếu bạn không nhận thấy rằng nó đã bị ngắt kết nối.

Công tắc ngắt VPN có thể hữu ích cho tất cả mọi người nhưng đặc biệt hữu ích cho các thiết bị di động có thể thường xuyên chuyển đổi mạng, điều này làm tăng nguy cơ xảy ra sự cố kết nối VPN.

Phòng chống rò rỉ

Tuy nhiên, một công tắc ngắt VPN ngăn chặn sự rò rỉ dữ liệu chung, tuy nhiên, có một số giao thức có lịch sử rò rỉ thông tin có thể được sử dụng để nhận dạng bạn hoặc theo dõi hoạt động của bạn. Thủ phạm chính là IPv6, DNS và WebRTC.

IPv6 là bản cập nhật cho lược đồ địa chỉ IPv4 được sử dụng để đánh địa chỉ duy nhất cho tất cả các thiết bị trên internet. IPv4 hiện nay về cơ bản đã hết địa chỉ IP khả dụng, gần như tất cả 4,3 tỷ địa chỉ IPv4 đã được gán. Vì vậy, cần phải chuyển sang lược đồ địa chỉ mới có không gian địa chỉ lớn hơn nhiều. Tuy nhiên, việc hấp thụ IPv6 rất chậm và nhiều dịch vụ và thậm chí cả ISP không hỗ trợ nó.

Thật không may, nếu nhà cung cấp VPN không hỗ trợ IPv6, họ có thể bỏ qua nó, tại thời điểm đó, thiết bị của bạn có thể gửi và nhận lưu lượng IPv6 bên ngoài VPN ngay cả khi bạn được cho là đã kết nối và bảo vệ. Quy trình đúng là nhà cung cấp VPN chặn tất cả lưu lượng IPv6 rời khỏi thiết bị của bạn hoặc hỗ trợ IPv6 và định tuyến nó qua VPN. Bạn có thể kiểm tra xem địa chỉ IPv6 của mình có bị rò rỉ hay không bằng các trang web như ipv6leak.com .

DNS hoặc Hệ thống tên miền là giao thức được sử dụng để dịch các URL có thể đọc được của con người sang địa chỉ IP của máy chủ. Thật thất vọng, VPN có lịch sử cho phép các yêu cầu DNS rò rỉ ra khỏi kết nối VPN. DNS là một giao thức văn bản rõ ràng, có nghĩa là nó không được mã hóa. Điều này có nghĩa là ngay cả khi bạn thay đổi máy chủ DNS ưa thích của mình, không phải do ISP cung cấp, ISP của bạn vẫn có thể đọc và theo dõi những trang web bạn đang duyệt thông qua lưu lượng DNS của bạn.

Tất cả các giao thức gửi dữ liệu đến internet, bao gồm cả DNS, phải được định tuyến qua VPN. Điều này cho phép mã hóa đường hầm VPN để bảo vệ dữ liệu DNS của bạn khỏi bị theo dõi. Bạn có thể kiểm tra xem các yêu cầu DNS của mình có bị rò rỉ hay không với các trang web như dnsleaktest.com .

WebRTC hay Web Real-Time Communication là một API dựa trên trình duyệt được sử dụng cho các kết nối ngang hàng. Thật không may, nó có thể làm rò rỉ địa chỉ IP thực của bạn cho bên kia, ngay cả khi bạn đang sử dụng VPN. Do đó, chặn WebRTC là một ý tưởng hay. Một số VPN sẽ cung cấp khả năng chặn nó, những VPN khác thì không. Bạn có thể chặn WebRTC bằng các chương trình khác nếu cần, ví dụ: tiện ích mở rộng trình duyệt chặn quảng cáo “uBlock Origin” bao gồm cài đặt để chặn WebRTC. Bạn có thể kiểm tra xem WebRTC có làm rò rỉ địa chỉ IP của mình trên các trang web như browserleaks.com/webrtc hay không .

Hướng dẫn chi tiết về cách thay đổi địa chỉ email liên kết với tài khoản LinkedIn của bạn, giúp bạn duy trì liên lạc hiệu quả hơn.

Khám phá những lý do phổ biến khiến Avast VPN không hoạt động và cách khắc phục hiệu quả để bạn có thể duy trì kết nối Internet

Nhiều người gặp lỗi "Tìm nạp dữ liệu trên Facebook". Bài viết này sẽ hướng dẫn bạn 7 cách khắc phục hiệu quả và tối ưu nhất.

Mặc dù Google Maps không hỗ trợ chức năng bán kính, nhưng bạn có thể sử dụng dịch vụ bản đồ trực tuyến như CalcMaps và Maps.ie để vẽ bán kính xung quanh một vị trí.

Hướng dẫn cách khắc phục lỗi "Lỗi thực hiện truy vấn" trên Facebook. Đăng xuất, xóa bộ nhớ cache và khởi động lại thiết bị là các giải pháp hiệu quả.

Hướng dẫn chi tiết cách kiểm tra độ mạnh của mật khẩu, các loại tấn công phổ biến, và 5 bí quyết tạo mật khẩu an toàn, dễ nhớ. Tối ưu hóa bảo mật tài khoản của bạn ngay hôm nay!

Lời nhắc luôn là điểm nổi bật chính của Google Home. Họ chắc chắn làm cho cuộc sống của chúng tôi dễ dàng hơn. Hãy cùng tìm hiểu nhanh về cách tạo lời nhắc trên Google Home để bạn không bao giờ bỏ lỡ việc làm việc vặt quan trọng.

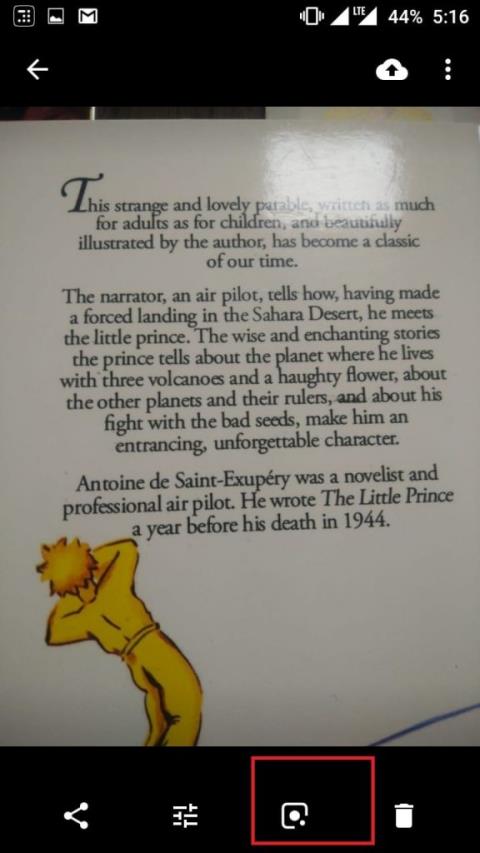

Việc nhập câu trích dẫn yêu thích từ cuốn sách của bạn lên Facebook rất tốn thời gian và có nhiều lỗi. Tìm hiểu cách sử dụng Google Lens để sao chép văn bản từ sách sang thiết bị của bạn.

Đôi khi, khi đang làm việc trên Chrome, bạn không thể truy cập một số trang web nhất định và gặp lỗi “Fix Server DNS address could not be seek in Chrome”. Đây là cách bạn có thể giải quyết vấn đề.

Nếu bạn muốn loại bỏ thông báo Khôi phục trang trên Microsoft Edge, chỉ cần đóng trình duyệt hoặc nhấn phím Escape.