Cách thay đổi tài khoản email của bạn trên LinkedIn

Hướng dẫn chi tiết về cách thay đổi địa chỉ email liên kết với tài khoản LinkedIn của bạn, giúp bạn duy trì liên lạc hiệu quả hơn.

“EternalBlue” là tên của một khai thác bị rò rỉ do NSA phát triển cho một lỗ hổng trong SMBv1 có trong tất cả các hệ điều hành Windows từ Windows 95 đến Windows 10. Server Message Block phiên bản 1, hoặc SMBv1, là một giao thức truyền thông được sử dụng để chia sẻ quyền truy cập tới tệp, máy in và cổng nối tiếp qua mạng.

Mẹo: NSA trước đây đã được xác định là tác nhân đe dọa "Nhóm phương trình" trước khi điều này và các hoạt động và hoạt động khai thác khác gắn liền với chúng.

NSA đã xác định lỗ hổng trong giao thức SMB ít nhất là sớm nhất là vào năm 2011. Theo chiến lược tích trữ các lỗ hổng để sử dụng cho riêng mình, NSA đã chọn không tiết lộ cho Microsoft để vấn đề có thể được vá. NSA sau đó đã phát triển một khai thác cho vấn đề mà họ gọi là EternalBlue. EternalBlue có khả năng cấp quyền kiểm soát hoàn toàn đối với một máy tính dễ bị tấn công vì nó cho phép thực thi mã tùy ý cấp quản trị viên mà không yêu cầu sự tương tác của người dùng.

Vào một thời điểm nào đó, trước tháng 8 năm 2016, NSA đã bị tấn công bởi một nhóm tự xưng là “Những kẻ môi giới bóng tối”, được cho là một nhóm hack do nhà nước Nga bảo trợ. Shadow Brokers đã giành được quyền truy cập vào một lượng lớn dữ liệu và các công cụ hack. Ban đầu họ cố gắng bán đấu giá chúng và bán chúng để lấy tiền nhưng chỉ nhận được rất ít lãi suất.

Mẹo: “Nhóm tấn công do nhà nước bảo trợ” là một hoặc nhiều tin tặc hoạt động với sự đồng ý, hỗ trợ và chỉ đạo rõ ràng của chính phủ hoặc cho các nhóm tấn công mạng chính thức của chính phủ. Một trong hai tùy chọn chỉ ra rằng các nhóm rất có trình độ, có mục tiêu và có chủ ý trong các hành động của họ.

Sau khi hiểu rằng các công cụ của họ đã bị xâm phạm, NSA đã thông báo cho Microsoft về chi tiết của các lỗ hổng để có thể phát triển một bản vá. Ban đầu dự kiến phát hành vào tháng 2 năm 2017, bản vá đã được đẩy sang tháng 3 để đảm bảo các vấn đề đã được khắc phục chính xác. Vào ngày 14 tháng 3 năm 2017, Microsoft đã công bố các bản cập nhật, với lỗ hổng EternalBlue được bản tin bảo mật MS17-010 chi tiết cho Windows Vista, 7, 8.1, 10, Server 2008, Server 2012 và Server 2016.

Một tháng sau, vào ngày 14 tháng 4, The Shadow Brokers đã xuất bản bản khai thác cùng với hàng chục khai thác và chi tiết khác. Thật không may, mặc dù các bản vá đã có sẵn trong một tháng trước khi các khai thác được xuất bản, nhiều hệ thống đã không cài đặt các bản vá và vẫn dễ bị tấn công.

Chỉ chưa đầy một tháng sau khi khai thác được công bố, vào ngày 12 tháng 5 năm 2017, sâu ransomware “Wannacry” đã được tung ra bằng cách sử dụng khai thác EternalBlue để tự lây lan sang nhiều hệ thống nhất có thể. Ngày hôm sau, Microsoft đã phát hành các bản vá bảo mật khẩn cấp cho các phiên bản Windows không được hỗ trợ: XP, 8 và Server 2003.

Mẹo: “Ransomware” là một loại phần mềm độc hại mã hóa các thiết bị bị nhiễm và sau đó giữ khóa giải mã để đòi tiền chuộc, thường là đối với Bitcoin hoặc các loại tiền điện tử khác. “Worm” là một loại phần mềm độc hại tự động lây lan sang các máy tính khác, thay vì yêu cầu các máy tính bị nhiễm riêng lẻ.

Theo IBM X-Force , sâu ransomware “Wannacry” đã gây ra thiệt hại hơn 8 tỷ đô la Mỹ trên 150 quốc gia mặc dù việc khai thác chỉ hoạt động đáng tin cậy trên Windows 7 và Server 2008. Vào tháng 2 năm 2018, các nhà nghiên cứu bảo mật đã sửa đổi thành công việc khai thác thành có thể hoạt động đáng tin cậy trên tất cả các phiên bản Windows kể từ Windows 2000.

Vào tháng 5 năm 2019, Thành phố Baltimore của Hoa Kỳ đã bị tấn công mạng bằng cách sử dụng khai thác EternalBlue. Một số chuyên gia an ninh mạng chỉ ra rằng tình trạng này hoàn toàn có thể ngăn ngừa được vì các bản vá lỗi đã có sẵn hơn hai năm vào thời điểm đó, khoảng thời gian mà ít nhất "Bản vá bảo mật quan trọng" với "Khai thác công khai" đã được cài đặt.

Hướng dẫn chi tiết về cách thay đổi địa chỉ email liên kết với tài khoản LinkedIn của bạn, giúp bạn duy trì liên lạc hiệu quả hơn.

Khám phá những lý do phổ biến khiến Avast VPN không hoạt động và cách khắc phục hiệu quả để bạn có thể duy trì kết nối Internet

Nhiều người gặp lỗi "Tìm nạp dữ liệu trên Facebook". Bài viết này sẽ hướng dẫn bạn 7 cách khắc phục hiệu quả và tối ưu nhất.

Mặc dù Google Maps không hỗ trợ chức năng bán kính, nhưng bạn có thể sử dụng dịch vụ bản đồ trực tuyến như CalcMaps và Maps.ie để vẽ bán kính xung quanh một vị trí.

Hướng dẫn cách khắc phục lỗi "Lỗi thực hiện truy vấn" trên Facebook. Đăng xuất, xóa bộ nhớ cache và khởi động lại thiết bị là các giải pháp hiệu quả.

Hướng dẫn chi tiết cách kiểm tra độ mạnh của mật khẩu, các loại tấn công phổ biến, và 5 bí quyết tạo mật khẩu an toàn, dễ nhớ. Tối ưu hóa bảo mật tài khoản của bạn ngay hôm nay!

Lời nhắc luôn là điểm nổi bật chính của Google Home. Họ chắc chắn làm cho cuộc sống của chúng tôi dễ dàng hơn. Hãy cùng tìm hiểu nhanh về cách tạo lời nhắc trên Google Home để bạn không bao giờ bỏ lỡ việc làm việc vặt quan trọng.

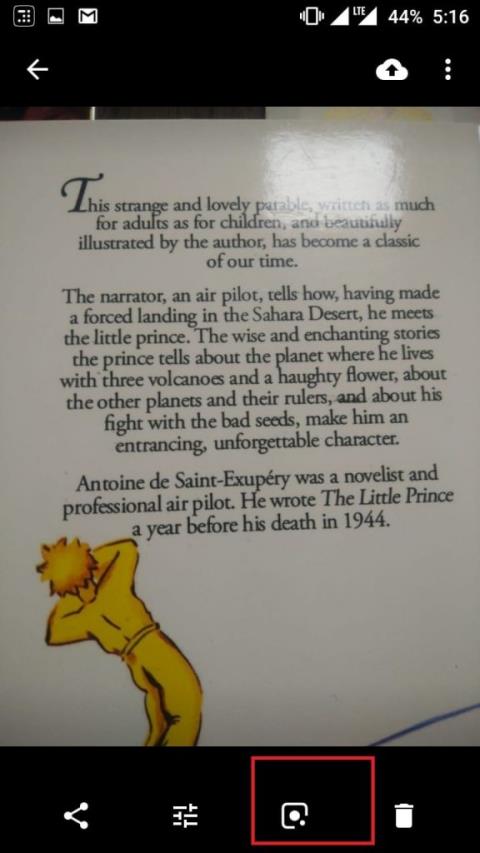

Việc nhập câu trích dẫn yêu thích từ cuốn sách của bạn lên Facebook rất tốn thời gian và có nhiều lỗi. Tìm hiểu cách sử dụng Google Lens để sao chép văn bản từ sách sang thiết bị của bạn.

Đôi khi, khi đang làm việc trên Chrome, bạn không thể truy cập một số trang web nhất định và gặp lỗi “Fix Server DNS address could not be seek in Chrome”. Đây là cách bạn có thể giải quyết vấn đề.

Nếu bạn muốn loại bỏ thông báo Khôi phục trang trên Microsoft Edge, chỉ cần đóng trình duyệt hoặc nhấn phím Escape.