Cách thay đổi tài khoản email của bạn trên LinkedIn

Hướng dẫn chi tiết về cách thay đổi địa chỉ email liên kết với tài khoản LinkedIn của bạn, giúp bạn duy trì liên lạc hiệu quả hơn.

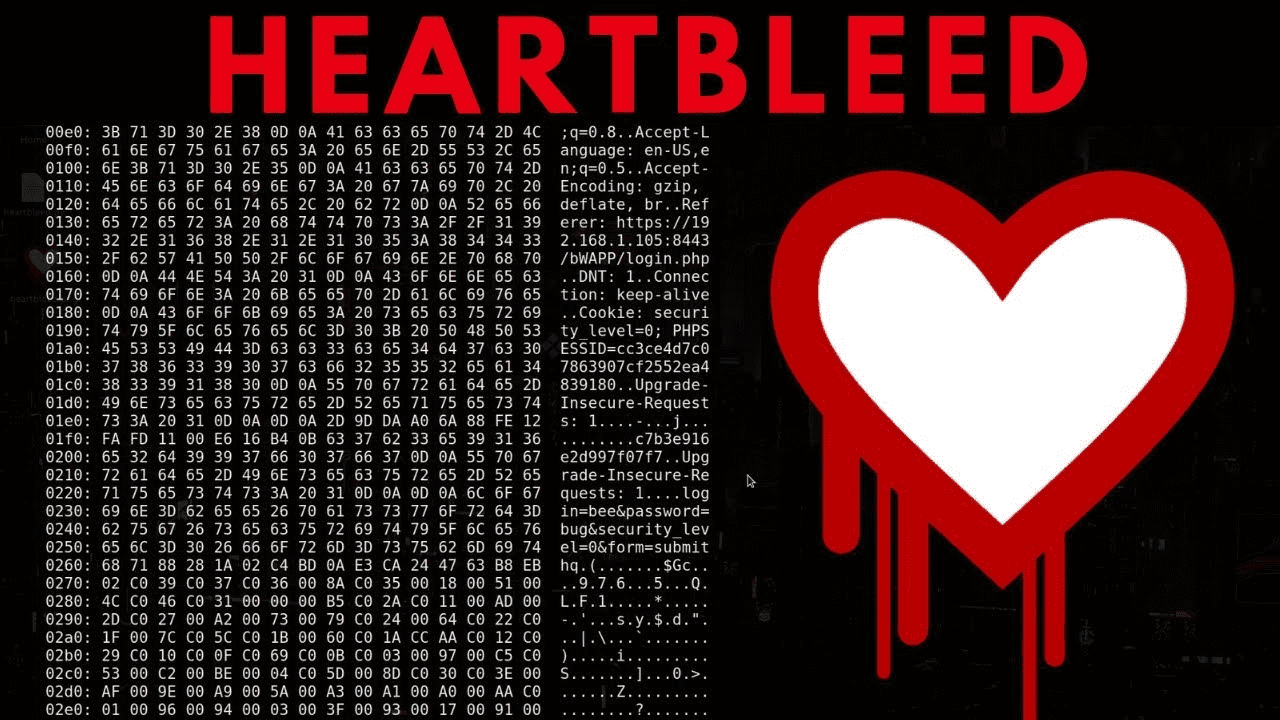

Một trong những lỗ hổng được biết đến nhiều nhất vào giữa năm 2010 được gọi là “Heartbleed”. Heartbleed đặc biệt nghiêm trọng vì phần mềm mà nó ảnh hưởng đến “OpenSSL”, thư viện mật mã chính cho các kết nối HTTPS, được sử dụng rất rộng rãi. Tệ hơn nữa, lỗ hổng bảo mật đã xuất hiện trong OpenSSL hơn hai năm trước khi nó được phát hiện, công khai và vá, điều đó có nghĩa là rất nhiều người đang sử dụng phiên bản dễ bị tấn công.

Heartbleed là một lỗ hổng rò rỉ dữ liệu trong phần mở rộng nhịp tim mà khi khai thác dữ liệu bị rò rỉ từ RAM từ máy chủ đến máy khách. Phần mở rộng nhịp tim được sử dụng để duy trì kết nối giữa máy chủ web và máy khách mà không cần thực hiện yêu cầu trang bình thường.

Trong trường hợp OpenSSL, máy khách gửi tin nhắn đến máy chủ và thông báo cho máy chủ thời lượng của tin nhắn, lên đến 64KB. Sau đó, máy chủ sẽ gửi lại cùng một thông báo. Tuy nhiên, điều quan trọng là máy chủ thực sự không kiểm tra xem thông báo có tồn tại lâu như khách hàng đã xác nhận. Điều này có nghĩa là khách hàng có thể gửi một tin nhắn 10KB, yêu cầu đó là 64KB và nhận được phản hồi 64KB, với 54KB bổ sung bao gồm 54KB RAM tiếp theo, bất kể dữ liệu nào được lưu trữ ở đó. Quá trình này được hình dung rõ ràng qua truyện tranh XKCD # 1354 .

Hình ảnh lịch sự của xkcd.com .

Bằng cách đưa ra nhiều yêu cầu nhịp tim nhỏ và cho rằng chúng là những yêu cầu lớn, kẻ tấn công có thể xây dựng bức tranh về phần lớn RAM của máy chủ bằng cách ghép các phản hồi lại với nhau. Dữ liệu được lưu trữ trong RAM có thể bị rò rỉ bao gồm khóa mã hóa, chứng chỉ HTTPS cũng như dữ liệu POST không được mã hóa như tên người dùng và mật khẩu.

Lưu ý: Nó ít được biết đến hơn nhưng giao thức nhịp tim và khai thác cũng hoạt động theo hướng khác. Một máy chủ độc hại có thể đã được cấu hình để đọc tới 64KB bộ nhớ người dùng cho mỗi yêu cầu nhịp tim.

Sự cố được nhiều nhà nghiên cứu bảo mật độc lập phát hiện vào ngày đầu tiên của tháng 4 năm 2014 và đã được tiết lộ riêng tư cho OpenSSL để có thể tạo một bản vá. Lỗi được công khai khi bản vá được phát hành vào ngày 7 tháng 4 năm 2014. Giải pháp tốt nhất để giải quyết vấn đề là áp dụng bản vá, nhưng cũng có thể khắc phục sự cố bằng cách tắt tiện ích mở rộng nhịp tim nếu bản vá ngay lập tức không phải là Lựa chọn.

Thật không may, mặc dù việc khai thác được công khai và thường được nhiều người biết đến, nhiều trang web vẫn không cập nhật ngay lập tức, với lỗ hổng bảo mật đôi khi vẫn được tìm thấy thậm chí nhiều năm sau đó. Điều này dẫn đến một số trường hợp khai thác được sử dụng để truy cập vào tài khoản hoặc làm rò rỉ dữ liệu.

Hướng dẫn chi tiết về cách thay đổi địa chỉ email liên kết với tài khoản LinkedIn của bạn, giúp bạn duy trì liên lạc hiệu quả hơn.

Khám phá những lý do phổ biến khiến Avast VPN không hoạt động và cách khắc phục hiệu quả để bạn có thể duy trì kết nối Internet

Nhiều người gặp lỗi "Tìm nạp dữ liệu trên Facebook". Bài viết này sẽ hướng dẫn bạn 7 cách khắc phục hiệu quả và tối ưu nhất.

Mặc dù Google Maps không hỗ trợ chức năng bán kính, nhưng bạn có thể sử dụng dịch vụ bản đồ trực tuyến như CalcMaps và Maps.ie để vẽ bán kính xung quanh một vị trí.

Hướng dẫn cách khắc phục lỗi "Lỗi thực hiện truy vấn" trên Facebook. Đăng xuất, xóa bộ nhớ cache và khởi động lại thiết bị là các giải pháp hiệu quả.

Hướng dẫn chi tiết cách kiểm tra độ mạnh của mật khẩu, các loại tấn công phổ biến, và 5 bí quyết tạo mật khẩu an toàn, dễ nhớ. Tối ưu hóa bảo mật tài khoản của bạn ngay hôm nay!

Lời nhắc luôn là điểm nổi bật chính của Google Home. Họ chắc chắn làm cho cuộc sống của chúng tôi dễ dàng hơn. Hãy cùng tìm hiểu nhanh về cách tạo lời nhắc trên Google Home để bạn không bao giờ bỏ lỡ việc làm việc vặt quan trọng.

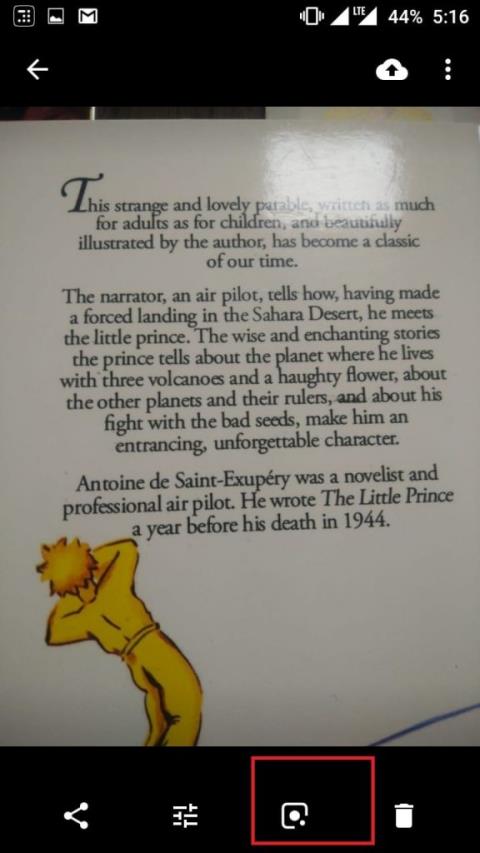

Việc nhập câu trích dẫn yêu thích từ cuốn sách của bạn lên Facebook rất tốn thời gian và có nhiều lỗi. Tìm hiểu cách sử dụng Google Lens để sao chép văn bản từ sách sang thiết bị của bạn.

Đôi khi, khi đang làm việc trên Chrome, bạn không thể truy cập một số trang web nhất định và gặp lỗi “Fix Server DNS address could not be seek in Chrome”. Đây là cách bạn có thể giải quyết vấn đề.

Nếu bạn muốn loại bỏ thông báo Khôi phục trang trên Microsoft Edge, chỉ cần đóng trình duyệt hoặc nhấn phím Escape.