كيفية تثبيت منصة عربة التسوق LiteCart على أوبونتو 16.04

LiteCart عبارة عن منصة سلة تسوق مجانية ومفتوحة المصدر مكتوبة بلغة PHP و jQuery و HTML 5. وهي عبارة عن برنامج بسيط وخفيف الوزن وسهل الاستخدام للتجارة الإلكترونية

خلال هذا البرنامج التعليمي ، ستتعلم كيفية تكوين مستوى أساسي من الأمان على جهاز افتراضي جديد Vultr VC2 يعمل بنظام Ubuntu 18.04.

أول شيء سنفعله هو إنشاء مستخدم جديد سنستخدمه لتسجيل الدخول إلى VM:

adduser porthorian

ملاحظة: يوصى باستخدام اسم مستخدم فريد يصعب تخمينه. ومعظم السير الافتراضي في محاولة root، admin، moderator، وما شابه ذلك.

ستتم مطالبتك بكلمة مرور هنا. وذلك بقوة المستحسن استخدام كلمة مرور قوية ألفا رقمية. بعد ذلك ، اتبع التعليمات التي تظهر على الشاشة وعندما يسألك ما إذا كانت المعلومات صحيحة فقط اضغط Y.

بمجرد إضافة هذا المستخدم الجديد ، سنحتاج إلى منح هذا المستخدم أذونات sudo حتى نتمكن من تنفيذ الأوامر من المستخدم نيابة عن المستخدم الجذر:

usermod -aG sudo porthorian

بمجرد منح المستخدم الخاص بك sudo أذونات التبديل إلى المستخدم الجديد الخاص بك:

su - porthorian

لإنشاء مفتاح SSH ، يرجى اتباع هذا المستند .

بمجرد إنشاء مفتاح SSH الجديد ، انسخ مفتاحك العام. يجب أن تبدو كما يلي:

ssh-rsa AAAAB3NzaC1yc2EAAAABJQAAAQEAmB3uRWxAAELNJ8oGBCBmZx7S11vnAp0RG8rdKf6CLdvT7NMbKF55F8Wf0hFPewEryplaH54ibdmaTuheJVKy1lUhHnVi0AcBpkhJiiOQdEtvbYKT/eIkQl/Qm92Gz6aL3lJ0UknO4gO0LzgqI2vYX0b9LHMF+ZvApEDahLCna6RKo3/lffnANUKfExE+dVwOcJwATL3Ld5IkSatm7zBqbJAim0wj/JQ5ejzkL+aYd3YawpW3qf+WsY3HGbK2TIJt3LsiZJ3M7giZo/fVIZCJqsIOyO9NUOEx5/+KE8IniGb7gdRYgquAEJr89poDCNz/8CBODi9z3ukiE1+UnVlhfQ== rsa-key-20190408

انتقل إلى دليل الصفحة الرئيسية لمستخدميك إذا لم تكن موجودًا بالفعل فيه:

cd $HOME

$HOMEهو متغير البيئة للدليل الرئيسي للمستخدمين. يتم تعيين هذا تلقائيًا عند إنشاء المستخدم الجديد.

بينما في دليلنا الرئيسي سنقوم بوضع دليل آخر بداخله. سيتم إخفاء هذا الدليل عن المستخدمين الآخرين على الجهاز ، باستثناء الجذر والمستخدم الذي يملك الدليل. أنشئ الدليل الجديد وحصر أذوناته بالأوامر التالية:

mkdir ~/.ssh

chmod 700 ~/.ssh

الآن سنقوم بفتح ملف .sshيسمى authorized_keys. هذا هو الملف العالمي الذي يبحث عنه OpenSSH. يمكنك تغيير اسم هذا داخل تكوين OpenSSH /etc/ssh/sshd_config، إذا دعت الحاجة.

استخدم المحرر المفضل لديك لإنشاء الملف. سيستخدم هذا البرنامج التعليمي nano:

nano ~/.ssh/authorized_keys

انسخ والصق مفتاح ssh في authorized_keysالملف الذي فتحناه. بمجرد دخول المفتاح العام إلى الداخل ، يمكنك حفظ الملف بالضغط على CTRL+ O.

تأكد من ظهور مسار الملف المناسب:

/home/porthorian/.ssh/authorized_keys

إذا كان مسار الملف الصحيح فقط اضغط ENTER، وإلا قم بإجراء التغييرات اللازمة لتتناسب مع المثال أعلاه. ثم اخرج من الملف باستخدام CTRL+ X.

سنقوم الآن بتقييد الوصول إلى الملف:

chmod 600 ~/.ssh/authorized_keys

اخرج من مستخدمنا الذي تم إنشاؤه وعد إلى المستخدم الجذر:

exit

يمكننا الآن تعطيل مصادقة كلمة المرور للخادم ، وبهذه الطريقة سيتطلب تسجيل الدخول مفتاح ssh. من المهم ملاحظة أنه إذا قمت بتعطيل مصادقة كلمة المرور ولم يتم تثبيت المفتاح العام بشكل صحيح ، فسوف تغلق نفسك من الخادم الخاص بك. يوصى باختبار المفتاح أولاً حتى قبل تسجيل الخروج من مستخدم الجذر الخاص بك.

تم تسجيل دخولنا حاليًا إلى مستخدم الجذر الخاص بنا ، لذلك سنقوم بتحرير sshd_config:

nano /etc/ssh/sshd_config

سنبحث عن 3 قيم للتأكد من تكوين OpenSSH بشكل صحيح.

PasswordAuthenticationPubkeyAuthenticationChallengeResponseAuthenticationيمكننا إيجاد هذه القيم بالضغط على CTRL+ W.

يجب تعيين القيم على ما يلي:

PasswordAuthentication no

ChallengeResponseAuthentication no

PubkeyAuthentication yes

إذا تم التعليق على القيم ، فقم بإزالة #في بداية السطر وتأكد من أن قيم هذه المتغيرات كما هو موضح أعلاه. بمجرد تغيير هذه المتغيرات ، احفظ المحرر واخرج منه ، مع CTRL+ O، ENTERوأخيرًا CTRL+ X.

الآن سنقوم بإعادة التحميل sshdبالأمر التالي:

systemctl reload sshd

الآن يمكننا اختبار تسجيل الدخول. تأكد من أنك لم تقم بتسجيل الخروج من جلسة الجذر الخاصة بك حتى الآن ، وافتح نافذة ssh جديدة واتصل بمفتاح ssh المرتبط بالاتصال.

في PuTTY هذا تحت Connection-> SSH-> Auth.

تصفح للعثور على مفتاحك الخاص للمصادقة ، حيث كان يجب عليك حفظه عند إنشاء مفتاح ssh.

اتصل بالخادم باستخدام المفتاح الخاص كمصادقة. سيتم تسجيل دخولك الآن إلى جهازك الظاهري Vultr VC2.

ملاحظة: إذا قمت بإضافة عبارة مرور أثناء إنشاء مفتاح ssh ، فستتم مطالبتك بواحدة. هذا يختلف تمامًا عن كلمة المرور الفعلية للمستخدم على الجهاز الظاهري.

أولاً ، سنبدأ بتثبيت UFW إذا لم يكن موجودًا بالفعل على الجهاز الظاهري. طريقة جيدة للتحقق من الأمر التالي:

sudo ufw status

إذا تم تثبيت UFW ، فسيخرج Status:inactive. إذا لم يتم تثبيته ، فسيتم إرشادك للقيام بذلك.

يمكننا تثبيته بهذا الأمر:

sudo apt-get install ufw -y

الآن سنسمح بمنفذ SSH 22في جدار الحماية لدينا:

sudo ufw allow 22

بدلاً من ذلك ، يمكنك السماح لـ OpenSSH:

sudo ufw allow OpenSSH

سيعمل أحد الأمرين أعلاه.

الآن بعد أن سمحنا للمنفذ من خلال جدار الحماية الخاص بنا ، يمكننا تمكين UFW:

sudo ufw enable

سيتم سؤالك عما إذا كنت متأكدًا من رغبتك في إجراء هذه العملية. ستؤدي الكتابة yمتبوعة بـ " ENTERتمكين" جدار الحماية إلى:

porthorian@MEANStack:~$ sudo ufw enable

Command may disrupt existing ssh connections. Proceed with operation? y

ملاحظة: إذا لم تسمح لـ OpenSSH أو المنفذ 22 ، فسوف تحمي نفسك من جهازك الظاهري. تأكد من أن أحد هذه مسموح به قبل تمكين UFW.

بمجرد تمكين جدار الحماية ، ستظل متصلاً بمثيلك. سنقوم بالتحقق المزدوج من جدار الحماية الخاص بنا الآن بنفس الأمر كما كان من قبل:

sudo ufw status

سترى شيئًا مشابهًا للمخرج التالي:

porthorian@MEANStack:~$ sudo ufw status

Status: active

To Action From

-- ------ ----

22 ALLOW Anywhere

22 (v6) ALLOW Anywhere (v6)

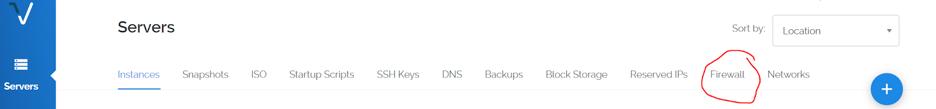

لمزيد من الأمان لخادمنا ، سنستخدم جدار حماية Vultr. تسجيل الدخول إلى حسابك . بمجرد تسجيل الدخول ، ستنتقل إلى علامة التبويب الخاصة بجدار الحماية الموجود أعلى الشاشة:

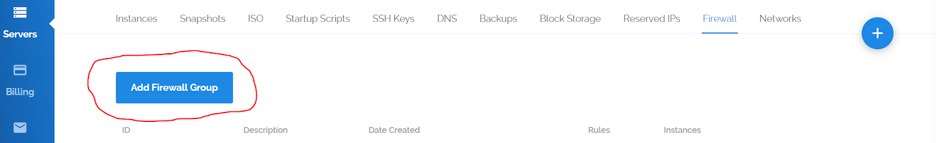

الآن سنقوم بإضافة مجموعة جدار حماية جديدة. سيتيح لنا ذلك تحديد أي منافذ يمكنها حتى الوصول إلى جدار حماية UFW الخاص بنا ، مما يوفر لنا طبقة مزدوجة من الأمان:

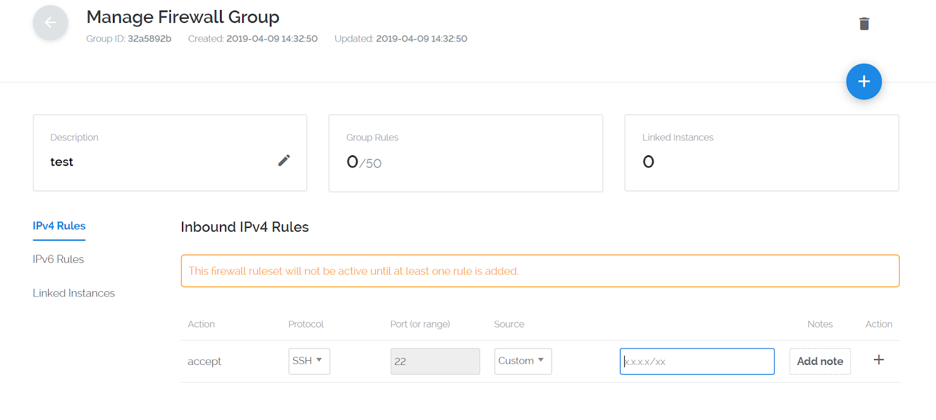

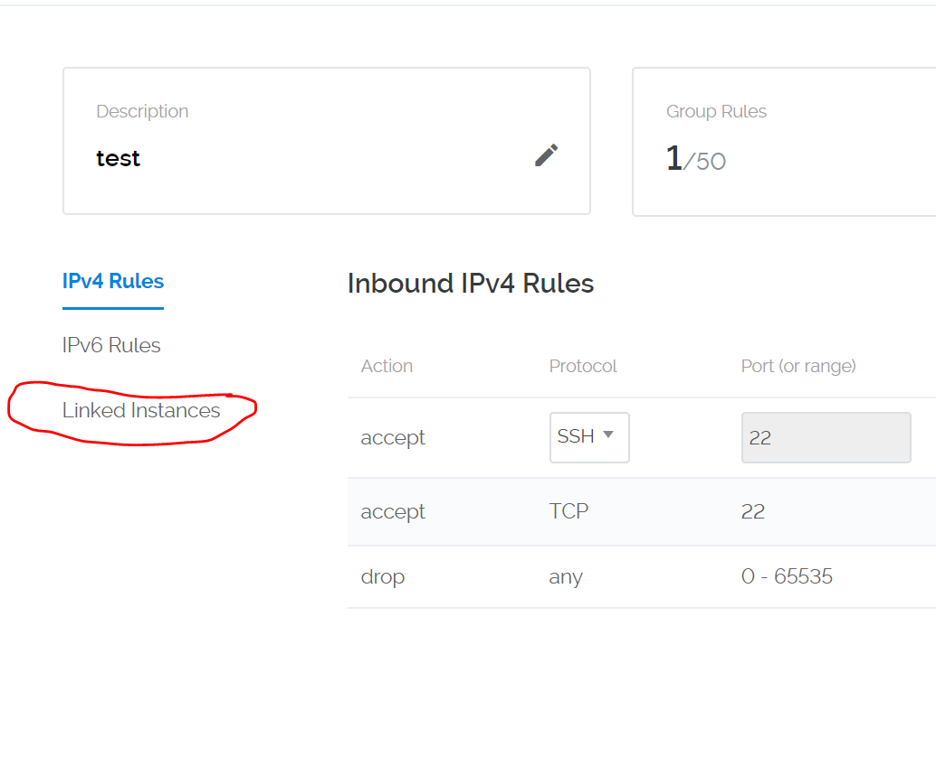

سيسألك Vultr الآن عما ستقوم بتسمية جدار الحماية الخاص بك باستخدام حقل "الوصف". تأكد من أنك تصف ما ستفعله الخوادم ضمن مجموعة جدار الحماية هذه ، لتسهيل الإدارة في المستقبل. من أجل هذا البرنامج التعليمي سنقوم بتسميته test. يمكنك دائمًا تغيير الوصف لاحقًا إذا أردت ذلك.

أولاً سنحتاج إلى الحصول على عنوان IP الخاص بنا. السبب وراء قيامنا بذلك مباشرة هو أنه إذا لم يكن عنوان IP الخاص بك ثابتًا ويتغير باستمرار ، فيمكنك ببساطة تسجيل الدخول إلى حساب Vultr الخاص بك وتغيير عنوان IP.

لهذا السبب أيضًا لم نطلب عنوان IP على جدار حماية UFW. بالإضافة إلى أنه يحد من استخدام جدار الحماية الخاص بجهازك الظاهري من تصفية جميع المنافذ الأخرى ويسمح فقط لجدار الحماية Vultr بمعالجته. هذا يحد من إجهاد تصفية حركة المرور الإجمالية على المثيل الخاص بك.

استخدم زجاج شبكة Vultr للبحث عن عنوان IP الخاص بك.

والآن بعد أن أصبح لدينا عنوان IP الخاص بنا ، سنضيف قاعدة IPV4 إلى جدار الحماية الذي تم إنشاؤه حديثًا:

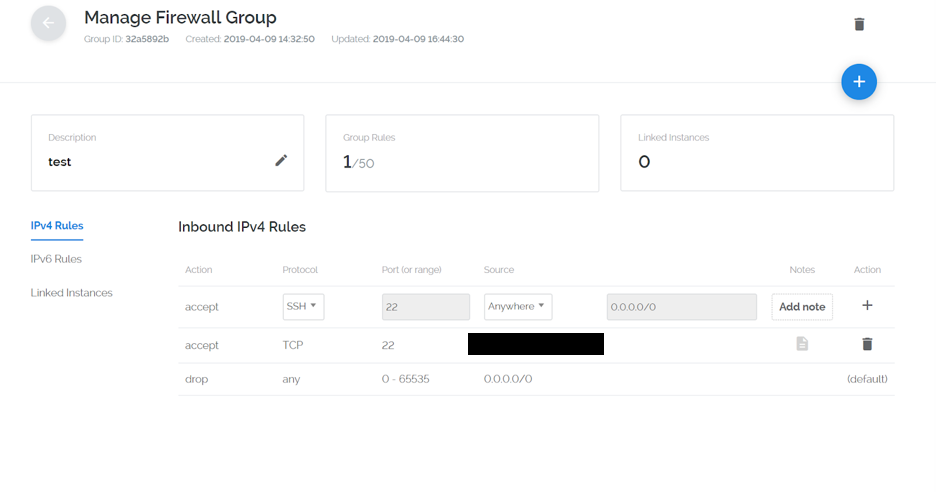

بمجرد إدخال عنوان IP ، انقر فوق +الرمز لإضافة عنوان IP الخاص بك إلى جدار الحماية.

ستبدو مجموعة جدار الحماية كما يلي:

الآن بعد أن تم ربط IP الخاص بنا بشكل صحيح في مجموعة جدار الحماية ، نحتاج إلى ربط Vultr Instance. على الجانب الأيسر سترى علامة تبويب تقول "حالات مرتبطة":

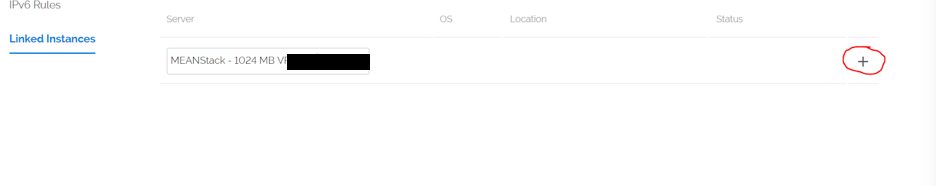

بمجرد الوصول إلى الصفحة ، سترى قائمة منسدلة تحتوي على قائمة بمثيلات الخادم:

انقر فوق القائمة المنسدلة وحدد المثيل الخاص بك. بعد ذلك ، عندما تكون جاهزًا لإضافة المثيل إلى مجموعة جدار الحماية ، انقر فوق +الرمز.

تهانينا ، لقد نجحت في تأمين جهازك الظاهري Vultr VC2. يمنحك هذا أساسًا جيدًا لطبقة أمان أساسية للغاية دون القلق من أن يحاول شخص ما أن يضغط على مثلك.

LiteCart عبارة عن منصة سلة تسوق مجانية ومفتوحة المصدر مكتوبة بلغة PHP و jQuery و HTML 5. وهي عبارة عن برنامج بسيط وخفيف الوزن وسهل الاستخدام للتجارة الإلكترونية

NFS هو نظام ملفات قائم على الشبكة يسمح لأجهزة الكمبيوتر بالوصول إلى الملفات عبر شبكة الكمبيوتر. يوضح هذا الدليل كيف يمكنك فضح المجلدات عبر NF

استخدام نظام مختلف؟ Matomo (Piwik سابقًا) هو نظام أساسي مفتوح المصدر للتحليلات ، وهو بديل مفتوح لبرنامج Google Analytics. مصدر Matomo مستضاف

TeamTalk هو نظام مؤتمرات يتيح للمستخدمين إجراء محادثات صوتية / مرئية عالية الجودة ، والدردشة النصية ، ونقل الملفات ، ومشاركة الشاشات. أنا

استخدام نظام مختلف؟ مقدمة تعد CyberPanel واحدة من أولى لوحات التحكم في السوق مفتوحة المصدر وتستخدم OpenLiteSpeed. ما هذا

Ruby on Rails هو إطار عمل شهير لـ Ruby تم تطويره لزيادة إنتاجية المبرمجين. ومع ذلك ، الحصول على الجواهر والتبعيات المختلفة ر

يوفر Vultr عدة طرق مختلفة للوصول إلى VPS لتكوين وتثبيت واستخدام. بيانات اعتماد الوصول بيانات اعتماد الوصول الافتراضية لـ VPS الخاص بك

استخدام نظام مختلف؟ Brotli هو طريقة ضغط جديدة مع نسبة ضغط أفضل من GZIP. تتم استضافة رمز المصدر الخاص به علنًا على Githu هذا

استخدام نظام مختلف؟ OpenNMS عبارة عن منصة إدارة شبكة مفتوحة المصدر على مستوى المؤسسات يمكن استخدامها لمراقبة وإدارة العديد من الأجهزة

مقدمة: التأليف والإصدار الموزع على الويب (WebDAV) هو امتداد HTTP يوفر إطار عمل لإنشاء الملفات وتعديلها عن بُعد على

مقدمة يتميز MySQL بميزة رائعة تعرف باسم طرق العرض. المشاهدات هي استعلامات مخزنة. اعتبرها اسمًا مستعارًا لاستعلام طويل. في هذا الدليل ،

استخدام نظام مختلف؟ Omeka Classic 2.4 CMS هو نظام نشر رقمي مجاني ومفتوح المصدر ونظام إدارة المحتوى (CMS) لمشاركة الصور الرقمية

استخدام نظام مختلف؟ DokuWiki هو برنامج ويكي مفتوح المصدر مكتوب بلغة PHP ولا يتطلب قاعدة بيانات. يقوم بتخزين البيانات في ملفات نصية. DokuWik

ستعلمك هذه المقالة كيفية إعداد سجن سريع على دبيان. أفترض أنك تستخدم Debian 7.x. إذا كنت تقوم بتشغيل دبيان 6 أو 8 ، فقد يعمل هذا ، ولكن

مقدمة طريقة سهلة لإعداد خادم VPN على دبيان هي PiVPN. PiVPN هو أداة تثبيت وغلاف لـ OpenVPN. يخلق أوامر بسيطة لك

استخدام نظام مختلف؟ مقدمة تعد CyberPanel واحدة من أولى لوحات التحكم في السوق مفتوحة المصدر وتستخدم OpenLiteSpeed. ما هذا

استخدام نظام مختلف؟ Ghost هي منصة تدوين مفتوحة المصدر اكتسبت شعبية بين المطورين والمستخدمين العاديين منذ عام 201

RockMongo هي أداة إدارة MongoDB على الويب تشبه أداة إدارة MySQL: phpMyAdmin. سيغطي هذا البرنامج التعليمي عملية التثبيت

Lets Chat هو تطبيق دردشة مفتوح المصدر مصمم لتوفير خدمة الرسائل ذاتية الاستضافة للفرق الصغيرة. يعتمد Lets Chat على NodeJS و MongoDB

استخدام نظام مختلف؟ Taiga هو تطبيق مجاني ومفتوح المصدر لإدارة المشاريع. على عكس أدوات إدارة المشاريع الأخرى ، يستخدم Taiga زيادة

نظرة ثاقبة على 26 أسلوبًا لتحليل البيانات الضخمة: الجزء الأول

يعرف الكثير منكم أن Switch سيصدر في مارس 2017 وميزاته الجديدة. بالنسبة لأولئك الذين لا يعرفون ، قمنا بإعداد قائمة بالميزات التي تجعل "التبديل" "أداة لا غنى عنها".

هل تنتظر عمالقة التكنولوجيا للوفاء بوعودهم؟ تحقق من ما تبقى دون تسليم.

اقرأ المدونة لمعرفة الطبقات المختلفة في بنية البيانات الضخمة ووظائفها بأبسط طريقة.

اقرأ هذا لمعرفة مدى انتشار الذكاء الاصطناعي بين الشركات الصغيرة وكيف أنه يزيد من احتمالات نموها ومنح منافسيها القدرة على التفوق.

لقد أصبح حل CAPTCHA صعبًا جدًا على المستخدمين في السنوات القليلة الماضية. هل ستكون قادرة على أن تظل فعالة في اكتشاف البريد العشوائي والروبوتات في المستقبل القريب؟

مع تطور العلم بمعدل سريع ، واستلام الكثير من جهودنا ، تزداد أيضًا مخاطر تعريض أنفسنا إلى تفرد غير قابل للتفسير. اقرأ ، ماذا يمكن أن يعني التفرد بالنسبة لنا.

ما هو التطبيب عن بعد والرعاية الصحية عن بعد وأثره على الأجيال القادمة؟ هل هو مكان جيد أم لا في حالة الوباء؟ اقرأ المدونة لتجد طريقة عرض!

ربما سمعت أن المتسللين يكسبون الكثير من المال ، لكن هل تساءلت يومًا كيف يجنون هذا النوع من المال؟ دعنا نناقش.

أصدرت Apple مؤخرًا macOS Catalina 10.15.4 تحديثًا تكميليًا لإصلاح المشكلات ولكن يبدو أن التحديث يتسبب في المزيد من المشكلات التي تؤدي إلى إنشاء أجهزة macOS. قراءة هذه المادة لمعرفة المزيد