ماذا تفعل إذا لم يتم شحن Powerbeats Pro في العلبة

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

الحفاظ على معداتك في حالة جيدة أمر ضروري. إليك بعض النصائح المفيدة للحفاظ على طابعتك ثلاثية الأبعاد في أفضل حالة.

كيفية تفعيل ميزة المسح الضوئي على كانون بيكسما MG5220 عندما تكون خراطيش الحبر فارغة.

اكتشف بعض الأسباب المحتملة وراء سخونة جهاز الكمبيوتر المحمول الخاص بك، بالإضافة إلى نصائح وحيل لتجنب هذه المشكلة والحفاظ على برودة جهازك.

أنت تستعد لقضاء ليلة من الألعاب، وستكون ليلة مهمة – لقد قمت للتو بشراء “Star Wars Outlaws” على خدمة بث GeForce Now. اكتشف الحل المعروف الوحيد الذي يوضح لك كيفية إصلاح رمز الخطأ GeForce Now 0xC272008F حتى تتمكن من البدء في لعب ألعاب Ubisoft مرة أخرى.

الحفاظ على طابعاتك ثلاثية الأبعاد أمر مهم جدًا للحصول على أفضل النتائج. إليك بعض النصائح الهامة التي يجب أخذها في الاعتبار.

هل تواجه صعوبة في معرفة ما هو عنوان IP الذي يستخدمه طابعتك؟ سنوضح لك كيفية العثور عليه.

إذا كنت غير متأكد من شراء AirPods لهاتفك Samsung، يمكن أن تساعدك هذه الدليل بالتأكيد. السؤال الأكثر وضوحًا هو ما إذا كان الجهازين متوافقين.

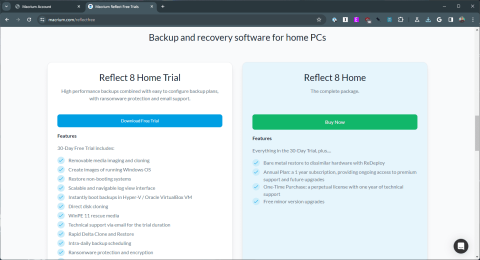

في العصر الرقمي الحديث، حيث تعد البيانات أحد الأصول القيمة، يمكن أن يكون استنساخ القرص الصلب على نظام التشغيل Windows عملية حاسمة بالنسبة للكثيرين. هذا الدليل الشامل

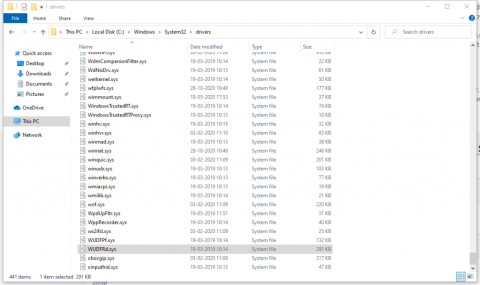

هل تواجه رسالة الخطأ أثناء تشغيل جهاز الكمبيوتر الخاص بك والتي تفيد بفشل تحميل برنامج التشغيل WUDFRd على جهاز الكمبيوتر الخاص بك؟

هل تواجه رمز الخطأ 0x0003 لتجربة NVIDIA GeForce على سطح المكتب لديك؟ إذا كانت الإجابة بنعم، فاقرأ المدونة لمعرفة كيفية إصلاح هذا الخطأ بسرعة وسهولة.

هل تحتاج إلى إزالة GPU من جهاز الكمبيوتر الخاص بك؟ انضم إلي حيث أشرح كيفية إزالة وحدة معالجة الرسومات من جهاز الكمبيوتر الخاص بك في هذا الدليل التفصيلي خطوة بخطوة.

هل اشتريت محرك أقراص NVMe M.2 SSD جديدًا ولكنك لا تعرف كيفية التثبيت؟ تابع القراءة لمعرفة كيفية تثبيت NVMe SSD على الكمبيوتر المحمول أو سطح المكتب.

القنبلة المنطقية هي حادثة أمنية حيث يقوم المهاجم بعمل مؤجل. استمر بالقراءه لمعرفة المزيد.

إذا سبق لك أن نظرت داخل برج كمبيوتر ، يمكنك أن ترى أن هناك الكثير من المكونات المختلفة. يحتوي الكمبيوتر المحمول العادي على معظم المكونات نفسها

تستخدم خوارزميات التشفير غير المتماثل مفتاحين مختلفين. يستخدم أحد المفاتيح للتشفير والآخر لفك التشفير.

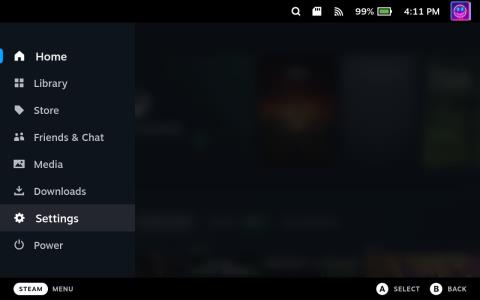

يأتي Steam Deck بثلاثة خيارات تخزين: 64 جيجا بايت eMMC ، و 256 جيجا بايت NVMe SSD ، و 512 جيجا بايت NVMe SSD. اعتمادًا على مكتبة الألعاب الخاصة بك وحجم الألعاب

نعرض لك طريقتين للعثور على عنوان MAC لطابعة Canon Pixma MG5200.

الهاكر الأخلاقي هو مخترق يتصرف ضمن قيود القانون. استمر في القراءة لمعرفة المزيد عن هذا الموضوع.

من السهل فهم أساسيات خوارزميات التشفير. يتم أخذ إدخال أو نص عادي مع مفتاح ومعالجته بواسطة الخوارزمية. ال

نظرًا لاكتساب ChatGPT زخمًا مؤخرًا ، توصلت Google إلى نموذج لغوي كبير خاص بها استجابةً لدمج Microsoft لـ ChatGPT

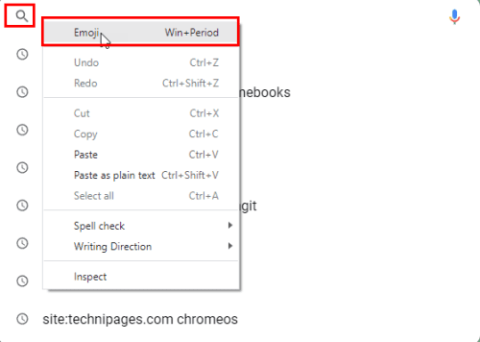

تعرف على كيفية الحصول على الرموز التعبيرية على Chromebook بأفضل ثلاث طرق واجعل المحادثات غير الرسمية ممتعة وجذابة.

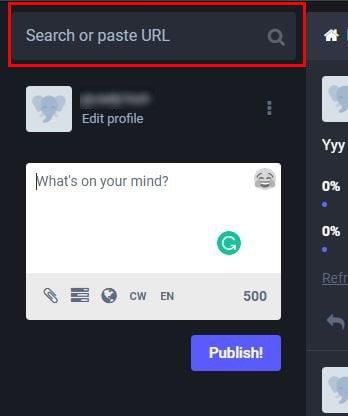

اكتشف كيفية البحث عن المنشورات والمستخدمين الآخرين على Mastodon لتجد ما هو الأكثر أهمية بالنسبة لك. إليك كيفية استخدام خيار البحث.

كان Stuxnet دودة ذاتية التكاثر. كان هذا هو أول استخدام لسلاح إلكتروني وأول مثيل للبرامج الضارة.

هناك الكثير من أجزاء التشفير المختلفة. إذا كنت ترغب في تشفير بعض البيانات ، فهناك نوعان من الخوارزميات التي يمكنك استخدامها: متماثل

ركوب الأمواج على الكتف هو فئة من هجمات الهندسة الاجتماعية. إنها تتضمن مهاجمًا يجمع المعلومات من خلال النظر إلى شاشتك.

يعد فيروس قطاع التمهيد نوعًا كلاسيكيًا من عصر DOS. لقد أصابوا قطاع التمهيد لوسائط التخزين وأصابوا قطاع التمهيد بشكل نشط.

هل تريد إجراء اختبار إجهاد وحدة معالجة الرسومات على جهاز الكمبيوتر الشخصي الذي يعمل بنظام Windows لضمان أداء موثوق به للألعاب عالية الدقة؟ اقرأ دليل GPU الخاص باختبار التحمل الآن!

نقطة الوصول هي جهاز شبكة يوفر وصولاً سلكيًا أو لاسلكيًا إلى الشبكة. يقوم جهاز توجيه منفصل اسميًا بإدارة الشبكة.

يرمز FTP إلى بروتوكول نقل الملفات. إنه بروتوكول خادم عميل مبكر لتحميل وتنزيل الملفات من وإلى خادم FTP.