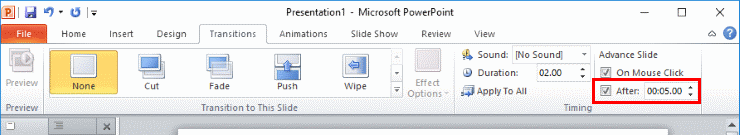

كيفية التقدم التلقائي في PowerPoint 365

دليل يوضح كيفية جعل Microsoft PowerPoint 365 يشغل عرض الشرائح الخاص بك تلقائيًا عن طريق ضبط وقت تقدم الشرائح.

الهدف الرئيسي من هذه المقالة هو تحسين حماية التبادل عبر الإنترنت لفقدان البيانات أو تعرض الحساب للخطر من خلال اتباع أفضل ممارسات أمان Microsoft والمرور عبر الإعداد الفعلي. تقدم Microsoft مستويين من أمان البريد الإلكتروني في Microsoft 365 - الحماية من Exchange عبر الإنترنت (EOP) والحماية المتقدمة من المخاطر مع Microsoft Defender. يمكن أن تعزز هذه الحلول أمان نظام Microsoft الأساسي وتخفيف مخاوف أمان البريد الإلكتروني في Microsoft 365.

1 قم بتمكين تشفير البريد الإلكتروني

2 قم بتمكين كتل إعادة توجيه قواعد العميل

6 البريد العشوائي والبرامج الضارة

10 تكوين سياسة المرفقات الآمنة والارتباطات الآمنة لـ ATP

12 لا تسمح بمشاركة تفاصيل التقويم

14 قم بتمكين تدقيق صندوق البريد لكافة المستخدمين

15 من أوامر بوويرشيل لتدقيق صندوق البريد

16 مراجعة تغييرات الدور أسبوعيًا

17 مراجعة قواعد إعادة توجيه صندوق البريد أسبوعيًا

18 راجع تقرير وصول غير المالكين إلى صندوق البريد كل أسبوعين

19 راجع تقرير اكتشاف البرامج الضارة الأسبوعي

20 راجع تقرير نشاط توفير الحساب أسبوعيًا

تمكين تشفير البريد الإلكتروني

يمكن إضافة قواعد تشفير البريد الإلكتروني لتشفير رسالة بكلمة أساسية معينة في سطر الموضوع أو النص الأساسي. الأكثر شيوعًا هو إضافة "آمن" ككلمة رئيسية في الموضوع لتشفير الرسالة. يعمل M365 / O365 Message Encryption مع Outlook.com و Yahoo! و Gmail وخدمات البريد الإلكتروني الأخرى. يساعد تشفير رسائل البريد الإلكتروني في ضمان أن المستلمين المقصودين فقط هم من يمكنهم عرض محتوى الرسالة.

للتحقق من إعداد المستأجر الخاص بك للتشفير ، استخدم الأمر التالي ، مع التأكد من أن قيمة المرسل حساب صالح داخل المستأجر الخاص بك:

اختبار- IRMConfiguration - المرسل [email protected]

إذا رأيت "النتيجة الشاملة: اجتياز" ، فأنت جاهز للانطلاق

اقرأ أيضًا : كيفية تشفير رسائل البريد الإلكتروني في Microsoft 365 باستخدام ATP؟

تفعيل كتل قواعد العميل لإعادة التوجيه

هذه قاعدة نقل للمساعدة في إيقاف استخراج البيانات مع القواعد التي أنشأها العميل والتي تعيد توجيه البريد الإلكتروني تلقائيًا من علب بريد المستخدمين إلى عناوين البريد الإلكتروني الخارجية. هذه طريقة تسريب بيانات شائعة بشكل متزايد في المنظمات.

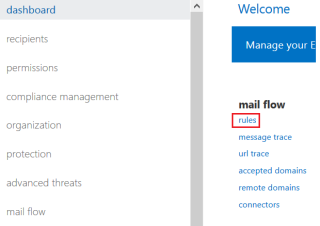

انتقل إلى مركز إدارة Exchange> تدفق البريد> القواعد

انقر فوق علامة الجمع وحدد تطبيق Microsoft 365 Message Encryption وحماية الحقوق على الرسائل ...

أضف الخصائص التالية إلى القاعدة:

نصيحة 1: بالنسبة للشرط الثالث ، تحتاج إلى تحديد خصائص الرسالة> تضمين نوع الرسالة هذا للحصول على خيار إعادة التوجيه التلقائي للتعبئة

نصيحة 2 : بالنسبة للشرط الرابع ، تحتاج إلى تحديد حظر الرسالة…> رفض الرسالة وتضمين شرحًا للتعبئة

بوويرشيل

لا تسمح بتفويض صندوق البريد

Remove-MailboxPermission -Identity Test1 -User Test2 -AccessRights FullAccess -InheritanceType All

تصفية الاتصال

يمكنك استخدام تصفية الاتصال في EOP لتحديد خوادم البريد الإلكتروني ذات المصدر الجيد أو السيئ من خلال عناوين IP الخاصة بها. المكونات الرئيسية لسياسة تصفية الاتصال الافتراضية هي:

قائمة السماح لـ IP : تخطي تصفية البريد العشوائي لجميع الرسائل الواردة من خوادم البريد الإلكتروني المصدر التي تحددها بواسطة عنوان IP أو نطاق عناوين IP. لمزيد من المعلومات حول الكيفية التي يجب أن تتلاءم بها قائمة السماح لعنوان IP مع إستراتيجية المرسلين الآمنين لديك ، راجع إنشاء قوائم مرسلين آمنين في EOP .

قائمة حظر IP : قم بحظر جميع الرسائل الواردة من خوادم البريد الإلكتروني المصدر التي تحددها بواسطة عنوان IP أو نطاق عناوين IP. يتم رفض الرسائل الواردة ، ولا يتم وضع علامة عليها كرسائل غير مرغوب فيها ، ولا تحدث تصفية إضافية. لمزيد من المعلومات حول الكيفية التي يجب أن تتلاءم بها قائمة حظر IP مع إستراتيجية المرسلين المحظورين بشكل عام ، راجع إنشاء قوائم مرسلي الحظر في EOP .

البريد العشوائي والبرامج الضارة

أسئلة يجب طرحها:

البرمجيات الخبيثة

تم إعداد هذا بالفعل على مستوى الشركة عبر سياسة مكافحة البرامج الضارة الافتراضية. هل تحتاج إلى إنشاء سياسات أكثر دقة لمجموعة معينة من المستخدمين مثل الإشعارات الإضافية عبر النص أو التصفية المشددة بناءً على امتدادات الملفات؟

سياسة مكافحة التصيد

تأتي اشتراكات Microsoft 365 مع نهج افتراضي لمكافحة التصيد تم تكوينه مسبقًا ولكن إذا كان لديك الترخيص الصحيح لـ ATP ، فيمكنك تكوين إعداد إضافي لمحاولات انتحال الهوية داخل المستأجر. سنقوم بتكوين هذه الإعدادات الإضافية هنا.

اقرأ أيضًا : أمان تطبيقات Microsoft Cloud: الدليل النهائي

تكوين التصفية المحسّنة

للحصول على خطوات تكوين التصفية المحسنة: انقر هنا

تكوين روابط ATP الآمنة وسياسة المرفقات الآمنة

تتيح لك الحماية المتقدمة من المخاطر مع Microsoft Defender (حماية متقدمة من المخاطر مع Microsoft Defender) إنشاء سياسات للارتباطات الآمنة والمرفقات الآمنة عبر Exchange و Teams و OneDrive و SharePoint. يحدث التفجير في الوقت الفعلي عندما ينقر المستخدم على أي رابط ويتم تضمين المحتوى في بيئة وضع الحماية. يتم فتح المرفقات داخل بيئة آلية تحديد الصلاحيات أيضًا قبل تسليمها بالكامل عبر البريد الإلكتروني. يسمح هذا باكتشاف المرفقات والروابط الضارة التي لا يتم الكشف عنها.

أضف SPF و DKIM و DMARC

لإضافة السجلات:

استخدم التنسيق التالي لسجل CNAME :

حيث :

= مجالنا الأساسي = بادئة سجل MX (مثل domain-com.mail.protection.outlook.com)

= domain.onmicrosoft.com

مثال : DOMAIN = techieberry.com

سجل CNAME رقم 1:

اسم المضيف: selector1._domainkey.techiebery.com يشير

إلى العنوان أو القيمة: selector1-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL : 3600

CNAME Record #2:

Host Name: selector2._domainkey.techiebery.com

Points to address or value: selector2-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL: 3600

_dmarc.domain TTL IN TXT “v=DMARC1; pct=100; p=policy

حيث :

= المجال الذي نريد حمايته

= 3600

= يشير إلى أنه يجب استخدام هذه القاعدة لـ 100٪ من البريد الإلكتروني

= يحدد السياسة التي تريد أن يتبعها خادم الاستلام في حالة فشل DMARC.

ملاحظة: يمكنك الضبط على لا شيء أو عزل أو رفض

مثال :

لا تسمح بمشاركة تفاصيل التقويم

يجب ألا تسمح للمستخدمين بمشاركة تفاصيل التقويم مع مستخدمين خارجيين. تتيح هذه الميزة للمستخدمين مشاركة التفاصيل الكاملة لتقاويمهم مع مستخدمين خارجيين. عادةً ما يقضي المهاجمون وقتًا في التعرف على مؤسستك (التي تقوم بالاستطلاع) قبل شن هجوم. يمكن للتقويمات المتاحة للجمهور أن تساعد المهاجمين في فهم العلاقات التنظيمية ، وتحديد الوقت الذي قد يكون فيه مستخدمون معينون أكثر عرضة للهجوم ، كما هو الحال عندما يسافرون.

تمكين البحث في سجل التدقيق

يجب عليك تمكين تسجيل بيانات التدقيق لخدمة Microsoft 365 أو Office 365 للتأكد من أن لديك سجل لتفاعل كل مستخدم ومسؤول مع الخدمة ، بما في ذلك Azure AD و Exchange Online و Microsoft Teams و SharePoint Online / OneDrive for Business. ستجعل هذه البيانات من الممكن التحقيق في الخرق الأمني وتحديد نطاقه ، في حالة حدوثه في أي وقت. يجب عليك (أو أي مسؤول آخر) تشغيل تسجيل التدقيق قبل أن تتمكن من بدء البحث في سجل التدقيق .

$ Auditlog = Search-UnifiedAuditLog -StartDate 01/01/2021 -EndDate 01/31/2021 -RecordType SharePointFileOperation

$ Auditlog | تاريخ إنشاء الخاصية ، تحديد الكائن ، UserIds ، نوع السجل ، AuditData | Export-Csv -Append -Path c: \ AuditLogs \ PowerShellAuditlog.csv -NoTypeInformation

تمكين تدقيق علبة البريد لجميع المستخدمين

بشكل افتراضي ، يتم تدوين كافة عمليات الوصول لغير المالكين ، ولكن يجب عليك تمكين التدوين على علبة البريد حتى يتم تدوين وصول المالك أيضًا. سيسمح لك ذلك باكتشاف الوصول غير المشروع إلى نشاط Exchange عبر الإنترنت إذا تم اختراق حساب المستخدم. سنحتاج إلى تشغيل برنامج نصي PowerShell لتمكين التدقيق لجميع المستخدمين.

ملاحظة : استخدم سجل التدقيق للبحث عن نشاط صندوق البريد الذي تم تسجيله. يمكنك البحث عن نشاط لصندوق بريد مستخدم معين.

قائمة إجراءات تدقيق علبة البريد

أوامر بوويرشيل تدقيق علبة البريد

للتحقق من حالة تدقيق صندوق البريد:

Get-Mailbox [email protected] | * مراجعة *

للبحث في تدقيق علبة البريد:

بحث-MailboxAuditLog [email protected] -إظهار التفاصيل -تاريخ البدء 01/01/2021 -تاريخ النهاية 01/31/2021

لتصدير النتائج إلى ملف csv:

بحث- MailboxAuditLog [email protected] -ShowDetails -StartDate 01/01/2021 -EndDate 01/31/2021 | تصدير- Csv C: \ users \ AuditLogs.csv -NoTypeInformation

لعرض السجلات وتصديرها بناءً على العمليات :

Search-MailboxAuditLog -Identity [email protected] -ResultSize 250000 -حذف العمليات ، نقل ، MoveToDeletedItems ، SoftDelete -LogonTypes Admin ، مفوض ، مالك-تاريخ البدء 01/01/2021 -النتيجة 01/31/2021 -ShowDetails | تصدير- Csv C: \ AuditLogs.csv -NoTypeInformation

لعرض السجلات وتصديرها بناءً على أنواع تسجيل الدخول :

Search-MailboxAuditLog [email protected] -ResultSize 250000 -StartDate 01/01/2021 -EndDate 01/31/2021 -LogonTypes المالك ، المفوض ، المسؤول -ShowDetails | تصدير- Csv C: \ AuditLogs.csv -NoTypeInformation

مراجعة تغييرات الدور أسبوعيًا

يجب عليك القيام بذلك لأنه يجب عليك مراقبة التغييرات غير المشروعة في مجموعة الأدوار ، والتي قد تمنح المهاجم امتيازات عالية لأداء أشياء أكثر خطورة وتأثيرًا في عقد الإيجار الخاص بك.

مراقبة تغييرات الدور في جميع المستأجرين العملاء

مراجعة قواعد إعادة توجيه صندوق البريد أسبوعيًا

You should review mailbox forwarding rules to external domains at least every week. There are several ways you can do this, including simply reviewing the list of mail forwarding rules to external domains on all of your mailboxes using a PowerShell script, or by reviewing mail forwarding rule creation activity in the last week from the Audit Log Search. While there are lots of legitimate uses of mail forwarding rules to other locations, it is also a very popular data exfiltration tactic for attackers. You should review them regularly to ensure your users’ email is not being exfiltrated. Running the PowerShell script linked below will generate two csv files, “MailboxDelegatePermissions” and “MailForwardingRulesToExternalDomains”, in your System32 folder.

راجع تقرير وصول غير المالكين إلى صندوق البريد كل أسبوعين

يعرض هذا التقرير صناديق البريد التي تم الوصول إليها من قبل شخص آخر غير مالك علبة البريد. في حين أن هناك العديد من الاستخدامات المشروعة لأذونات التفويض ، فإن المراجعة المنتظمة لهذا الوصول يمكن أن تساعد في منع مهاجم خارجي من الحفاظ على الوصول لفترة طويلة ويمكن أن تساعد في اكتشاف نشاط داخلي ضار في وقت أقرب.

راجع تقرير اكتشاف البرامج الضارة الأسبوعي

يعرض هذا التقرير حالات معينة من Microsoft تحظر فيها مرفقات البرامج الضارة من الوصول إلى المستخدمين لديك. على الرغم من أن هذا التقرير ليس قابلاً للتنفيذ بشكل صارم ، إلا أن مراجعته ستمنحك فكرة عن الحجم الإجمالي للبرامج الضارة التي تستهدف المستخدمين لديك ، مما قد يدفعك إلى اعتماد وسائل تخفيف أكثر حدة من البرامج الضارة

راجع تقرير نشاط توفير الحساب أسبوعيًا

يتضمن هذا التقرير محفوظات محاولات توفير الحسابات للتطبيقات الخارجية. إذا كنت لا تستخدم عادةً موفرًا تابعًا لجهة خارجية لإدارة الحسابات ، فمن المحتمل أن يكون أي إدخال في القائمة غير مشروع. ولكن ، إذا قمت بذلك ، فهذه طريقة رائعة لمراقبة أحجام المعاملات ، والبحث عن تطبيقات الطرف الثالث الجديدة أو غير العادية التي تدير المستخدمين.

هذه هي الطريقة التي تعمل بها على تحسين الحماية عبر الإنترنت من أجل حماية أفضل.

الآن أود أن أسمع منك:

ما النتيجة من تقرير اليوم التي وجدتها أكثر إثارة للاهتمام؟ أو ربما لديك سؤال حول شيء قمت بتغطيته.

في كلتا الحالتين ، أود أن أسمع منك. لذا انطلق واترك تعليقًا أدناه.

دليل يوضح كيفية جعل Microsoft PowerPoint 365 يشغل عرض الشرائح الخاص بك تلقائيًا عن طريق ضبط وقت تقدم الشرائح.

يمكن أن تمنح مجموعات الأنماط مستندك بالكامل مظهرًا مصقولًا ومتسقًا على الفور. إليك كيفية استخدام مجموعات الأنماط في Word وأين تجدها.

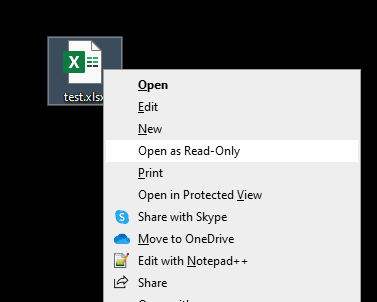

إجبار على ظهور رسالة في ملفات Microsoft Excel لأوفيس 365 تقول الفتح فقط للقراءة مع هذا الدليل.

نوضح لك طريقة يمكنك استخدامها لتصدير جميع جهات اتصال Microsoft Outlook 365 بسهولة إلى ملفات vCard.

تعلم كيفية تمكين أو تعطيل عرض الصيغ في الخلايا في برنامج مايكروسوفت إكسل.

تعلم كيفية قفل وفك قفل الخلايا في برنامج مايكروسوفت إكسل 365 من خلال هذا الشرح.

من الشائع أن يكون خيار البريد المزعج رماديًا في Microsoft Outlook. يوضح هذا المقال كيفية التعامل مع هذه المشكلة.

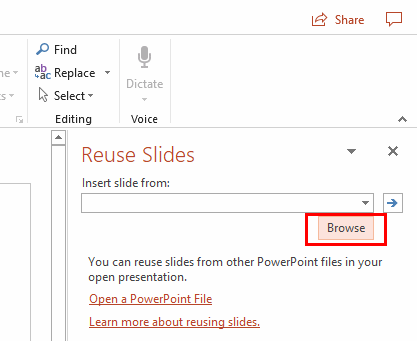

دليل يوضح كيفية استيراد الشرائح من ملف عرض تقديمي آخر في Microsoft PowerPoint 365.

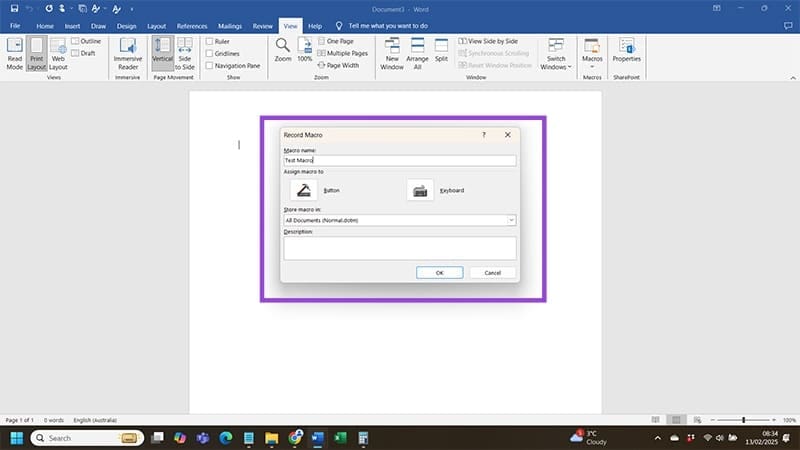

تعرف على كيفية إنشاء ماكرو في وورد لتسهيل تنفيذ الوظائف الأكثر استخدامًا في وقت أقل.

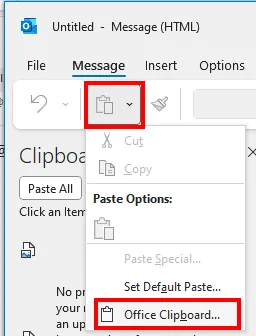

نوضح لك كيفية تمكين خيارات clipboard المرئية أو تعطيلها في تطبيقات Microsoft Office 365.