A pesar de las aplicaciones de mensajería para chats personales y el uso cada vez mayor de aplicaciones de mensajería instantánea en entornos corporativos, el correo electrónico sigue siendo el medio mejor y más utilizado para intercambiar información profesional o personal y compartir varios documentos a través de Internet. Al conectar servidores en todo el mundo, los correos electrónicos ayudan a los usuarios a compartir todo tipo de detalles, incluidos los confidenciales, sin la interferencia de una tercera persona. Sin embargo, al ser la plataforma de intercambio de información más aceptada, los correos electrónicos también son el medio más atacado.

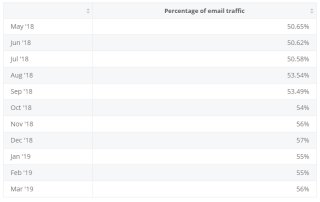

Tasa de distribución global de spam a través del tráfico de correo electrónico (Fuente de la imagen: Statista)

Según los informes de Statista, en 2018, había 3.800 millones de usuarios activos de correo electrónico en todo el mundo. Esta gran base de usuarios ha atraído a piratas informáticos y atacantes, que pretenden robar información valiosa de los usuarios y luego utilizarla con fines ilícitos o para extorsionar el rescate. A medida que los firewalls y los mecanismos de defensa antivirus mejoran, los piratas informáticos también están generando nuevos métodos para llevar a cabo sus violaciones. Esto había hecho que la identificación de spam en los servicios de correo electrónico fuera una tarea bastante difícil.

Aunque las organizaciones pueden permitirse construir un firewall que funcione las 24 horas, los 7 días de la semana contra el spam y los intentos de piratería, puede que no sea tan fácil para los usuarios individuales. Por lo tanto, deben estar al tanto de ciertas señales de alerta que pueden ayudarlos a detectar e identificar cualquier correo no deseado en su correo electrónico. En última instancia, esto evita el robo de su información personal o crediticia asociada con ese correo.

Cómo identificar el correo electrónico no deseado

¿Qué es el spam?

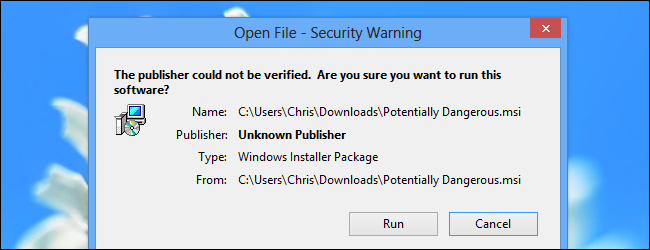

Fuente de la imagen: PC World

El spam de correo electrónico generalmente se refiere a los correos electrónicos no solicitados que se envían a un destinatario de correo por motivos comerciales. En Spamming, los especialistas en marketing primero obtienen sus direcciones de cuentas de redes sociales o de cualquier aplicación o servicio en el que se haya registrado. Luego, tienden a promocionarse a sí mismos o sus productos enviándole correos electrónicos en masa. Ahora bien, es posible que estas direcciones de correo electrónico no deseado no siempre sean peligrosas. Algunos de los correos electrónicos no deseados son solo un intento de un grupo impaciente de especialistas en marketing de molestarlo con correos electrónicos no deseados. Pero ahora, el spam se ha vuelto cada vez más amplio. Los piratas informáticos utilizan el correo no deseado como un medio para enviar correos electrónicos que consisten en archivos, carpetas o enlaces maliciosos. Los ataques de suplantación de identidad también se llevan a cabo como spam, en el que los piratas informáticos tienden a robar su información personal y su información crediticia para no realizar ofertas falsas o fraudulentas.

A continuación, se muestran algunas medidas que puede tomar para identificar el correo no deseado en sus bandejas de entrada de correo electrónico . Estos pasos garantizarían que no se le atraiga a un correo electrónico que pueda dañar su sistema o su cuenta:

1. Verifique las direcciones de correo electrónico

Fuente de la imagen: LifeWire

Para identificar el correo no deseado en el correo electrónico, primero debe asegurarse de que el remitente de un correo en particular no tenga una dirección de correo electrónico no deseada. Hay casos en los que los usuarios reciben varios correos electrónicos promocionales de varios especialistas en marketing. La mayoría de los especialistas en marketing genuinos que utilizan Google como su portal de correo compran su propia G-Suite y registran un nombre de dominio después de su empresa. Por ejemplo, las direcciones de correo electrónico de los empleados de Amazon siempre estarán en el formato - [correo electrónico protegido] . No [protegido por correo electrónico]. Los usuarios generalmente no se molestan en leer los nombres de dominio, y ahí es donde no detectan una dirección de correo no deseado. Esta falsificación de direcciones de correo electrónico que se asemejan también se denomina suplantación de identidad de correo electrónico. Hay varios casos de fraude en los que los estafadores utilizan direcciones de correo electrónico falsas o inventadas para secuestrar las cuentas de los usuarios. Por lo tanto, asegúrese siempre de que cualquier archivo adjunto de correo o enlace que se le envíe sea de una dirección de correo electrónico auténtica antes de abrirlo en su sistema. Puede ser spam malicioso que puede detectar a través de la dirección de correo electrónico.

2. No abra archivos de almacenamiento

Una de las formas más fáciles de identificar correos electrónicos no deseados es ver si se le ha enviado un archivo desde una cuenta desconocida. Los archivos de archivo están ocultos en formatos de carpeta como ZIP, RAR, 7Z. Ahora, cuando descarga los archivos ocultos dentro de la carpeta de archivo, es posible que el escáner anti-malware o antivirus de su sistema no pueda detectar spam en ese correo enviado a través de la carpeta. Si hay algún programa malicioso que el remitente haya adjuntado a la carpeta, puede obstaculizar la privacidad de su sistema de varias maneras. Además, también puede contener un archivo de control de comandos que proporcionaría el control remoto de su sistema al pirata informático sin que usted lo sepa.

3. Abstenerse de recibir correos electrónicos que soliciten información personal o credenciales de pago.

Uno de los spam más famosos que se identificaron es el spam de correo electrónico de Netflix de 2018. En este caso, hubo un correo electrónico que se distribuyó a través de una dirección de correo electrónico spam solicitando la información de facturación de los usuarios. El contenido del correo electrónico se diseñó bastante bien, con la interfaz copiada de los correos electrónicos promocionales habituales de Netflix. El correo electrónico afirmó que Netflix en sí mismo enfrenta problemas con la información de facturación del usuario en cuestión y quiere que el usuario vuelva a actualizar las credenciales de facturación a través de un enlace proporcionado en el correo.

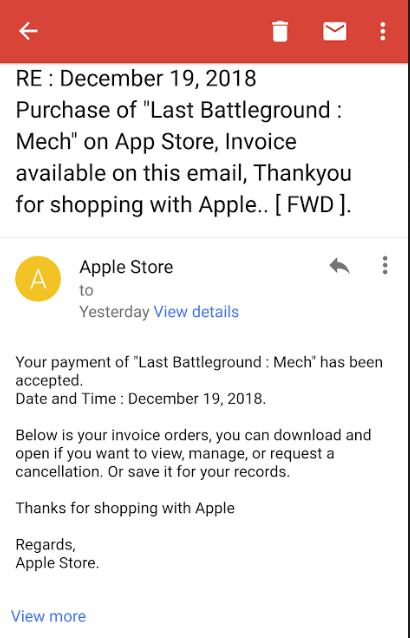

Fuente de la imagen: Comisión Federal de Comercio

Los usuarios también identificaron spam en cuentas de Gmail que comenzaron a nombre de Apple Inc. El correo electrónico spam identificado envió una factura falsa de una transacción a través de la App Store y le pidió al usuario que siguiera un enlace para ver la factura de la misma. Todos los usuarios que visitaron el enlace se enfrentaron a un mensaje de "ID de Apple bloqueado" y luego se les pidió que ingresaran información personal para desbloquearlo. Los estafadores habían saqueado las identidades de cientos de consumidores de Apple cuando se detectó el spam.

Fuente de la imagen: WestStar Multimedia Ent.

Los usuarios no deben compartir ninguna información en respuesta a dichos correos electrónicos. Las empresas de la talla de Netflix y Apple tienen portales separados y seguros para tales procedimientos. Y cualquier actualización sobre la información de facturación no se solicita por correo. Por lo tanto, esté atento a dichos correos electrónicos de phishing para identificar el correo no deseado en los correos electrónicos y abstenerse de revelar su información personal.

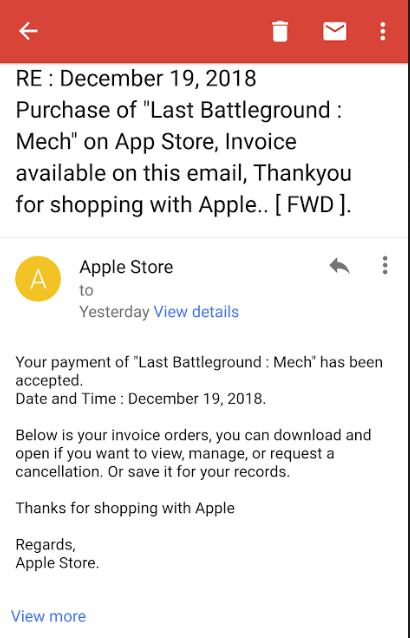

4. Cuidado con las extensiones

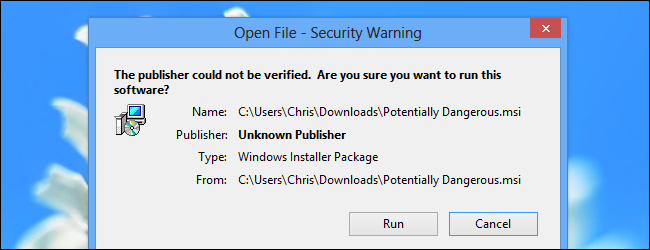

Fuente de la imagen: How-To Geek

Para comprender cómo identificar el correo no deseado en los correos electrónicos, se deben tener en cuenta las señales de alerta asociadas con los archivos de extensión. La inyección de virus a través de archivos de extensiones maliciosas es el ejemplo más común de spam de correo electrónico. Si bien la extensión más común utilizada para inyectar malware en sistemas a través del correo es EXE, hay otras que también debe conocer. Estas extensiones de archivo no deben ejecutarse en el sistema si se envían por correo electrónico. Pueden ser altamente capaces de infiltrarse en los archivos de su sistema e incluso deshabilitar sus medidas antivirus. Aquí hay algunas extensiones que debe abstenerse de ejecutar en su sistema, especialmente si están adjuntas con un correo comercial:

- CMD: los archivos .cmd representan el procesador de comandos de Windows NT.

- MSI: archivos del paquete del instalador

- REG: archivos de registro

- BAT: archivos por lotes de DOS que consisten en códigos para iniciar o ejecutar aplicaciones de Windows.

- DOCM, XLSM, PPTM: Archivos de MS-Office con macros.

5. Detecte el spam analizando el contenido del correo

Fuente de la imagen: LifeWire

Los usuarios a menudo reciben correos electrónicos sobre aprobaciones de tarjetas de crédito del banco, o algunas ofertas de cupones de sus tiendas de marcas favoritas, o tal vez obsequios de su compañía de gadgets favorita. Sus cuentas están conectadas con todo tipo de compras en línea.plataformas, aplicaciones de reserva de entradas y pedidos de comida que descarga en su teléfono. Los anunciantes realizan un seguimiento de sus elecciones y búsquedas en estas aplicaciones; por ejemplo, ve anuncios similares de los productos que busca en Facebook. A veces, estos registros son recopilados por piratas informáticos de varios medios. Luego, utilizan tácticas como ofertas promocionales falsas y obsequios gratuitos para productos / servicios de sus búsquedas. Esto se hace para atraerlo a que les proporcione las credenciales de su cuenta y otra información a cambio de tales ofertas falsas. Esto luego se usa indebidamente para transacciones no autorizadas, delitos de robo de identidad y falsificación de documentos a su nombre.

Por lo tanto, para identificar el spam en su correo electrónico, los usuarios deben revisar el contenido y analizar si tiene sentido o no.

6. Utilice una herramienta de terceros para prevenir los peligros del spam

Fuente de la imagen: Kaspersky

Aunque las banderas rojas explicadas anteriormente son las más comunes a tener en cuenta al detectar spam en el correo. Pero hay intentos de spam que pasan desapercibidos y luego, por supuesto, hay sitios a los que no deberíamos ofrecer acceso a nuestra ubicación o dirección de correo electrónico. Guardar contraseñas en el navegador también puede resultar en ataques de spam en su sistema para esas contraseñas.

Para asegurarse de que su sistema esté protegido de todos los peligros del correo no deseado y pueda identificar el correo no deseado en los archivos adjuntos de correo electrónico y los navegadores, se debe utilizar una herramienta de protección de identidad. Advanced Identity Protector es un excelente software que lo ayuda a proteger su información personal y las credenciales de la cuenta guardadas en los navegadores de Internet. Dicha información puede usarse letalmente en su contra si se filtra y puede crear problemas legales y financieros para usted.

En este sentido, Advanced Identity Protector ofrece los siguientes servicios para mantener su presencia en línea protegida de un tipo diferente de spam:

- Advanced Identity Protector escanea sus navegadores en busca de rastros de identidad en los sitios que ha visitado. Estos rastreos incluyen contraseñas guardadas, ID de correo electrónico e información crediticia. Muchos piratas informáticos recopilan ID de los detalles guardados en los navegadores y llevan a cabo ataques de phishing masivos.

- Las contraseñas guardadas y los rastros de identidad se pueden eliminar con Advanced Identity Protector. La herramienta tiene un Secure Vault incorporado, donde puede guardar sus contraseñas antes de eliminarlas de los navegadores . Se accede a la bóveda mediante una llave maestra.

- Advanced Identity Protector se ejecuta en Internet Explorer, Mozilla Firefox, Opera Browser y Chrome. Por lo tanto, todos sus rastros de identidad en cualquiera de estos navegadores se pueden detectar y eliminar.

- Advanced Identity Protector también ayuda a detectar spam en clientes de correo electrónico Microsoft Outlook y Outlook Express.

- Advanced Identity Protector también escanea a través del Registro de Windows en busca de información personal confidencial, un proceso que es muy complicado si se intenta manualmente.

Identificar el correo no deseado en el correo con estas sencillas señales de alerta es más fácil. Teniendo en cuenta que estas señales de alerta pueden salvarlo de ataques de spam, como correos electrónicos comerciales no deseados, falsificación de correos electrónicos e intentos de phishing. Sin embargo, es nuestro descuido en Internet lo que lleva a estos atacantes a nuestras identificaciones personales y otra información. El uso de Advanced Identity Protector puede ayudarlo a evitar esos errores. Al eliminar todos los rastros de identidad de las actividades del navegador, lo ayuda a lograr una navegación y navegación por Internet seguras y seguras. Además, le ayuda a guardar varias contraseñas, de modo que no tenga que utilizar contraseñas similares para todas las cuentas, lo que, a su vez, es peligroso para su identidad en Internet.

Si desea saber más sobre la tecnología que usa todos los días y profundizar en ella, siga a Systweak en Twitter y Facebook. Además, suscríbase a nuestro canal de YouTube para conocer nuestras interesantes herramientas de software, que pueden ser muy óptimas para su sistema diario y el uso de Internet.