Existen miles de amenazas de ciberseguridad y surgen nuevas variantes todo el tiempo. Por eso es importante aprender a proteger su computadora contra piratería, fraude, malware, invasión de la privacidad y otras formas de ataques de seguridad cibernética.

Este artículo será una compilación de consejos útiles para protegerse a sí mismo, a sus cuentas en línea y a sus datos de personas no autorizadas. También proporcionará una compilación de herramientas y recursos de seguridad. Por último, aprenderá una serie de consejos de seguridad y protección en línea .

Las contraseñas seguras son importantes

Las cerraduras de las puertas mantienen alejados a los ladrones. Las contraseñas realizan funciones similares, evitando el acceso no autorizado a sus dispositivos y cuentas en línea. Sin embargo, una contraseña débil es tan buena (o peor) como no tener ninguna. Es como tener una puerta con una cerradura débil.

Tus contraseñas no tienen que ser complejas o excesivamente largas. Solo necesitan ser únicos (o difíciles) para que una parte desconocida los asuma, adivine o rompa. Lo ideal es que utilice la contraseña más segura que pueda formular . Evite usar datos personales como su nombre, cumpleaños, nombre de los niños, nombre de la mascota, lugar de nacimiento, nombre de la pareja, aniversario de bodas, etc. como su contraseña. Estos detalles son de conocimiento público y un hacker profesional puede acceder fácilmente a ellos.

Una contraseña segura debe incluir números, letras mayúsculas y minúsculas, símbolos, etc. Recomendamos consultar esta guía completa sobre cómo crear una contraseña segura para obtener más sugerencias.

Además de proteger su cuenta con una contraseña segura, evite usar la misma contraseña en varios sitios web, cuentas y dispositivos. Considere usar una aplicación de administración de contraseñas (o Administrador de contraseñas ) si tiene dificultades para recordar o memorizar contraseñas. Además de mantener sus contraseñas seguras, muchos administradores de contraseñas pueden ayudar a crear contraseñas únicas y seguras .

Asegure sus cuentas en línea con autenticación de dos factores

La autenticación de dos factores (2FA) o la autenticación de dos pasos es otra forma efectiva de proteger sus cuentas en línea de los piratas informáticos . Cuando esté activado, deberá proporcionar un código de seguridad (enviado a su número de teléfono o correo electrónico) después de ingresar la contraseña de su cuenta.

Dirígete a la sección de seguridad de tu cuenta para habilitar la autenticación de dos factores. Siga este tutorial para aprender cómo funciona la autenticación de dos factores y cómo activar la medida de seguridad en LinkedIn, Instagram, Twitter y Facebook.

También hay aplicaciones 2FA dedicadas (por ejemplo, Google Authenticator ) que funcionan en dispositivos móviles y PC. Estas aplicaciones de autenticación le envían códigos 2FA incluso sin conexión a Internet o un teléfono inteligente. 2FA agrega una capa adicional de protección a sus cuentas en línea, lo que hace que sea un poco más difícil para un pirata informático acceder a sus datos.

Compre o descargue software de escaneo de malware

Los piratas informáticos desarrollan software malicioso que camufla programas legítimos del sistema para acceder a su computadora personal, archivos, documentos y cuentas. Aunque los sistemas operativos modernos vienen con herramientas de seguridad integradas que eliminan el malware, por lo general no son lo suficientemente sofisticadas para proteger su computadora.

Recomendamos tener un antivirus de terceros en su dispositivo para que sirva como una capa adicional de seguridad. Estos programas antivirus ofrecen protección robusta y en tiempo real contra una gama más amplia de malware. El mejor software antivirus que existe eliminará los archivos y el software maliciosos más rápido que el sistema de seguridad integrado de su dispositivo. Incluso puede configurar su antivirus para escanear su computadora antes de que se inicie el sistema operativo .

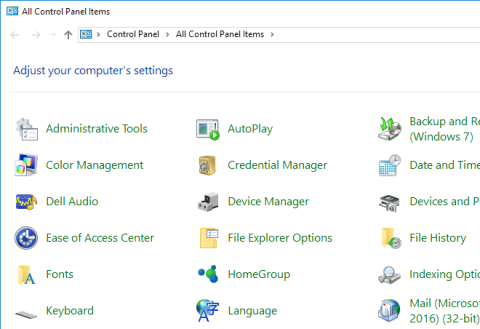

Si usa un dispositivo con sistema operativo macOS, consulte algunas de las mejores opciones de antivirus para Mac . Para los dispositivos Linux, estos programas antivirus gratuitos brindan la mejor protección contra el malware. En esta compilación de los mejores antivirus para Chromebook , aprenderá cómo usar herramientas de seguridad de terceros para proteger su dispositivo Chrome OS. En Windows, estos escáneres de malware están garantizados para destruir cualquier virus . Este artículo sobre la eliminación de malware obstinado en Windows es otro recurso útil que recomendamos.

Use tarjetas de débito virtuales para compras en línea

Los ciberdelincuentes piratean sus cuentas en línea por muchas razones, una de las cuales es robar información bancaria o de tarjetas. Un hacker puede obtener ilegalmente estos detalles a través de spyware, herramientas de phishing (sitios web, correos electrónicos y aplicaciones falsos) y redes Wi-Fi públicas. No use sus tarjetas en todos los sitios web para evitar ser víctima de fraude o robo de tarjetas de crédito. Asimismo, no uses tus aplicaciones bancarias en redes Wi-Fi públicas.

Antes de ingresar los detalles de su tarjeta en cualquier pasarela de pago en línea, confirme que el sitio web es seguro y legítimo. Mejor aún, use sus tarjetas solo en sitios web, aplicaciones y plataformas confiables y de buena reputación. Si suele comprar en varias tiendas de comercio electrónico, considere usar tarjetas virtuales o desechables. Estas tarjetas son fáciles de crear, cómodas de usar y, lo que es más importante, protegen su tarjeta bancaria principal de los ciberdelincuentes.

Si está comprando en un sitio web por primera vez, use una tarjeta virtual o desechable con fondos limitados. Recomendamos tener una tarjeta virtual dedicada a compras en línea, una para suscripciones y otra para otros pagos electrónicos. Además de proteger su tarjeta bancaria principal de piratas informáticos y posibles violaciones de datos, las tarjetas virtuales también ayudan con la administración, la planificación y el presupuesto del dinero.

¿Quieres empezar con las tarjetas virtuales? Consulte esta recopilación de proveedores acreditados de tarjetas de crédito desechables para obtener más información. Mientras lo hace, también debe consultar este completo tutorial sobre cómo detectar sitios web falsos ; no deje que los estafadores lo engañen.

Si sospecha que los datos de su tarjeta están comprometidos, infórmele a su banco o a la compañía emisora de la tarjeta de inmediato.

Aléjese de las computadoras públicas

Acceder a sus cuentas en línea desde una computadora pública es similar a entregarle las llaves de su apartamento a un intruso. A diferencia de sus dispositivos personales, es muy fácil para un pirata informático obtener cualquier información que ingrese en una computadora pública. Así que, en la medida de lo posible, evita usar computadoras públicas.

Si desea acceder a Internet en una computadora pública, hágalo en modo "Incógnito" o "Navegación privada". Lo que es más importante, asegúrese de limpiar los rastros de su información cuando haya terminado. Borre las cookies del navegador, el historial de navegación, etc. Consulte este artículo sobre el uso seguro de una computadora pública para obtener más consejos de precaución.

Use una dirección de correo electrónico desechable

Existe un riesgo de seguridad asociado al uso de su dirección de correo electrónico principal para registrarse en cada sitio web, servicio en línea, prueba de aplicación, etc. Su bandeja de entrada queda expuesta a todo tipo de mensajes de spam de piratas informáticos y ciberdelincuentes. El uso de correos electrónicos desechables (también conocidos como direcciones de correo electrónico temporales o desechables) para actividades sin importancia o únicas es una buena manera de mantener los mensajes de spam y los correos electrónicos de phishing lejos de su bandeja de entrada .

Si no está seguro de la autenticidad de un sitio web que solicita su dirección de correo electrónico, le recomendamos que proporcione su dirección de correo electrónico temporal, no su dirección de correo electrónico habitual. Si el sitio web resulta ser fraudulento, puede estar seguro de que la información de su dirección de correo electrónico verdadera/personal está segura.

Hay clientes de correo electrónico que te permiten crear direcciones temporales con una validez que va desde minutos hasta días, semanas o meses. Algunos incluso le permiten crear cuentas de correo electrónico desechables sin fecha de vencimiento. Esta compilación de los mejores (y gratuitos) proveedores de cuentas de correo electrónico desechables tiene todo lo que necesita saber.

Proteja su cámara web, proteja su privacidad

La piratería de cámaras web es otra forma creciente de invasión de la privacidad, principalmente debido a la mayor adopción de dispositivos de Internet de las cosas (IoT), como monitores para bebés, timbres inteligentes y otros dispositivos con una cámara web. Un pirata informático puede infiltrarse en su red y controlar de forma remota la cámara web de su dispositivo.

Si una cámara web se enciende cuando no está en uso, eso podría ser una señal de que el dispositivo ha sido pirateado . Entonces, ¿qué puedes hacer al respecto? Active el interruptor de interrupción de la cámara web de su dispositivo: es un interruptor o botón físico que corta la alimentación de la cámara web. Si su dispositivo no tiene un interruptor de apagado de cámara web, invierta en una cubierta de cámara web ; cuestan entre $ 2 y $ 5.

Otra forma de proteger su cámara web de la piratería es asegurarse de que su red esté libre de malware. Lea esta guía sobre cómo verificar si su enrutador tiene malware .

Mantenga sus aplicaciones actualizadas

Las aplicaciones antiguas y desactualizadas a menudo tienen vulnerabilidades y errores que los piratas informáticos explotan como puntos de entrada a sus dispositivos y cuentas. Se recomienda actualizar siempre sus aplicaciones tan pronto como haya una nueva versión disponible. Mejor aún, habilite la actualización automática en la tienda de aplicaciones de su dispositivo o dentro del menú de configuración de sus aplicaciones.

Hay más por hacer

Aunque las recomendaciones destacadas anteriormente reducirán las posibilidades de que su computadora sea pirateada, vale la pena mencionar más medidas y herramientas preventivas. Por ejemplo, los escáneres de virus en línea pueden detectar y eliminar una variedad de archivos y programas maliciosos de su computadora. Cifrar sus dispositivos de almacenamiento también evitará que sus archivos caigan en manos equivocadas.

Los piratas informáticos pueden secuestrar su teléfono en un intento por romper la autenticación de dos factores de su cuenta. Lea las recomendaciones de precaución en este tutorial sobre cómo proteger su teléfono y su tarjeta SIM de los piratas informáticos .