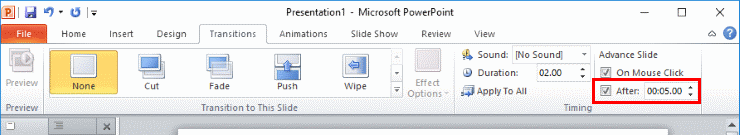

Cómo avanzar automáticamente en PowerPoint 365

Un tutorial que muestra cómo hacer que Microsoft PowerPoint 365 reproduzca tu presentación automáticamente configurando el tiempo para avanzar las diapositivas.

El objetivo clave de este artículo es mejorar la protección en línea de intercambio para una pérdida de datos o una cuenta comprometida siguiendo las mejores prácticas de seguridad de Microsoft y pasando por la configuración real. Microsoft ofrece dos niveles de seguridad de correo electrónico de Microsoft 365: Exchange Online Protection (EOP) y Microsoft Defender Advanced Threat Protection. Estas soluciones pueden mejorar la seguridad de la plataforma de Microsoft y aliviar las preocupaciones de seguridad del correo electrónico de Microsoft 365.

1 Habilitar el cifrado de correo electrónico

2 Habilitar bloqueos de reenvío de reglas de cliente

4 No permitir delegación de buzón

9 Configurar filtrado mejorado

10 Configurar la política de vínculos seguros y datos adjuntos seguros de ATP

12 No permitir compartir detalles del calendario

13 Habilitar búsqueda de registro de auditoría

14 Habilitar la auditoría de buzones para todos los usuarios

15 Comandos powershell de auditoría de buzones

16 Revisar los cambios de roles semanalmente

17 Revisar las reglas de reenvío de buzones semanalmente

19 Revise el informe de detecciones de malware semanalmente

20 Revise el informe de actividad de aprovisionamiento de su cuenta semanalmente

Habilitar el cifrado de correo electrónico

Se pueden agregar reglas de cifrado de correo electrónico para cifrar un mensaje con una palabra clave particular en la línea de asunto o en el cuerpo. Lo más común es agregar "Seguro" como palabra clave en el asunto para cifrar el mensaje. El cifrado de mensajes M365/O365 funciona con Outlook.com, Yahoo!, Gmail y otros servicios de correo electrónico. El cifrado de mensajes de correo electrónico ayuda a garantizar que solo los destinatarios previstos puedan ver el contenido del mensaje.

Para verificar que su arrendatario esté configurado para el cifrado, use el siguiente comando, asegurándose de que el valor del Remitente sea una cuenta válida dentro de su arrendatario:

Test-IRMConfiguration -Sender [email protected]

Si ve "RESULTADO GENERAL: APROBADO", entonces está listo para comenzar

Lea también : ¿Cómo cifrar correos electrónicos de Microsoft 365 con ATP?

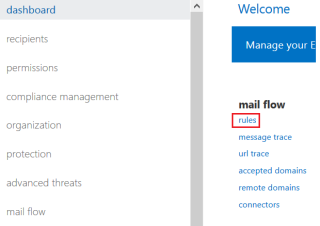

Habilitar bloqueos de reenvío de reglas de cliente

Esta es una regla de transporte para ayudar a detener la exfiltración de datos con reglas creadas por el cliente que reenvía automáticamente el correo electrónico desde los buzones de correo de los usuarios a direcciones de correo electrónico externas. Este es un método de fuga de datos cada vez más común en las organizaciones.

Vaya al Centro de administración de Exchange> Flujo de correo> Reglas

Haga clic en el signo más y seleccione Aplicar el cifrado de mensajes de Microsoft 365 y la protección de derechos a los mensajes...

Agregue las siguientes propiedades a la regla:

Sugerencia 1: para la tercera condición, debe seleccionar Propiedades del mensaje > Incluir este tipo de mensaje para obtener la opción de reenvío automático para completar

Sugerencia 2 : Para la cuarta condición, debe seleccionar Bloquear el mensaje...> rechazar el mensaje e incluir una explicación para completar

Potencia Shell

No permitir delegación de buzón

Remove-MailboxPermission -Identity Test1 -User Test2 -AccessRights FullAccess -InheritanceType All

Filtrado de conexiones

Utiliza el filtrado de conexiones en EOP para identificar servidores de correo electrónico de origen buenos o malos por sus direcciones IP. Los componentes clave de la política de filtro de conexión predeterminada son:

Lista de direcciones IP permitidas : omita el filtrado de spam para todos los mensajes entrantes de los servidores de correo electrónico de origen que especifique por dirección IP o rango de direcciones IP. Para obtener más información sobre cómo la lista de IP permitidas debe encajar en su estrategia general de remitentes seguros, consulte Crear listas de remitentes seguros en EOP .

Lista de IP bloqueadas : bloquee todos los mensajes entrantes de los servidores de correo electrónico de origen que especifique por dirección IP o rango de direcciones IP. Los mensajes entrantes se rechazan, no se marcan como spam y no se produce ningún filtrado adicional. Para obtener más información sobre cómo la lista de IP bloqueadas debe encajar en su estrategia general de remitentes bloqueados, consulte Crear listas de remitentes bloqueados en EOP .

Correo no deseado y software malicioso

Preguntas que hacer:

Malware

Esto ya está configurado en toda la empresa a través de la política antimalware predeterminada. ¿Necesita crear políticas más granulares para un determinado grupo de usuarios, como notificaciones adicionales a través de mensajes de texto o un mayor filtrado basado en extensiones de archivo?

Política Anti-Phishing

Las suscripciones de Microsoft 365 vienen con una política predeterminada para antiphishing preconfigurada, pero si tiene la licencia correcta para ATP, puede configurar ajustes adicionales para los intentos de suplantación dentro del arrendatario. Estaremos configurando esos ajustes adicionales aquí.

Also Read: Microsoft Cloud App Security: The Definitive Guide

Configure Enhanced Filtering

For enhanced filtering configuration steps: click here

Configure ATP Safe Links and Safe Attachments Policy

Microsoft Defender Advanced Threat Protection (Microsoft Defender ATP) allows you to create policies for safe links and safe attachments across Exchange, Teams, OneDrive, and SharePoint. Real-time detonation occurs when a user clicks on any link and the content is contained in a sandbox environment. Attachments are opened inside a sandbox environment as well before they are fully delivered over email. This allows zero-day malicious attachments and links to be detected.

Add SPF, DKIM and DMARC

To add records:

Use the following format for the CNAME Record:

Where:

= our primary domain = The prefix of our MX record (ex. domain-com.mail.protection.outlook.com)

= domain.onmicrosoft.com

Example: DOMAIN = techieberry.com

CNAME Record #1:

Host Name: selector1._domainkey.techiebery.com

Points to address or value: selector1-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL: 3600

Registro CNAME #2 :

Nombre de host : selector2._domainkey.techiebery.com

Apunta a la dirección o valor: selector2-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL : 3600

_dmarc.dominio TTL EN TXT “v=DMARC1; pct=100; p=política

Donde :

= dominio que queremos proteger

= 3600

= indica que esta regla debe usarse para el 100 % del correo electrónico

= especifica qué política desea que siga el servidor receptor si DMARC falla.

NOTA: Puede configurar ninguno, poner en cuarentena o rechazar

Ejemplo :

No permitir compartir detalles del calendario

You should not allow your users to share calendar details with external users. This feature allows your users to share the full details of their calendars with external users. Attackers will very commonly spend time learning about your organization (performing reconnaissance) before launching an attack. Publicly available calendars can help attackers understand organizational relationships, and determine when specific users may be more vulnerable to an attack, such as when they are traveling.

Enable Audit Log Search

You should enable audit data recording for your Microsoft 365 or Office 365 service to ensure that you have a record of every user and administrator’s interaction with the service, including Azure AD, Exchange Online, Microsoft Teams and SharePoint Online/OneDrive for Business. This data will make it possible to investigate and scope a security breach, should it ever occur. You (or another admin) must turn on audit logging before you can start searching the audit log.

$auditlog = Search-UnifiedAuditLog -StartDate 01/01/2021 -EndDate 01/31/2021 -RecordType SharePointFileOperation

$auditlog | Select-Object -Property CreationDate,UserIds,RecordType,AuditData | Export-Csv -Append -Path c:\AuditLogs\PowerShellAuditlog.csv -NoTypeInformation

Enable Mailbox Auditing for All Users

De forma predeterminada, se audita todo el acceso de los que no son propietarios, pero debe habilitar la auditoría en el buzón para que también se audite el acceso del propietario. Esto le permitirá descubrir el acceso ilícito de la actividad de Exchange Online si se ha violado la cuenta de un usuario. Tendremos que ejecutar un script de PowerShell para habilitar la auditoría para todos los usuarios.

NOTA : Use el registro de auditoría para buscar la actividad del buzón que se ha registrado. Puede buscar actividad para un buzón de usuario específico.

Lista de acciones de auditoría de buzones

Comandos de powershell de auditoría de buzones

Para comprobar el estado de auditoría de un buzón:

Get-Mailbox [email protected] | fl *auditoría*

Para buscar una auditoría de buzón:

Buscar-MailboxAuditLog [email protected] -ShowDetails -StartDate 01/01/2021 -EndDate 01/31/2021

Para exportar resultados a un archivo csv:

Buscar-MailboxAuditLog [email protected] -ShowDetails -StartDate 01/01/2021 -EndDate 31/01/2021 | Exportar-Csv C:\usuarios\AuditLogs.csv -NoTypeInformation

Para ver y exportar registros basados en operaciones :

Search-MailboxAuditLog -Identidad [email protected] -ResultSize 250000 -Operaciones HardDelete, Move, MoveToDeletedItems, SoftDelete -LogonTypes Admin,Delegate,Owner -StartDate 01/01/2021 -EndDate 01/31/2021 -ShowDetails | Exportar-Csv C:\AuditLogs.csv -NoTypeInformation

Para ver y exportar registros según los tipos de inicio de sesión :

Search-MailboxAuditLog [email protected] -ResultSize 250000 -StartDate 01/01/2021 -EndDate 01/31/2021 -LogonTypes Owner,Delegate,Admin -ShowDetails | Exportar-Csv C:\AuditLogs.csv -NoTypeInformation

Revise los cambios de roles semanalmente

Debe hacer esto porque debe estar atento a los cambios de grupo de roles ilícitos, lo que podría otorgar a un atacante privilegios elevados para realizar cosas más peligrosas e impactantes en su arrendamiento.

Supervisar los cambios de roles en todos los inquilinos de los clientes

Revisar las reglas de reenvío de buzones semanalmente

You should review mailbox forwarding rules to external domains at least every week. There are several ways you can do this, including simply reviewing the list of mail forwarding rules to external domains on all of your mailboxes using a PowerShell script, or by reviewing mail forwarding rule creation activity in the last week from the Audit Log Search. While there are lots of legitimate uses of mail forwarding rules to other locations, it is also a very popular data exfiltration tactic for attackers. You should review them regularly to ensure your users’ email is not being exfiltrated. Running the PowerShell script linked below will generate two csv files, “MailboxDelegatePermissions” and “MailForwardingRulesToExternalDomains”, in your System32 folder.

Revise el informe de acceso al buzón por parte de personas que no son propietarios cada dos semanas

Este informe muestra a qué buzones ha accedido alguien que no es el propietario del buzón. Si bien hay muchos usos legítimos de los permisos delegados, revisar periódicamente ese acceso puede ayudar a evitar que un atacante externo mantenga el acceso durante mucho tiempo y puede ayudar a descubrir antes la actividad interna malintencionada.

Revise el informe de detecciones de malware semanalmente

This report shows specific instances of Microsoft blocking a malware attachment from reaching your users. While this report isn’t strictly actionable, reviewing it will give you a sense of the overall volume of malware being targeted at your users, which may prompt you to adopt more aggressive malware mitigations

Review your Account Provisioning Activity Report Weekly

Este informe incluye un historial de intentos de aprovisionar cuentas para aplicaciones externas. Si no suele utilizar un proveedor externo para administrar las cuentas, es probable que cualquier entrada en la lista sea ilícita. Pero, si lo hace, esta es una excelente manera de monitorear los volúmenes de transacciones y buscar aplicaciones de terceros nuevas o inusuales que administren usuarios.

Así es como mejora la protección de intercambio en línea para una mayor seguridad.

Ahora me gustaría saber de usted:

¿Qué hallazgo del informe de hoy le pareció más interesante? O tal vez tenga una pregunta sobre algo que cubrí.

De cualquier manera, me gustaría saber de usted. Así que adelante y deja un comentario a continuación.

Un tutorial que muestra cómo hacer que Microsoft PowerPoint 365 reproduzca tu presentación automáticamente configurando el tiempo para avanzar las diapositivas.

Los conjuntos de estilos pueden dar a todo su documento un aspecto pulido y consistente al instante. Aquí se explica cómo usar conjuntos de estilos en Word y dónde encontrarlos.

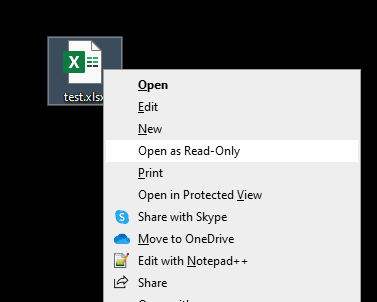

Forzar un aviso en tus archivos de Microsoft Excel para Office 365 que diga Abrir como solo lectura con esta guía.

Te mostramos un truco que puedes usar para exportar fácilmente todos tus contactos de Microsoft Outlook 365 a archivos vCard.

Aprende a habilitar o deshabilitar la visualización de fórmulas en celdas en Microsoft Excel.

Aprenda a bloquear y desbloquear celdas en Microsoft Excel 365 con este tutorial.

Es común que la opción de Correo no deseado esté deshabilitada en Microsoft Outlook. Este artículo te muestra cómo solucionarlo.

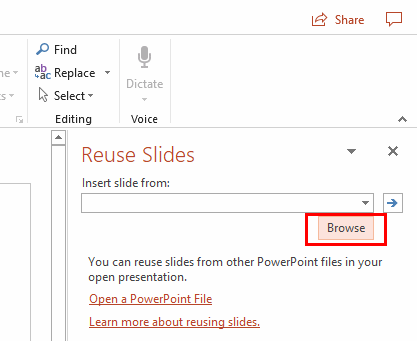

Un tutorial que muestra cómo importar diapositivas de otro archivo de presentación de Microsoft PowerPoint 365.

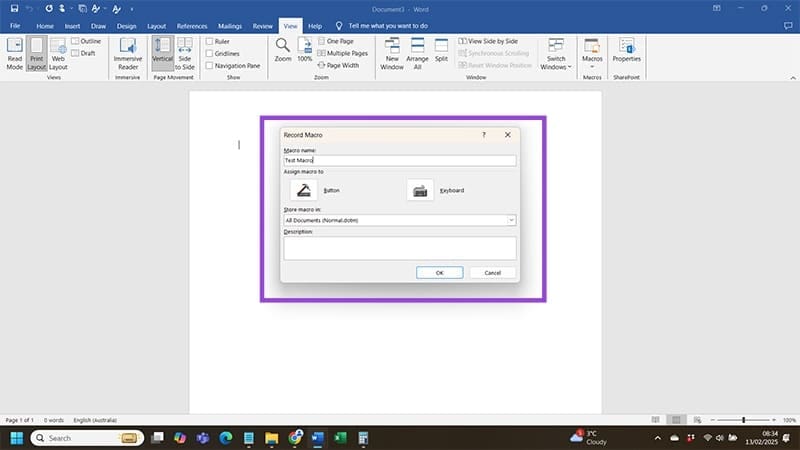

Descubre cómo crear un Macro en Word para facilitar la ejecución de tus funciones más utilizadas en menos tiempo.

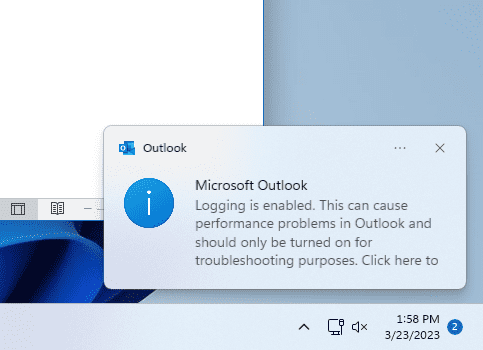

¿Microsoft Support le pidió que comparta el registro de errores de la aplicación Outlook pero no sabe cómo hacerlo? Encuentre aquí los pasos para el registro global y avanzado de Outlook.