CentOS 7にApacheをインストールする方法

CentOS 7サーバーにApache 2.4をインストールする方法を説明します。安定したウェブサーバーを構築するための前提条件と手順を解説します。

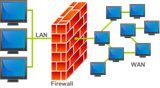

ファイアウォールは、事前定義されたルールセットに従って受信および送信ネットワークトラフィックを制御する一種のネットワークセキュリティツールです。フ��イアウォールとその他の安全対策を併用して、サーバーをハッカーの不正利用や攻撃から保護することができます。

ファイアウォールの設計は、専用のハードウェアまたはマシン上で実行されるソフトウェアプログラムのいずれかです。CentOS 6では、デフォルトのファイアウォールプログラムはiptablesです。

この記事では、Vultrの「WordPress on CentOS 6 x64」アプリに基づいて基本的なiptablesファイアウォールを設定する方法を示します。これにより、Web、SSH、NTP、DNS、およびpingサービスを除くすべてのトラフィックがブロックされます。ただし、これは一般的なセキュリティニーズを満たす予備的な構成にすぎません。さらに要件がある場合は、より洗練されたiptables構成が必要になります。

注:

サーバーにIPv6アドレスを追加する場合は、ip6tablesサービスも設定する必要があります。ip6tablesの構成は、この記事の範囲外です。

CentOS 6とは異なり、iptablesはCentOS 7のデフォルトのファイアウォールプログラムではなくなり、firewalldと呼ばれるプログラムに置き換えられました。CentOS 7を使用する場合は、firewalldを使用してファイアウォールを設定する必要があります。

Vultrの「CentOS 6 x64上のWordPress」アプリでサーバーインスタンスを新たにデプロイし、rootとしてログインします。

このサーバーはWordPressブログのみをホストし、ルーターとして使用したり、他のサービス(メール、FTP、IRCなど)を提供したりすることはないと想定しています。

ここでは、次のサービスが必要です。

他のすべての不要なポートはブロックされます。

Iptablesは、ルールのリストでトラフィックを制御します。ネットワークパケットがサーバーに送信されると、iptablesは各ルールを順番に使用して検査し、それに応じてアクションを実行します。ルールが満たされた場合、他のルールは無視されます。ルールが満たされない場合、iptablesはデフォルトのポリシーを使用します。

すべてのトラフィックは、INPUT、OUTPUT、およびFORWARDに分類できます。

次に、必要に応じてiptablesルールを構成しましょう。以下のすべてのコマンドは、SSHターミナルからrootとして入力する必要があります。

既存のルールを確認します。

iptables -L -n

既存のすべてのルールをフラッシュします。

iptables -F; iptables -X; iptables -Z

iptables構成への変更はすぐに有効になるため、iptablesルールを誤って構成すると、サーバーからブロックされる可能性があります。次のコマンドを使用すると、偶発的なブロックアウトを防ぐことができます。[Your-IP-Address]独自のパブリックIPアドレスまたはIPアドレス範囲(たとえば、201.55.119.43または201.55.119.0/24)に置き換えることを忘れないでください。

iptables -A INPUT -s [Your-IP-Address] -p tcp --dport 22 -j ACCEPT

すべてのループバック(lo)トラフィックを許可し、lo以外のすべてのトラフィックを127.0.0.0/8にドロップします。

iptables -A INPUT -i lo -j ACCEPT

iptables -A INPUT -d 127.0.0.0/8 -j REJECT

いくつかの一般的な攻撃をブロックします。

iptables -A INPUT -p tcp ! --syn -m state --state NEW -j DROP

iptables -A INPUT -p tcp --tcp-flags ALL NONE -j DROP

iptables -A INPUT -p tcp --tcp-flags ALL ALL -j DROP

確立されたすべてのインバウンド接続を受け入れます。

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

HTTPおよびHTTPSの受信トラフィックを許可します。

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

iptables -A INPUT -p tcp --dport 443 -j ACCEPT

SSH接続を許可:

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

NTP接続を許可:

iptables -A INPUT -p udp --dport 123 -j ACCEPT

DNSクエリを許可:

iptables -A INPUT -p udp --dport 53 -j ACCEPT

iptables -A INPUT -p tcp --dport 53 -j ACCEPT

pingを許可:

iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPT

最後に、デフォルトのポリシーを設定します。

iptables -P INPUT DROP

iptables -P OUTPUT ACCEPT

iptables -P FORWARD DROP

上記で行った変更はそれぞれ有効になりましたが、永続的なものではありません。ハードディスクに保存しないと、システムを再起動すると失われます。

次のコマンドを使用して、iptables構成を保存します。

service iptables save

変更はファイルに保存されます/etc/sysconfig/iptables。そのファイルを編集して、ルールを確認または変更できます。

設定の誤りが原因でサーバーからブロックされている場合でも、いくつかの回避策でアクセスを回復できます。

iptables -Fしてすべてのiptablesルールをフラッシュできます。その後、ルールを再設定できます。CentOS 7サーバーにApache 2.4をインストールする方法を説明します。安定したウェブサーバーを構築するための前提条件と手順を解説します。

CentOS 7にSeafileサーバーをインストールする方法。Seafile(コミュニティバージョン)は、ownCloudに似た無料のオープンソースファイル同期および共有ソリューションです。

CentOS 7にGraylogサーバーをインストールし、ログ管理を行う方法を学びます。

別のシステムを使用していますか?はじめにCyberPanelは、オープンソースでありOpenLiteSpeedを使用する市場で最初のコントロールパネルの1つです。なんてこった

LinuxおよびUnixのシステム管理者の間では、sudoユーザーを使用してサーバーにアクセスし、コマンドをルートレベルで実行することは非常に一般的です。sudの使用

別のシステムを使用していますか?Netdataは、リアルタイムのシステムメトリックモニタリングの分野における新星です。同じ種類の他のツールと比較すると、Netdata:

このチュートリアルでは、Just Cause 2マルチプレイヤーサーバーのセットアップ方法をよく学びます。前提条件開始する前に、システムが完全に更新されていることを確認してください

別のシステムを使用していますか?このチュートリアルでは、CentOS 7でStarboundサーバーをセットアップする方法を説明します。前提条件このゲームを所有している必要があります。

Go(Golangとも呼ばれます)は、静的に型付けされ、コンパイルされた、Cのようなプログラミング言語で、Googleによって開発されました。シンプルさと多用途性により、b

Djangoは、Webアプリケーションを作成するための一般的なPythonフレームワークです。Djangoを使用すると、ホイールを再発明することなく、アプリケーションをより速く構築できます。あなたが望むなら

別のシステムを使用していますか?TextPattern CMS 4.6.2はシンプルで柔軟な無料のオープンソースコンテンツ管理システム(CMS)であり、Webデザイナーが

別のシステムを使用していますか?Elggはオープンソースのソーシャルネットワーキングエンジンであり、キャンパスのソーシャルネットワークや

Froxlorは、オープンソースの無料で軽量かつ強力なサーバー管理パネルであり、Webホスティングサービスの確立と管理に最適です。ティ

Matrixは、分散型リアルタイム通信用のオープンスタンダードの通信プロトコルです。マトリックスは、上記に分散されているホームサーバーとして実装されています

Vtiger CRMは、企業が売り上げを伸ばし、顧客サービスを提供し、利益を増やすのに役立つ人気の顧客関係管理アプリケーションです。私

はじめにこのチュートリアルでは、Vultr VPSにPufferPanelをインストールしてください。PufferPanelは、オープンソースで自由に使用できるコントロールパネルで、あなたを管理します

はじめにこのチュートリアルでは、NGINXまたはApacheを使用してPHP 5 *を7に更新する方法について説明します。前提条件始める前に、リポジトリを追加する必要があります

MoinMoinは、Pythonで書かれたオープンソースのファイルシステムベースのWikiエンジンです。今日、MoinMoinはオープンソースコミュニティで広く使用されています。多くのベンダー

別のシステムを使用していますか?SonarQubeは、品質システム開発のためのオープンソースツールです。Javaで書かれており、複数のデータベースをサポートしています。それは提供します

PritunlはOpenVPNのオープンソース管理インターフェイスです。プライベートネットワークが可能で、ネイティブIPv6サポートがあり、使用方法は比較的簡単です。ター

CentOS 7サーバーにApache 2.4をインストールする方法を説明します。安定したウェブサーバーを構築するための前提条件と手順を解説します。

FreeBSD 11.1におけるBlacklistdのインストール方法について詳しく解説します。この方法を通じて、強力なセキュリティ対策を実装できます。

サーバーマネージャーを使用して、Windows Serverの管理が向上します。セキュリティリスクを軽減し、効率的な管理を実現します。

CentOS 7にSeafileサーバーをインストールする方法。Seafile(コミュニティバージョン)は、ownCloudに似た無料のオープンソースファイル同期および共有ソリューションです。

Snortは無料のネットワーク侵入検知システムです。最新の方法で、SnortをDebianにインストールし、設定する手順を紹介します。ネットワークのセキュリティを強化しましょう。

CentOS 7にGraylogサーバーをインストールし、ログ管理を行う方法を学びます。

WindowsサーバーでWebサイトを実行している場合、電子メールも受信できるようにするためにhMailServerを使用する方法を解説します。

FiveMサーバーをUbuntu 19.04にインストールするための詳細なガイド。必要条件からインストール、起動、トラブルシューティングまで、すべてのステップを含みます。

Debian 10にWebDAVをデプロイする方法を学び、WsgiDAVとSSL証明書で安全な接続を実現しましょう。

ヘルスケアにおけるAIは、過去数十年から大きな飛躍を遂げました。したがって、ヘルスケアにおけるAIの未来は、日々成長を続けています。