CentOS 7にApacheをインストールする方法

CentOS 7サーバーにApache 2.4をインストールする方法を説明します。安定したウェブサーバーを構築するための前提条件と手順を解説します。

LUKS(Linux Unified Key Setup)は、プラットフォームに依存しないLinuxで利用可能なさまざまなディスク暗号化フォーマットの1つです。このチュートリアルでは、暗号化されたLUKSパーティション内に含まれるLVM(Linux Volume Manager)ボリューム内のルートパーティションとスワップパーティションについて説明します。このチュートリアルでは、互換性のある任意のSSHクライアントプログラムを使用する簡略化されたSSHサーバーデーモンを使用して、LUKSパーティションをリモートでロック解除することもできます。

Server Locationセクションでサーバーの場所を選択します。CentOS7のISO Libraryタブの下を選択しますServer Type。Server Sizeセクションで必要なハードウェア仕様を選択してください。Deploy Nowます。View Consoleオプションを使用して、noVNCコンソールからVPSインスタンスにアクセスします。

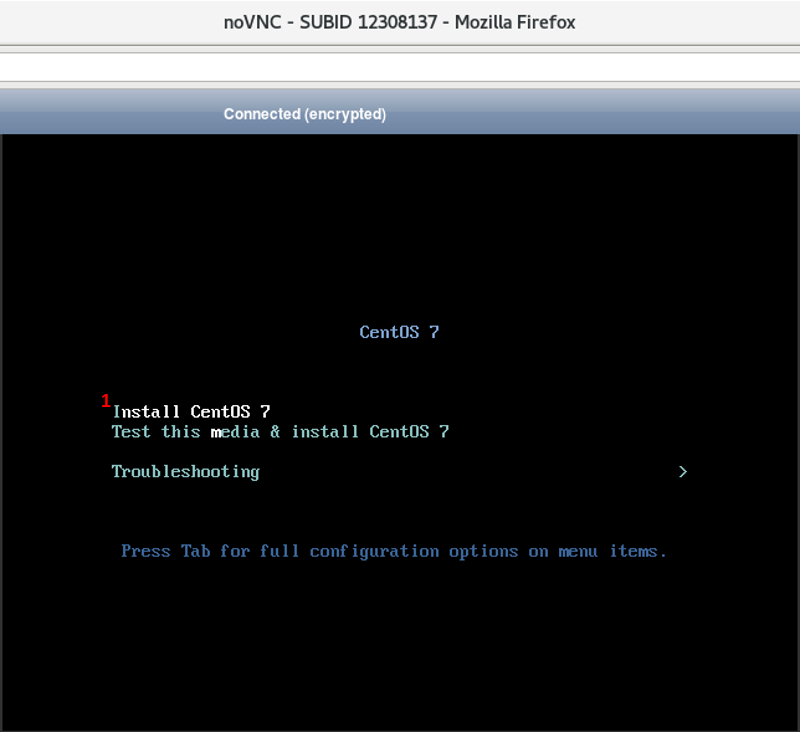

Install CentOS Linux 7オプションを選択します。

押しTabキーを。

このように入力してtextからキーを押してください。vmlinuz initrd=initrd.img inst.stage2=hd:LABEL=CentOS\x207\x20\86_64 quietvmlinuz initrd=initrd.img inst.stage2=hd:LABEL=CentOS\x207\x20\86_64 quiet textEnter

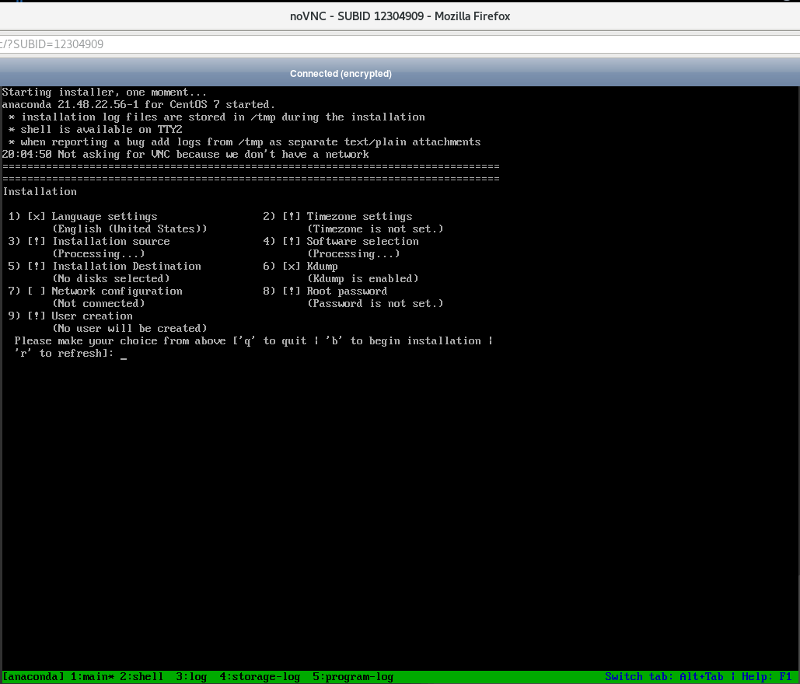

VPSがテキストモードのCentOSインストーラーで起動します。下の画像にあるような画面がnoVNCコンソールに表示されます。

Alt + Right Arrow Key組み合わせを使用してTTY2コンソールに移動し、コマンドラインにコマンドを入力します。

以下のコマンドを入力して、GRUB2ブートローダー、暗号化さ/bootれていないパーティション、およびLUKSパーティションを保持するプライマリパーティションを含むパーティションを作成します。

parted -a opt -s /dev/vda mklabel gpt

parted -s /dev/vda unit mb

parted -s /dev/vda mkpart primary 1 3

parted -s /dev/vda name 1 grub

parted -s /dev/vda set 1 bios_grub on

parted -s /dev/vda mkpart primary 3 259

parted -s /dev/vda name 2 boot

parted -s /dev/vda mkpart primary 259 100%

parted -s /dev/vda name 3 root

次のコマンドを入力して、パーティションレイアウトを表示します。

parted -s /dev/vda print

次に、名前付きrootfsパーティションに疑似ランダムデータを入力します。完了するまで30分強かかります。

dd if=/dev/urandom of=/dev/vda3 bs=1M status=progress

CentOS 7では、cryptsetupコマンドはデフォルトの暗号化方式でaes-xts-plain64ある、デフォルトの鍵サイズは256ビット、デフォルトのハッシュはSHA1を使用します。代わりに、LUKSパーティションは、512ビットのキーサイズとWhirlpoolハッシュを使用して、より安全な蛇暗号で作成されます。

cryptsetup luksFormat /dev/vda3 -c serpent-xts-plain64 -h whirlpool -s 512

次のクエリでプロンプトが表示されたら答えを入力して、Enterキーを押します。

YESstrong-passwordstrong-password警告 これにより、パスワードプロンプトなしでrootログインとコピーが可能になります。/tmp/luks-header-backup.imgファイルを取得したら、このSSHサーバーを強制終了します。

安全のため、LUKSパーティションヘッダーのコピーを保存します。これにより、LUKSパーティションのヘッダーが何らかの形で破損した場合に、復元できることが保証されます。バックアップが機能せずにヘッダーが破損すると、データは永久に失われます。

cryptsetup luksHeaderBackup /dev/vda3 --header-backup-file /tmp/luks-header-backup.img

/tmp/luks-header-backup.imgサーバーからファイルをコピーするscpには、クライアントホストでセキュアコピー実行可能ファイルを使用してSSHサーバーを一時的に起動し、ファイルを取得する必要があります。

以下のコマンドを入力して、SSHホスト鍵を生成します。

sshd-keygen

以下のコマンドを入力して/etc/ssh/sshd_configファイルを作成します。

cp /etc/ssh/sshd_config.anaconda /etc/ssh/sshd_config

以下のコマンドを入力して/etc/ssh/sshd_configファイルを編集します。

vi /etc/ssh/sshd_config

ファイルを編集するには、Insertキーを押し、矢印キーを使用して、編集が必要なファイルのセクションに移動します。

1行目で、番号をPort 22デフォルトの22から1025との間で選択した乱数に変更します65535。(例:ポート25782)

行番号13までスクロールし、Endキーを押して、キーを押しEnterます。

次の行でHostKey /etc/ssh/ssh_host_ed25519_key、Enterキーを追加して押します。

次の行でHostKey /etc/ssh/ssh_host_rsa_key、Enterキーを追加して押します。

押してEscキー、タイプ:wqを押しEnterてファイルを保存するための鍵。

デフォルトのネットワークインターフェイスeth0にはIPアドレスが必要です。以下のコマンドを入力して、インスタンス用にリストされているIPアドレスをeth0ネットワークインターフェースに割り当てます。

dhclient

次のコマンドを入力して、割り当てられたIPアドレスを表示します。IPアドレスは、直後inetと直前にリストされnetmaskます。(例:inet 192.0.2.1ネットマスク)

ifconfig eth0

次のコマンドを入力して、SSHサーバーを起動します。

/usr/sbin/sshd

使用している場合はscp、クライアントマシン上でコマンドラインからコマンドを取得するためのテンプレートとして、以下に、次のコマンドを使用し/tmp/luks-header-backup.imgたファイルを。で25782割り当てられた実際のポート番号に置き換え/etc/ssh/sshd_configます。192.0.2.1実際に割り当てられたIPアドレスに置き換えます。

scp -P 25782 [email protected]:/tmp/luks-header-backup.img .

luks-header-backup.imgファイルを取得したら、noVNCコンソールウィンドウで次のコマンドを入力して、SSHサーバーをすぐに強制終了します。

killall sshd

内部にあるLVM物理ボリュームをセットアップするためにLUKSパーティションを開きます。

cryptsetup luksOpen /dev/vda3 centos

前に作成したパスフレーズを入力して、プロンプトが表示されたらLUKSパーティションを開き、Enterキーを押します。

のパスフレーズを入力してください/dev/vda3:strong-password

以下のコマンドを入力してください:

ls /dev/mapper

これは、名前の次のファイルが含まれていますcentos、control、live-baseとlive-rw。これcentosはLUKSパーティションです。

以下のコマンドを入力して、LVM物理ボリュームを作成します。

pvcreate /dev/mapper/centos

成功すると、次のメッセージが表示されます。

Physical volume "/dev/mapper/centos" successfully created

以下のコマンドを入力して、LVMボリュームグループを作成します。

vgcreate ssd /dev/mapper/centos

成功すると、次のメッセージが表示されます。

Volume group "ssd" successfully created

以下のコマンドを入力して、スワップパーティションのLVM論理ボリュームを作成します。VPSインスタンスに基づいて、適切な判断を使用して、必要なサイズ(-L =ボリュームのサイズ)のスワップパーティションを作成します。

lvcreate -L 1G -n swap ssd

成功すると、次のメッセージが表示されます。

Logical volume "swap" created

以下のコマンドを入力して、ルートパーティションのLVM論理ボリュームを作成します。これにより、必要に応じて、残りの空き領域が5%(5%)確保され、論理ボリュームのLVMスナップショットが含まれます。

lvcreate -l 95%FREE -n root ssd

成功すると、次のメッセージが表示されます。

Logical volume "root" created

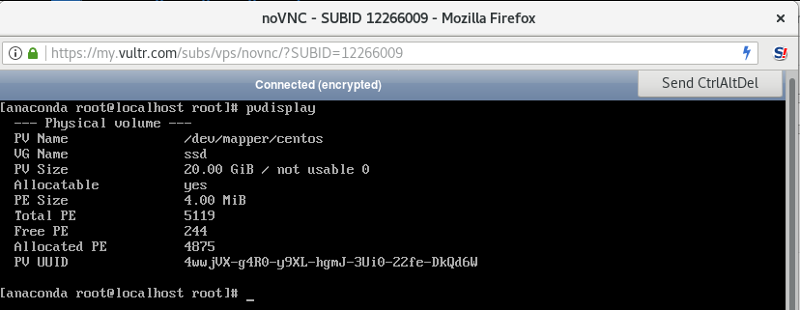

LVM物理ボリュームを表示します。

pvdisplay

noVNCコンソールに、下の画像のようなテキストが表示されます。

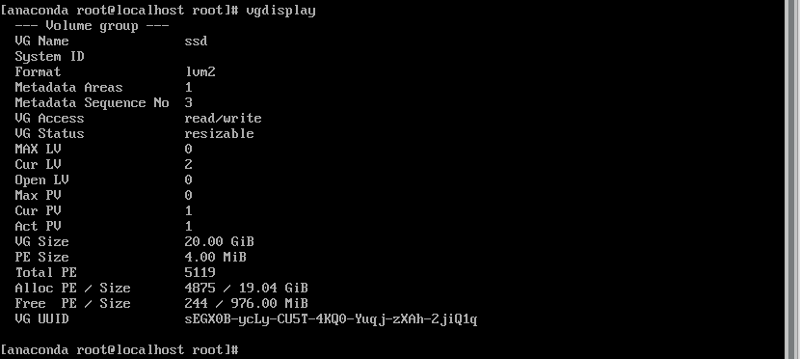

LVMボリュームグループを表示します。

vgdisplay

noVNCコンソールに、下の画像のようなテキストが表示されます。

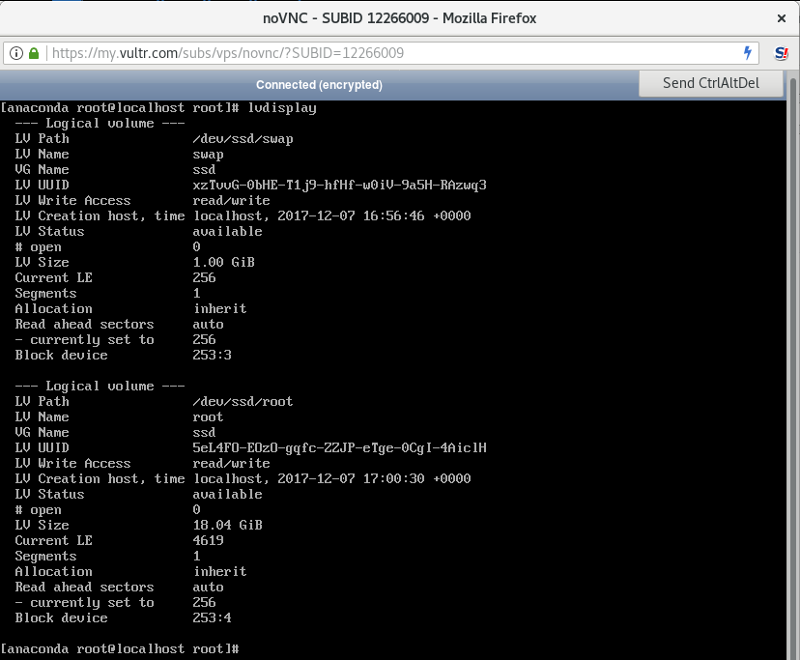

LVM論理ボリュームを表示します。

lvdisplay

noVNCコンソールに、下の画像のようなテキストが表示されます。

以下のコマンドを入力して、LVMボリュームグループを非アクティブ化します。これcryptsetupは、次のステップでLUKSパーティションを閉じることができるようにするために完了する必要があります。

vgchange -a n

成功すると、次のメッセージが表示されます。

0 logical volume(s) in volume group "ssd" now active

LUKSボリュームを閉じます。

cryptsetup luksClose centos

以下のコマンドを入力してください:

ls /dev/mapper

これにはcontrol、live-baseおよびという名前の次のファイルが含まれますlive-rw。centosLUKSパーティションを含むファイルは、それが適切に閉じられたことをことを確実にするために失われます。

入力rebootしてEnterキーを押し、再起動します。

Install CentOS Linux 7オプションを選択してEnterキーを押します。

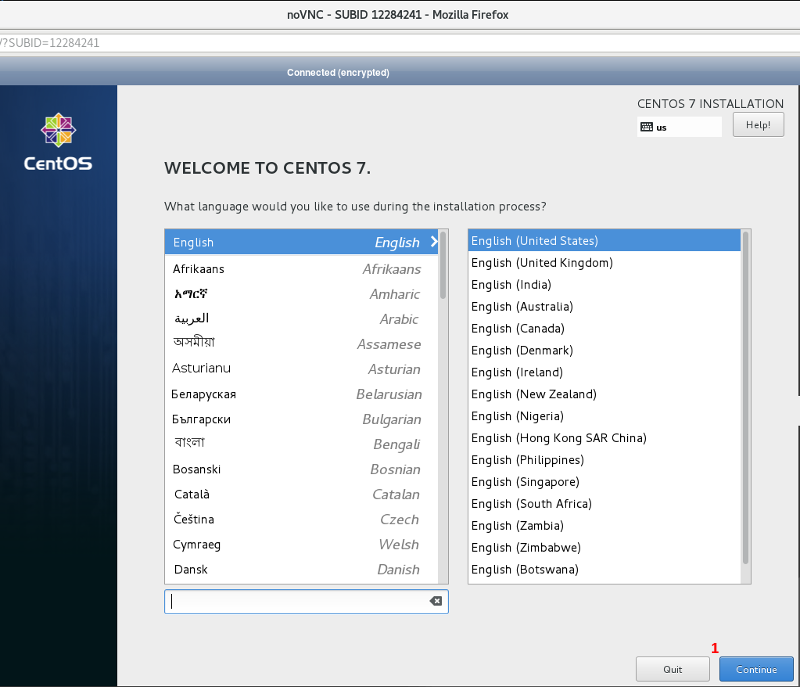

VPSがGUIモードのCentOSインストーラーで起動します。下の画像にあるような画面がnoVNCコンソールに表示されます。Install CentOS 7(1)を選択してEnterキーを押します。

上のWELCOME TO CENTOS 7画面で、青色のクリックContinueボタン(1)。

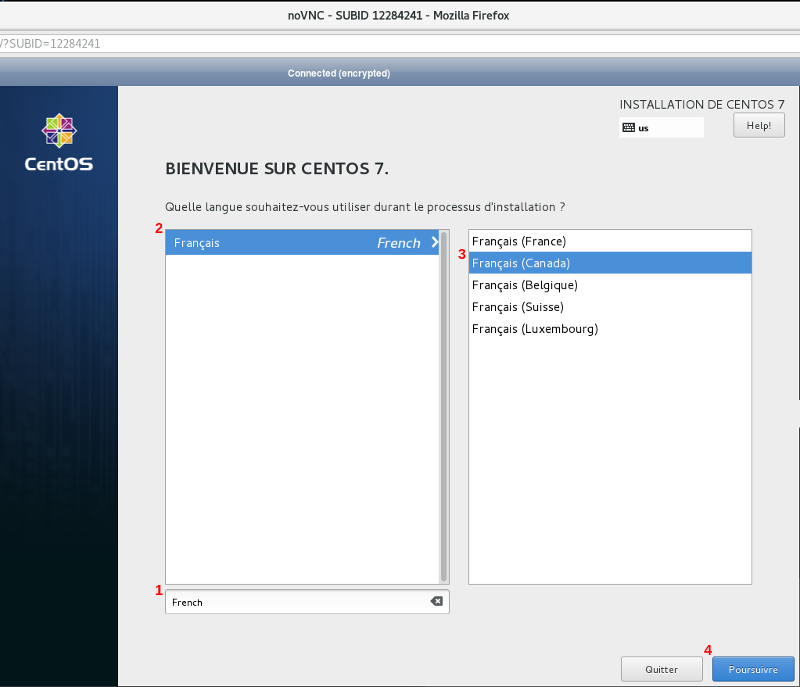

注意デフォルトの言語である英語と米国のロケールを使用していない場合は、検索バーに言語を入力してください(1)。言語(2)とそれに関連する適切なロケール(3)をクリックします。満足したら、青いContinueボタン(4)をクリックしてください。

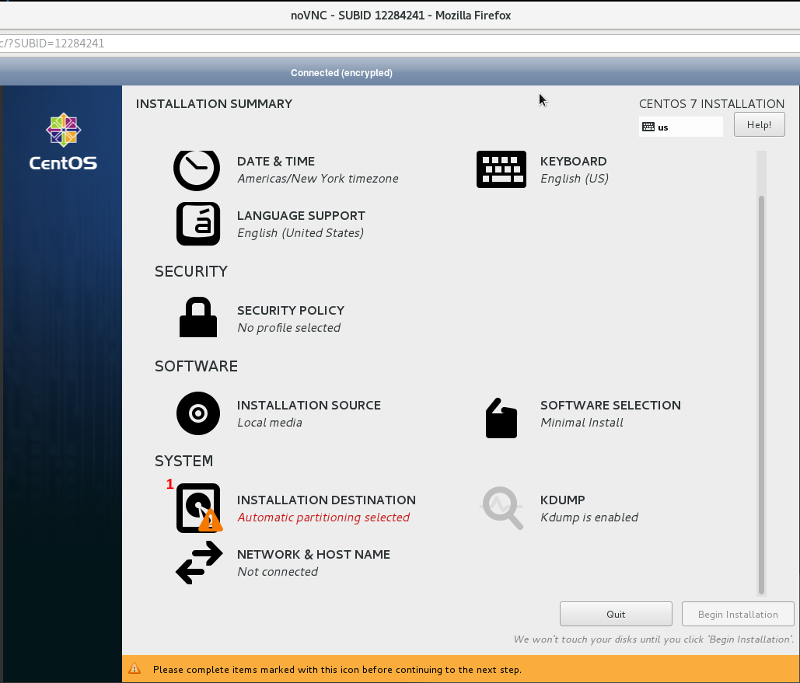

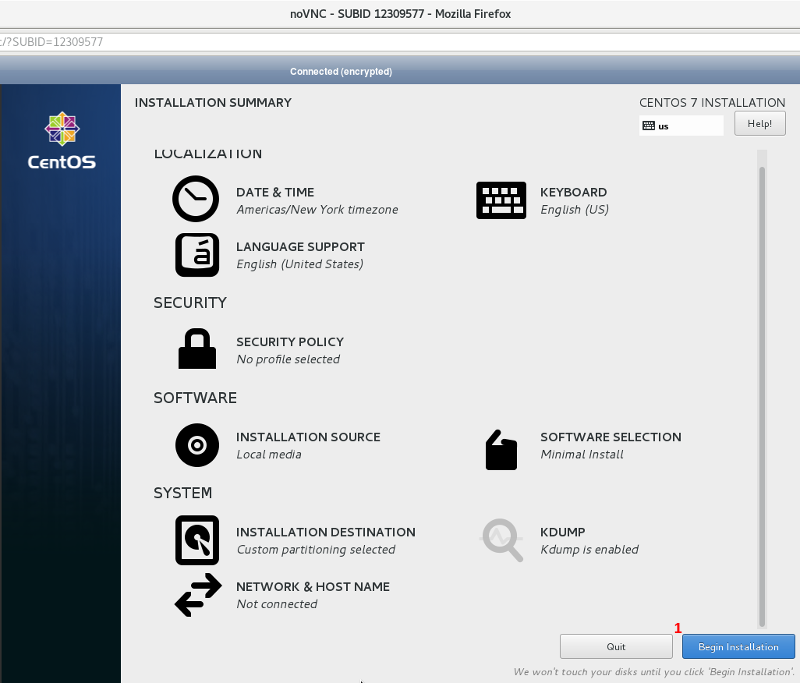

上のINSTALLATION SUMMARY画面で、をクリックしてくださいINSTALLATION DESTINATION (Automatic partitioning selected)(1)の下でSYSTEM。

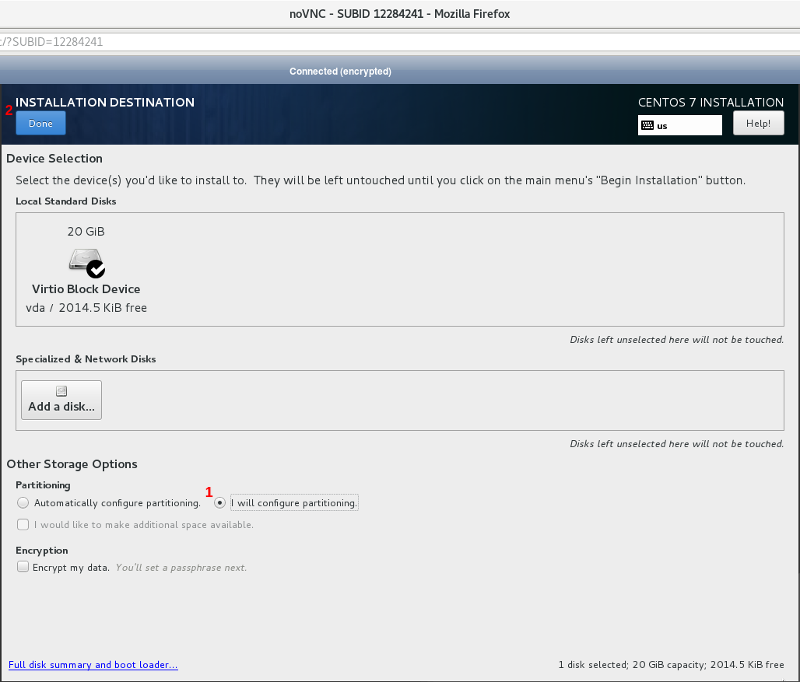

上のINSTALLATION DESTINATION画面で、選択I will configure partitioningの下で(1)のオプションをOther Storage Options (Partitioning)、青クリックしDone、画面の左上にあるボタン(2)。

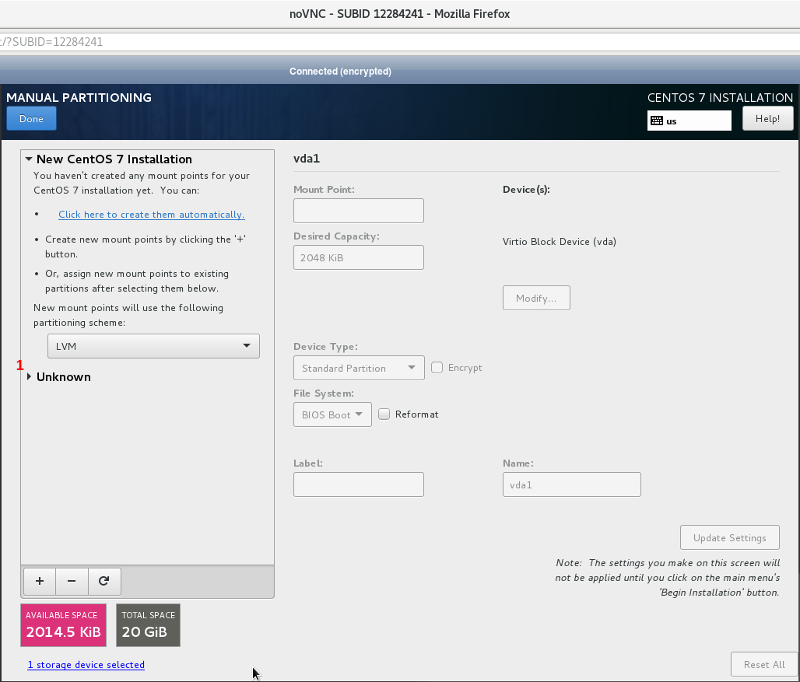

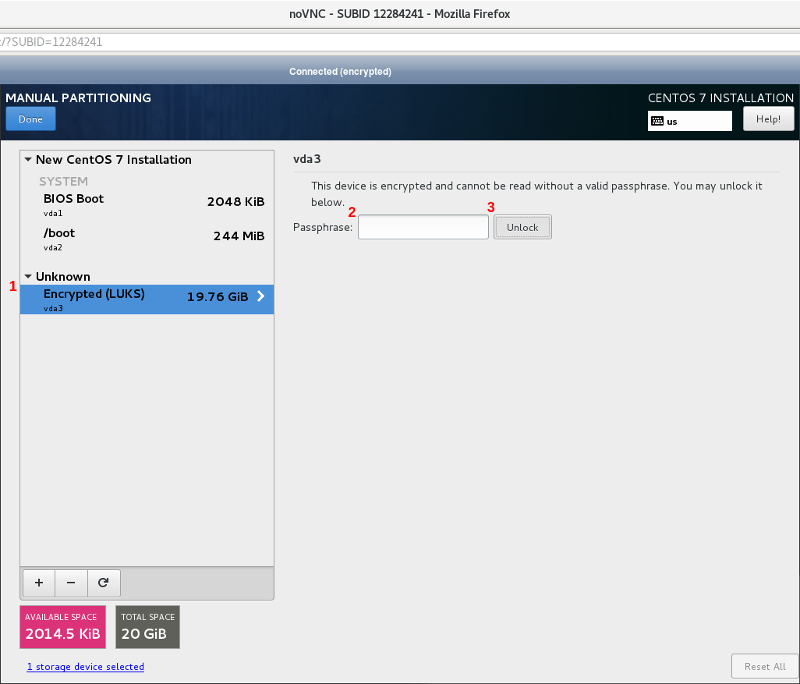

上のMANUAL PARTITIONING画面で、をクリックしてUnknown拡張可能なアコーディオン(1)。これは、名前の3つのパーティションを明らかにするBIOS Boot (vda1)、Unknown (vda2)とEncrypted (LUKS) (vda3)。

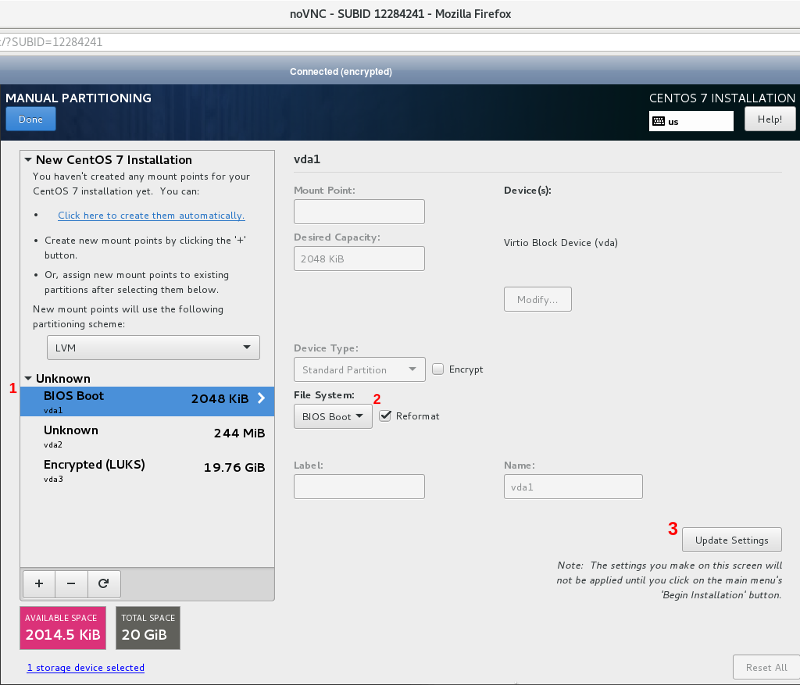

BIOS Boot青(1)で強調されたパーティションのチェックボックスオプションを選択しReformat、次へ(2)File System:アコーディオンをクリックしUpdate Settings、ボタン(3)。

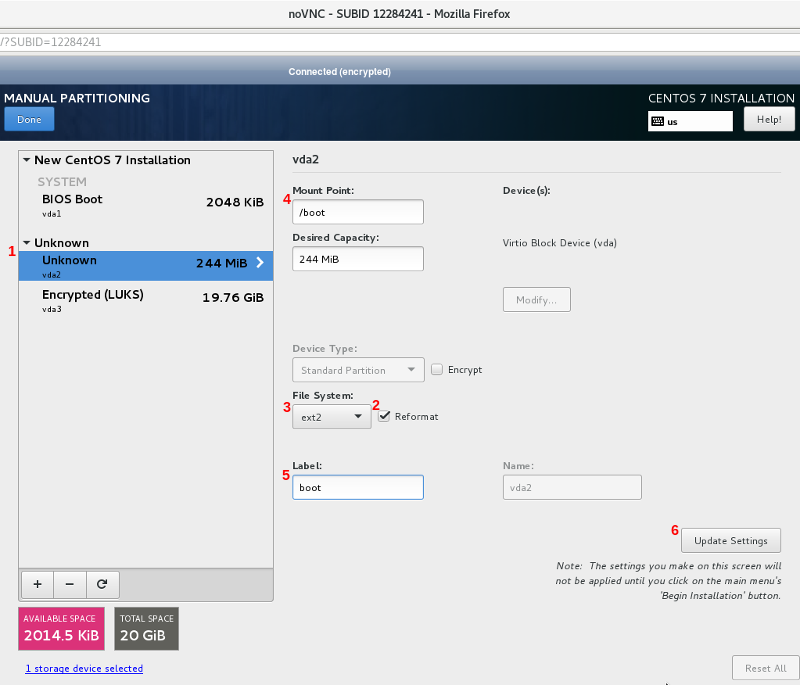

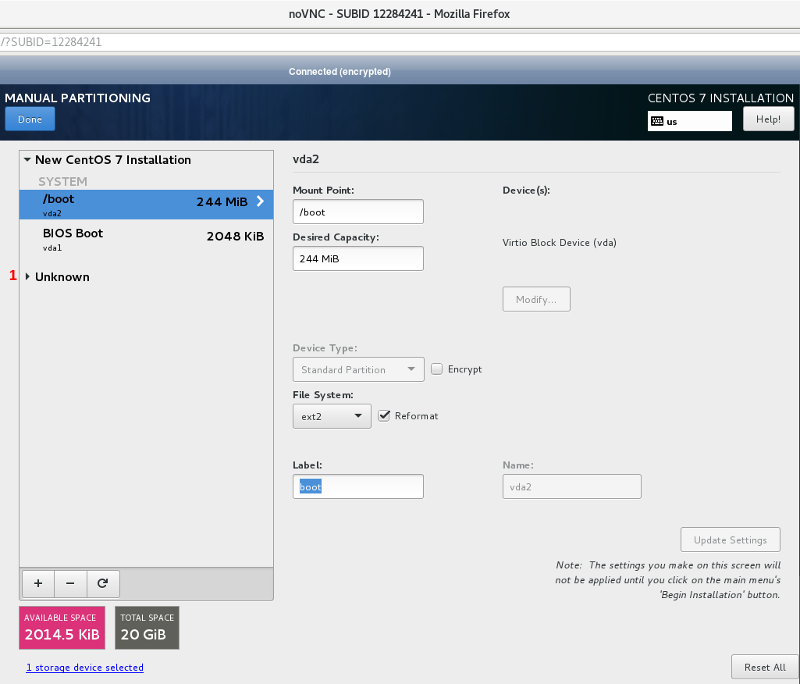

Unknownパーティション(1)をクリックして、青色で強調表示します。アコーディオンのReformat横にある(2)のチェックボックスオプションを選択しますFile System:。アコーディオン(3)で選択ext2し、の下のテキストフィールド(4)に入力し、下のテキストフィールド(5)に入力して、ボタン(6)をクリックします。File System:/bootMount Point:bootLabel:Update Settings

Encrypted (LUKS)パーティション(1)をクリックして、青色で強調表示します。LUKSパーティション用に作成したパスフレーズをテキストフィールドStep 3: Setup LVM On LUKS Full Disk EncryptionにPassphrase:入力し(2)、Unlockボタンをクリックします(3)。

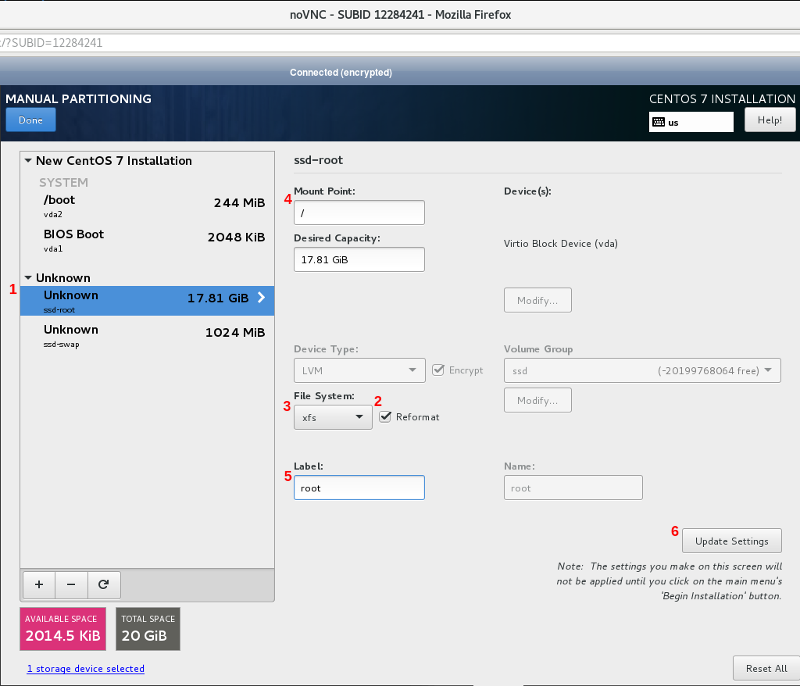

新しいUnknown拡張可能なアコーディオン(1)が表示されます。という名前の2つのパーティションが表示さUnknown (ssd-root)れUnknown (ssd-swap)ます。

Unknown (ssd-root)仕切板(1)は、青色で強調表示のチェックボックスオプションを選択しReformat次の(2)File System:アコーディオン。アコーディオン(3)で選択xfsし、の下のテキストフィールド(4)に入力し、下のテキストフィールド(5)に入力して、ボタン(6)をクリックします。File System:/Mount Point:rootLabel:Update Settings

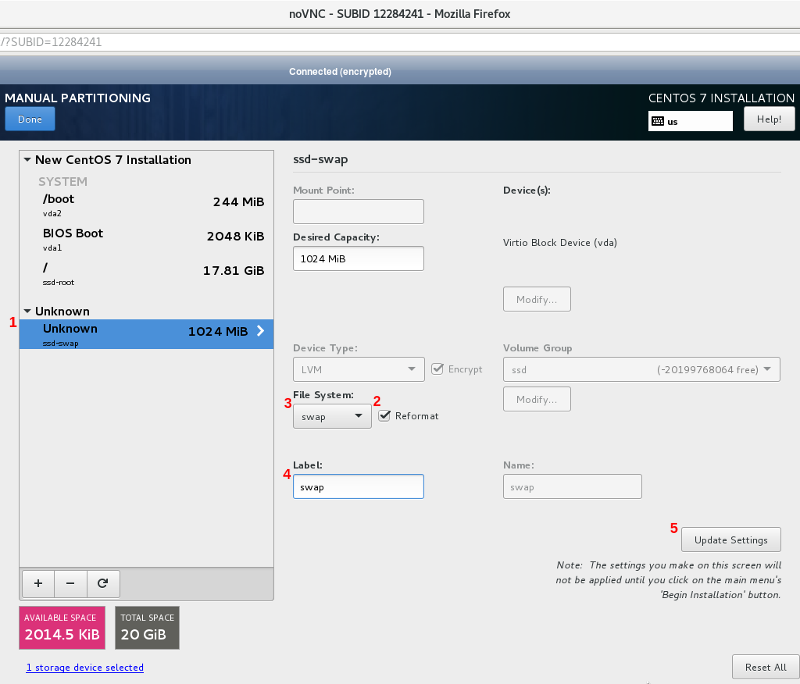

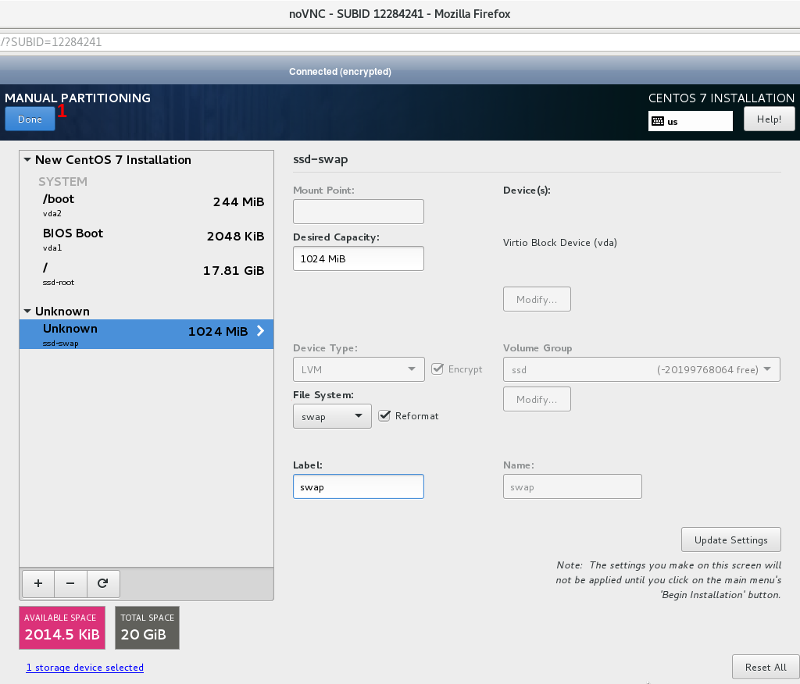

Unknown (ssd-swap)(1)パーティションをクリックして、青色で強調表示します。アコーディオンのReformat横にある(2)のチェックボックスオプションを選択しますFile System:。アコーディオン(3)を選択swapし、下のテキストフィールド(4)File System:に入力swapしてLabel:、Update Settingsボタン(5)をクリックします。

Done画面左上の青いボタン(1)をクリックしてください。

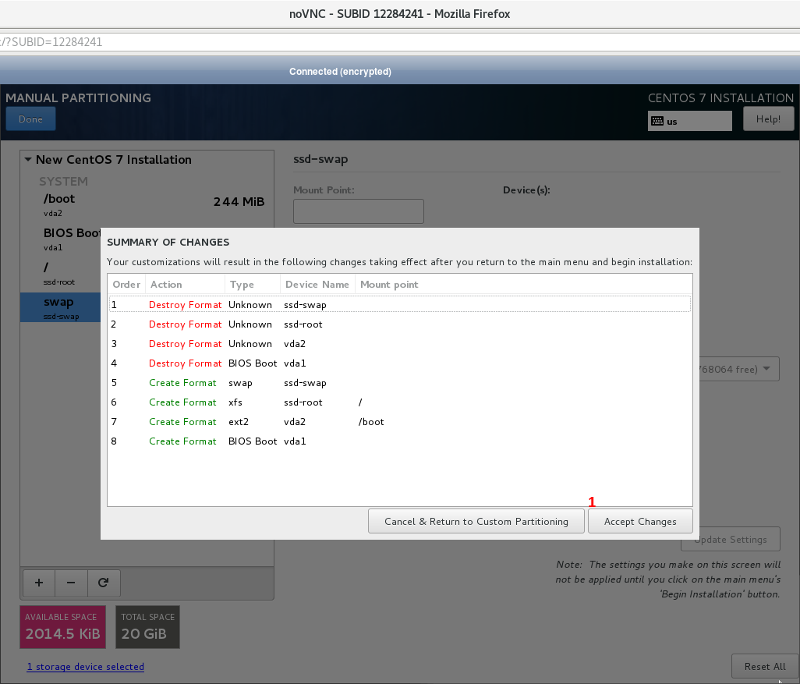

という名前のボックスSUMMARY OF CHANGESがポップアップします。Accept Changesボタン(1)をクリックしてください。これにより、WELCOME TO CENTOS 7画面に戻ります。

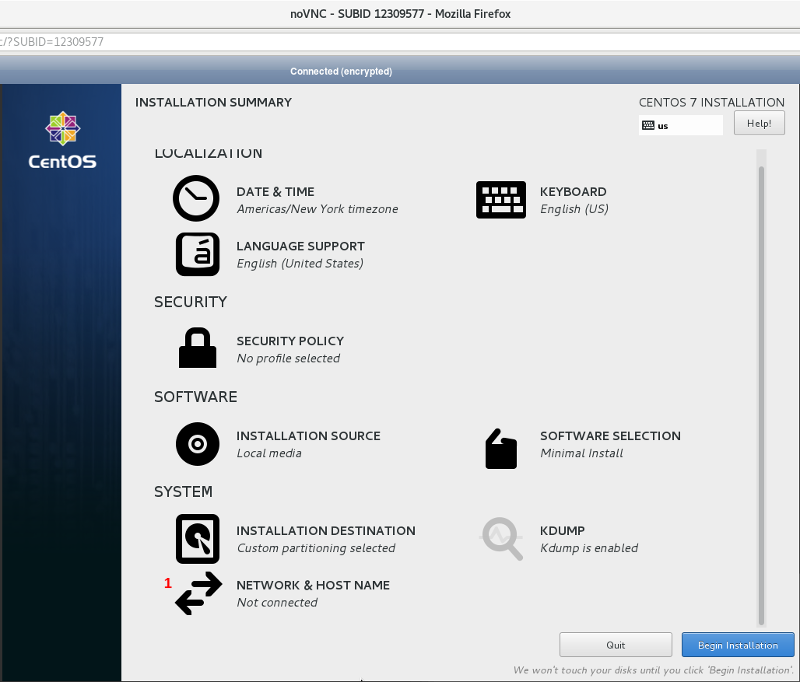

のNETWORK & HOST NAME (Not connected)下の(1)をクリックしSYSTEMます。

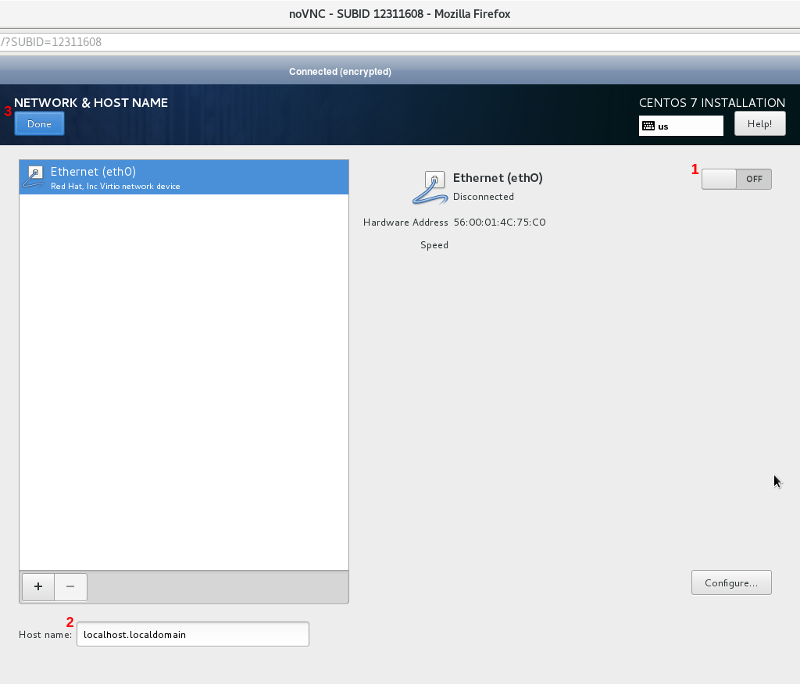

上のNETWORK & HOST NAME画面の右隣のスライダー(1)、移動Ethernet(eth0)から、フィールドOFF位置にON位置。Host name:テキストボックス(2)でデフォルト(192.0.2.1.vultr.com)の代わりにカスタムホスト名を使用する場合は、それを変更します。Done画面左上の青いボタン(3)をクリックしてください。これにより、WELCOME TO CENTOS 7画面に戻ります。

WELCOME TO CENTOS 7画面のオプションに満足したら、青いBegin Installationボタン(1)をクリックします。

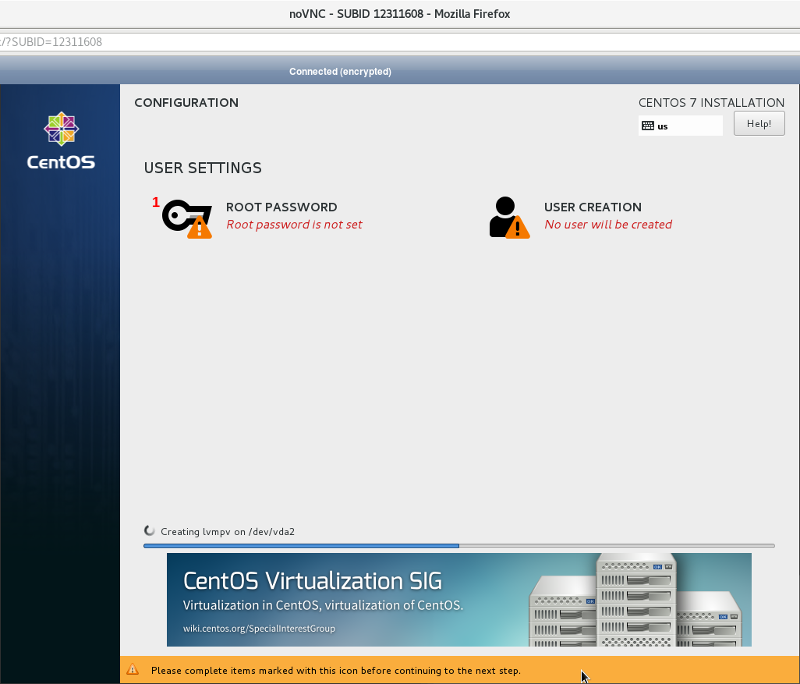

上のCONFIGURATION画面で、をクリックしてくださいROOT PASSWORD (Root password is not set)(1)の下でUSER SETTINGS。

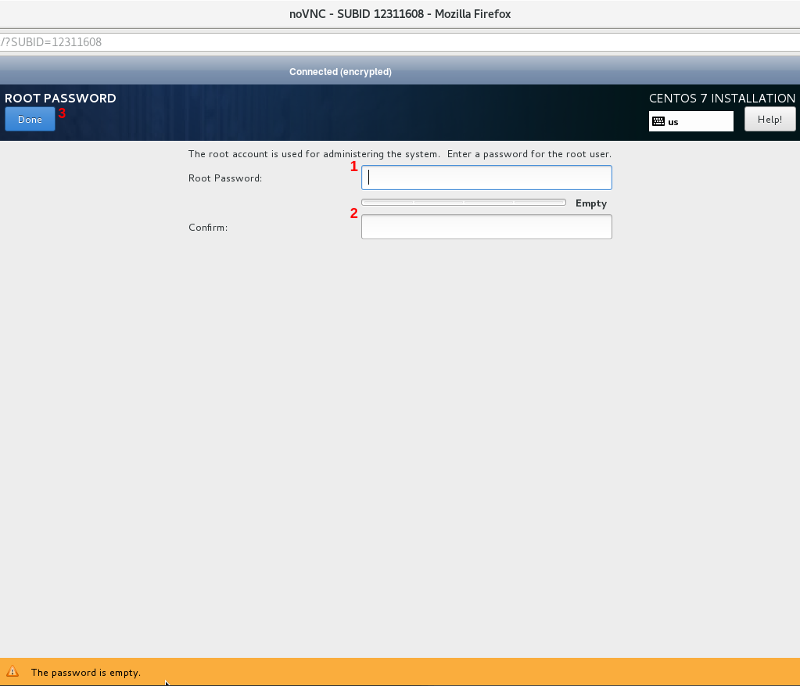

上のROOT PASSWORD画面で、強いの両方でパスワード入力しますRoot Password:(1)及びConfirm:(2)テキストフィールドを。Done画面左上の青いボタン(3)をクリックしてください。これにより、CONFIGURATION画面に戻ります。

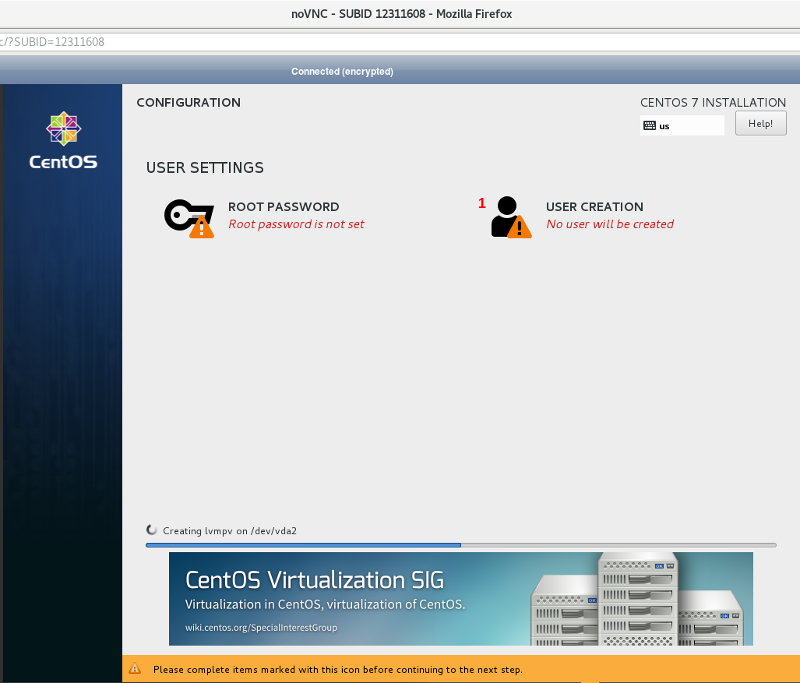

上のCONFIGURATION画面で、をクリックしてくださいUSER CREATION (No user will be created)(1)の下でUSER SETTINGS。

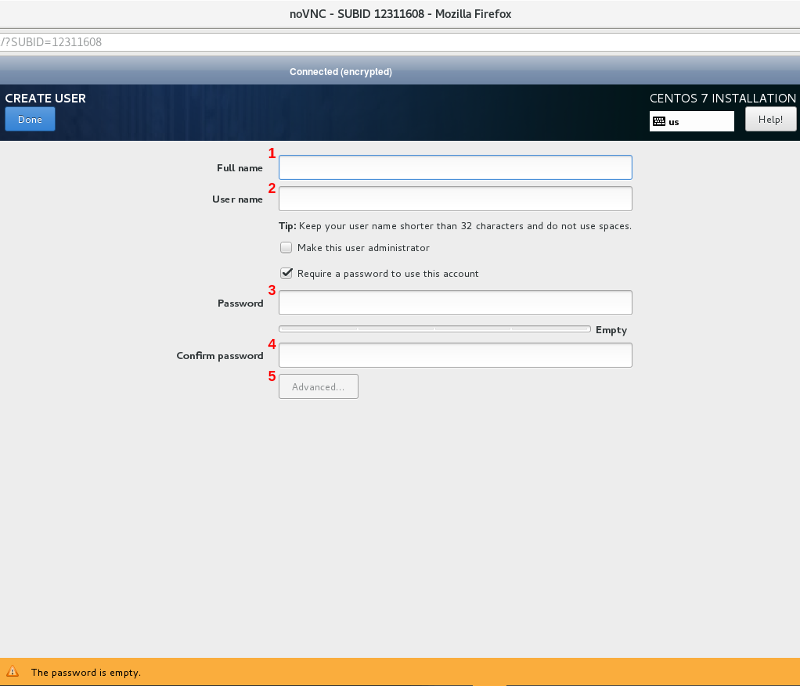

上のCREATE USER画面で自分のフルネームを入力しFull nameたテキストフィールド(1)、中のユーザ名User nameテキストフィールド(2)、両方で強力なパスワードPassword(3)とConfirm password(4)テキストフィールド。Advanced...ボタン(5)をクリックしてください。

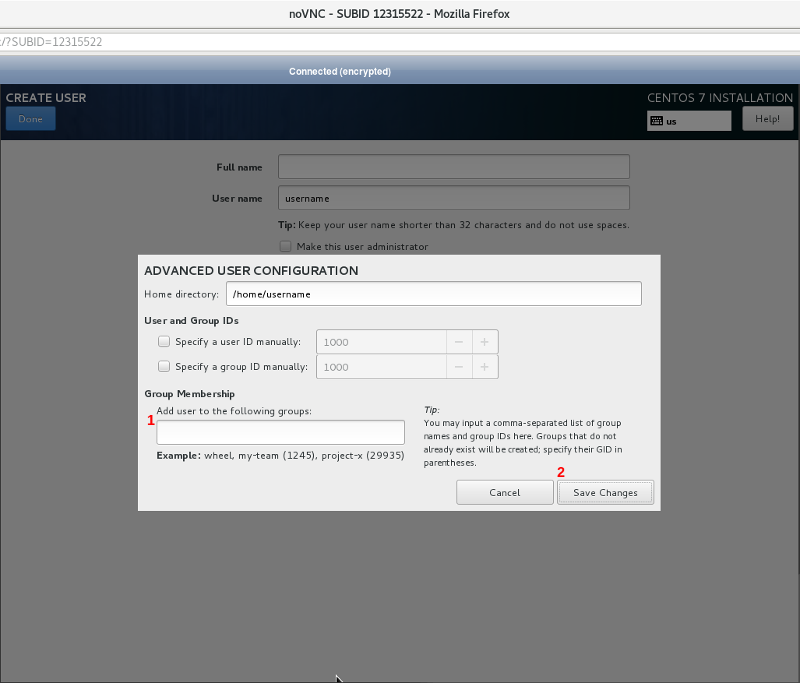

という名前のボックスADVANCED USER CONFIGURATIONがポップアップします。のAdd user to the following groups:下のテキストフィールド(1)にGroup Membership、ボタン(2)を入力wheelしてクリックしてくださいSave Changes。

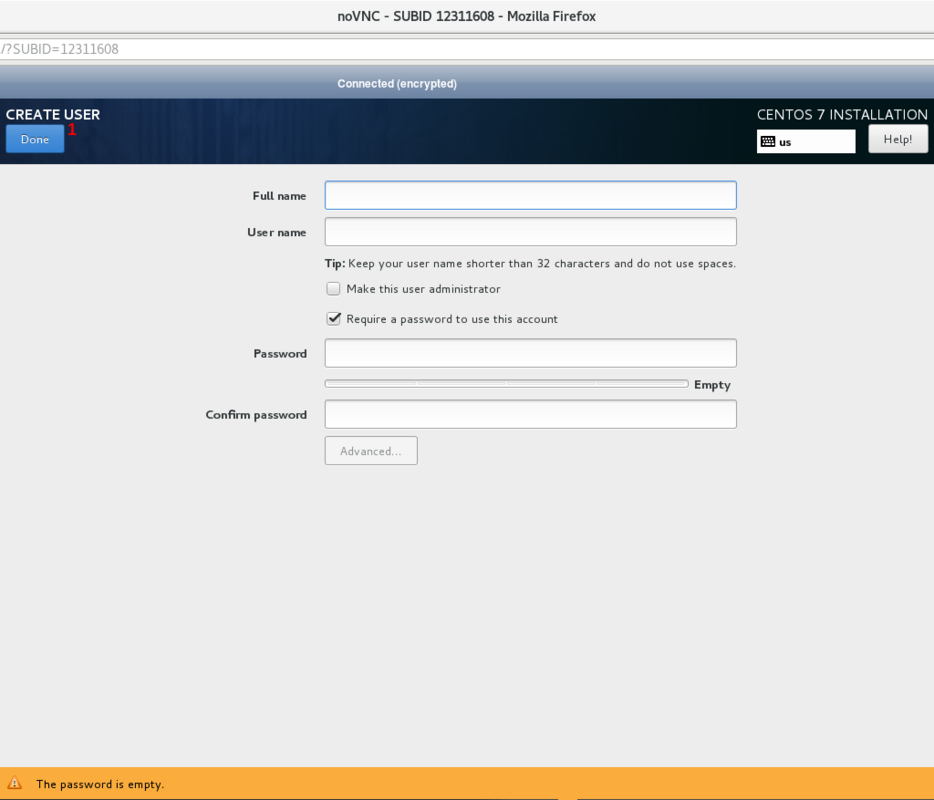

Done画面左上の青いボタン(1)をクリックしてください。

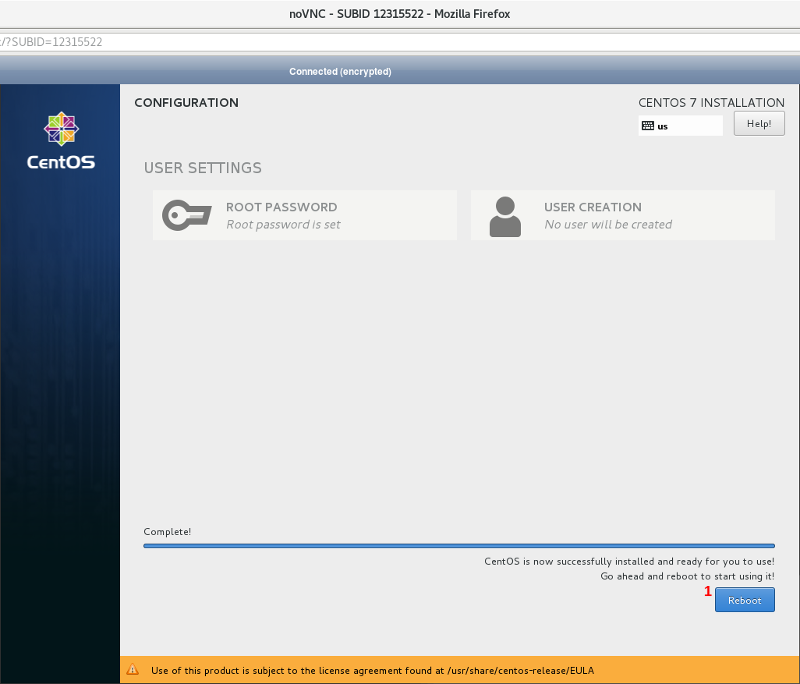

インストール後のプロセスが開始されます。完了するまで数分かかります。完了したら、青いRebootボタン(1)をクリックしてVPSインスタンスを再起動します。

移動し、バックVULTRサーバーの管理画面。Settings上部のリンクをクリックします。Custom ISO左側のメニューをクリックします。このCustom ISOページで、Remove ISOボタンをクリックしてISOをアンマウントし、CentOS 7 VPSインスタンスで再起動します。OKプロンプトが表示されたらボタンをクリックすると、VPSインスタンスが再起動します。

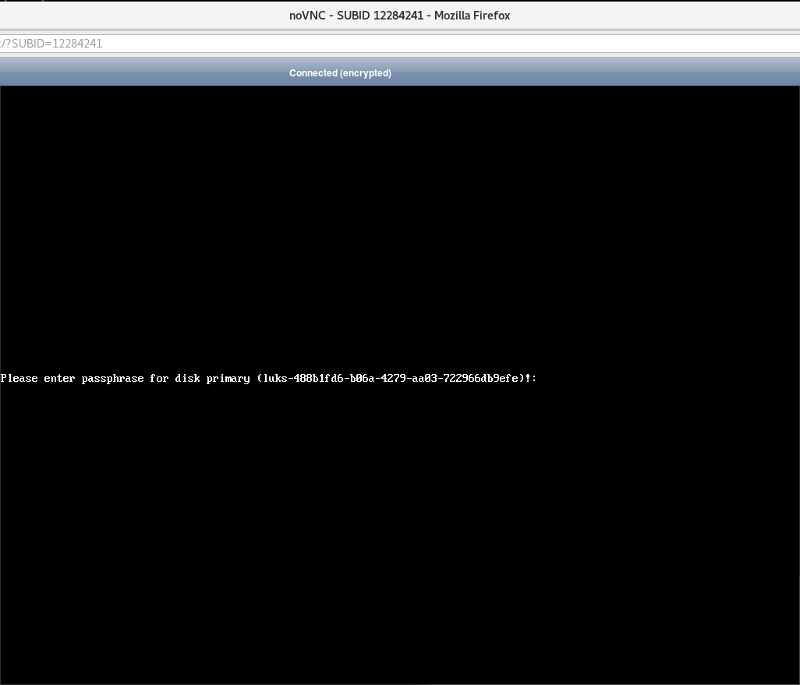

View Consoleウィンドウに戻り、noVNCコンソールからVPSインスタンスにアクセスします。noVNCが切断された場合は、ウィンドウを更新してください。

Please enter passphrase for disk primary (luks-xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx)!:でLUKSパーティション用に作成したパスフレーズ(例:)を入力するように求められStep 3: Setup LVM On LUKS Full Disk Encryptionます。パスフレーズを入力してEnterキーを押します。

次に、コンソールログインプロンプトが表示されます。これで、noVNCコンソールウィンドウを閉じることができます。

通常のユーザーでSSH経由でログインし、次のようにシステムを更新します。

sudo yum install epel-release -y

sudo yum clean all && sudo yum update -y

通常��ユーザーとしてログインしたまま、以下のコマンドを入力してをインストールしdracut-crypt-sshます。

sudo yum install wget -y

sudo wget -O /etc/yum.repos.d/rbu-dracut-crypt-ssh-epel-7.repo https://copr.fedorainfracloud.org/coprs/rbu/dracut-crypt-ssh/repo/epel-7/rbu-dracut-crypt-ssh-epel-7.repo

sudo yum install dracut-crypt-ssh -y

以下のコマンドを入力してnanoエディターをインストールし、ファイルの編集を容易にします。

sudo yum install nano -y

にあるデフォルトのgrubファイルを編集する必要があります/etc/default/grub。

sudo nano /etc/default/grub

とのrd.neednet=1 ip=dhcp間に挿入GRUB_CMDLINE_LINUX="crashkernel=autoしrd.luks.uuid=luks-xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxます。

次のキーボードの組み合わせを入力してファイルを保存します。プレスCtrl+のxキーは、押したyキーを押しながらEnterキーを。

以下のコマンドを入力して、GRUB構成ファイルを再生成します。

sudo grub2-mkconfig -o /etc/grub2.cfg

/etc/dracut.conf.d/crypt-ssh.conf以下のコマンドを入力して、オリジナルをバックアップします。

sudo mv /etc/dracut.conf.d/crypt-ssh.conf /etc/dracut.conf.d/crypt-ssh.conf.orig

/etc/dracut.conf.d/crypt-ssh.conf以下のコマンドを入力して、新しいファイルを作成します。

sudo nano /etc/dracut.conf.d/crypt-ssh.conf

以下のテキストをコピーしてnanoエディターに貼り付けます。

dropbear_acl="/etc/dropbear/keys/authorized_keys"

dropbear_ecdsa_key="/etc/dropbear/keys/ssh_ecdsa_key"

dropbear_rsa_key="/etc/dropbear/keys/ssh_rsa_key"

ディレクトリを作成してkeys下/etc/dropbear/保持する必要がディレクトリのパーミッション、と、authorized_keys、ssh_ecdsa_keyおよびssh_rsa_keyファイルを。

sudo mkdir /etc/dropbear/keys/; sudo chmod /etc/dropbear/keys/

以下のコマンドを入力して、プログラムでssh_ecdsa_keyおよびssh_rsa_keyファイルを生成しssh_keygenます。Enterパスフレーズの入力を求められたら、コマンドごとにキーを2回押します。

sudo ssh-keygen -t ecdsa -f /etc/dropbear/keys/ssh_ecdsa_key

sudo ssh-keygen -t rsa -f /etc/dropbear/keys/ssh_rsa_key

上のファイルのパーミッションを変更してssh_ecdsa_key、ssh_ecdsa_key.pub、ssh_rsa_keyおよびssh_rsa_key.pub以下のコマンドを入力して。

sudo chmod 400 /etc/dropbear/keys/*_key; sudo chmod 444 /etc/dropbear/keys/*.pub

How Do I Generate SSH Keys?チュートリアルの最初にあるチュートリアルを使用Prerequisitesして、予定しているクライアントオペレーティングシステムの公開鍵を生成します。

以下のコマンドを入力/etc/dropbear/keys/authorized_keysして、nanoプログラムを使用して、公開鍵のすべてのテキストをコピーしてファイルに貼り付けます。

sudo nano /etc/dropbear/keys/authorized_keys

最初にinitramfsをビルドし、その後dracut-crypt-ssh構成の更新をビルドする必要があります。以下のコマンドを入力して、initramfsの初期ビルドを行います。

sudo dracut -f

これが完了すると、SSHクライアントが接続するのをリッスンするようにCentOS 7インストールが設定され、パスフレーズを使用してLUKSパーティションのロックを解除できるようになります。以下のコマンドを入力して、CentOS 7インスタンスを再起動します。

sudo reboot

クライアントシステムで、Dracut-Crypt-SSH GitHubページのセクション3.3. Unlocking the volumes interactivelyと3.4. Unlocking using theロック解除commandを参照して、パスフレーズプロンプトを強制するか、コマンドを使用してSSHクライアントからLUKSパーティションを開きます。unlock

CentOS 7サーバーにApache 2.4をインストールする方法を説明します。安定したウェブサーバーを構築するための前提条件と手順を解説します。

CentOS 7にSeafileサーバーをインストールする方法。Seafile(コミュニティバージョン)は、ownCloudに似た無料のオープンソースファイル同期および共有ソリューションです。

CentOS 7にGraylogサーバーをインストールし、ログ管理を行う方法を学びます。

別のシステムを使用していますか?はじめにCyberPanelは、オープンソースでありOpenLiteSpeedを使用する市場で最初のコントロールパネルの1つです。なんてこった

LinuxおよびUnixのシステム管理者の間では、sudoユーザーを使用してサーバーにアクセスし、コマンドをルートレベルで実行することは非常に一般的です。sudの使用

別のシステムを使用していますか?Netdataは、リアルタイムのシステムメトリックモニタリングの分野における新星です。同じ種類の他のツールと比較すると、Netdata:

このチュートリアルでは、Just Cause 2マルチプレイヤーサーバーのセットアップ方法をよく学びます。前提条件開始する前に、システムが完全に更新されていることを確認してください

別のシステムを使用していますか?このチュートリアルでは、CentOS 7でStarboundサーバーをセットアップする方法を説明します。前提条件このゲームを所有している必要があります。

Go(Golangとも呼ばれます)は、静的に型付けされ、コンパイルされた、Cのようなプログラミング言語で、Googleによって開発されました。シンプルさと多用途性により、b

Djangoは、Webアプリケーションを作成するための一般的なPythonフレームワークです。Djangoを使用すると、ホイールを再発明することなく、アプリケーションをより速く構築できます。あなたが望むなら

別のシステムを使用していますか?TextPattern CMS 4.6.2はシンプルで柔軟な無料のオープンソースコンテンツ管理システム(CMS)であり、Webデザイナーが

別のシステムを使用していますか?Elggはオープンソースのソーシャルネットワーキングエンジンであり、キャンパスのソーシャルネットワークや

Froxlorは、オープンソースの無料で軽量かつ強力なサーバー管理パネルであり、Webホスティングサービスの確立と管理に最適です。ティ

Matrixは、分散型リアルタイム通信用のオープンスタンダードの通信プロトコルです。マトリックスは、上記に分散されているホームサーバーとして実装されています

Vtiger CRMは、企業が売り上げを伸ばし、顧客サービスを提供し、利益を増やすのに役立つ人気の顧客関係管理アプリケーションです。私

はじめにこのチュートリアルでは、Vultr VPSにPufferPanelをインストールしてください。PufferPanelは、オープンソースで自由に使用できるコントロールパネルで、あなたを管理します

はじめにこのチュートリアルでは、NGINXまたはApacheを使用してPHP 5 *を7に更新する方法について説明します。前提条件始める前に、リポジトリを追加する必要があります

MoinMoinは、Pythonで書かれたオープンソースのファイルシステムベースのWikiエンジンです。今日、MoinMoinはオープンソースコミュニティで広く使用されています。多くのベンダー

別のシステムを使用していますか?SonarQubeは、品質システム開発のためのオープンソースツールです。Javaで書かれており、複数のデータベースをサポートしています。それは提供します

PritunlはOpenVPNのオープンソース管理インターフェイスです。プライベートネットワークが可能で、ネイティブIPv6サポートがあり、使用方法は比較的簡単です。ター

CentOS 7サーバーにApache 2.4をインストールする方法を説明します。安定したウェブサーバーを構築するための前提条件と手順を解説します。

FreeBSD 11.1におけるBlacklistdのインストール方法について詳しく解説します。この方法を通じて、強力なセキュリティ対策を実装できます。

サーバーマネージャーを使用して、Windows Serverの管理が向上します。セキュリティリスクを軽減し、効率的な管理を実現します。

CentOS 7にSeafileサーバーをインストールする方法。Seafile(コミュニティバージョン)は、ownCloudに似た無料のオープンソースファイル同期および共有ソリューションです。

Snortは無料のネットワーク侵入検知システムです。最新の方法で、SnortをDebianにインストールし、設定する手順を紹介します。ネットワークのセキュリティを強化しましょう。

CentOS 7にGraylogサーバーをインストールし、ログ管理を行う方法を学びます。

WindowsサーバーでWebサイトを実行している場合、電子メールも受信できるようにするためにhMailServerを使用する方法を解説します。

FiveMサーバーをUbuntu 19.04にインストールするための詳細なガイド。必要条件からインストール、起動、トラブルシューティングまで、すべてのステップを含みます。

Debian 10にWebDAVをデプロイする方法を学び、WsgiDAVとSSL証明書で安全な接続を実現しましょう。

ヘルスケアにおけるAIは、過去数十年から大きな飛躍を遂げました。したがって、ヘルスケアにおけるAIの未来は、日々成長を続けています。