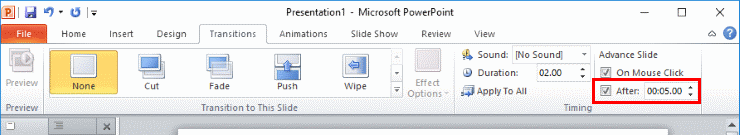

Как автоматически переключать слайды в PowerPoint 365

Учебное пособие, показывающее, как заставить Microsoft PowerPoint 365 автоматически воспроизводить вашу презентацию, установив время переключения слайд.

Основная цель этой статьи — улучшить онлайн-защиту Exchange от потери данных или скомпрометированной учетной записи, следуя передовым методам безопасности Microsoft и выполняя фактическую настройку. Microsoft предлагает два уровня безопасности электронной почты Microsoft 365 — Exchange Online Protection (EOP) и Advanced Threat Protection в Microsoft Defender. Эти решения могут повысить безопасность платформы Microsoft и устранить проблемы с безопасностью электронной почты Microsoft 365.

1 Включить шифрование электронной почты

2 Включить блокировку пересылки правил клиента

4 Запретить делегирование почтового ящика

9 Настройка расширенной фильтрации

10 Настройка политики безопасных ссылок и безопасных вложений ATP

12 Запретить совместное использование сведений о календаре

13 Включить поиск в журнале аудита

14 Включить аудит почтовых ящиков для всех пользователей

15 команд powershell для аудита почтовых ящиков

16 Обзор смены ролей еженедельно

17 Еженедельно пересматривайте правила переадресации почтовых ящиков

19 Просмотр еженедельного отчета об обнаружении вредоносных программ

20 Еженедельно просматривайте отчет о деятельности по инициализации учетной записи

Включить шифрование электронной почты

Можно добавить правила шифрования электронной почты, чтобы зашифровать сообщение с определенным ключевым словом в строке темы или тексте. Наиболее распространенным является добавление «Безопасный» в качестве ключевого слова в тему для шифрования сообщения. Шифрование сообщений M365/O365 работает с Outlook.com, Yahoo!, Gmail и другими службами электронной почты. Шифрование сообщений электронной почты помогает гарантировать, что только предполагаемые получатели могут просматривать содержимое сообщения.

Чтобы убедиться, что ваш клиент настроен на шифрование, используйте следующую команду, убедившись, что значение отправителя является действительной учетной записью в вашем клиенте:

Test-IRMConfiguration — отправитель [email protected]

Если вы видите «ОБЩИЙ РЕЗУЛЬТАТ: ПРОЙДЕН», значит, вы готовы к работе.

Читайте также : Как шифровать электронную почту Microsoft 365 с помощью ATP?

Включить блокировку пересылки правил клиента

Это правило транспорта помогает остановить утечку данных с помощью созданных клиентом правил, которые автоматически перенаправляют электронную почту из почтовых ящиков пользователей на внешние адреса электронной почты. Это все более распространенный метод утечки данных в организациях.

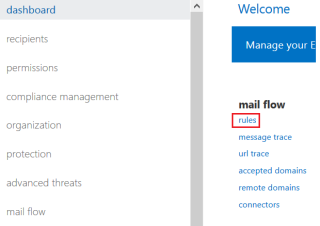

Перейдите в Центр администрирования Exchange> Почтовый поток> Правила.

Нажмите на знак «плюс» и выберите «Применить шифрование сообщений Microsoft 365 и защиту прав к сообщениям…».

Добавьте в правило следующие свойства:

Совет 1. Для третьего условия вам нужно выбрать «Свойства сообщения»> «Включить этот тип сообщения», чтобы заполнить параметр «Автоматическая переадресация».

Совет 2. Для 4-го условия вам нужно выбрать Заблокировать сообщение…> отклонить сообщение и включить объяснение для заполнения.

PowerShell

Не разрешать делегирование почтового ящика

Remove-MailboxPermission -Identity Test1 -User Test2 -AccessRights FullAccess -InheritanceType All

Фильтрация соединений

Вы используете фильтрацию подключений в EOP, чтобы определить хорошие или плохие исходные серверы электронной почты по их IP-адресам. Ключевые компоненты политики фильтрации подключений по умолчанию:

Список разрешенных IP -адресов : пропустить фильтрацию спама для всех входящих сообщений с исходных почтовых серверов, указанных вами по IP-адресу или диапазону IP-адресов. Дополнительные сведения о том, как белый список IP-адресов должен вписываться в общую стратегию надежных отправителей, см. в статье Создание списков надежных отправителей в EOP .

Список заблокированных IP-адресов : заблокируйте все входящие сообщения с исходных почтовых серверов, указанных вами по IP-адресу или диапазону IP-адресов. Входящие сообщения отклоняются, не помечаются как спам, никакой дополнительной фильтрации не происходит. Дополнительные сведения о том, как черный список IP-адресов должен вписываться в вашу общую стратегию в отношении заблокированных отправителей, см. в статье Создание списков заблокированных отправителей в EOP .

Спам и вредоносное ПО

Вопросы, которые нужно задать:

Вредоносное ПО

Это уже настроено для всей компании с помощью политики защиты от вредоносных программ по умолчанию. Вам нужно создать более детализированные политики для определенной группы пользователей, такие как дополнительные текстовые уведомления или усиленная фильтрация на основе расширений файлов?

Антифишинговая политика

Подписки Microsoft 365 поставляются с предварительно настроенной политикой защиты от фишинга по умолчанию, но если у вас есть правильное лицензирование для ATP, вы можете настроить дополнительные параметры для попыток олицетворения в клиенте. Мы будем настраивать эти дополнительные параметры здесь.

Читайте также : Microsoft Cloud App Security: полное руководство

Настроить расширенную фильтрацию

For enhanced filtering configuration steps: click here

Configure ATP Safe Links and Safe Attachments Policy

Microsoft Defender Advanced Threat Protection (Microsoft Defender ATP) allows you to create policies for safe links and safe attachments across Exchange, Teams, OneDrive, and SharePoint. Real-time detonation occurs when a user clicks on any link and the content is contained in a sandbox environment. Attachments are opened inside a sandbox environment as well before they are fully delivered over email. This allows zero-day malicious attachments and links to be detected.

Add SPF, DKIM and DMARC

To add records:

Use the following format for the CNAME Record:

Where:

= our primary domain = The prefix of our MX record (ex. domain-com.mail.protection.outlook.com)

= domain.onmicrosoft.com

Example: DOMAIN = techieberry.com

CNAME Record #1:

Host Name: selector1._domainkey.techiebery.com

Points to address or value: selector1-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL: 3600

CNAME Record #2:

Host Name: selector2._domainkey.techiebery.com

Points to address or value: selector2-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL: 3600

_dmarc.domain TTL IN TXT “v=DMARC1; pct=100; p=policy

Где :

= домен, который мы хотим защитить

= 3600

= указывает, что это правило должно использоваться для 100% электронной почты

= указывает, какой политике должен следовать принимающий сервер в случае сбоя DMARC.

ПРИМЕЧАНИЕ. Вы можете выбрать «Нет», «Поместить в карантин» или «Отклонить» .

Пример :

Запретить совместное использование данных календаря

Вы не должны разрешать своим пользователям делиться данными календаря с внешними пользователями. Эта функция позволяет вашим пользователям делиться полной информацией о своих календарях с внешними пользователями. Злоумышленники очень часто тратят время на изучение вашей организации (выполняя разведку) перед началом атаки. Общедоступные календари могут помочь злоумышленникам понять организационные отношения и определить, когда конкретные пользователи могут быть более уязвимы для атаки, например, когда они путешествуют.

Включить поиск в журнале аудита

Вам следует включить запись данных аудита для службы Microsoft 365 или Office 365, чтобы у вас была запись о взаимодействии каждого пользователя и администратора со службой, включая Azure AD, Exchange Online, Microsoft Teams и SharePoint Online/OneDrive для бизнеса. Эти данные позволят расследовать и локализовать нарушение безопасности, если оно когда-либо произойдет. Вы (или другой администратор) должны включить ведение журнала аудита, прежде чем сможете начать поиск в журнале аудита .

$auditlog = Search-UnifiedAuditLog -StartDate 01/01/2021 -EndDate 01/31/2021 -RecordType SharePointFileOperation

$аудитлог | Select-Object -Property CreationDate, UserIds, RecordType, AuditData | Export-Csv -Append -Path c:\AuditLogs\PowerShellAuditlog.csv -NoTypeInformation

Включить аудит почтовых ящиков для всех пользователей

По умолчанию проверяются все доступы, не принадлежащие владельцам, но вы должны включить аудит для почтового ящика, чтобы доступ владельцев также проверялся. Это позволит вам обнаружить незаконный доступ к действиям Exchange Online, если учетная запись пользователя была взломана. Нам нужно будет запустить сценарий PowerShell, чтобы включить аудит для всех пользователей.

ПРИМЕЧАНИЕ . Используйте журнал аудита для поиска активности почтового ящика, которая была зарегистрирована. Вы можете искать активность для определенного почтового ящика пользователя.

Список действий аудита почтовых ящиков

Команды powershell для аудита почтовых ящиков

Чтобы проверить статус аудита почтового ящика:

Получить почтовый ящик [email protected] | эт *аудит*

Для поиска аудита почтового ящика:

Search-MailboxAuditLog [email protected] -ShowDetails -StartDate 01.01.2021 -EndDate 31.01.2021

Чтобы экспортировать результаты в файл csv:

Search-MailboxAuditLog [email protected] -ShowDetails -StartDate 01.01.2021 -EndDate 31.01.2021 | Export-Csv C:\users\AuditLogs.csv -NoTypeInformation

Чтобы просмотреть и экспортировать журналы на основе операций :

Search-MailboxAuditLog -Identity [email protected] -ResultSize 250000 -Operations HardDelete,Move,MoveToDeletedItems,SoftDelete -LogonTypes Admin,Delegate,Owner -StartDate 01/01/2021 -EndDate 01/31/2021 -ShowDetails | Export-Csv C:\AuditLogs.csv -NoTypeInformation

Для просмотра и экспорта журналов на основе типов входа :

Search-MailboxAuditLog [email protected] -ResultSize 250000 -StartDate 01/01/2021 -EndDate 01/31/2021 -LogonTypes Owner, Delegate, Admin -ShowDetails | Export-Csv C:\AuditLogs.csv -NoTypeInformation

Еженедельно просматривать изменения ролей

Вы должны сделать это, потому что вы должны следить за незаконными изменениями групп ролей, которые могут дать злоумышленнику повышенные привилегии для выполнения более опасных и важных действий в вашей аренде.

Мониторинг изменений ролей во всех арендаторах клиентов

Еженедельно просматривать правила переадресации почтовых ящиков

Вы должны пересматривать правила переадресации почтовых ящиков на внешние домены как минимум каждую неделю. Это можно сделать несколькими способами, в том числе просто просмотреть список правил переадресации почты во внешние домены во всех ваших почтовых ящиках с помощью сценария PowerShell или просмотреть действия по созданию правил пересылки почты за последнюю неделю из журнала аудита поиска. Хотя существует множество законных способов использования правил пересылки почты в другие места, это также очень популярная тактика кражи данных для злоумышленников. Вы должны регулярно просматривать их, чтобы убедиться, что электронная почта ваших пользователей не подвергается краже. Запуск приведенного ниже сценария PowerShell создаст два CSV-файла: «MailboxDelegatePermissions» и «MailForwardingRulesToExternalDomains» в вашей папке System32.

Анализ доступа к почтовому ящику для лиц, не являющихся владельцами, раз в две недели

В этом отчете показано, к каким почтовым ящикам обращался кто-либо, кроме владельца почтового ящика. Несмотря на то, что существует множество законных способов использования делегированных разрешений, регулярная проверка этого доступа может помочь помешать внешнему злоумышленнику сохранить доступ в течение длительного времени и помочь быстрее обнаружить вредоносную внутреннюю деятельность.

Еженедельно просматривать отчет об обнаружении вредоносных программ

В этом отчете показаны конкретные случаи, когда корпорация Майкрософт блокировала доступ пользователей к вредоносным вложениям. Хотя этот отчет не является строго применимым к действиям, его просмотр даст вам представление об общем объеме вредоносных программ, нацеленных на ваших пользователей, что может побудить вас принять более агрессивные средства защиты от вредоносных программ.

Еженедельно просматривайте отчет о работе с вашей учетной записью.

Этот отчет включает в себя историю попыток предоставления учетных записей внешним приложениям. Если вы обычно не используете стороннего поставщика для управления учетными записями, любая запись в списке, скорее всего, незаконна. Но, если вы это сделаете, это отличный способ отслеживать объемы транзакций и искать новые или необычные сторонние приложения, которые управляют пользователями.

Вот как вы улучшаете онлайн-защиту биржи для большей безопасности.

Теперь я хотел бы услышать от вас:

Какой вывод из сегодняшнего отчета показался вам наиболее интересным? Или, может быть, у вас есть вопрос о чем-то, что я рассмотрел.

В любом случае, я хотел бы услышать от вас. Так что продолжайте и оставьте комментарий ниже.

Учебное пособие, показывающее, как заставить Microsoft PowerPoint 365 автоматически воспроизводить вашу презентацию, установив время переключения слайд.

Наборы стилей могут мгновенно сделать ваш документ более стильным и согласованным. Вот как использовать наборы стилей в Word и где их найти.

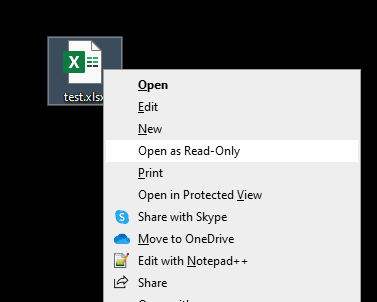

Принуждение к сообщению в ваших файлах Microsoft Excel для Office 365 с просьбой открыть в режиме только для чтения с помощью этого руководства.

Мы показываем вам трюк, который можно использовать для легкого экспорта всех ваших контактов Microsoft Outlook 365 в файлы vCard.

Узнайте, как включить или отключить отображение формул в ячейках Microsoft Excel.

Узнайте, как заблокировать и разблокировать ячейки в Microsoft Excel 365 с помощью этого руководства.

Часто опция Спам становится серой в Microsoft Outlook. В этой статье показано, как с этим справиться.

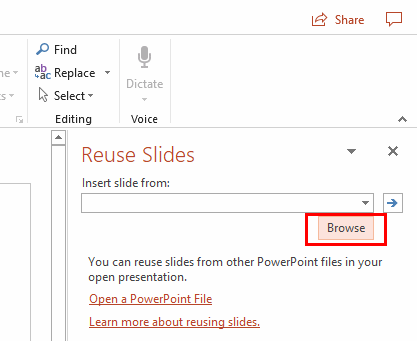

Учебное пособие по импорту слайдов из другого файла презентации Microsoft PowerPoint 365.

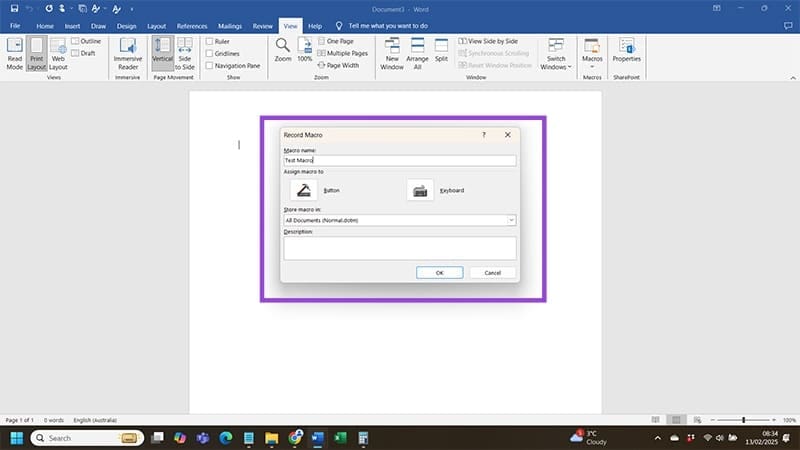

Узнайте, как создать макрос в Word, чтобы облегчить выполнение ваших наиболее часто используемых функций за меньшее время.

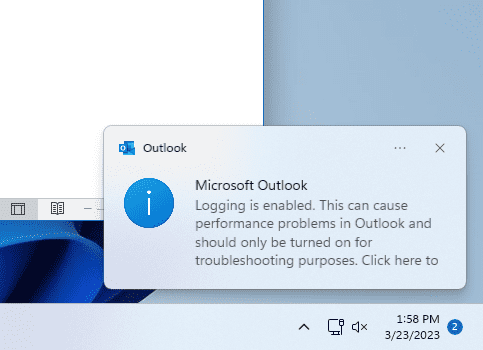

Поддержка Microsoft попросила поделиться журналом ошибок приложения Outlook, но вы не знаете как? Узнайте здесь, как активировать глобальное и расширенное ведение журнала в Outlook.