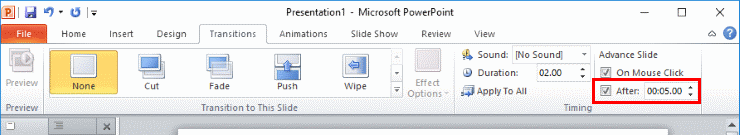

Как автоматически переключать слайды в PowerPoint 365

Учебное пособие, показывающее, как заставить Microsoft PowerPoint 365 автоматически воспроизводить вашу презентацию, установив время переключения слайд.

Хотите улучшить защиту своих облачных приложений?

Тогда вы находитесь в правильном месте.

Потому что сегодня я собираюсь показать вам точные методы, которые я использую для обеспечения видимости своих облачных приложений.

1 Что такое Microsoft Cloud App Security?

2 Как работает Microsoft Cloud App Security?

3 Что обеспечивает Microsoft Cloud App Security?

4.1 Как создать новый отчет об обнаружении?

5.1 Создание политики обнаружения приложений

6.1 Как создать файловую политику?

7.1 Создание политик активности

8 Обнаружение вредоносных программ

9 Исследование и исправление предупреждений

9.1 Сокращение ложных срабатываний

9.3 Управление приложениями OAuth

9.3.1 Запретить или одобрить и применить:

11 Мониторинг и управление в реальном времени

12 Портал Azure — Azure Active Directory

14 Лицензия Microsoft Cloud App Security

Что такое Microsoft Cloud App Security?

Как работает Microsoft Cloud App Security?

Открытие

Облачное обнаружение использует ваши журналы трафика для обнаружения и анализа используемых облачных приложений. Вы можете вручную загрузить файлы журналов для анализа с ваших брандмауэров и прокси-серверов или выбрать автоматическую загрузку.

Санкции и снятие санкций

Коннекторы приложений

Настройка политики

Что обеспечивает Microsoft Cloud App Security?

Открытие

Обнаружение того, какие приложения используются в организации, — это только первый шаг к обеспечению защиты конфиденциальных корпоративных данных. Понимание вариантов использования, выявление основных пользователей и определение риска, связанного с каждым приложением, — все это важные компоненты для понимания общей степени риска организации. Microsoft Cloud App Security обеспечивает постоянное обнаружение рисков, аналитику и мощные отчеты о пользователях, схемах использования, трафике загрузки/выгрузки и транзакциях, чтобы вы могли сразу выявлять аномалии.

Как создать новый отчет об обнаружении?

Затем введите нужные данные и выберите « Создать » .

Примечание . Анализ создания отчета занимает до 24 часов.

Контроль данных

Создавайте политики обнаружения облачных приложений, чтобы вы могли получать оповещения при обнаружении новых приложений, которые являются либо рискованными, либо несовместимыми, либо популярными. Начните с использования встроенных шаблонов для создания политик обнаружения приложений для рискованных приложений и приложений с большими объемами. При необходимости конфигурация может быть изменена.

После создания политики вы получите уведомление при обнаружении приложения с большим объемом и высоким риском. Это позволит вам эффективно и непрерывно отслеживать приложения в вашей сети.

Создание политики обнаружения приложений

Создание файловых политик

Создайте следующие политики файлов, чтобы получить представление о том, как информация используется в вашей организации.

Используйте предустановленные шаблоны для запуска, просматривайте файлы на вкладке совпадающих политик. Примените политики к одному сайту SharePoint/OneDrive, чтобы понять, как работают политики, прежде чем добавлять дополнительные приложения или сайты.

Как создать файловую политику?

Выполните те же шаги и используйте шаблоны, упомянутые выше.

Для получения дополнительной информации о файловых политиках перейдите по этой ссылке .

Защита от угроз

Разрешения : глобальный администратор, администратор безопасности или администратор группы пользователей.

Создание политики активности может помочь вам обнаружить злонамеренное использование учетной записи конечного пользователя или привилегированной учетной записи или указание на возможный скомпрометированный сеанс.

Создание политик активности

Перейдите по этой ссылке , чтобы узнать больше о политиках активности.

Обнаружение вредоносных программ

Примечание . Обнаружение вредоносных программ по умолчанию отключено. Обязательно включите его, чтобы получать предупреждения о возможных зараженных файлах.

Исследование и исправление предупреждений

Расследовать и определить характер нарушения, связанного с предупреждением. Попытайтесь понять, является ли это серьезным, сомнительным нарушением или аномальным поведением пользователя. Проведите дальнейшее расследование, изучив описание оповещения и то, что сработало, а также просмотрев аналогичные действия.

Если вы отклоняете оповещения, важно понять, почему они не имеют значения или это ложное срабатывание. Если поступает слишком много шума, обязательно проверьте и настройте политику, вызывающую оповещение.

Сокращение ложных срабатываний

Политики обнаружения аномалий запускаются, когда они представляют собой необычное поведение пользователей в вашей среде. У Microsoft Cloud App Security есть период обучения, когда он использует аналитику поведения объектов, а также машинное обучение, чтобы понять « нормальное » поведение ваших пользователей. Используйте ползунок чувствительности, чтобы определить чувствительность этой политики в дополнение к области действия определенных политик только для данной группы.

Например, чтобы уменьшить количество ложных срабатываний в оповещении о невозможности путешествия, можно установить ползунок чувствительности на низкое значение. Если в вашей организации есть пользователи, которые часто путешествуют по работе, вы можете добавить их в группу пользователей и выбрать эту группу в области действия политики.

Добавьте свой корпоративный IP-адрес и диапазоны VPN , и вы увидите меньше предупреждений о невозможных поездках и нечастых поездках по стране.

Нажмите «Настройки», затем «Диапазоны IP-адресов ».

Назовите диапазон.

Введите диапазон IP-адресов

. Выберите категорию.

Добавьте тег, чтобы пометить определенные действия из этого диапазона.

Приложения OAuth

Это приложения, установленные бизнес-пользователями в вашей организации, запрашивающие разрешение на доступ к пользовательской информации и данным и вход от имени пользователя в другие облачные приложения, такие как Microsoft 365, G Suite и Salesforce. Когда пользователи устанавливают эти приложения, они часто нажимают «Принять», не просматривая подробно детали в приглашении, включая предоставление разрешений для приложения.

У вас будет возможность запретить и отозвать доступ к этим приложениям.

Многие пользователи предоставляют доступ к своим корпоративным учетным записям Microsoft 365, G-Suite и Salesforce при попытке доступа к приложению OAuth. Проблема заключается в том, что ИТ-отдел обычно не имел представления об этих приложениях или о том, какой уровень риска связан с ними. Cloud App Security дает вам возможность обнаруживать приложения OAuth, которые установили ваши пользователи, и какую корпоративную учетную запись они используют для входа. Как только вы обнаружите, какие приложения OAuth используются какой учетной записью, вы можете разрешить или запретить право доступа на портале.

Управление приложениями OAuth

На странице OAuth содержится информация о том, к каким приложениям ваши пользователи предоставляют доступ, используя свои корпоративные учетные данные Microsoft 365, Salesforce и G-Suite.

Запретить или одобрить и приложение:

Примечание . Если вы решите заблокировать приложение, вы можете уведомить пользователя о том, что приложение, которое он установил и для которого предоставил разрешения, заблокировано, и можете добавить собственное уведомление.

Отозвать приложение

Эта функция доступна только для подключенных приложений G-Suite и Salesforce.

Политики OAuth

Политики OAuth уведомляют вас, когда обнаруживается приложение OAuth, отвечающее определенным критериям.

Следуйте по этой ссылке , чтобы узнать, как создать политики приложений OAuth.

CASB для облачных платформ

Разрешения : глобальный администратор

Примечание . Глобальная роль Azure AD не предоставляет привилегированным пользователям доступ к подпискам Azure автоматически.

Повышайте права доступа привилегированных пользователей для добавления ваших подписок Azure. После добавления подписок обязательно отключите повышение прав.

Чтобы повысить уровень безопасности в облаке, добавьте подписки Azure в Cloud App Security; интеграция с Центром безопасности Azure уведомит вас об отсутствии конфигураций и элементов управления безопасностью. Вы сможете выявить аномалии в своей среде и перейти на портал безопасности Azure, чтобы применить эти рекомендации и устранить уязвимости.

Чтобы узнать больше об интеграции с Центром безопасности Azure, щелкните здесь .

Мониторинг и контроль в реальном времени

Разрешения : администратор безопасности или глобальный администратор

Политики доступа и сеанса предоставляют следующие возможности:

Портал Azure — Azure Active Directory

Создание политики сеанса

Для начала мы создадим политику сеанса, используя шаблон для мониторинга всех действий.

Создайте дополнительные политики, используя предустановленные шаблоны, чтобы протестировать различные доступные элементы управления.

Лицензия безопасности облачных приложений Майкрософт

Стоимость коммерческих лицензий Microsoft Cloud App Security зависит от программы, региона и типа соглашения. В прямом канале есть отдельные прейскурантные цены ERP. Подробнее о ценовых конфигурациях см. здесь . Кроме того, если клиенты хотят использовать функцию контроля приложений с условным доступом в Microsoft Cloud App Security, они также должны иметь по крайней мере лицензию Azure Active Directory Premium P1 (AAD P1) для всех пользователей, которым они намерены разрешить эту функцию.

Планы лицензирования, доступные для государственных заказчиков США, которые включают Microsoft Cloud App Security, описаны в таблицах лицензирования ниже. Дополнительную информацию можно найти в описаниях лицензий и цен:

В конце этого вы должны иметь представление о защите информации, мониторинге в реальном времени и возможностях защиты от угроз в Microsoft 365 Cloud App Security.

Теперь я хотел бы услышать от вас:

Какую стратегию из сегодняшнего поста вы собираетесь попробовать в первую очередь? Или, может быть, я не упомянул один из ваших любимых советов по безопасности облачных приложений.

В любом случае, дайте мне знать, оставив комментарий ниже прямо сейчас.

Хотите улучшить работу с Exchange Online для повышения производительности? Ознакомьтесь с советами и рекомендациями, упомянутыми здесь .

Учебное пособие, показывающее, как заставить Microsoft PowerPoint 365 автоматически воспроизводить вашу презентацию, установив время переключения слайд.

Наборы стилей могут мгновенно сделать ваш документ более стильным и согласованным. Вот как использовать наборы стилей в Word и где их найти.

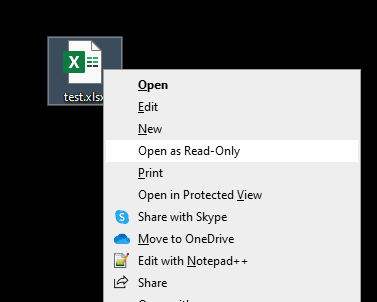

Принуждение к сообщению в ваших файлах Microsoft Excel для Office 365 с просьбой открыть в режиме только для чтения с помощью этого руководства.

Мы показываем вам трюк, который можно использовать для легкого экспорта всех ваших контактов Microsoft Outlook 365 в файлы vCard.

Узнайте, как включить или отключить отображение формул в ячейках Microsoft Excel.

Узнайте, как заблокировать и разблокировать ячейки в Microsoft Excel 365 с помощью этого руководства.

Часто опция Спам становится серой в Microsoft Outlook. В этой статье показано, как с этим справиться.

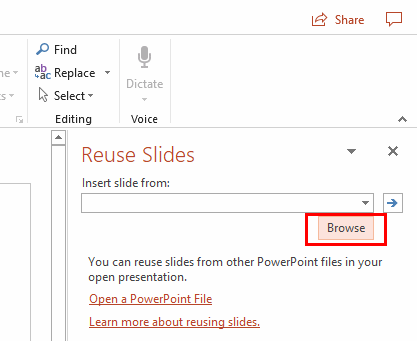

Учебное пособие по импорту слайдов из другого файла презентации Microsoft PowerPoint 365.

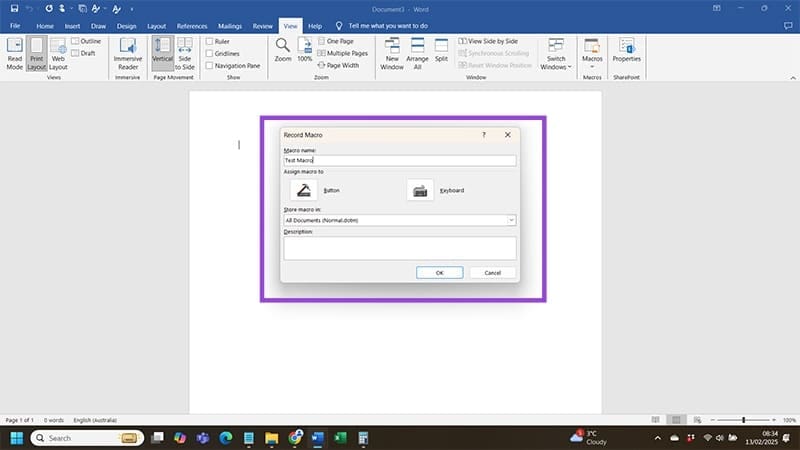

Узнайте, как создать макрос в Word, чтобы облегчить выполнение ваших наиболее часто используемых функций за меньшее время.

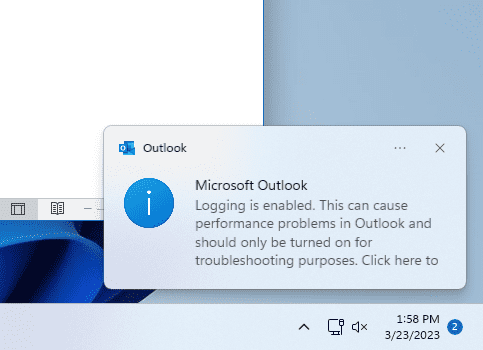

Поддержка Microsoft попросила поделиться журналом ошибок приложения Outlook, но вы не знаете как? Узнайте здесь, как активировать глобальное и расширенное ведение журнала в Outlook.