ماذا تفعل إذا لم يتم شحن Powerbeats Pro في العلبة

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

سجل الوصول هو ملف سجل يتتبع وقت الوصول إلى شيء واحد أو أكثر. تعد سجلات الوصول جزءًا أساسيًا من الأمان والتحليلات في الحوسبة. تعد سجلات الوصول أيضًا أداة مهمة للأمن والسلامة في العالم المادي.

يتتبع سجل الوصول تاريخ ووقت الوصول إلى شيء ما أو محاولة الوصول إليه. عموما من ، فضلا عن ذلك معروف. غالبًا ما تتضمن سجلات الوصول معلومات ثانوية أيضًا. يمكن أن توفر هذه المعلومات الثانوية سياق أو مزيد من البيانات المفيدة تحليليًا.

سجلات الوصول والأمن الرقمي

يمكن أن تتعقب سجلات الوصول عندما يحاول شخص ما الوصول إلى نظام ذي امتيازات. أو ملف وقد يكون واضحًا جدًا. قد يتتبع نقاط البيانات مثل ، "هل كان الوصول ناجحًا؟" ، "من حاول الوصول إلى الملف؟" ، "متى حدثت المحاولة؟". في بعض الحالات ، قد يتتبع سجل الوصول أي تغييرات تم إجراؤها. عادة ما يتم تسجيل هذا بشكل منفصل.

الوصول الذي يتم رفضه هو حالة يجب تسجيلها. يوفر هذا نظرة ثاقبة مباشرة عندما يحاول شخص ما الوصول إلى شيء لا ينبغي له ذلك. بالطبع ، هناك أسباب مشروعة محتملة لذلك. ربما قام المستخدم بخطأ إملائي في كلمة المرور الخاصة به. أو ربما لم يتم منح المستخدم حق الوصول الذي كان ينبغي أن يحصل عليه.

البديل هو أن مستخدم غير مصرح له يحاول الوصول. في حالة خادم الويب ، قد يكون هذا مخترقًا غير مصادق يحاول الوصول إلى ملف حساس. قد يكون أيضًا حساب مستخدم شرعي يحاول الوصول إلى ملف ليس لديهم إذن به. بافتراض أن المستخدم الشرعي لا ينبغي أن يكون لديه حق الوصول ، أو يمكن اختراق الحساب ، أو أن المستخدم قد أصبح محتالًا.

التتبع عندما يكون الوصول ناجحًا مفيد أيضًا. قد لا يكون الوصول بحد ذاته مشكلة ، ولكن الإجراءات بعد ذلك قد تكون كذلك. على سبيل المثال ، يمكن أن يؤدي تتبع الحسابات التي تصل إلى الواجهة الخلفية لموقع الويب إلى تمكين متابعة الطب الشرعي إذا تم تشويه الموقع. قد لا يكون مجرد تسجيل اسم المستخدم كافيًا لحالة الاستخدام هذه. بالاقتران مع عنوان IP ، سيكون من الممكن معرفة ما إذا كان المستخدم الشرعي قد قام بتشويه الموقع أو إذا استخدم أحد المتطفلين حسابه. يمكن تحديد ذلك لأن عناوين IP المصدر تتطابق أو لا تتطابق مع البيانات المسجلة تاريخيًا.

سجلات الوصول والتحليلات

يمكن أن تمكن سجلات الوصول للبيانات العامة من تحليل الاتجاهات العامة. على سبيل المثال ، يمكن أن يتيح لك تسجيل الوصول إلى كل صفحة على موقع الويب معرفة الصفحات الأكثر شيوعًا والصفحات الأقل شيوعًا. يمكن أن تمكّنك المعلومات الإضافية مثل عنوان IP الخاص بالزائر من تحليل سلوك حركة زوار موقعك على الويب. يمكنك معرفة الصفحة التي تم إحضارهم إليها والمحتوى الذي جعلهم يتواجدون.

يمكن أن يؤدي تسجيل معلومات أخرى مثل رأس الصفحة المرجعية إلى إعلامك بالمواقع التي يأتي منها زوارك ومدى نجاح الحملات الإعلانية المحددة. يمكن أن يتيح لك الاحتفاظ بسجل لسلسلة وكيل المستخدم عرض المتصفحات التي تفضلها قاعدة المستخدم الخاصة بك والمتصفحات التي يجب أن تعطي الأولوية لعمليات التحسين والتوافق معها.

يمكن أن يتيح لك التسجيل عند قيام مستخدمين محددين بإجراءات معينة إنشاء ملف تعريف لأنماط النشاط المشروعة. قد يكون من المفيد بعد ذلك معرفة متى يتم كسر هذه الأنماط لأن ذلك قد يشير إلى وقوع حادث أمني. هناك ، بالطبع ، العديد من التفسيرات المشروعة الأخرى للتغيير في الأنماط والسلوك ، لذلك لا ينبغي أن يكون هذا على الفور سببًا للقلق الكبير.

تسرد ملفات سجل الويب ، كحد أدنى ، الملفات التي تم الوصول إليها وعنوان IP الذي وصل إليها ووقت الوصول.

سجلات الوصول والأمن المادي

تمارس العديد من الشركات الأمن المادي في مكاتبها ومراكز البيانات الخاصة بها. قد يكون تسجيل الدخول هنا منخفض التقنية ، مثل استخدام كتاب تسجيل الدخول. يمكن أيضًا استخدام خيارات عالية التقنية مثل بطاقات باب RFID. تسجيل الوصول المادي هو خط أول ممتاز للدفاع الجسدي. بينما قد يكون اللص أو المتسلل على استعداد للدخول فقط ومعرفة ما يمكنهم فعله ، فإن تسجيل الدخول ، وتقديم اسم من أنت هناك لتراه ، وسبب وجودك هناك يعقد الأمور.

تعمل بطاقات الوصول بشكل أساسي على قفل جميع الأبواب أو عدد لا بأس به من الأبواب. هذا يجعل من الصعب على المتسللين أو اللصوص التحرك بشكل موثوق في جميع أنحاء المبنى. ليس لديهم بطاقة دخول شرعية ، فهم يعتمدون على موظفين نزيهين يفتحون الباب ويتجاهلون التدريب فيما يتعلق بالسماح للأشخاص بالذهاب.

بالطبع ، هناك العديد من الطرق لمواجهة إجراءات الأمن المادي هذه. حتى مع عدم وجود تدابير أخرى ، يمكن أن تكون رادعًا معقولًا. يحتاج اللصوص والمخترقون المحتملون إلى أن يكونوا أكثر دراية قبل تجربة أي شيء. سيعتمدون على مهارات الهندسة الاجتماعية وعلى الأقل بعض الحظ.

سجلات الوصول والسلامة الجسدية

إجراء تسجيل الوصول للوصول المادي إلى مبنى له ميزة منقذة للحياة. في حالة الإخلاء الطارئ ، بسبب حريق أو لسبب آخر ، قد يكون من الممكن معرفة عدد الأشخاص الموجودين في المبنى بدقة. يمكن بعد ذلك دمج هذه المعلومات مع عدد الأشخاص لتحديد ما إذا كان شخص ما محاصرًا بالداخل ويحتاج إلى طاقم الإطفاء لمحاولة تحديد مكانهم وإنقاذهم. بدلاً من ذلك ، يمكنه إبلاغ طاقم الإطفاء بأنه لا يوجد خطر على الحياة ، مما يسمح لهم بأخذ مخاطر شخصية أقل لإخماد النيران.

يمكن أن تكون سجلات الوصول نعمة ونقمة في نفس الوقت في بعض السيناريوهات مثل هذا. على سبيل المثال ، باستخدام ورقة تسجيل الدخول الورقية ، قد لا يكون هناك بالضرورة ورقة تسجيل خروج ، مما يجعل من المستحيل معرفة من الذي يجب محاسبته. الأنظمة الرقمية أكثر عرضة لقضية ذات صلة إلى حد ما. في كثير من الحالات ، إذا كان شخص ما يتابع زميله من خلال الباب ، فقد لا يكلف نفسه عناء مسح بطاقة المرور الخاصة به ، وبدلاً من ذلك "يعبر عن طريقه".

علاوة على ذلك ، عادةً ما تقدم الأنظمة الرقمية تقارير إلى أجهزة الكمبيوتر الداخلية. ستكون أجهزة الكمبيوتر الداخلية هذه موجودة داخل المبنى الذي تم إخلاؤه الآن ، مما يجعل من الصعب التحقق من عدد الأشخاص الذين يجب حسابهم.

بالإضافة إلى ذلك ، يمكن للعوامل البشرية الأخرى أن تفسد أفضل الخطط الموضوعة. في حالة نشوب حريق ، من المفترض أن يتوجه الجميع إلى نقطة الالتقاء الطارئة. ومع ذلك ، قد يتخذ بعض الأشخاص مخرجًا مختلفًا وينتظرون في المكان الخطأ. قد ينتهز الآخرون الفرصة للتخلص من الدخان أو الذهاب إلى المتاجر. من الصعب ضمان السلامة الجسدية على هذا النحو ويتطلب من الجميع اتباع الإجراءات فعليًا ، وهو أمر لا يحدث دائمًا.

خاتمة

سجل الوصول هو ملف أو مستند يتتبع الوصول إلى النظام أو يحاول الوصول إليه. يمكن استخدامها للأنظمة المادية مثل المباني ومراكز البيانات أو أنظمة الكمبيوتر مثل مواقع الويب أو المستندات الحساسة. توفر السجلات المساعدة في توفير تتبع الأمان ويمكن ، باستخدام نقاط البيانات الصحيحة ، تمكين التحليلات المفيدة.

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

الحفاظ على معداتك في حالة جيدة أمر ضروري. إليك بعض النصائح المفيدة للحفاظ على طابعتك ثلاثية الأبعاد في أفضل حالة.

كيفية تفعيل ميزة المسح الضوئي على كانون بيكسما MG5220 عندما تكون خراطيش الحبر فارغة.

اكتشف بعض الأسباب المحتملة وراء سخونة جهاز الكمبيوتر المحمول الخاص بك، بالإضافة إلى نصائح وحيل لتجنب هذه المشكلة والحفاظ على برودة جهازك.

أنت تستعد لقضاء ليلة من الألعاب، وستكون ليلة مهمة – لقد قمت للتو بشراء “Star Wars Outlaws” على خدمة بث GeForce Now. اكتشف الحل المعروف الوحيد الذي يوضح لك كيفية إصلاح رمز الخطأ GeForce Now 0xC272008F حتى تتمكن من البدء في لعب ألعاب Ubisoft مرة أخرى.

الحفاظ على طابعاتك ثلاثية الأبعاد أمر مهم جدًا للحصول على أفضل النتائج. إليك بعض النصائح الهامة التي يجب أخذها في الاعتبار.

هل تواجه صعوبة في معرفة ما هو عنوان IP الذي يستخدمه طابعتك؟ سنوضح لك كيفية العثور عليه.

إذا كنت غير متأكد من شراء AirPods لهاتفك Samsung، يمكن أن تساعدك هذه الدليل بالتأكيد. السؤال الأكثر وضوحًا هو ما إذا كان الجهازين متوافقين.

في العصر الرقمي الحديث، حيث تعد البيانات أحد الأصول القيمة، يمكن أن يكون استنساخ القرص الصلب على نظام التشغيل Windows عملية حاسمة بالنسبة للكثيرين. هذا الدليل الشامل

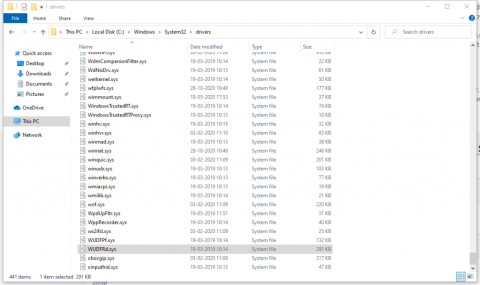

هل تواجه رسالة الخطأ أثناء تشغيل جهاز الكمبيوتر الخاص بك والتي تفيد بفشل تحميل برنامج التشغيل WUDFRd على جهاز الكمبيوتر الخاص بك؟