ماذا تفعل إذا لم يتم شحن Powerbeats Pro في العلبة

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

إذا كنت تتحدث الإنجليزية ، فمن المحتمل أن تكون على دراية بالكلمة الوسط في الاستخدام العادي. على وجه التحديد ، قبول شيء ليس تمامًا ما كنت تريده في البداية بسبب بعض العوامل المنافسة. لا يوجد حد حقيقي لما يمكن أن يكون عليه العامل المنافس. التكلفة مثال كلاسيكي ، مثل الوقت والجهد والقيود المادية ومتطلبات الآخرين.

في عالم الأمن السيبراني ، يتم أيضًا استخدام كلمة حل وسط. على الرغم من أن المعنى الدقيق ليس هو نفسه حقًا. إذا كنت تحدق بشدة حقًا ، فيمكنك المجادلة بأنها حالة معينة ، لكنها ستكون عملية بيع صعبة بعض الشيء. الاختراق الأمني هو نتيجة الوصول غير المصرح به إلى البيانات أو النظام. يمكن أن تختلف التفاصيل الدقيقة للتسوية ومدى خطورتها بشكل كبير. تشمل العوامل المهمة حساسية البيانات أو النظام المخترق ، وحجم الاختراق ومدته ، والإجراءات التي اتخذها المهاجم.

ملحوظة: الحالة المحددة المذكورة أعلاه ستكون: الرغبة في نظام آمن ولكن قبول أنه ليس / لم يكن بسبب دليل على عكس ذلك. هذا أقل من تسوية متعمدة وأكثر إعادة تقييم فرضية مدفوعة بالواقع. كما أنه عادة ليس فقط "مقبول" ولكن يتم بذل الجهود لحل المشكلة.

البيانات المخترقة

لكي يتم اختراق البيانات ، يحتاج الطرف غير المصرح له إلى الوصول إليها. في الغالبية العظمى من الحالات ، سيتضمن ذلك قدرة الطرف غير المصرح له على رؤية البيانات. ومع ذلك ، هناك سيناريوهات حيث يمكن تعديل البيانات أو حذفها بشكل أعمى والتي سيتم تصنيفها أيضًا على أنها بيانات يتم اختراقها. يمكن أن يؤثر الاختراق على سرية أو سلامة البيانات ، أو يحتمل أن كلاهما.

إذا لم تكن البيانات حساسة بشكل خاص ، فقد لا تكون هذه مشكلة كبيرة. عادة ، ومع ذلك ، يتم تقييد الوصول إلى البيانات المقيدة لسبب ما. تفاصيل الدفع هي نقطة بيانات كلاسيكية. إذا تأثرت سرية تفاصيل الدفع ، فقد تتمكن الأطراف غير المصرح لها من استخدامها لتحقيق مكاسب مالية. البيانات المصنفة ، على سبيل المثال ، قد يكون لها تداعيات على الأمن القومي إذا تم الكشف عنها لأطراف غير مصرح لها. وبطرق مماثلة ، إذا تم تعديل هذه البيانات فقد تكون هناك مشكلات أخرى. خاصة إذا لم يتم ملاحظة هذا التعديل لبعض الوقت.

بمجرد أن يتم اختراق البيانات ، تخرج القطة من الحقيبة. يمكن حل طريقة الوصول ولكن البيانات موجودة. معرفة البيانات التي تم الوصول إليها يمكن أن يسمح بمزيد من إجراءات الحد من الضرر. قد يكون هذا مهمًا بشكل خاص إذا تم تعديل البيانات.

كمبيوتر مخترق

بشكل عام ، إذا كان جهاز الكمبيوتر الخاص بك يحتوي على فيروس أو أي شكل آخر من البرامج الضارة ، فمن المعقول اعتبار الكمبيوتر تعرض للاختراق. اعتمادًا على البرامج الضارة ، يمكن أن يعني الكمبيوتر المخترق أشياء مختلفة. قد تحذف برامج الفدية بياناتك ولكنها عادةً لا تكشف عنها لأي شخص. تحاول معظم الأشكال الأخرى من البرامج الضارة الحديثة سرقة البيانات الحساسة مثل كلمات المرور.

ملاحظة: يمكن أن توفر برامج الفدية غطاءً جيدًا للبرامج الضارة الأخرى ، لذا لا ينبغي بالضرورة افتراض أن بياناتك لم يتم كشفها إذا تأثرت ببرامج الفدية.

قد تكون إزالة بعض أنواع البرامج الضارة صعبة بشكل خاص. بشكل عام ، يمكن لبرامج مكافحة الفيروسات مسح الأمور ، ولكن قد يكون من الضروري مسح محرك الأقراص الثابتة وإعادة تثبيت نظام التشغيل. في بعض الحالات النادرة ، قد لا يكون هذا كافيًا. ومع ذلك ، عادةً ما يتم تطوير البرامج الضارة من هذا العيار فقط من قبل الجهات الفاعلة في التهديد على مستوى الدولة.

البرامج المخترقة

عندما يتم اختراق البرنامج ، يكون كل ما يفعله ويفعله مريبًا. إذا تم اختراق البرنامج ، فيجب التعامل معه كما لو كان برنامجًا ضارًا بحتًا. عادةً ، في حالة إصابة أي جزء من البرامج الموجودة على جهاز الكمبيوتر الخاص بك ، يمكن حله عن طريق برنامج مكافحة الفيروسات. لسوء الحظ ، هناك سيناريوهات أسوأ. على سبيل المثال ، إذا تعرض مطور أحد البرامج للاختراق ، فقد يقوم بشحن البرامج المخترقة إلى عملائه. يُعرف هذا باسم هجوم سلسلة التوريد. يتضمن هذا النوع من التسوية اختراق المطور بطريقة ما. ومع ذلك ، من الممكن أن يكون لدى المطور تهديد داخلي.

ملاحظة: يمكن أيضًا اختراق الأجهزة من خلال هجمات سلسلة التوريد.

تأثيرات ضخمة

من المهم أن تفهم أن الحادث الأمني قد لا يقتصر على النظام أو البيانات المخترقة بالفعل. قد يؤدي الاختراق الأصلي إلى تمكين المزيد من الحوادث الأمنية. لقد أظهر كل من الأمثلة المذكورة أعلاه هذا بشكل ما. يمكن أن تعرض البيانات المصنفة التي تم اختراقها للخطر حياة الوكلاء الميدانيين و "الأصول" التي يديرونها. إذا تم التلاعب به بعناية ، فقد يؤدي ذلك إلى قبول معلومات استخبارية كاذبة ويمكن أن يعرض عمليات أخرى للخطر. يمكن استخدام جهاز الكمبيوتر الذي تم اختراقه لنشر البرامج الضارة التي أصيب بها. يمكن أيضًا استخدام البيانات الموجودة عليه للوصول إلى حساباتك عبر الإنترنت وما إلى ذلك. يمكن أن تؤثر البرامج المخترقة على جميع مستخدمي البرنامج عندما يتم استخدام البرنامج المتأثر على نطاق واسع ويمكن أن يكون لذلك تأثير واسع للغاية.

خاتمة

يشير الاختراق في الأمن السيبراني إلى الوصول غير المصرح به أو التعديل أو الحذف للبيانات أو النظام. بينما يمكن أن يتأثر نظام واحد ، فإن أي نظام يتكامل مع هذا النظام يمكن أن يشعر أيضًا بالتأثيرات ، حتى لو لم يتأثر بنفسه بشكل مباشر. لا يؤدي التسوية بالضرورة إلى "خرق البيانات" حيث يتم بيع / إصدار البيانات في السوق السوداء. يمكن أن يكون مجرد إفشاء عرضي لشخص مسؤول ولكن غير مصرح له. قد يكون من الحكمة أيضًا افتراض أن البيانات التي تم نشرها بشكل عرضي للعامة تم اختراقها حتى لو لم تكن هناك مؤشرات فعلية على وصول شخص ما إليها.

إذا لم يتم شحن Powerbeats Pro الخاص بك، استخدم مصدر طاقة آخر ونظف سماعات الأذن الخاصة بك. اترك العلبة مفتوحة أثناء شحن سماعات الأذن الخاصة بك.

الحفاظ على معداتك في حالة جيدة أمر ضروري. إليك بعض النصائح المفيدة للحفاظ على طابعتك ثلاثية الأبعاد في أفضل حالة.

كيفية تفعيل ميزة المسح الضوئي على كانون بيكسما MG5220 عندما تكون خراطيش الحبر فارغة.

اكتشف بعض الأسباب المحتملة وراء سخونة جهاز الكمبيوتر المحمول الخاص بك، بالإضافة إلى نصائح وحيل لتجنب هذه المشكلة والحفاظ على برودة جهازك.

أنت تستعد لقضاء ليلة من الألعاب، وستكون ليلة مهمة – لقد قمت للتو بشراء “Star Wars Outlaws” على خدمة بث GeForce Now. اكتشف الحل المعروف الوحيد الذي يوضح لك كيفية إصلاح رمز الخطأ GeForce Now 0xC272008F حتى تتمكن من البدء في لعب ألعاب Ubisoft مرة أخرى.

الحفاظ على طابعاتك ثلاثية الأبعاد أمر مهم جدًا للحصول على أفضل النتائج. إليك بعض النصائح الهامة التي يجب أخذها في الاعتبار.

هل تواجه صعوبة في معرفة ما هو عنوان IP الذي يستخدمه طابعتك؟ سنوضح لك كيفية العثور عليه.

إذا كنت غير متأكد من شراء AirPods لهاتفك Samsung، يمكن أن تساعدك هذه الدليل بالتأكيد. السؤال الأكثر وضوحًا هو ما إذا كان الجهازين متوافقين.

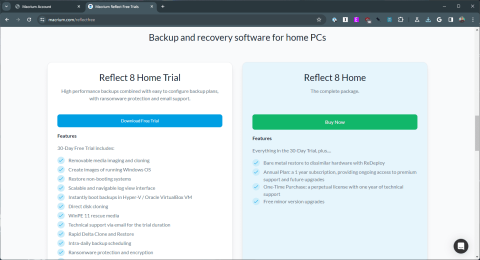

في العصر الرقمي الحديث، حيث تعد البيانات أحد الأصول القيمة، يمكن أن يكون استنساخ القرص الصلب على نظام التشغيل Windows عملية حاسمة بالنسبة للكثيرين. هذا الدليل الشامل

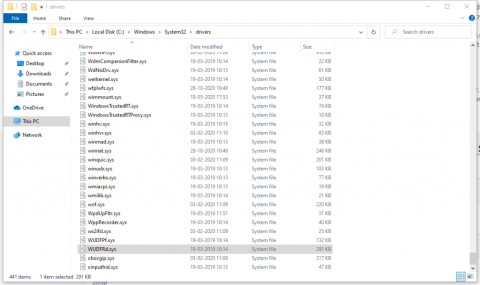

هل تواجه رسالة الخطأ أثناء تشغيل جهاز الكمبيوتر الخاص بك والتي تفيد بفشل تحميل برنامج التشغيل WUDFRd على جهاز الكمبيوتر الخاص بك؟