Avez-vous déjà ouvert votre ordinateur pour trouver tous vos fichiers cryptés par un ransomware ? Ou avez-vous reçu un e-mail de menace affirmant que des pirates informatiques divulgueront l'historique de votre navigateur à moins que vous ne payiez ? Si ce n’est pas encore fait, vous pourriez devenir victime de ces stratagèmes de cyber-extorsion de plus en plus courants. Ces bouleversements numériques affectent négativement les individus et les organisations.

Il suffit de cliquer sur un mauvais lien ou de voir un mot de passe faible et réutilisé soudainement compromis lors d'une violation de données. Avant de paniquer, la bonne nouvelle est que quelques précautions réfléchies peuvent réduire considérablement votre risque. La mise en œuvre d’une authentification plus forte et la prévention des liens ou des pièces jointes suspects sont très utiles.

Cet article met en lumière le monde obscur de la cyberextorsion et les mesures concrètes que vous pouvez commencer à prendre dès aujourd'hui pour vous protéger ou protéger votre famille contre la prochaine grande vague d'attaques.

Commençons!

Lisez aussi : Comment les cybercriminels attaquent les entreprises sans utiliser de logiciels malveillants

Qu’est-ce que la cyberextorsion ?

La cyberextorsion est une pratique malveillante dans laquelle les cybercriminels exploitent diverses techniques pour contraindre des individus, des entreprises ou des organisations à répondre à leurs demandes. Cette forme d'extorsion numérique englobe toute une gamme de tactiques, notamment les attaques de ransomwares qui cryptent des données précieuses, les menaces visant à exposer des informations sensibles, les attaques par déni de service distribué (DDoS) ou les systèmes de chantage.

Les auteurs exploitent les vulnérabilités des systèmes ou manipulent le comportement humain pour obtenir de l'argent, des données sensibles ou d'autres concessions. Le motif de la cyber-extorsion peut varier, mais l’objectif commun est d’extorquer les victimes pour obtenir un gain financier ou pour nuire à leur réputation.

Lisez également : Principales violations de données et cyberattaques à ce jour - 2023

Meilleures pratiques pour prévenir la cyberextorsion ou le cyberchantage

Voici quelques mesures préventives fondamentales qui peuvent contribuer à vous prémunir contre de telles attaques en ligne :

#1 Évitez de cliquer sur des liens malveillants

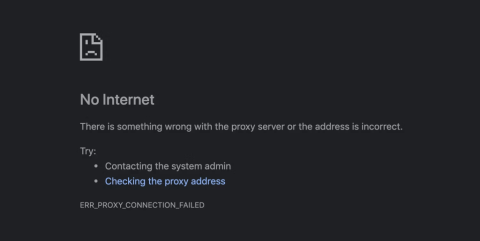

La cyberextorsion commence souvent lorsque quelqu'un clique sur un lien malveillant. Le lien peut provenir d’un e-mail délicat conçu pour ressembler à un e-mail authentique. Il pourrait dire quelque chose comme « Votre colis arrive » ou « Réinitialisez votre mot de passe maintenant ». Si vous cliquez sur le lien, il télécharge secrètement un logiciel.

Les pirates utilisent ce logiciel pour accéder ou verrouiller votre ordinateur. Ensuite, ils vous menacent de payer pour récupérer vos données informatiques. La meilleure façon d’éviter cela est de ne pas cliquer sur les liens contenus dans les e-mails à moins d’être sûr à 100 % de celui qui les a envoyés. Vérifiez que l'adresse est correcte. Passez la souris sur le lien pour voir si l'adresse à laquelle il va ressembler semble suspecte. Et ne cliquez jamais sur des liens vous indiquant d’agir rapidement ou avec des délais. En faisant attention aux liens sur lesquels vous cliquez, vous pouvez arrêter la cyberextorsion avant qu’elle ne commence.

#2 Mettre régulièrement à jour le système d'exploitation et les applications logicielles

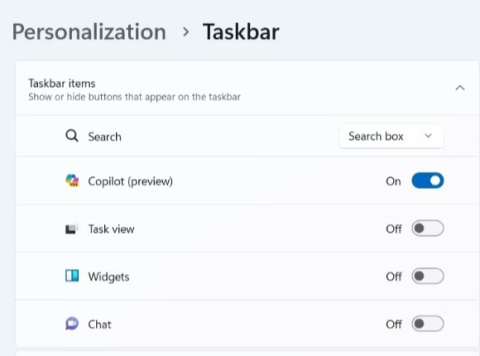

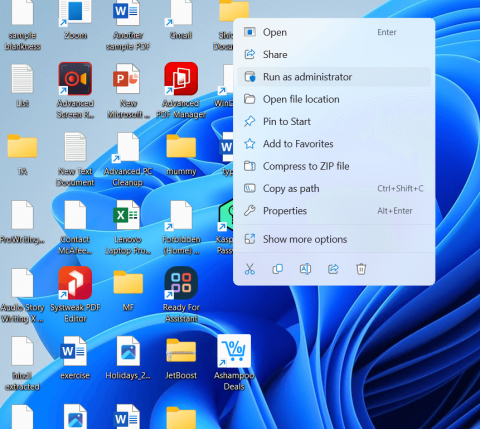

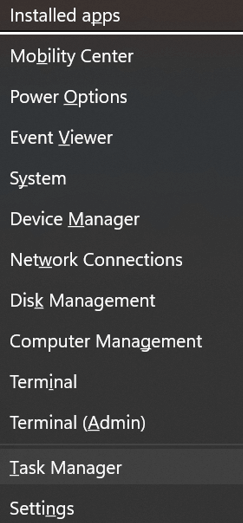

L’un des moyens les plus importants de prévenir les cyberattaques de toute nature consiste à mettre régulièrement à jour tous vos logiciels et applications. Les développeurs publient constamment des correctifs pour corriger les vulnérabilités que les criminels exploitent dans leurs stratagèmes. Ne pas installer rapidement ces mises à jour de sécurité offre aux pirates informatiques des opportunités faciles pour infiltrer les réseaux et les appareils.

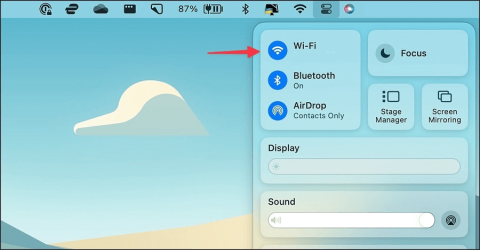

De plus, assurez-vous de mettre en œuvre des solutions de sécurité robustes sur toutes vos technologies connectées à Internet, qu'il s'agisse de programmes antivirus commerciaux sur les ordinateurs ou de protections intégrées sur les routeurs et les téléphones. Activez les mises à jour automatiques autant que possible pour ne même pas avoir à y penser. N'oubliez pas qu'une sécurité efficace nécessite une défense à plusieurs niveaux comprenant les mises à jour logicielles, les pare-feu, les VPN, la protection contre les logiciels malveillants, etc.

#3 Utilisez des mots de passe forts pour une sécurité renforcée

Les mots de passe faibles et réutilisés créent des vulnérabilités que les cyberextorseurs exploitent volontiers. Lorsqu’une grande entreprise est victime d’une violation de données, des listes de mots de passe piratés sont vendues sur des forums criminels du dark web. Les extorsionnistes essaient ensuite ces combinaisons de nom d’utilisateur et de mot de passe sur leurs comptes bancaires, de messagerie électronique, sur les réseaux sociaux et autres. Si vous réutilisez les mots de passe sur plusieurs comptes, une violation sur un site entraîne une catastrophe dans votre vie numérique. Protégez-vous en utilisant un mot de passe long unique généré aléatoirement pour chaque compte. Un gestionnaire de mots de passe rend cela possible.

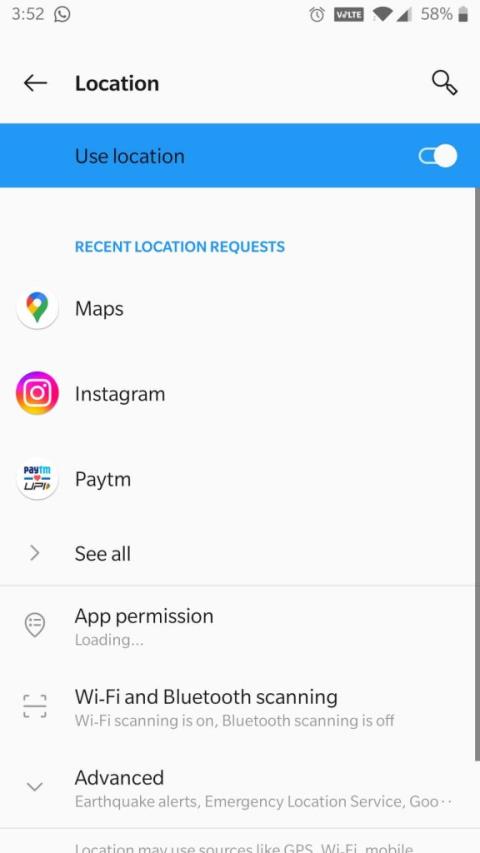

Activez également l'authentification multifacteur partout où cela est possible, ce qui nécessite d'accéder à la fois à votre mot de passe et à un autre appareil comme votre smartphone ou votre clé de sécurité.

A lire également : Comment vous protéger des attaques en ligne avec ces outils de cybersécurité

#4 Fiez-vous aux sauvegardes hors ligne

Les cyberextorsionnistes ciblent souvent des données irremplaçables telles que des photos personnelles, des documents importants et des dossiers financiers. En menaçant une perte permanente via le cryptage ou la suppression, ils créent une pression incroyable pour payer des rançons. Vous pouvez réduire considérablement cet effet de levier grâce à des sauvegardes hors ligne cohérentes.

Assurez-vous de sauvegarder régulièrement les fichiers critiques sur un disque dur externe ou un stockage cloud qui n'est pas connecté en permanence à vos appareils principaux.

#5 Utiliser la formation en cybersécurité

Une formation continue est essentielle pour identifier et éviter les dernières tactiques et menaces de cyberextorsion. Les cybercriminels font constamment évoluer leur technologie, leurs logiciels malveillants et leurs techniques d'ingénierie sociale.

La formation de sensibilisation à la sécurité apprend aux employés et aux individus à reconnaître les tentatives de phishing, les habitudes de navigation sécurisées, les politiques de mot de passe, la protection des données et les protocoles de reporting. Investissez régulièrement du temps dans une formation formelle ou informelle pour garder vos connaissances à jour.

#6 Maintenir la cyberassurance

Même si vous suivez d’excellentes pratiques de cybersécurité, il existe toujours un risque d’être victime d’une tentative d’extorsion. La cyberassurance offre une couche de protection supplémentaire grâce à un soutien financier pour le paiement des rançons ou des frais de recouvrement.

Les politiques diffèrent, mais peuvent couvrir les dépenses liées à l'enquête, aux négociations avec les extorsionnistes, au paiement de rançons (bien que cela ne soit pas recommandé), à la perte de revenus temporaire, à la récupération de données, aux frais juridiques, à la gestion des relations publiques et à l'augmentation des mises à niveau de cybersécurité après l'attaque. Assurez-vous que votre police dispose d’une couverture adéquate contre l’extorsion et les ransomwares auprès d’un fournisseur réputé.

A lire également : Quelques causes majeures de cybercriminalité dont vous devez être conscient

#7 Limiter les informations personnelles partagées en ligne

Un aspect clé de nombreux complots de cyberextorsion consiste à menacer de divulguer publiquement des informations personnelles sensibles obtenues illégalement à partir de piratages ou de logiciels malveillants. Plus les informations sont embarrassantes ou préjudiciables, plus les extorsionnistes disposent de moyens de pression importants pour exiger le paiement de rançons élevées. Bien qu’il soit extrêmement difficile d’éliminer votre empreinte numérique, vous pouvez prendre des mesures pour limiter la quantité d’informations personnelles disponibles afin de minimiser l’exposition potentielle.

Examinez attentivement les paramètres de confidentialité de tous les profils de réseaux sociaux et limitez tout ce qui est identifiable uniquement aux contacts connus. Évitez de partager en ligne des histoires personnelles qui pourraient être reconstituées par des criminels à l’avenir.

Protégez votre confidentialité en ligne : téléchargez et installez T9 Antivirus sur votre PC Windows

Dans le cadre de la limitation de votre empreinte numérique contre les menaces potentielles d'extorsion, profitez d'outils de confidentialité robustes tels que T9 Antivirus pour PC. T9 Antivirus offre une protection tout-en-un non seulement contre les virus et les logiciels malveillants, mais également contre les cybercriminels ciblant vos données par le biais de logiciels espions, de suivi et d'autres surveillances illégales. Il surveille activement l'activité des applications installées et le trafic réseau pour identifier et bloquer les intrusions potentielles dans la vie privée.

Le logiciel nettoie également les métadonnées révélant des informations personnelles et permet une navigation sécurisée et cryptée.

Téléchargez un essai gratuit de T9 Antivirus pour bénéficier d'une protection complète contre les tentatives de cyberextorsion qui commencent souvent par une perte de contrôle sur vos informations personnelles grâce à des solutions de surveillance avancées.

Conclusion

La cyberextorsion est une menace qui est malheureusement là pour perdurer, car les pirates informatiques trouvent constamment de nouvelles façons de pirater les réseaux et les données. Les programmes d’extorsion tels que les ransomwares et le vol de données ne cessent de croître, infligeant d’importants dommages financiers et émotionnels aux victimes de toutes tailles.

Restez vigilant contre les tentatives de phishing et signalez les actes d’extorsion lorsqu’ils sont ciblés. Avec une approche de défense en profondeur et une certaine vigilance, vous pouvez couper la plupart des chemins aux extorsionnistes avant même qu’ils ne s’y lancent.

Et en suivant les bons protocoles, vous pouvez limiter les conséquences et éviter de payer des rançons, même en cas d’attaque malheureuse et réussie. Restez informé des tendances en matière de cyberextorsion et ne vous laissez pas paralyser par les peurs : vous pouvez réduire considérablement les risques grâce à une sensibilisation et à des précautions proactives. Suivez-nous sur les réseaux sociaux – Facebook , Instagram et YouTube .